Глава 25. Администрирование доменов

Глава 25. Администрирование доменов

1. Оснастка Activ Directory -доверие (Active Directory Domains and Trusts)

Оснастка

Active Directory - домены и доверие (Active Directory Domains and Trusts)

С помощью оснастки Active Directory — домены и доверие администратор может просматривать все деревья доменов в лесу и управлять доменами, а также устанавливать доверительные отношения между доменами и настраивать режим работы домена (смешанный, mixed, или основной, native). Данная оснастка позволяет конфигурировать дополнительные суффиксы основных имен пользователей (User Principal Name, UPN) для всего леса, которые облегчают пользователям процесс регистрации в Active Directory. Суффиксы основных имен пользователей соответствуют стандарту RFC 822, принятому в Интернете. Иногда их называют почтовыми адресами. По умолчанию суффикс леса совпадает с его DNS-именем.

Оснастку Active Directory — домены и доверие можно запустить стандартным способом, подключив ее к консоли управления ММС, либо выбрав команду Пуск | Программы | Администрирование | Active Directory - домены и доверие (Start | Programs | Administrative Tools | Active Directory Domains and Trusts).

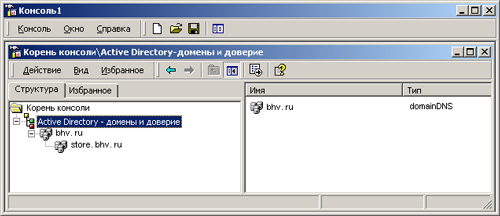

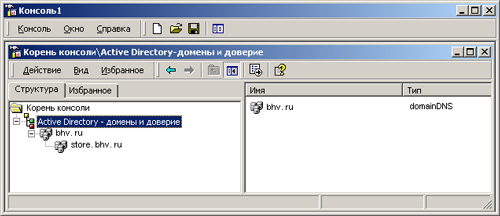

После загрузки оснастки Active Directory — домены и доверие появляется окно, аналогичное показанному на рис. 25.1.

Для добавления дополнительных суффиксов UPN:

| 1. | Укажите корневой узел оснастки Active Directory — домены и доверие и нажмите правую кнопку мыши. В появившемся контекстном меню выберите команду Свойства (Properties). |

| 2. | В открывшемся окне диалога введите дополнительные суффиксы UPN, нажимая кнопку Добавить (Add). |

|

Рис 25.1. Начальное окно оснастки Active Directory - домены и доверие (Active Directory Domains and Trusts)

|

25-1.jpg

2. Изменение режима работы домена

Изменение режима работы домена

Домены Windows 2000 могут работать в одном из двух режимов:

| Смешанный режим (mixed mode) предполагает возможность одновременной работы контроллеров домена, основанных как на операционной системе Windows 2000 Server, так и на более ранних версиях Windows NT Server. Этот режим позволяет выполнять некоторые функции, характерные для более ранних версий Windows NT, и запрещает выполнение некоторых функций, характерных для Windows 2000. |

|

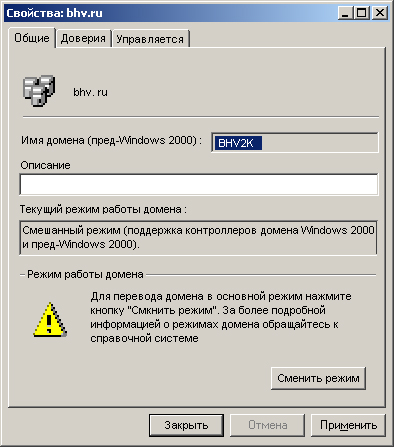

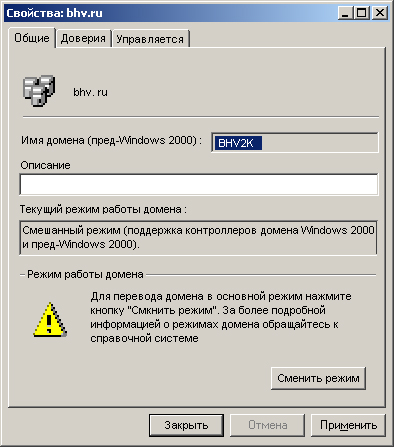

Рис 25.2. Вкладка Общие (General) окна свойств домена

|

| Основной режим (native mode) предполагает, что все контроллеры домена работают в операционной системе Windows 2000 Server, при этом все клиентские компьютеры должны иметь поддержку (установленный на них клиент) Active Directory (это касается систем Windows 9x и Windows NT 4.0). В этом режиме можно применять такие новые средства, как универсальные группы, вложенные группы и т. д. |

По умолчанию домен Windows 2000 начинает работать в смешанном режиме. При необходимости режим работы домена можно изменить на основной. Однако обратный переход невозможен. Для перехода к основному режиму:

| 1. | Укажите домен, режим которого необходимо изменить, и нажмите правую кнопку мыши. В открывшемся окне диалога выберите команду Свойства. |

| 2. | На вкладке Общие (General) (рис. 25.2) окна свойств домена нажмите кнопку Сменить режим (Change Mode). После изменения режима перезапустите контроллер домена. |

25-2.jpg

3. Управление доверительными отношениями

Доверительные отношения, применявшиеся в сетях Windows NT 4.0, полностью поддерживаются в сетях Windows 2000. Они могут быть использованы для создания однонаправленного доверия между доменами Windows 2000 в дереве каталога и другими доменами, находящимися за границей вашего леса, которые могут быть образованы серверами Windows 2000, Windows NT 4.0 или более ранних версий. Это поможет вам поддерживать существующую инфраструктуру при переходе на сеть, полностью основанную на Active Directory. При создании нескольких доменов в одном дереве Active Directory автоматически устанавливаются междоменные двунаправленные доверительные отношения. Это значит, что пользователь может, зарегистрировавшись только в одном домене, получить доступ ко всем ресурсам всех доменов дерева. При объединении нескольких деревьев в лес между корневыми доменами каждого дерева также устанавливаются двунаправленные доверительные отношения. В этом случае необходимость дополнительной настройки доверительных отношений не возникает.

Конфигурирование доверительных отношений требуется, если:

| Необходимо установить однонаправленные доверительные отношения (в случае, когда соображения безопасности заставляют исключить возможность общего использования каких-либо ресурсов компьютерной сети). |

| Возникла необходимость в установлении доверительных отношений между доменами, находящимися в различных лесах (организациях). |

| Должны быть установлены доверительные отношения .между доменами Windows 2000 и Windows NT 4.0. |

Для образования однонаправленных доверительных отношений:

| 1. | Запустите оснастку Active Directory-домены и доверие. | ||

| 2. | Укажите домен, который должен принять участие в однонаправленном доверительном отношении, и нажмите правую кнопку мыши. В появившемся контекстном меню выберите команду Свойства. | ||

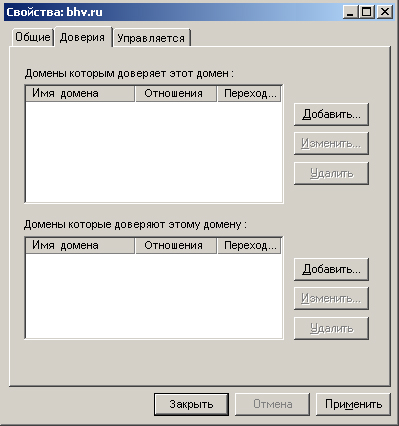

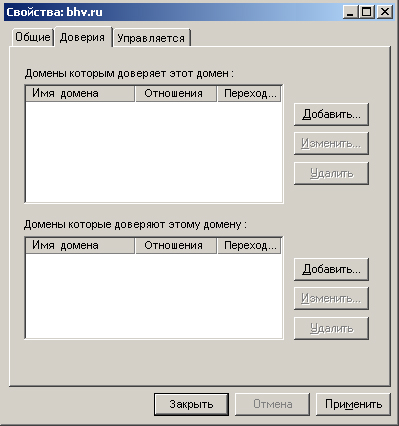

| 3. | В окне свойств домена перейдите на вкладку Доверия (Trusts) (рис. 25.3). Если другой домен, участвующий в отношении, должен стать доменом-доверителем (trusting), нажмите кнопку Добавить в группе Домены, которые доверяют этому домену (Domains that trust this domain). Если другой домен должен стать доверенным (trusted), нажмите кнопку Добавить в группе Домены, которым доверяет этот домен (Domains trusted by this domain).

|

||

| 4. | В окне диалога Добавление домена-доверителя (Add Trusting Domain) или Добавление доверенного домена (Add Trusted Domain), соответственно, укажите имя второго домена, принимающего участие в однонаправленном доверительном отношении, пароль для регистрации в указанном домене и затем подтвердите его. Нажмите кнопку ОК. Появится окно сообщения о том, что доверительное отношение не может быть проверено, поскольку не установлена вторая половина доверительного отношения. | ||

| 5. | Установите в окне оснастки указатель мыши на домен, который является второй стороной в доверительном отношении и имя которого было указано ранее на вкладке Доверия, и нажмите правую кнопку мыши. В появившемся контекстном меню выберите команду Свойства. | ||

| 6. | Повторите шаги 3 и 4, имея в виду, что роль домена изменилась на противоположную: если первый домен был доверителем, то второй домен должен быть доверенным, и наоборот. После окончания конфигурирования нажмите кнопку ОК. Появится окно сообщения об успешном создании однонаправленного доверительного отношения. |

Для создания двунаправленного доверительного отношения между доменами, находящимися в различных лесах, следует повторить описанную выше процедуру, но поменять роли доменов. Тот домен, который был доверенным, должен стать доверителем, и наоборот.

Для создания доверительного отношения между доменами Windows 2000 и Windows NT 4.0:

| 1. | На главном контроллере (PDC) существующего домена Windows NT 4.0 запустите утилиту User Manager for Domain (Диспетчер пользователей для домена) (Start | Programs | Administrative Tools | User Manager for Domain). |

| 2. | В меню Policies (Политики) выберите команду Trust Relationships (Доверительные отношения). |

| 3. | Нажмите кнопку Add, расположенную рядом со списком Trusting Domains

(Домены-доверители). Появится окно диалога, содержащее имя домена, и окна, позволяющие ввести пароль и подтвердить его. |

| 4. | Введите необходимые данные и нажмите кнопку ОК. |

Завершите работу Диспетчера пользователей для домена. Теперь домен Windows 2000 доверяет существующему домену Windows NT 4. Однако конфигурирование доверительного отношения не завершено до тех пор, пока домен, основанный на Windows 2000 Server, не подтвердит пароль.

| 1. | Запустите на контроллере домена Windows 2000 оснастку Active Directory - домены и доверие. |

| 2. | Укажите имя домена-доверителя и нажмите правую кнопку мыши. В появившемся меню выберите команду Свойств”. |

| 3. | В окне свойств домена перейдите на вкладку Доверия. |

| 4. | Нажмите кнопку Добавить, расположенную рядом со списком Домены, которым доверяет этот домен. Откроется окно диалога Добавление доверенного домена.

5 . Введите с клавиатуры имя существующего главного контроллера домена Windows NT 4.0 и тот же пароль, что был введен ранее. |

| 6. | Нажмите кнопку ОК, Откроется окно сообщения об успешности завершения установки доверительного отношения.

Для проверки доверительного отношения зарегистрируйтесь на компьютере, входящем в домен Windows 2000, под учетной записью пользователя, существующей на главном контроллере домена Windows NT 4.0. Если этот шаг завершился успешно, доверительное отношение установлено правильно. |

25-3.jpg

4. Оснастка Active Directory - пользователи и компьютеры (Active Directory Users and Computers)

Оснастка

Active Directory - пользователи и компьютеры

(Active Directory Users and Computers)

Оснастка Active Directory — пользователи и компьютеры предназначена для управления пользователями, группами, очередями печати и другими объектами каталога Active Directory. Этот инструмент позволяет создавать объекты, настраивать их атрибуты и выполнять с ними ряд других операций.

Оснастка Active Directory — пользователи и компьютеры работает на контроллере домена под управлением Windows 2000 Server; оснастка не устанавливается на изолированных серверах или рабочих станциях. Отметим, что работа этого инструмента возможна на рядовом сервере (member server), являющемся членом домена, и на компьютере с Windows 2000 Professional, входящем в домен Windows 2000: для этого на них необходимо установить пакет административных оснасток Windows 2000 Administrative Tools.

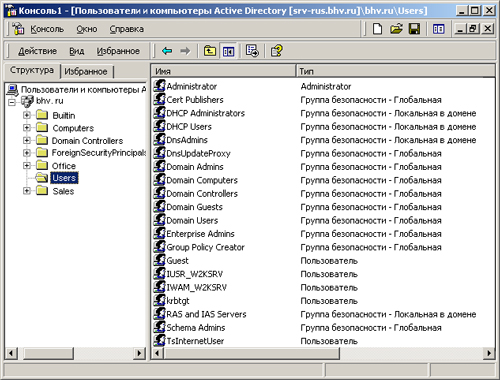

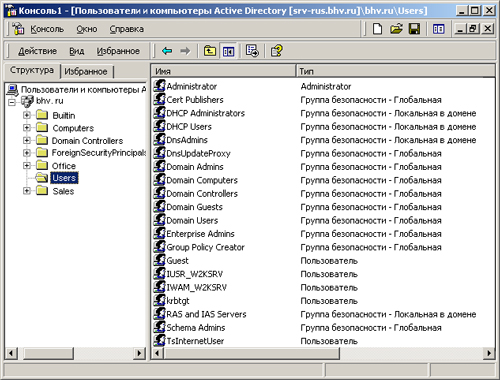

Оснастку Active Directory — пользователи и компьютеры можно запустить изолированно в консоли ММС или из меню Пуск | Программы J Администрирование. Пример окна оснастки показан на рис. 25.4.

В открывшемся окне вы можете видеть встроенные папки со сгруппированными определенными объектами каталога, играющие важную роль в управлении Active Directory, такие как Builtin, Computers, System, Users и Domain Controllers (табл 25.1).

Таблица 25.1. Назначение встроенных папок оснастки Active Directory - пользователи и компьютеры

| Папка | Описание |

| Builtin | Содержит встроенные локальные группы: Account Operators (Операторы учета), Administrators (Администраторы), Backup Operators (Операторы архива), Guests (Гости), Pro-Windows 2000 Compatible Access (Совместимый с пред-Windows 2000 доступ), Print Operators (Операторы печати), Replicator (Репликатор), Server Operators (Операторы сервера) и Users (Пользователи) |

| Computers | Содержит учетные записи всех компьютеров, подключаемых к домену. При выполнении обновления систем Windows более ранних версий служба Active Directory переносит учетные записи машин в папку Computers, откуда эти объекты могут быть перемещены |

| System | Содержит информацию о системе и службах, например, DPS, DNS, FRS, RPC, Winsock и др. |

| Users | Содержит информацию обо всех пользователях домена. При обновлении более ранних версий все .пользователи первоначального домена будут перенесены в эту папку. Так же, как и компьютеры, объекты этой папки могут быть перенесены в другие папки |

| Domain Controllers | Содержит информацию обо всех контроллерах домена |

|

Примечание |

|

|

Рис 25.4. Окно оснастки Active Directory - пользователи и компьютеры (Active Directory Users and Computers)

|

25-4.jpg

5. Создание подразделения (организационной единицы)

Для создания подразделения, или организационной единицы (Organizational Unit, OU):

| 1. | Укажите объект типа "домен" и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать | Подразделение (New | Organizational Unit) либо нажмите кнопку Создание нового подразделения в текущем контейнере (Create a new organizational unit in a current container) на панели инструментов. |

| 2. | В открывшемся окне укажите имя создаваемого подразделения и нажмите кнопку ОК. |

В результате в выбранном вами домене будет создано подразделение с заданным именем. В дальнейшем внутри него можно создать вложенные подразделения.

6. Создание учетной записи пользователя

Создание учетной записи пользователя

Для создания в домене учетной записи пользователя с идентификатором Sidorovl:

| 1. | Укажите подразделение, в котором вы хотите создать учетную запись, и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать | Пользователь. |

| 2. | В окне диалога Новый объект — Пользователь (New Object — User) в поле Имя входа пользователя (User logon name) введите идентификатор, в поле Имя (First name) — имя пользователя, в поле Фамилия (Last name) — фамилию пользователя, в поле Полное имя (Full name) автоматически появятся имя и фамилия пользователя (рис. 25.5). При необходимости содержимое последнего поля можно откорректировать. После ввода всей необходимой информации нажмите кнопку Далее (Next). |

| 3. | В следующем окне в полях ввода Пароль (Password) и Подтверждение (Confirm password) введите с клавиатуры пароль учетной записи пользователя. |

| 4. | Если вы не хотите, чтобы пользователь принудительно сменил пароль при первой регистрации в сети, сбросьте флажок Потребовать смену пароля при следующем входе в систему (User must change password at next logon). |

| 5. | В случае, если пользователь может не изменять пароль в течение неограниченного времени, установите флажок Срок действия пароля не ограничен (Password never expires). |

| 6. | Установленный флажок Запретить смену пароля пользователем (User cannot change password) запрещает пользователю самостоятельно изменять свой пароль. |

| 7. | Если только что созданная учетная запись по каким-либо причинам должна быть заблокирована, установите флажок Отключить учетную запись (Account disabled). |

| 8. | По завершении настройки создаваемой учетной записи нажмите кнопку Далее. |

| 9. | В окне диалога, запрашивающего подтверждение правильности выполняемого действия, нажмите кнопку Готово (Finish). |

В результате в подразделении будет создана учетная запись пользователя с именем Sidorovl.

|

Рис 25.5. Ввод имени учетной записи пользователя

|

Для ввода дополнительной информации о пользователе или изменения уже существующих настроек:

| 1. | Укажите учетную запись пользователя, информацию которой следует изменить, и нажмите правую кнопку мыши. В появившемся меню выберите команду Свойства. |

| 2. | Внесите необходимые изменения и нажмите кнопку ОК. |

25-5.jpg

7. Премещение учетной записи пользователя

Учетную запись пользователя можно перемещать из одного подразделения в другое в пределах одного домена или между доменами. Для соответствующего перемещения учетной записи этого пользователя:

| 1. | Щелкните на подразделении, откуда требуется перенести пользователя. |

| 2. | Укажите учетную запись пользователя, которую следует перенести, и нажмите правую кнопку мыши. В контекстном меню выберите команду Переместить (Move). |

| 3. | В окне Переместить выберите целевое подразделение и нажмите кнопку ОК.

Как правило, необходимость переноса учетных записей пользователей из папки Users в другие подразделения возникает при обновлении более ранних версий Windows NT Server на Windows 2000 Server. |

8. Создание группы

В процессе установки домена Windows 2000 в нем создается несколько встроенных групп, обладающих определенным набором прав. Их можно использовать для присвоения администраторам или пользователям определенных ролей или прав доступа в домене.

См. примечание после табл. 25.1.

К встроенным относятся перечисленные ниже группы. Эти группы служат для назначения разрешений доступа пользователям, на которых возложено выполнение в данном домене каких-либо административных функций.

Локальные группы в домене:

| Администраторы (Administrators) |

| Гости (Guests) |

| Операторы архива (Backup Operators) |

| Операторы печати (Print Operators) |

| Операторы сервера (Server Operators) |

| Операторы учета (Account Operators) |

| Пользователи (Users) |

| Репликатор (Replicator) |

| Совместимый с пред-Windows 2000 доступ (Pre-Windows 2000 CompatibleAccess) |

Глобальные группы:

| Администраторы домена (Domain Admins) |

| Владельцы-создатели групповой политики (Group Policy Creator Owners) |

| Гости домена (Domain Guests) |

| Издатели сертификатов (Cert Publishers) |

| Компьютеры домена (Domain Computers) |

| Контроллеры домена (Domain Controllers) |

| Пользователи домена (Domain Users) |

Универсальные группы:

| Администраторы предприятия (Enterprise Admins) |

| Администраторы схемы (Schema Admins) |

Универсальные группы создаются только на контроллерах корневого (первого в лесе) домена. В зависимости от установленных на сервере служб могут быть и дополнительные встроенные группы, локальные в домене или глобальные. По умолчанию все встроенные локальные группы домена находятся в папке Builtin объекта домена. Все встроенные глобальные группы находятся в папке Users. Встроенные группы можно переносить в другие контейнеры или подразделения в пределах домена.

По умолчанию каждая созданная в домене учетная запись автоматически становится членом группы Пользователи домена. Кроме того, группа Пользователи домена является членом локальной в домене группы Пользователи.

Любой объект типа Компьютер (Computer) при создании по умолчанию автоматически включается в группу Компьютеры домена.

Группа Администраторы домена объединяет всех пользователей, имеющих полный административный доступ в домене. По умолчанию Администраторы домена являются членами локальной в домене группы Администраторы.

Группа Гости домена объединяет все учетные записи, с помощью которых можно зарегистрироваться в домене без пароля и получить минимальные права доступа. По умолчанию Гости домена являются членами локальной в домене группы Гости.

Помимо перечисленных выше встроенных групп, при установке домена Windows 200G создаются особые группы, обладающие дополнительными свойствами; среди них группы:

| ВСЕ (Everyone) — объединяет всех существующих и создаваемых пользователей сети, включая гостей и пользователей других доменов. |

| СЕТЬ (Network) — объединяет всех пользователей, получивших доступ к данному ресурсу по сети (в отличие от пользователей, получивших доступ к ресурсу локально). |

| ИНТЕРАКТИВНЫЕ (Interactive) — объединяет всех пользователей, получивших доступ к данному ресурсу, зарегистрировавшись локально на компьютере, где находится этот ресурс. |

Состав членов указанных трех групп нельзя просмотреть или модифицировать. Однако любой из групп можно предоставить различные полномочия.

Помимо перечисленных выше встроенных групп администратор может создать любое количество групп пользователей и предоставить им необходимый набор прав и разрешений. Для создания группы:

| 1. | Выберите подразделение, где следует создать группу, и нажмите правую кнопку мыши. Выберите в появившемся меню команду Создать | Группа (Group), либо нажмите кнопку Создание новой группы в текущем контейнере (Create New Group in a Current Container) на панели инструментов. |

| 2. | В открывшемся окне диалога Новый объект — Группа в поле Имя группы (Group name) введите имя создаваемой группы. По умолчанию вводимое имя группы автоматически заносится в поле Имя группы (пред-Windows 2000) (Group name (pre-Windows 2000)). |

| 3. | Установите переключатель Тип группы (Group type) в одно из положений, соответствующее типу создаваемой группы: Группа безопасности (Security) или Группа распространения (Distribution). Первый тип группы служит для предоставления пользователям определенного набора прав доступа к таким ресурсам сети, как файлы и принтеры. Второй тип группы служит только для распространения информации в сети, например в качестве списков рассылки электронной почты. Следует отметить, что группы безопасности могут использоваться в качестве групп распространения. |

| 4. | Установив в одно из положений переключатель Область действия группы (Group scope), выберите подходящую область действия создаваемой группы. Область действия группы определяет, где может быть видна данная

группа (уровень доступности) и какие типы объектов могут быть ее членами (табл. 25.2). |

Таблица 25.2. Соответствие области действия и других свойств группы

| Область действия | Уровень доступности группы | Тип объектов, допустимых в качестве членов группы |

| Локальная в домене (Domain Local) | Отдельный домен | Пользователи, а также глобальные и универсальные группы из всего леса, другие локальные группы из этого же домена (последнее — только в основном, native, режиме домена) |

| Глобальная (Global) | Лес | Пользователи, а также глобальные и универсальные группы |

| Универсальная (Universal) | Лес | Пользователи и глобальные группы (только в основном режиме домена) |

9. Добавление пользователя в группу

Для добавления пользователя в группу:

| 1. | Укажите группу, в которую вы хотите добавить пользователя, и нажмите правую кнопку мыши. В появившемся меню выберите команду Свойства. Появится окно свойств группы. |

| 2. | Перейдите на вкладку Члены группы (Members) окна свойств и нажмите кнопку Добавить. |

| 3. | Появится окно Выбор: Пользователи, Контакты или Компьютеры (Select Users, Contacts, or Computers). Здесь можно задать область выполнения запроса: весь каталог, определенный домен или определенная часть дерева подразделения внутри домена. Обратите внимание, что каталог может состоять из множества доменов. |

| 4. | Щелкните на имени добавляемого пользователя и нажмите кнопку Добавить. Обратите внимание, что, нажав клавишу <Ctrl> и одновременно выполняя щелчки на нужных объектах, в этом диалоговом окне можно одновременно выбрать несколько пользователей или групп. |

В результате все выбранные объекты станут членами соответствующей группы.

10. Публикация общей папки

Публикация общей папки

Любая папка, для которой организован общий доступ, включая папку DFS, может быть опубликована в Active Directory. Публикация заключается в создании в Active Directory объекта типа "общая папка". Сама публикация не подразумевает автоматическое обеспечение общего доступа к папке, поэтому процесс публикации состоит из двух этапов:

| 1. | Обеспечение общего доступа к папке. |

| 2. | Ее публикация в Active Directory в виде объекта каталога. |

11. Публикация общего ресурса в виде объекта каталога

Публикация общего ресурса в виде объекта каталога

Для публикации общего ресурса в виде объекта каталога:

| 1. | В оснастке Active Directory - пользователи и компьютеры укажите подразделения, где необходимо опубликовать общую папку, и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать | Общую папку (New | Shared Folder). |

| 2. | В открывшемся окне в поле Имя (Name) введите с клавиатуры имя, которое получит опубликованная папка. |

| 3. | Введите значение в формате <имя_компьютера>\имя_оещего_ресурса в поле Сетевой путь к общему ресурсу (\\сервер\ресурс) (Network Path (\\server \share)). |

|

Внимание |

|

Теперь при просмотре дерева Active Directory пользователи могут видеть опубликованную папку.

Для того чтобы просмотреть общую папку:

| 1. | На рабочем столе откройте папку Мое сетевое окружение (My Network Places). |

| 2. | Выберите значок Вся сеть (Entire Network), а затем — Directory. |

| 3. | Щелкните на имени вашего домена и затем на папке, где расположена необходимая общая папка (в данном случае подразделение Office). |

| 4. | В открывшемся окне укажите общую папку (в данном случае Документы аудита) и нажмите правую кнопку мыши. В появившемся меню выберите команду Открыть (Open). Вы увидите все файлы, находящиеся в выбранной папке. |

12. Публикация принтеров

Принтер, общий доступ к которому осуществляется через компьютер с Windows 2000, публикуется с помощью вкладки Доступ (Sharing) окна свойств принтера. По умолчанию принтер, к которому организуется общий доступ, публикуется автоматически. Он находицся в каталоге в соответствующем контейнере компьютера. При обращении к нему нужно указать имя в формате <Имя_сервера>-<Имя_принтера>.

Подсистема печати будет автоматически распространять в Active Directory информацию обо всех изменениях атрибутов принтера (местоположения, описания, загруженной бумаги и т. д.).

Для того чтобы обеспечить общий доступ к принтеру, а затем опубликовать его в каталоге:

| 1. | С помощью обычной процедуры (Пуск | Настройка | Принтеры | Установка принтера (Start | Settings | Printers | Add Printer)) создайте новый принтер и разрешите общий доступ к нему. |

| 2. | После успешного завершения создания принтера автоматически выполняется его публикация в Active Directory. |

13. Принтеры, работающие в других системах

В каталоге Active Directory могут быть опубликованы общие принтеры, работающие в системах, отличных от Windows 2000 (например, Windows NT или Windows 9x). Такие принтеры проще всего опубликовать с помощью сценария pubprn, который публикует все общие принтеры, находящиеся на указанном сервере. Сценарий расположен в каталоге %SystemRoot%\System32. Его синтаксис:

cscript pubprn.vbs сервер лууь [trace]

Например:

cscript pubprn.vbs prservl "LDAP://ou=Office, dc=BHV, dc=ru"

В данном случае все принтеры на сервере \\prservl будут опубликованы в подразделении Office. Этот сценарий копирует только следующее подмножество атрибутов принтера:

|

|

Местоположение (Location) |

|

|

Модель (Model) |

|

|

Комментарий (Comment) |

|

|

Путь UNC (UNCPath) |

Другие атрибуты можно добавить с помощью оснастки Active Directory -пользователи и компьютеры. Обратите внимание, что сценарий pubprn может быть выполнен повторно. В этом случае информация о существующем принтере будет обновлена.

Другой способ публикации принтеров, работающих в других (не-Windows 2000) системах, — с помощью оснастки Active Directory - пользователи и компьютеры:

| 1. | Выберите подразделение, в котором вы хотите опубликовать принтер, и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать (New) | Принтер (Printer); |

| 2. | В поле Сетевой путь к пред-Windows 2000 общему ресурсу печати (Network path of the pre-Windows 2000 print share) введите полный путь к принтеру. |

| 3. | В окне Имя (Name) введите с клавиатуры имя принтера, под которым он будет опубликован. |

| 4. | Нажмите кнопку ОК. |

Чтобы увидеть опубликованный принтер в каталоге и подключиться к нему:

| 1. | На рабочем столе откройте папку Мое сетевое окружение. |

| 2. | Выберите значок Вся сеть (Entire Network), а затем — Directory. |

| 3. | Щелкните на имени вашего домена и затем на папке (подразделении), где расположен необходимый принтер. |

| 4. | Укажите имя просматриваемого принтера и нажмите правую кнопку мыши. В появившемся меню выберите команду Подключить (Connect) для установки принтера как локального, или Открыть (Open) для просмотра текущего состояния, очереди печати. |

14. Работа с объектами типа "компьютер"

Объект типа "компьютер" автоматически создается при включении компьютера в домен. Этот объект можно также создать заранее.

Для создания объекта "компьютер":

| 1. | Выберите подразделение, где будет создан объект "компьютер", и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать | Компьютер (New | Computer). |

| 2. | В открывшемся окне Новый объект — Компьютер (New Object — Computer) введите с клавиатуры имя компьютера. Вместо имени можно ввести его полный адрес. Например, windows2000.BHV.ru. Также следует проверить правильность NetBIOS-имени компьютера в поле Имя компьютера (пред-Wiadows 2000) (Computer name (Pre-Windows 2000)). Обратите внимание, что компьютеры Windows 2000 автоматически обновляют свои сетевые адреса в каталоге. |

| 3. | С помощью кнопки Изменить можно выбрать пользователя или группу, которым будет дано право подключить данный компьютер к домену. |

| 4. | Если созданный объект "компьютер" будет использоваться компьютерами под управлением более ранних версии Windows NT, необходимо установить флажок Разрешать использование этой учетной записи на пред-Windows 2000 компьютерах (Allow pre-Windows 2000 computers to use this account). |

15. Удаленное управление компьютерами

После создания объекта "компьютер" можно управлять им удаленно, диагностируя службы, работающие на этом компьютере, просматривая события и т. д.

Для того чтобы управлять компьютером удаленно:

| 1. | В окне оснастки Active Directory— пользователи и компьютеры укажите имя компьютера и нажмите правую кнопку мыши. В появившемся меню выберите команду Управление (Manage). |

| 2. | Для выбранного вами компьютера будет запущена оснастка Управление компьютером (Computer Management). |

16. Переименование, перемещение и удаление объектов

Любой объект в Active Directory можно переименовать или удалить. При этом следует соблюдать особую осторожность, чтобы не удалить объекты, необходимые для работы системы. Большинство объектов разрешено перемещать в различные контейнеры.

Для переименования объекта:

| Укажите нужный объект и нажмите правую кнопку мыши. В появившемся контекстном меню выберите команду Переименовать (Rename). |

Для удаления объекта:

| Укажите нужный объект. Затем нажмите правую кнопку и в появившемся контекстном меню выберите команду Удалить (Delete), либо нажмите клавишу <Del> на клавиатуре. |

Для перемещения объекта:

| Укажите нужный объект и нажмите правую кнопку мыши. В появившемся меню выберите команду Переместить (Move). Запустится браузер каталога, позволяющий выбрать контейнер, куда будет перемещен объект. |

17. Вложенные группы

Вложенные группы

Одно из важнейших новых свойств Windows 2000 Server, которым можно пользоваться в основном (native) режиме домена, — это вложенные группы (nested groups).

Применяя вложенные группы, можно значительно сократить затраты на управление объектами Active Directory и уменьшить трафик, вызванный репликацией изменений членства в группах. Возможности вложенных групп зависят от режима работы домена.

Если домен работает в основном режиме, то применение вложенных групп подчиняется следующим правилам:

|

|

Универсальные группы могут иметь в качестве своих членов учетные записи пользователей и компьютеров, другие универсальные группы и глобальные группы из любого домена. |

|

|

Глобальные группы могут содержать учетные записи своего домена и глобальные группы своего домена. |

|

|

Локальные в домене группы могут иметь в качестве своих членов учетные записи пользователей и компьютеров, универсальные группы и глобальные группы (все указанные объекты могут быть из любого домена), а также другие локальные группы своего домена. |

В смешанном (mixed) режиме группы безопасности могут быть вложены в соответствии со следующими правилами:

|

|

Глобальные группы могут иметь в качестве своих членов только учетные записи пользователей и компьютеров. |

|

|

Локальные в домене группы могут иметь в качестве своих членов учетные записи пользователей и компьютеров, а также глобальные группы. |

Чтобы понять, как работают вложенные группы:

| 1. | Выберите одно из подразделений и нажмите правую кнопку мыши. В появившемся меню выберите команду Создать | Группа. В качестве имени новой группы введите с клавиатуры Groupi. |

| 2. | Повторите действия п. 1 и создайте группы Group11 и Group111. Области действия вложенных групп должны соответствовать описанным выше правилам. |

| 3. | Укажите группу Group1 и нажмите правую кнопку мыши. В появившемся меню выберите команду Свойства. |

| 4. | Включите группу Group11 в члены группы Group1. Для этого на вкладке Член групп (Member Of) окна свойств группы Group11 нажмите кнопку Добавить и выберите Group1. |

| 5. | Укажите группу Group111 и нажмите правую кнопку мыши. В появившемся меню выберите команду Свойства. |

| 6. | Включите группу Group111 в члены группы Group11. |

|

Примечание |

|

18. Делегирование прав администрирования

Как правило, сети больших предприятий на платформе Windows 2000 обладают чрезвычайно разветвленным деревом каталога. Большое количество ветвей, а также наличие достаточно автономных площадок организации, включенных в общее дерево каталога, усложняют управление. Администрирование сети, каталог которой состоит из десятков тысяч объектов, не может безопасно осуществляться одним или несколькими администраторами, имеющими права доступа ко всем объектам.

В подобных случаях следует применять делегирование прав администрирования. Это чрезвычайно мощный инструмент, который в больших организациях позволяет более эффективно сконфигурировать систему безопасного администрирования. С его помощью управление отдельными областями сети смогут осуществлять специально назначенные ответственные лица — администраторы. При делегировании прав администрирования очень важно наделять ответственных лиц полномочиями, позволяющими выполнять функции администратора только в пределах их зоны ответственности, они не должны иметь возможность администрировать объекты каталога, находящиеся в других частях сети организации.

Права на создание новых пользователей или групп предоставляются на уровне подразделения или контейнера, в котором будут создаваться учетные записи. Администраторы групп одного подразделения могут не иметь прав на создание и управление учетными записями другого подразделения в том же домене. Однако, если права доступа и настройки политик получены на более высоком уровне дерева каталога, они могут распространяться вниз по дереву благодаря механизму наследования прав доступа.

Оснастка Active Directory — пользователи и компьютеры значительно облегчает просмотр информации о делегировании прав администрирования различным контейнерам. Само делегирование прав администрирования также может быть выполнено без затруднений, поскольку интерфейс позволяет выбрать того, кому вы хотите делегировать права, и права, которые следует делегировать.

19. Делегирование прав администрирования

Делегирование прав администрирования

Чтобы позволить группе или пользователю управлять некоторым подразделением (контейнером):

| 1. | Запустите оснастку Active Directory — пользователи и компьютеры. |

| 2. | Укажите подразделение, управление которым вы хотите передать, и нажмите правую кнопку мыши. В появившемся меню выберите команду Делегировать управление (Delegate control). Запустится Мастер делегирования управления (Delegation of Control Wizard). Нажмите кнопку Далее. |

| 3. | В следующем окне мастера нажмите кнопку Добавить и выберите пользователя или группу, которой вы хотите разрешить управление подразделением, нажмите кнопку ОК и затем кнопку Далее. |

| 4. | В открывшемся окне диалога мастера делегирования управления в окне со списком Делегировать следующие обычные задачи (Delegate the following common tasks) выберите одну или несколько операций, право выполнения которых делегируется указанному пользователю или группе. Если нужно делегировать право выполнения более специализированной задачи, установите переключатель Создать особую задачу для делегирования (Create a custom task to delegate). Нажмите кнопку |

| 5. | Если указана особая задача для делегирования в следующем окне, можно выбрать область применения для этой задачи: положение переключателя Этой папкой и существующими в ней объектами, созданием новых объектов в этой папке (This folder, existing objects in this folder, and creation of new objects in this folder) — в этом случае вы передадите группе право на администрирование всего контейнера— или положение Только следующими объектами в этой папке (Only the following objects in the folder) и установить флажки возле нужных объектов — в этом случае группа сможет управлять только выбранными объектами. Затем нажмите кнопку Далее. |

| 6. | В открывшемся окне определяются делегируемые разрешения. Можно отображать и устанавливать общие разрешения или разрешения для отдельных свойств или дочерних объектов. В пределах контейнера можно делегировать не все, а только некоторые права администрирования: например, можно делегировать только права на модификацию (чтение-запись) выбранного контейнера без дочерних объектов. Задайте нужные разрешения и нажмите кнопку Далее. |

| 7. | В следующем окне сводки выводится информация о выбранных действиях. Можно вернуться назад и скорректировать параметры. Если все правильно, нажмите кнопку Готово. |

20. Проверка правельности выполнения передачи прав администрирования

Проверка правильности выполнения передачи прав администрирования

| 1. | Зарегистрируйтесь как пользователь-член группы, получившей право управления контейнером. |

| 2. | Запустите оснастку Active Directory — пользователи и компьютеры. |

| 3. | Попытайтесь выполнить какую-либо операцию в этом контейнере, например, создайте объект или измените свойства имеющихся объектов. Операция должна завершиться успешно. Попытайтесь выполнить аналогичную операцию за пределами того контейнера, в котором вы имеете права администрирования. Она закончится неудачно из-за отсутствия доступа (Access Denied). |

21. Аудит объектов Active Directory

Аудит объектов Active Directory

Аудит в отношении объектов Active Directory осуществляется так же, как и аудит других объектов операционной системы. Полученная в результате информация просматривается с помощью оснастки. Просмотр событий (Event Viewer). Активизируется аудит с помощью оснастки Групповая политика (Group Policy) (см. главу 27).

Информация, полученная в результате аудита, позволяет диагностировать потенциальные бреши в системе безопасности и разрешать возникающие проблемы. При настройке аудита нужно определить, какие объекты должны быть отслежены и какие связанные с ними события следует фиксировать в журнале.

При аудите объектов Active Directory информация заносится в журнал событий каждый раз, когда происходит отслеживаемое событие. Данные журнала позволяют определить, какое действие было выполнено, кто его выполнил, дату и время возникновения события и успех или неудачу его завершения.

Аудит объектов Active Directory отличается от локальной политики аудита. Последняя является частью политики безопасности компьютера и позволяет отслеживать только локальные события. С другой стороны, аудит объектов Active Directory позволяет отслеживать события, связанные с изменением свойств объектов, а также с попытками получения доступа к ним, модификации или удаления объектов в масштабах всего каталога Active Directory. Активизация и настройки аудита родительского объекта наследуются всеми дочерними объектами Active Directory. Однако гибкая система, регулирующая степень распространения конкретных настроек, позволяет конфигурировать аудит для одного объекта, для родительского объекта и всех дочерних объектов, только для дочерних объектов или для конкретного дочернего объекта.