1. Windows 2000 для пользователей

Самоучитель по Windows 2000

Глава 1. Планирование и установка системы

Глава 1. Планирование и установка системы

1. Требования к аппаратным ресурсам

Данная глава содержит информацию о планировании, установке и развертывании ОС Windows 2000, краткие рекомендации по выбору файловых систем, а также сведения о том, как автоматизировать процедуру установки этой операционной системы. Материалы, изложенные здесь, адресованы в основном системным и сетевым администраторам, специалистам из групп технической поддержки и опытным пользователям, которые хотят самостоятельно устанавливать и конфигурировать операционную систему Windows 2000 на своих компьютерах. Кроме того, приведенные в данной главе сведения будут полезны тем новичкам, которые не желают долго оставаться в этом разряде пользователей.

Основная задача, которую необходимо решить перед тем, как приступать к установке Windows 2000, заключается в том, чтобы определить, будет ли оборудование компьютера, на который вы собираетесь произвести установку, работать с данной операционной системой. Принять это принципиальное решение помогают два документа:

|

|

Требования к минимальной аппаратной конфигурации |

|

|

Список совместимых аппаратных средств (Hardware Compatibility List, HCL)

В первую очередь необходимо ознакомиться со списком требований, которые Windows 2000 предъявляет к оборудованию. Состав минимально необходимой аппаратной конфигурации для компьютеров на базе процессоров Intel представлен в табл. 1.1. |

Таблица 1.1. Требования к минимальной конфигурации, необходимой для установки Windows 2000

|

Компонент |

Требования |

|

|

Windows 2000 Professional |

Windows 2000 Server |

|

|

Процессор |

Intel Pentium (или Pentium-совместимый) с тактовой частотой 133 МГц или выше. Для многопроцессорных систем обеспечивается поддержка 2 процессоров |

Intel Pentium (или Pentium-совместимый) с тактовой частотой 133 МГц или выше. Для многопроцессорных систем обеспечивается поддержка не более 4 процессоров |

|

Монитор |

VGA или монитор с более высоким разрешением |

VGA или монитор с более высоким разрешением |

|

Клавиатура |

Стандартная |

Стандартная |

|

Жесткие диски |

Жесткий диск объемом 1 Гбайт, с объемом свободного пространства не менее 650 Мбайт |

Жесткий диск объемом 2 Гбайт, с объемом свободного пространства не менее 1 Гбайт. При расчете объема свободного дискового пространства, необходимого для установки Windows 2000 Server, следует учитывать объем RAM, установленный на компьютере, добавляя к начальному значению по 100 Мбайт на каждые 64 Мбайт RAM. Помимо этого, необходимый объем свободного пространства может зависеть от устанавливаемых дополнительных компонентов, используемой файловой системы (на разделах FAT обычно требуется на 1 00-200 Мбайт больше) и от метода инсталляции (при установке через сеть требуется дополнительное свободное пространство). Наконец, при выполнении обновления операционной системы будет требоваться дополнительный объем свободного пространства, поскольку при добавлении функциональных возможностей Active Directory существующая база данных учетных записей пользователей может увеличиться в объеме |

|

CD-ROM |

Если установка будет производиться только с компакт диска (СО only installation) то необходимо иметь устройство CD ROM или устройство DVD с возможностью загрузки с компакт диска (чтобы иметь возможность запуска программы инсталляции без флоппи дисковода) |

Устройство CD ROM (рекомендуется 12 скоростное или более быстрое) |

|

Флоппи дисковод |

Для проведения смешанной уста нов к и (установочные дискеты и компакт диск) необходимо иметь 3 5 дюймовый флоппи дисковод высокой плотности (диск А ) Это требование является важным так как на компьютере где в качестве дисковода А используется 5 25 дюймовый дисковод установку Windows 2000 можно произвести только через сеть |

Для проведения смешанной установки (установочные диске ты и компакт диск) необходимо иметь 3 5 дюймовый флоппи дисковод высокой плотности (диск А ) Это требование является важным так как на компьютере где в качестве дисковода А используется 5 25 дюймовый дисковод установку Windows 2000 можно произвести только через сеть |

|

Сетевые адаптеры |

Для установки через сеть на компьютере необходимо иметь один или несколько сетевых адаптеров позволяющих получить доступ к совместно используемому сетевому каталогу содержащему дистрибутивные файлы |

Для установки через сеть на компьютере необходимо иметь один или несколько сетевых адаптером позволяющих получить доступ к совместно используемому сетевому каталогу содержащему дистрибутивные файлы |

|

Память |

Минимальный объем RAM необходимый для установки Windows 2000 Professional составляет 32 Мбайт (Рекомендуемый объем составляет 64 Мбайт максимально поддерживаемый - 4 Гбайт) |

Минимальный объем RAM необходимый для установки Windows 2000 Server составляет 64 Мбайт (Рекомендуемым объем — 256 Мбайт максимально поддерживаемый— 4 Гбайт) |

|

Мышь или другое координатное устройство |

|

|

Убедившись, что планируемая аппаратная конфигурация соответствует приведенным выше минимальным требованиям, составьте полный перечень всех аппаратных компонентов системы, на которую будет производиться

установка Windows 2000. В этот перечень необходимо включить такие устройства, как сетевые адаптеры, видеоадаптеры, звуковые карты, устройства CD-ROM или DVD, модемы, накопители на магнитных лентах и т. д. Внимательно изучите список совместимых аппаратных средств (Hardware Compatibility List, HCL) и убедитесь, что все компоненты вашей системы присутствуют в этом списке. HCL представляет собой перечень аппаратных устройств, официально тестировавшихся на совместимость с Windows 2000. Этот документ поставляется в комплекте с операционной системой. Следует отметить, что HCL регулярно обновляется и дополняется, и самую свежую его версию или файлы дополнений можно найти на веб-узле компании Microsoft (http://www.microsoft.com/hcl).

|

Примечание |

|

2. Подготовка процесса инсталляции

Если, приступив к установке Windows 2000 и выполнив большую часть работы, вы вдруг обнаружите, что все усилия были предприняты зря, так как одно из решений, принятых на начальных этапах, было неправильным, то это, разумеется, не приведет вас в восторг (будьте особо внимательны, если у вас установлена система Windows NT 4,0! См. ниже раздел "Организация систем с двойной загрузкой"). По этой причине не следует пренебрегать изучением излагаемого в этом разделе предварительного материала, который не только даст вам возможность предвидеть последствия того или иного решения, но и поможет лучше понять ход процесса инсталляции. Приняв решение об установке Windows 2000, необходимо в первую очередь определить, соответствует ли аппаратная конфигурация компьютера минимальным требованиям операционной системы Windows 2000, и определить способ установки.

Последующие несколько разделов полностью посвящены планированию и подготовке инсталляции Windows 2000. Для подготовки необходимо выполнить все предварительные шаги, а затем выбрать подходящую схему установки. Такой подход позволит собрать достаточное количество информации, необходимой для проведения установки, и позволит быстро выполнить все требуемые для этого процедуры.

Усвоение изложенного в этой главе материала не представит никакой трудности для тех, кто хотя бы раз выполнил самостоятельную установку одной из предыдущих версий Windows NT. Если вы новичок — бояться также не следует {даже несмотря на широко известный закон Мэрфи, гласящий: "Все сложнее, чем кажется"). Однако не следует и расслабляться (тут можно еще раз сослаться на только что упомянутый закон Мэрфи) — в процессе установки можно столкнуться с достаточно сложными проблемами, которые не сразу решит даже опытный профессионал. В рамках одной главы довольно тяжело упомянуть обо всех сложностях, которые могут встретиться при установке, однако здесь будут рассмотрены наиболее распространенные из них, а также отмечены часто встречающиеся ошибки.

3. Информация, необходимая для установки

Определив аппаратную конфигурацию компьютера, необходимо подготовить компьютер к инсталляции. Шаги, которые следует выполнить для этой цели, перечислены ниже:

|

|

Тщательно зарегистрируйте всю информацию о компьютере, на который производится установка (желательно занести для этой цели специальный журнал и документировать в нем все изменения, вносимые в аппаратную и программную конфигурации компьютера). На данном этапе минимально необходимые сведения, которые требуется записать, перечислены в табл. 1.2. |

Таблица 1.2. Сведения о компьютере, минимально необходимые для регистрации перед установкой Windows 2000

|

Предыдущая операционная система: |

(если имеется) |

|

Сетевое имя данного компьютера: |

(если он подключен к сети) |

|

Имя рабочей группы или домена: |

(если компьютер включен в сеть) |

|

Параметры TCP/IP: |

IP-адрес Адрес DNS-сервера (при отсутствии сервера DHCP) |

|

Предупреждение |

|

|

|

Выполните полное резервное копирование всех своих данных (для этой цели можно применить программу Microsoft NTBackup, встроенную в состав операционных систем семейства Windows или специализированное программное обеспечение сторонних фирм). |

| Предупреждение |

|

|

|

Временно удалите все антивирусное программное обеспечение, а также сетевые сервисы и клиентское программное обеспечение третьих фирм. Перед запуском программы установки Windows 2000 следует остановить все сканирующие антивирусные программы, а также сетевые сервисы и клиентское программное обеспечение третьих фирм. |

|

|

Если на компьютере используется зеркальное копирование дисков, отключите существующие зеркальные диски. |

|

|

Отключите источники бесперебойного питания (UPS). |

|

|

Убедитесь в том, что можете получить доступ к дистрибутивным файлам

Windows 2000 (особенно при инсталляции через сеть). |

Выберите подходящий способ установки (возможные методы инсталляции были перечислены в предыдущем разделе этой главы, а их подробное описание и пошаговые инструкции по использованию каждого из них будут приведены далее).

4. Общее описание установки Windows 2000

Основные шаги, выполняемые в процессе установки операционной системы

Windows 2000, перечислены и кратко описаны ниже:

| 1. | Чтобы начать установку Windows 2000, программа установки (Setup) в первую очередь должна загрузить саму операционную систему. Для этого следует загрузить компьютер с дистрибутивного компакт-диска или установочных загрузочных дискет. |

|

Примечание |

|

| 2. | Первый этап установки удивительным образом напоминает старинную программу DOS, которая начинала установку операционной системы еще с первых версий Windows NT. Интерфейс этой программы чрезвычайно прост: чтобы выделить нужную опцию из списка предлагаемых программой установки, пользуйтесь клавишами перемещения курсора; для выбора нужной опции используется клавиша <Enter>, а для завершения работы программы установки без каких-либо действий — клавиша <F3>. | ||

| 3. | Программа установки предложит вам указать точный путь к дистрибутивным файлам Windows 2000. Если этот путь указан правильно, и на жестком диске имеется достаточный объем свободного пространства, то программа установки скопирует часть дистрибутивных файлов на локальный диск. Причина этого заключается в том, что Windows 2000, как и Windows NT 4.0, требует наличия этих файлов на локальном диске перед перезагрузкой, поскольку при переходе к следующим этапам установки существует возможность "потерять" путь к папке \j386 вследствие изменения буквенных обозначений дисков. | ||

| 4. | После того как копирование файлов будет завершено, программа установки выведет сообщение о завершении этапа установки в режиме MS-DOS и предложит перезагрузить компьютер. Чтобы выполнить перезагрузку, нажмите клавишу <Enter>, но перед этим не забудьте извлечь дискету из дисковода (или компакт-диск из устройства CD-ROM, если оно является загрузочным). | ||

| 5. | После перезагрузки система загружается уже под управлением Windows 2000, которая принимает управление и выполняет распознавание установленных на компьютере аппаратных средств. На экране при этом появляется сообщение:

Программа установки проверяет конфигурацию оборудования... Последующие экраны, выводимые программой установки, чрезвычайно сильно напоминают текстовый режим MS-DOS. Однако пусть это внешнее сходство не вводит вас в заблуждение, поскольку данная часть процесса установки, в отличие от предыдущей, уже выполняется под управлением ядра Windows 2000, хотя и в текстовом режиме. |

||

| 6. | Программа установки отображает на экране лицензионное соглашение (License Agreement), которое пользователь должен прочесть. В случае несогласия с условиями лицензионного соглашения пользователь может нажать клавишу <Esc>, и программа установки завершит работу без инсталляции Windows 2000. Переход к следующему экрану выполняется при нажатии клавиши <F8>. | ||

| 7. | Далее программа установки выполняет поиск уже существующих на компьютере инсталляций Windows 2000. Если такие версии будут обнаружены, программа установки предложит пользователю следующие варианты действий: восстановить существующую инсталляцию (если она повреждена), выполнить новую инсталляцию или завершить работу без установки Windows 2000. Сразу же заметим, что варианты использования программы установки для восстановления поврежденной системы подробно рассмотрены в главе 8. | ||

| 8. | Если установленные версии Windows 2000 на компьютере не обнаружены, или пользователь выбрал опцию новой инсталляции, то программа установки отобразит список разделов, уже существующих на жестком диске. Пользователю будет предложено выбрать раздел для инсталляции из числа уже существующих, удалить один из существующих разделов, чтобы создать новые разделы на основе освободившегося пространства, или (при наличии достаточного объема свободного пространства, не принадлежащего ни одному разделу) создать новый раздел. Если выбран один из существующих разделов, программа установки предложит на выбор пользователя следующие варианты:

|

||

| 9. | Вновь создаваемые разделы подлежат обязательному форматированию, и в этом случае пользователь имеет возможность выбора файловой системы. Если выбрана опция преобразования раздела к формату NTFS, то фактическое преобразование будет выполнено при следующей перезагрузке системы. Необходимо отметить, что конфигурированию разделов на жестком диске следует уделить внимание заранее. Подробную информацию по данному вопросу можно найти в следующем разделе этой главы. | ||

| 10. | Далее программа установки выполняет проверку имеющихся в системе дисков, что, как правило, не занимает много времени. По завершении проверки дисков программа установки копирует на жесткий диск остальные файлы, которые потребуются для завершающей, графической фазы инсталляции. Этот этап достаточно продолжителен. Копирование файлов производится выборочно, в соответствии с данными, полученными при распознавании аппаратных средств компьютера. По завершении копирования конфигурация инициализируется и компьютер перезагружается. | ||

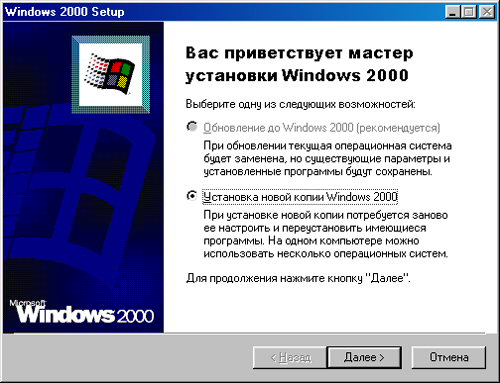

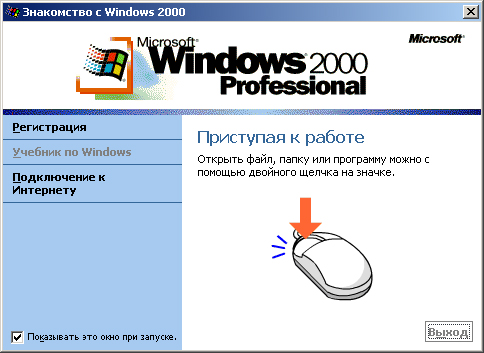

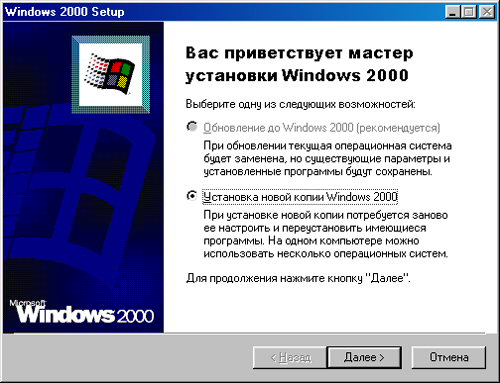

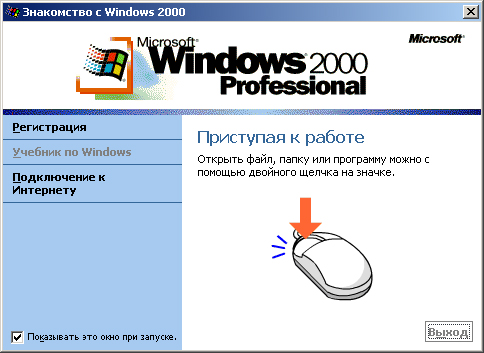

| 11. | После перезагрузки компьютера начинается графическая фаза инсталляции (GUI phase). Обратите внимание, что на данном этапе вы уже имеете установленную, но еще не сконфигурированную копию Windows 2000. Графическая фаза инсталляции завершает этот процесс, после чего на компьютере будет установлена полнофункциональная версия операционной системы. Компьютер загружается под управлением Windows 2000 (последовательность загрузки и все происходящие при этом процессы подробно рассмотрены в главе 2), и начинается работа программы с графическим интерфейсом Мастера установки Windows 2000 (Windows 2000 Setup Wizard) (рис. 1.1). Работа мастера установки продолжается довольно долго. Пользователю предлагается подождать, пока выполняется установка и конфигурирование устройств (следует обратить внимание читателя на тот факт, что благодаря улучшенной поддержке стандарта Plug and Play процедура инсталляции Windows 2000 существенно упростилась по сравнению с предыдущими версиями, и такая операция, как установка и конфигурирование устройств, теперь происходит в автоматическом режиме). Мастер установки Windows 2000 предпринимает попытки распознать все аппаратные компоненты, имеющиеся на компьютере, включая СОМ-порты, последовательные порты, джойстик, клавиатуру, мышь, и т. д.

|

||

| 12. | По завершении процесса обнаружения устройств начнется интерактивная часть графической фазы инсталляции. На экране появится диалоговое окно Язык и стандарты (Regional Settings), в котором пользователю предоставляется возможность установки локальных параметров, поддержки дополнительных языков и раскладки клавиатуры. Подробная информация о многоязычной поддержке в Windows 2000 приведена в главе 5. | ||

| 13. | Далее программа установки предложит пользователю идентифицировать свою копию программного обеспечения Windows 2000, выведя диалоговое окно Настройка принадлежности программ (Personalize Software), в котором пользователь должен заполнить поля Имя (Name) (обязательно) и Организации (Organization) (по желанию), указав в них свое имя и организацию, в которой он работает. Информация, введенная в этом окне, будет затем предоставляться операционной системой запрашивающим ее прикладным программам. | ||

| 14. | Если устанавливается Windows 2000 Server, необходимо задать режим лицензирования: "на сервер" (по умолчанию допускается 5 одновременных подключений) или "на рабочее место". | ||

| 15. | Затем пользователю предлагается указать ими компьютера, а также ввести и подтвердить пароль администратора. Обратите внимание, эта часть является едва ли не самой важной во всей графической фазе инсталляции. Особенное внимание ей следует уделить в том случае, если вы собираетесь использовать этот компьютер для выхода в Интернет. Пользователь Администратор (Administrator) имеет доступ ко всем возможностям и функциям операционной системы, поэтому постарайтесь ввести не слишком простой и очевидный пароль (и, разумеется, не следует его забывать). Помимо этого, Microsoft не рекомендует пользователям выполнять повседневную работу, будучи зарегистрированными в системе от имени администратора, поскольку это создает брешь в системе безопасности. Кроме пароля администратора, вам будет предложено ввести имя для данного компьютера (и в качестве образца будет предложено имя, случайным образом сгенерированное на основе ранее введенных вами данных). Можно согласиться с предложенным вариантом или ввести собственный (тем более что впоследствии компьютер можно переименовать). | ||

| 16. | При установке Windows 2000 Server в окне Компоненты Windows 2000 можно выбрать множество компонентов, устанавливаемых на сервер: Media Services, службы терминалов, сетевые службы (DNS, DHCP, WINS и другие) и т. д. |

|

Примечание |

|

| 17. | Далее появляется окно Дата и время (Date and Time), в котором можно уточнить дату, время и параметры часового пояса (местного времени). Информацию о дате и времени система получает от системной BIOS, поэтому, как правило, эти данные точны. |

| 18. | Наконец, когда все эти параметры будут указаны, начинается установка сетевых служб, которая по сравнению с предыдущими версиями Windows NT существенно упрощена. Пользователю на выбор предлагаются два варианта установки сети: Типичные параметры (Typical) и Особые параметры (Custom). В случае типичных параметров мастер устанавливает Клиента для сетей Microsoft (Client for Microsoft Networks), Службу доступа к файлам и принтерам сетей Microsoft (опция File and Printer Sharing), и Протокол Интернета (TCP/IP) (опция Internet Protocol) со стандартными параметрами настройки (при которых IP-адрес и другие параметры задает сервер DHCP). В случае, если выбраны особые параметры, пользователь имеет возможность выбрать устанавливаемые сетевые службы и протоколы, и задать их параметры. |

|

Предупреждение |

|

| 19. | По окончании установки сетевых параметров необходимо указать, будет ли устанавливаемый компьютер принадлежать к рабочей группе или домену. В Windows 2000 концепция доменов была существенно расширена по сравнению с Windows NT 4.0, и информацию об основных концепциях доменной структуры, проектировании и администрировании доменов можно найти в главах 23—25 этой книги. На данном этапе ограничимся той же не слишком информативной рекомендацией, которая давалась и для установки Windows NT 4.0: если вы затрудняетесь в выборе, выберите рабочую группу, а если ваш компьютер подключен к локальной сети предприятия — обратитесь к системному администратору. Если устанавливаемый сервер будет контроллером домена, то принадлежность сервера не имеет значения. |

| 20. | На этом интерактивная часть графической фазы установки завершается. Мастер установки Windows 2000 начинает копирование файлов и выполнение "завершающих операций". Эти заключительные операции состоят в установке компонентов меню Пуск (Start), регистрации установленных компонентов операционной системы, сохранении установленных параметров настройки и удалении временных файлов, созданных в процессе инсталляции. Процедура довольно продолжительная, протекает она в автоматическом режиме, не требующем никакого вмешательства, и полчаса или минут 40 свободного времени вам обеспечено. |

| 21. | После этого шага мастер установки предложит извлечь компакт-диск из устройства CD-ROM и нажать кнопку Готово (Finish), чтобы перезагрузить систему. Можно поздравить себя с успешным завершением процедуры инсталляции и перезагрузиться. |

| 22. | Тем не менее это еще не все. По завершении инсталляции запустится программа Настройка сервера (Configure Your Server), которая появится после того, как вы зарегистрируетесь в системе от имени пользователя Администратор. Данная программа будет доступна в любой момент через меню Пуск (программная группа Администрирование). (Процесс конфигурирования различных служб Windows 2000 Server рассматривается в других главах книги.) При первой загрузке Windows 2000 Professional пользователи должны выполнить еще один дополнительный шаг, который не повторится больше никогда: запустится Мастер сетевой идентификации (Network Identification Wizard), который предоставляет пользователю возможность создать новую учетную запись пользователя, отличную от учетной записи Администратор. Эта программа предлагает на выбор две опции, которые заслуживают отдельного рассмотрения (рис. 1.2). Первая из них — Требовать ввод имени пользователя и пароля (Users must enter a user name and password to use this computer) — устанавливает точно такое же положение вещей, какое существовало в Windows NT 4.0: после первой перезагрузки вам потребуется зарегистрироваться в системе как Администратор, вручную создать еще одну или несколько учетных записей пользователей. После этого можно регистрироваться в системе от имени одного из этих пользователей и начинать конфигурировать систему и устанавливать приложения. Именно эту опцию и рекомендуется выбирать, так как вторая — Всегда использовать следующее имя пользователя (она предлагается по умолчанию, и соглашаться с ней, честное слово, не стоит) — настраивает систему на автоматическую регистрацию одного из пользователей (причем, если во время инсталляции была выбрана опция присоединения к домену, то из раскрывающегося списка можно будет выбрать имя одного из пользователей домена и ввести пароль, а если компьютер принадлежит к рабочей группе, то ваш выбор ограничится пользователем Администратор и пользователем с именем, составленным на основе информации, которую вы ввели во время инсталляции). Что бы вы ни выбрали (этого пользователя или Администратора), с точки зрения безопасности это будет просто скверно (хотя вполне допустимо для домашнего компьютера, на котором работает только один человек). Выбирайте первую опцию, и регистрируйтесь в системе каждый раз при ее загрузке, как это было в Windows NT 4.0. Разумеется, как только вы выберете первую опцию, система сразу же предложит вам зарегистрироваться. В ходе выполнения процедуры регистрации в системе для пользователя Администратор будет создан пользовательский профиль. На этом процедура инсталляции будет завершена. |

|

Рис. 1.2. Окно Мастера сетевой идентификации (Network Identification Wizard)

|

В ходе инсталляции операционной системы Windows 2000 пользователю,

выполняющему установку, требуется принимать следующие решения:

| Решения, связанные с конфигурированием разделов на жестком диске | |

| Выбор файловой системы |

Эти темы подробно обсуждаются далее.

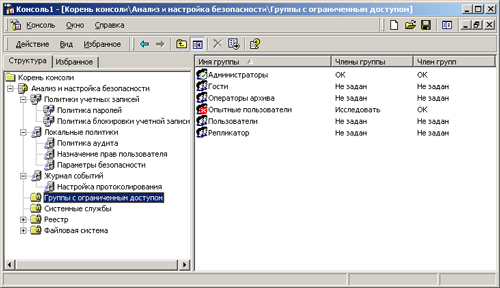

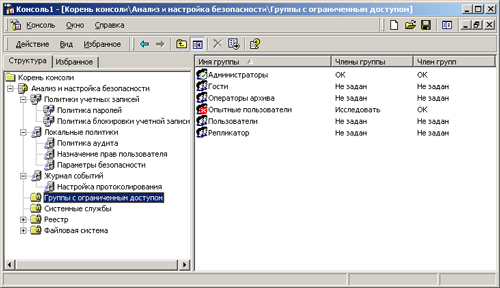

1-1.jpg

1.2.gif

5. Конфигурирование разделов на жестком диске

В процессе инсталляции Windows 2000 программа установки предлагает пользователю выбрать раздел жесткого диска для установки системы. Создавать разделы на жестком листке можно следующими способами:

|

|

Если на компьютере уже установлена предыдущая версия Windows NT (например. Windows NT 4.0), то разделы на жестком диске можно создать с помощью утилиты Disk Administrator (для ее вызова следует в меню Start выбрать команду Programs | Administrative Tools (Common) | Disk Administrator). |

|

|

Если на компьютере нет ни одной установленной операционной системы, но в вашем распоряжении имеется загрузочная дискета MS-DOS, на

которой содержится программа fdisk, то разделы на жестком диске можно создать с помощью этой программы. |

|

|

Наконец, программа установки Windows 2000 отображает на экране опцию, позволяющую создать раздел для системы (при условии, что на диске имеется свободное пространство). |

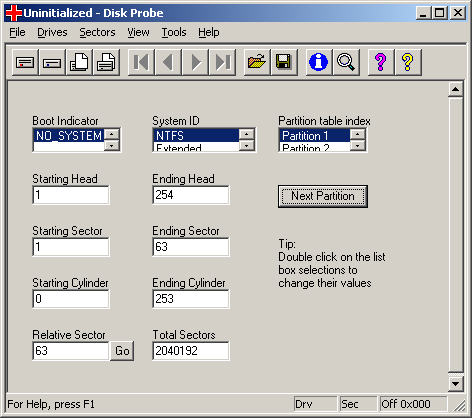

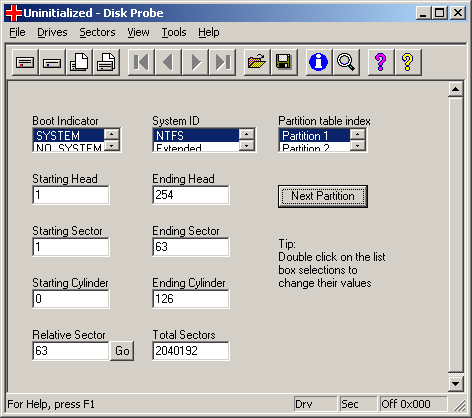

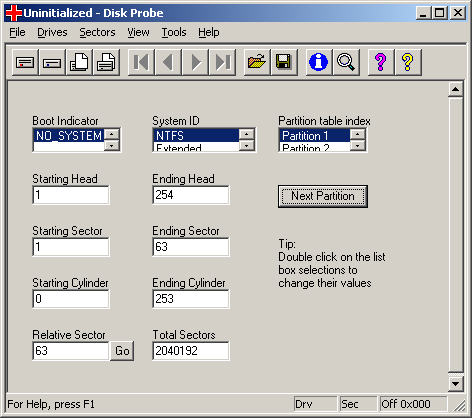

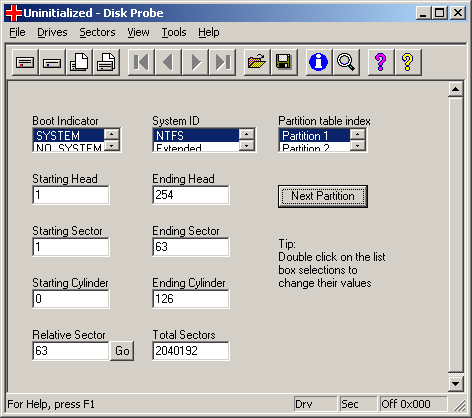

Когда на жестком диске создается первый (основной) раздел, программа, используемая для этой цели, создает главную загрузочную запись {Master Boot Record, MBR) и записывает ее в первый сектор на жестком диске (цилиндр 0, головка 0, сектор I). Главная загрузочная запись содержит таблицу разделов (Partition Table), в которой хранится информация обо всех разделах, определенных на диске. При внесении изменений в разделы, существующие на жестком диске (например, при их создании, удалении или форматировании), программа, используемая для этой цели, вносит изменения в таблицу разделов.

Главная загрузочная запись содержит таблицу разделов диска и небольшой объем исполняемого кода. На компьютерах на базе процессоров Intel исполняемый код читает таблицу разделов и определяет системный раздел, находит его начало и загружает в память загрузочный сектор раздела (Partition Boot Sector). Главная загрузочная запись обычно не зависит от операционной системы (например, на платформах Intel она используется для запуска любой из операционных систем). Что касается загрузочного сектора раздела, то он зависит как от операционной системы, так и от применяемой на данном томе файловой системы.

|

Предупреждение |

|

Планированию разделов на жестком диске следует уделить особенно пристальное внимание, если вашей целью является создание системы с двойной загрузкой, где кроме Windows 2000 требуется загружать еще одну или несколько операционных систем. Microsoft настоятельно рекомендует устанавливать Windows 2000 в отдельный раздел жесткого диска. Установка Windows 2000 в один раздел с другой операционной системой принципиально возможна, но делать это не рекомендуется.

Раздел жесткого диска, на который выполняется установка файлов Windows 2000, должен располагаться на несъемном жестком диске. В этом разделе необходимо иметь объем свободного пространства, достаточный для размещения всех файлов. В системных требованиях, приведенных ранее в этой главе, указаны требования к дисковому пространству, которым необходимо располагать для того, чтобы установка операционной системы Windows 2000 прошла успешно.

Системным разделом (system partition) называется раздел жесткого лиска, на котором располагаются файлы, необходимые для загрузки и инициализации Windows 2000. В качестве системного раздела может использоваться только основной раздел.

|

Примечание |

|

Последовательность событий, происходящих при запуске, будет подробно рассматриваться в главе 2. Загрузочный раздел (boot partition) — это раздел, который содержит системные файлы Windows 2000 (имеется в виду папка %SystemRoot%), и этот раздел может как совпадать, так и не совпадать с системным.

Если вы устанавливаете новую копию Windows 2000 в разделе, входящем в состав зеркального набора, перед запуском программы установки зеркальные диски необходимо отключить. После установки Windows 2000 зеркальный набор дисков можно будет создать заново.

|

Предупреждение |

|

|

Предупреждение |

|

|

Примечание |

|

6. Выбор файловой системы

Данный раздел содержит некоторые общие рекомендации относительно выбора файловых систем: FAT, FAT32 или NTFS. Подробно свойства этих систем рассматриваются в главе 7 (рекомендуется предварительно ознакомиться с этой главой, если вы не уверены в своем выборе). На компьютере, работающем под управлением Windows 2000, можно использовать любую из этих файловых систем (хотя для серверной платформы всегда предпочтительнее выбирать NTFS). Кроме того, эти файловые системы можно использовать и совместно. На выбор файловой системы оказывают влияние следующие факторы:

|

|

Цель, для которой предполагается использовать компьютер (сервер или

рабочая станция) |

|

|

Количество жестких дисков и их объем а Требования к безопасности |

|

|

Необходимость использования дополнительных возможностей NTFS 5.0 |

NTFS no сравнению с FAT предоставляет целый ряд преимуществ, которые будут описаны далее в этой главе. Однако, если вы в дополнение к Windows 2000 намерены использовать еще одну операционную систему, помните, что доступ к файлам, расположенным в разделах NTFS, можно будет получить только через Windows 2000. Поэтому для системного и загрузочного разделов другой операционной системы необходимо использовать иную файловую систему (иначе эта операционная система просто не сможет загрузиться).

7. FAT

Файловую систему FAT, вследствие больших накладных расходов, не рекомендуется использовать для томов, размер которых превышает 511 Мбайт. Файловая система FAT предоставляет следующие преимущества:

|

|

Файловая система FAT может использоваться не только с Windows NT/2000, но и с другими операционными системами, включая Windows 9x, Windows for Workgroups, MS-DOS и OS/2. |

|

|

Использование файловой системы FAT является лучшим выбором для томов небольшого размера, так как в этом случае накладные расходы минимальны. На томах, размер которых не превышает 500 Мбайт, она работает очень хорошо. Однако на больших томах (1 Гбайт и более) FAT становится крайне неэффективной. |

|

|

Для томов, размер которых находится в пределах 400—500 Мбайт, FAT является предпочтительным выбором по сравнению с NTFS, поскольку лишена накладных расходов NTFS, связанных с дисковым пространством: при форматировании тома для использования файловой системы NTFS создается целый ряд системных файлов и файл журнала транзакций, которые потребляют некоторый процент дискового пространства (и для небольших томов этот процент значителен). |

8. FAT32

32-разрядная файловая система FAT32 была введена с выпуском Windows 95 OSR2, и ее поддержка обеспечивается в Windows 98. Она обеспечивает оптимальный доступ к жестким дискам, повышая скорость и производительность всех операций ввода/вывода. FAT32 представляет собой усовершенствованную версию файловой системы FAT, предназначенную для использования на томах, объем которых превышает 2 Гбайт. Windows 2000 продолжает поддерживать файловую систему FAT, а также добавляет дополнительную поддержку для FAT32.

Возможности файловой системы FAT32 намного превышают возможности файловой системы FAT16. Так, эта файловая система поддерживает жесткие диски, размер которых может достигать теоретического предела 2 терабайта.

В дополнение к этому, FAT32 уменьшает размер кластера на больших дисках, снижая таким образом объем неиспользуемого пространства. Например, при использовании FAT16 на жестком диске размером 2 Гбайт, размер кластера будет составлять 32 Кбайт. Если этот же диск отформатировать с использованием FAT32, то размер кластера будет составлять только 4 Кбайт, Все утилиты Microsoft, предназначенные для работы с дисками (Formal. FDISK, Defrag и ScanDisk), были переработаны для обеспечения поддержки FAT32. Кроме того, Microsoft проводит большую работу по поддержке ведущих фирм-производителей драйверов устройств и утилит для работы с диском, чтобы помочь и в обеспечении поддержки FAT32 в их продуктах. Итак, файловая система FAT32 обеспечивает следующие преимущества по сравнению с прежними реализациями файловой системы FAT:

|

|

Обеспечивается поддержка дисков размером до 2 терабайт. |

|

|

Более эффективно используется дисковое пространство. За счет того, что FAT32 использует более мелкие кластеры (так, для дисков размером до 8 Гбайт используются кластеры размером по 4 Кбайт), что позволяет повысить эффективность использования дискового пространства на 10—15% по сравнению с FAT, а также снизить требования к ресурсам, необходимым для работы компьютера. |

|

|

Обеспечивается большая надежность. FAT32 обладает возможностью перемещения корневого каталога и использования резервной копии FAT вместо стандартной копии по умолчанию. В дополнение, загрузочная запись на дисках FAT32 была расширена, и включает в свой состав резервные копии наиболее важных структур данных. Это означает, что диски FAT32 менее чувствительны к одиночным сбоям, нежели тома FAT. |

|

|

Более быстрая загрузка программ. Благодаря тому, что FAT32 имеет меньшие размеры кластеров, приложения и необходимые для их загрузки файлы могут быть оптимальным образом размещены на диске. |

|

Примечание |

|

9. Преимущества NTFS

Файловая система Windows NT (NTFS) обеспечивает такое сочетание производительности, надежности и эффективности, которое невозможно предоставить с помощью любой из реализаций файловой системы FAT (как FAT16,

так и FAT32). Основными целями разработки NTFS являлись обеспечение скоростного выполнения стандартных операций над файлами (включая чтение, запись, поиск) и предоставления дополнительных возможностей, включая восстановление поврежденной файловой системы на чрезвычайно больших дисках. Кроме того, NTFS обладает механизмами зашиты данных, необходимыми на файловых серверах и высокопроизводительных компьютерах в корпоративных средах. Файловая система NTFS поддерживает контроль доступа к данным и привилегии владельца, играющие исключительно важную роль в обеспечении целостности жизненно важных конфиденциальных данных. Общие папки на компьютере с Windows 2000 имеют назначенные им права доступа, папки и файлы NTFS могут иметь назначенные им права доступа вне зависимости от того, являются они разделяемыми или нет. NTFS — единственная файловая система в Windows 2000, которая позволяет назначать права доступа к отдельным файлам. Однако, если файл будет скопирован из раздела или тома NTFS в раздел или том FAT, все права доступа и другие уникальные атрибуты, присущие файловой системе NTFS, будут потеряны.

Файловая система NTFS является простой и одновременно — чрезвычайно мощной. Практически все объекты, которые имеются на томе, представляют собой файлы, а все, что имеется в файле, представляет собой атрибуты, включая атрибуты данных, атрибуты системы безопасности, атрибуты имени файла. Каждый занятый сектор на томе NTFS принадлежит какому-нибудь файлу. Частью файла являются даже метаданные файловой системы (информация, которая представляет собой описание самой файловой системы). В системах Windows 2000 используется NTFS версии 5.0, на базе которой реализованы новые функциональные возможности: квоты диска, шифрование файлов и каталогов (EFS) и т. д. Эта файловая система не является совместимой с предыдущими версиями Windows NT, поэтому если загрузить более раннюю версию операционной системы, то разделы NTFS 5.0 будут недоступны (для Windows NT 4.0 нужно ставить Service Pack 4). При установке Windows 2000 на уже существующий том с предыдущими версиями NTFS произойдет автоматическая конвертация до NTFS 5.0; возможна также конвертация и других томов NTFS.

Некоторые из возможностей, обеспечиваемых на сегодняшний день только файловой системой NTFS, перечислены ниже:

|

|

NTFS обеспечивает широкий диапазон разрешений, в отличие от FAT, что дает возможность индивидуальной установки разрешений для конкретных файлов и каталогов. Это позволяет указать, какие пользователи и группы имеют доступ к файлу или папке и указать тип доступа. |

|

|

Встроенные средства восстановления данных; поэтому ситуации, когда пользователь должен запускать на томе NTFS программу восстановления

диска, достаточно редки. Даже в случае краха системы NTFS имеет возможность автоматически восстановить непротиворечивость файловой системы, используя журнал транзакций и информацию контрольных точек. |

|

|

Реализованная в виде В-деревьев структура папок файловой системы NTFS позволяет существенно ускорить доступ к файлам в папках большого объема по сравнению со скоростью доступа к папкам такого же объема на томах FAT. |

|

|

NTFS позволяет осуществлять сжатие отдельных папок и файлов, можно читать сжатые файлы и писать в них без необходимости вызова программы, производящей декомпрессию. |

10. Рекомендации по использованию файловых систем

При установке Windows 2000 пользователю предлагается выбрать файловую систему для раздела, в который будет ставиться система. Принимая это решение, следует учитывать приведенные ниже рекомендации:

|

|

Опцию FAT следует выбирать, если объем выбранного раздела жесткого диска не превышает 2 Гбайт, и при этом требуется обеспечить возможности доступа к файлам на этом разделе при загрузке компьютера под управлением таких операционных систем, как MS-DOS, Windows 3x, Windows 95, и OS/2. |

|

|

Опцию FAT следует использовать и в том случае, когда необходимо обеспечить двойную загрузку компьютера с использованием Windows 2000 и таких операционных систем, как Windows 95 версии OSR2 или Windows 98, и при этом размер диска превышает 2 Гбайт. В этом случае диск будет отформатирован с использованием файловой системы FAT32. |

|

|

Опцию NTFS следует выбирать, если требуется в полной мере воспользоваться преимуществами, предоставляемыми системой безопасности Windows 2000 и файловой системы NTFS. В этом случае программа установки отформатирует жесткий диск с использованием файловой системы NTFS 5.0. |

|

Примечание |

|

|

|

В процессе запуска Windows 2000 на компьютерах х86 система выполняет поиск некоторых файлов, которые находятся в корневом каталоге жесткого диска, содержащего системный раздел. Этот раздел может быть отформатирован и как FAT, и как NTFS. Его размер должен быть достаточным для того, чтобы разместить все нужные файлы, доступ к которым необходим при использовании конкретной файловой системы. |

|

Примечание |

|

11. Способы установки Windows 2000

Система Windows 2000 поставляется на компакт-диске, и компания Microsoft предлагает множество вариантов инсталляции, из которых пользователь может выбрать наиболее подходящий. В целом, способы установки Windows 2000 можно классифицировать следующим образом:

|

|

По типу используемого носителя дистрибутивных файлов

Здесь можно выделить следующие варианты:

В каком случае можно выполнить инсталляцию файлов Windows 2000 с использованием только дистрибутивного компакт-диска (не используя инсталляционные дискеты и не прибегая к копированию файлов на жесткий диск)? Это возможно, если компьютер снабжен загрузочным устройством CD-ROM (так называемым EI Torito-совместимым CD-ROM). Но как же определить, является ли устройство CD-ROM, установленное на компьютере, загрузочным? Простейшим методом является попытка загрузить компьютер с компакт-диска. Чтобы сделать это, вставьте дистрибутивный компакт-диск Windows 2000 в устройство CD-ROM, затем остановите операционную систему и выключите компьютер. После этого включите компьютер, и если программа установки Windows 2000 запускается автоматически, то устройство CD-ROM является загрузочным. В этом случае процедуру установки можно продолжать, следуя инструкциям, появляющимся на экране. Если же загрузка с компакт-диска не начинается, то ваше устройство CD-ROM не является загрузочным. В этом случае извлеките из устройства компакт-диск, а затем запустите процедуру установки с использованием загрузочной установочной дискеты. |

|

|

По отношению к существующей системе

На выбор пользователей предоставляются следующие варианты:

Перед запуском процедуры установки необходимо определить, требуется ли осуществить обновление существующей операционной системы или '' выполнить новую инсталляцию. Обновлением (upgrading) называется установка Windows 2000 в текущий каталог Windows. Установка Windows 2000 в любую другую папку представляет собой новую инсталляцию. При обновлении операционной системы сохраняется большинство системных параметров настройки, а также большинство уже установленных в системе приложений. Обновление до Windows 2000 допускает любая из предыдущих версий Windows NT (3.51, 4.0). Если на компьютере не установлена ни одна операционная система, или же на нем установлена операционная система, отличная от Windows, то установка Windows 2000 возможна, но при этом необходимо выполнять новую инсталляцию, а не обновление. Кроме того, опцию новой инсталляции следует выбирать в тех случаях, когда требуется получить систему с двойной загрузкой (более подробная информация по данному вопросу будет приведена далее в этой главе). |

|

|

По режиму установки

Установка может быть:

Итак, существует большое количество способов установки Windows 2000. Каждый из них имеет свои преимущества и недостатки, поэтому ваша задача заключается в том, чтобы определить, какой из способов будет для вас предпочтительным. Например, если операционную систему требуется установить только на одном компьютере, то метод установки с компакт-диска практически наверняка окажется самым быстрым. С другой стороны, если установку требуется произвести на нескольких компьютерах, то более удобным будет метод инсталляции через сеть (хотя, если все инсталляции выполняются одновременно, а сервер сильно перегружен, эта операция может занять много времени). Если же вам требуется выполнить установку Windows 2000 на большом количестве компьютеров в сжатые сроки, то, возможно, стоит подумать об использовании способа автоматической инсталляции. Наконец, в некоторых случаях выбираемый способ установки диктуется аппаратной конфигурацией устанавливаемого компьютера, который может удовлетворять минимальной аппаратной конфигурации, но не иметь устройства, необходимого для проведения того или иного способа инсталляции (например, сетевого адаптера). |

12. Обычная установка Windows 2000

Итак, все подготовительные операции выполнены, и вы готовы приступить к установке Windows 2000. На основании материалов, которые можно найти в электронных конференциях, можно сделать примерно следующий вывод: у одних пользователей установка Windows 2000 занимает около часа, в то время, как другие могут возиться с этой процедурой целый день (причем иногда даже не один). Почему это происходит? Чаще всего сложности, с которыми такие пользователи сталкиваются в процессе установки, являются результатом недостаточного планирования и отсутствия всякой подготовки. Поэтому, если вы не собрали минимального объема информации, необходимого дня успешной установки, вернитесь к предыдущим разделам этой главы, прочтите их и выполните все нужные подготовительные операции. В данном разделе подробно описана процедура инсталляции Windows 2000. Помимо этого, в нем обсуждается использование отладочной версии NTDETECT.COM — программы, выполняющей обнаружение аппаратных средств компьютера.

13. Запуск программы установки

Как уже упоминалось в этой главе, процедуры запуска программы установки могут различаться, в зависимости от следующих факторов:

|

|

Способа доступа к инсталляционным файлам (с загрузочной установочной дискеты, с компакт-диска или через сеть). |

|

|

Метода инсталляции, который может заключаться в обновлении версии для одной из предыдущих версий Windows или в выполнении новой инсталляции. |

|

|

В случае обновления версии — от обновляемой операционной системы (Windows 3.jc, Windows 9:t или Windows NT). |

|

Примечание |

|

Далее будут описаны шаги, которые требуется предпринять для запуска программы установки при использовании каждого из способов инсталляции.

14. Запуск программы установки с загрузочного компакт-диска

Если в вашем распоряжении имеется дистрибутивный компакт-диск Windows 2000, и компьютер оснащен загрузочным (Е1 Torito-совместимым) устройством CD-ROM, то установку Windows 2000 можно выполнить непосредственно с компакт-диска, не прибегая к использованию установочных дискет.

15. Запуск программы установки с помощью загрузочных установочных дискет

Загрузочные установочные дискеты требуются, если установка Windows 2000 производится в первый раз на компьютер х86, не поддерживающий формат загрузочного компакт-диска Е! Torito. Эти дискеты требуются также в тех случаях, когда необходимо выполнить запуск операционной системы Windows 2000, которая не может быть загружена обычным образом вследствие системной ошибки.

Если загрузочных установочных дискет у вас нет, их можно создать следующим образом (предварительно загрузившись в любой операционной системе — так, чтобы имелся доступ к устройству CD-ROM):

| 1. | Приготовьте четыре отформатированных пустых дискеты емкостью 1,44 Мбайт, и вставьте одну из них в дисковод. |

| 2. | Компакт-диск с дистрибутивным комплектом Windows 2000 вставьте в устройство CD-ROM. |

| 3. | На компакт-диске перейдите в каталог \Bootdisk и запустите команду makeboot.exe (в MS-DOS) ИЛИ makebt32.exe (в Windows 9* ИЛИ Windows NT/2000). |

| 4. | Следуйте инструкциям, появляющимся на экране. |

Чтобы запустить программу установки с использованием установочных загрузочных дискет, проделайте следующее:

| 1. | Выключите компьютер, вставьте в флоппи-дисковод дискету, помеченную как Установочный диск I Windows 2000 (Windows 2000 Setup Boot Disk). |

| 2. | Включите компьютер. |

Программа установки запустится автоматически. Следуйте инструкциям, появляющимся на экране.

16. Программы WINNT и WINNT32

Два метода запуска процедуры установки Windows 2000, описанные в предыдущих разделах, могут использоваться как в случае, когда на компьютере уже имеется операционная система, так и в случае, когда ни одна операционная система еще не установлена.

Однако, если на компьютере уже имеется операционная система, можно воспользоваться ее средствами для запуска программы установки Windows 2000 с компакт-диска без использования установочных дискет или через сеть. В этом случае процедура установки выполняется с помощью утилит WINNT и WINNT32- Используемый тип утилиты (WINNT или WINNT32) определяется той операционной системой, под управлением которой работает компьютер на момент запуска инсталляции Windows 2000.

|

|

WINNT.EXE представляет собой 16-разрядную версию программы установки, которая может использоваться для запуска инсталляции Windows 2000 с компакт-диска или через сеть, если компьютер работает под управлением MS-DOS. Эта утилита не может использоваться, если компьютер работает под управлением Windows 9x или любой из версий Windows NT. |

|

|

WINNT32.EXE — это 32-разрядная версия программы установки, которая может использоваться для инсталляции или обновления версии под управлением Windows 9x или любой из версий Windows NT. Явное преимущество этой программы по сравнению с 16-разрядной версией заключается в том, что она работает быстрее, имеет интуитивно понятный графический интерфейс, и, помимо этого, во время ее работы можно продолжать работу с другими программами. |

Программа WINNT имеет следующие параметры:

winnt [/s{:исходный_путь]] [/t[:рабочий_диск]] [/u[:файл_ответов)] [/ udf :id[,UDF_файл]] [/r:папка] [/rх:папка] [/e:команда] [/а]

Назначение параметров рассматривается ниже:

/ s [:исходаый_путь] — указывает путь к дистрибутивным файлам Windows 2000. При использовании этого ключа необходимо указывать полный путь к дистрибутивной папке в форме х:\[путь] или \\сервер \общий_ресурс[\путь].

/ t [:раоочий_диск] — указывает диск, на который будут копироваться временные файлы. Если диск не указан, то программа установки по умолчанию выберет диск, на котором имеется наибольший объем свободного пространства.

/ u [:файл_ответоа] — используется при автоматической инсталляции для указания файла ответов (answer_file). Также следует указать ключ / s . / udf :id[,UDF_файл] — указывает идентификатор (id), определяющий значения в UDF-файле (см. описание ниже), используемые для модификации файла ответов.

/ r :папка — указывает необязательную папку для установки, эта папка остается после процедуры установки.

/ rх :папка— указывает необязательную папку для копирования, эта папка впоследствии удаляется.

/ e :команда — указывает команду, которая должна быть выполнена при завершении графической стадии инсталляции.

/ а — активизировать специальные опции для людей с ограниченными физическими возможностями (accessibility options). Программа WINNT32 имеет следующие параметры:

winnt32 [/ s :исходный_путь] [/ tempdrive :илеграбочий_диск] l/ unattend [число] [:файл_ответов]] [/ copydir :папка] [/ соруsource :папка] [/ cmd : команда] [/ debug [уровень]:[имя_файла]] [/ udf :id[, UDF_файл]] [/ syspart :имя_диска][ /checkupgradeonly ][/ cmdcons ][/ m : папка] [/ makelocalsource ][/ noreboot ]

где

/ s : исходный_путь — указывает местоположение файлов Windows 2000. Если требуется одновременно выполнять копирование через сеть с нескольких серверов, следует указать несколько путей с параметром /а. / tempdrive :paбочий_диск — указывает программе установки на необходимость размешать временные файлы на указанном диске и устанавливать Windows 2000 на этом диске.

/ unattend — выполняет обновление предыдущей версии Windows NT в автоматическом режиме. Все пользовательские параметры настройки берутся из предыдущей инсталляции, поэтому в процессе установки вмешательство пользователя не требуется.

/ unattend [число]: [файл__ответов] — выполняет новую инсталляцию в автоматическом режиме. Параметр число указывает количество секунд, через которое программа установки выполняет перезагрузку после завершения копирования файлов. Параметр файл ответов указывает имя файла, который содержит информацию, получаемую от пользователя.

/ copydir :папка — создает дополнительную папку в пределах папки, в которую устанавливаются файлы Windows 2000.

/ copysource :лапка — временно создает дополнительную папку в пределах папки, в которую устанавливаются файлы Windows 2000. Созданная папка

будет использоваться в процессе инсталляции, но, в отличие от папок, созданных с помощью опции / copydir , папки, созданные с помощью опции / copysource , будут удалены по завершении установки.

/ cmd : команда — указывает программе установки на необходимость запуска команды, указанной параметром команда, перед началом завершающей стадии установки (после второй перезагрузки компьютера, но до завершения работы программы установки).

/ debug [ypoвень]: [имя_файла] — создает отладочный журнал с указанным уровнем. Имя файла журнала по умолчанию — C:\Winnt32.log, а уровень отладочной информации равен 2 (предупреждение — warning).

/ udf :id[,UDF_фaйл] — указывает идентификатор (id), который программа установки использует для указания метода, с помощью которого файл базы данных уникальности (Uniqueness Database File, UDF) модифицирует файл ответов. UDF имеет приоритет перед файлом ответов, и данный идентификатор указывает, какие значения из файла UDF требуется использовать, / syspart :имя_диска — дает программе установки указание скопировать файлы, необходимые для начала установки, на жесткий диск и пометить этот диск как активный. Диск после этого извлекается и устанавливается на другой компьютер. При включении этого компьютера программа установки запускается автоматически, и начинается следующий этап установки. С этим параметром необходимо использовать параметр / tampdrive .

/ checkupgradeonly — не устанавливает Windows 2000, а только проверяет компьютер на возможность обновления операционной системы до Windows 2000. Результатом работы Winnt32 с этой опцией является файл отчета (в Windows 9л отчет сохраняется в файле Upgrade.txt в папке Windows, а в Windows NT этот файл называется Winnt32.log).

/ cmdcons — может использоваться только после инсталляции Windows 2000. Добавляет консоль восстановления (Recovery Console) в состав меню загрузки Windows 2000. Более подробно будет описана в главе 8.

/ m :папка — указывает программе установки на необходимость копирования файлов из альтернативной папки.

/ makelocasource — указывает программе установки на необходимость скопировать все дистрибутивные файлы на локальный жесткий диск.

/ noreboot — указывает программе установки не перезагружать компьютер после завершения копирования файлов.

Зная синтаксис команд WINNT и WINNT32, вы с легкостью сможете запустить программу инсталляции Windows 2000. Дистрибутивные файлы при этом могут находиться на компакт-диске, их можно скопировать на локальный жесткий диск или в общий сетевой каталог.

17. Запуск программы установки через сеть

Если дистрибутивные файлы Windows 2000 находятся на предоставленном в общее использование сетевом диске, то программу установки можно запустить через сеть. Чтобы запустить программу установки через сеть:

| 1. | Используя средства существующей операционной системы или с помощью загрузочного диска сетевого клиента Microsoft, установите соединение с сетевым каталогом, в котором располагаются дистрибутивные файлы. |

| 2. | Если на текущий момент компьютер работает под управлением таких операционных систем, как Windows 9л: или Windows NT предыдущих версий, введите в командной строке команду winnt32. Если компьютер работает под управлением одной из следующих операционных систем: MS-DOS, Windows 3.1 или Windows for Workgroups, дайте в командной строке команду winnt. |

Продолжайте процедуру установки, следуя инструкциям, появляющимся на экране.

18. Обновление существующих систем

При обновлении (upgrade) операционных систем Windows установка автоматически производится в тот же каталог, в котором находится существующая операционная система. При этом программу установки необходимо запускать под управлением обновляемой операционной системы. Иными словами, нельзя выполнить обновление Windows NT 4.0, используя загрузочные инсталляционные дискеты.

Ваше решение о том, производить ли установку в папку, предложенную программой установки (обновление), или указать для установки новую папку (новая инсталляция), должно основываться на следующих факторах:

|

|

Требуется ли вам, чтобы программа установки перенесла в новую систему параметры настройки реестра, существовавшие в предыдущей операционной системе? (Параметры реестра управляют системными настройками, конфигурацией системы и приложений.) Если такая необходимость существует, следует выбрать опцию обновления (upgrade), при которой установка будет произведена в текущую папку Windows. |

|

|

Нужна ли вам возможность выбора операционной системы при загрузке компьютера (конфигурация с двойной загрузкой)? Если такая возможность вам нужна, следует указать отдельную новую папку (новая инсталляция). В этом случае переноса приложений в новую систему не произойдет, и все приложения, которые использовались в прежней системе и должны использоваться в новой, будут требовать повторной инсталляции. |

19. Обновление версий Windows до Windows 2000

Windows 2000 Professional призвана заменить Windows 9x в качестве стандартной операционной системы для настольных и портативных компьютеров. До Windows 2000 Professional можно обновить следующие операционные системы:

|

|

Windows NT Workstation 4.0 |

|

|

Windows NT Workstation 3.51 |

|

|

Windows 98 (98 SE) |

|

|

Windows 95 |

До Windows 2000 Server можно обновить следующие операционные системы:

|

|

Windows NT Server 4.0 |

|

|

Windows NT Server 4.0 Terminal Server |

|

|

Windows NT Server 3.51 |

|

Примечание |

|

Сам по себе процесс обновления является в высокой степени автоматизированным, и в большинстве случаев будет протекать без проблем. Однако важно отметить, что для обеспечения гладкого перехода в среде крупного предприятия следует все же провести некоторую подготовительную работу.

Перед тем как осуществлять массовый переход пользователей с Windows NT:

|

|

Протестируйте все приложения, необходимые для нормальной работы предприятия и убедитесь, что они хорошо работают под управлением Windows 2000. |

|

|

Убедитесь, что для всех аппаратных устройств имеются драйверы, работающие в Windows 2000. Список драйверов устройств можно найти по адресу http://www.niicrosoft.com/winditws/winlogo, |

|

|

Запустите программу установки, которая выполнит перенос максимального количества информации из реестра Windows NT в реестр Windows 2000. |

Поскольку Windows NT 4.0 и Windows 2000 имеют немало общего, многие приложения, работающие под управлением Windows NT 4.0, будут работать без модификации и под управлением Windows 2000. Сам процесс обновления очень прост, автоматизирован и практически не требует никакой дополнительной подготовки, за исключением лабораторного тестирования приложений, играющих важную роль для повседневной работы предприятия или организации.

|

Примечание |

|

20. Организация систем с двойной загрузкой

Если требуется создать систему с двойной загрузкой, в которой компьютер, в дополнение к Windows 2000, можно загрузить под управлением другой операционной системы (например, MS-DOS или Windows 9x), рекомендуется при установке соблюдать следующие предосторожности: П Если требуется создать конфигурацию с двойной загрузкой, при которой компьютер может работать под управлением MS-DOS и Windows 2000, необходимо сначала установить операционную систему MS-DOS. Причина этого заключается в том, что если устанавливать MS-DOS после Windows 2000, загрузочный сектор жесткого диска может быть переписан, что сделает невозможной загрузку Windows 2000. Для восстановления возможности загрузки Windows 2000 потребуется воспользоваться диском аварийного восстановления (Emergency Repair Disk, ERD) или консолью восстановления (Recovery Console). Подробную информацию по данному вопросу можно найти в главе 8.

|

|

Если создается система с двойной загрузкой, и при этом в качестве второй операционной системы будет использоваться MS-DOS, убедитесь в том, что системный раздел (диск С:) отформатирован как FAT (если в качестве второй операционной системы будут применяться Windows 95 OSR2 или Windows 98, то системный раздел может быть отформатирован для использования FAT32). Файлы Windows 2000 можно установить на любой несжатый раздел, на котором имеется достаточный объем свободного пространства. |

|

|

Системы Windows 95 OSR2 и Windows 98 можно устанавливать и после Windows 2000, однако для перестраховка рекомендуем сохранять master

boot sector и загрузочный сектор (boot sector) (для этого можно воспользоваться утилитой disksave из Windows NT Resource Kit). Восстановить загрузочный сектор можно также при помощи консоли восстановления или лиска аварийного восстановления (см. главу 8). |

|

|

Чтобы использовать преимущества NTFS и одновременно с этим сохранить возможность использования другой операционной системы, необходимо иметь не менее двух разделов на жестком диске. Диск С: следует отформатировать с использованием файловой системы, поддерживаемой как Windows 2000, так и другой операционной системой — например, наиболее распространенным вариантом является форматирование этого раздела с применением файловой системы FAT. Другой раздел жесткого диска следует отформатировать для файловой системы NTFS. |

|

Предупреждение |

|

|

Предупреждение |

|

|

Примечание |

|

21. Автоматическая установка системы

Компания Microsoft уделяет самое пристальное внимание стратегии и принципам развертывания своих операционных систем в организациях и на предприятиях. Автоматизация процесса инсталляции играет ключевую роль в снижении затрат на переход к использованию новой операционной системы. Метод автоматизации процесса установки будет зависеть от существующей инфраструктуры сети, количества и разнообразия конфигураций компьютеров, для которых будет выполняться обновление операционной системы, расписания процесса развертывания и других факторов. Основываясь на этих критериях, вы сможете легко и быстро осуществить развертывание Windows 2000. Для этого имеются следующие факультативные возможности:

|

|

Группа утилит, называемая Windows 2000 Deployment Tools, в число которой входят такие средства, как Windows 2000 Setup Manager (Setupnigr.exe), SysPrep.exe, и файл руководства Unattended Setup Parameters Guide (Unattend.doc). С помощью этих средств в случае необходимости можно выполнить автоматическую (unattended) установку Windows 2000 на большом количестве компьютеров. Средства развертывания и сопроводительная документация входят в состав Windows 2000 Resource Kit. |

|

|

Специализированное программное обеспечение по управлению системами (пример — Microsoft Systems Management Server). Специализированное программное обеспечение по управлению системами позволяет запускать процедуру инсталляции с сервера и проводить весь процесс централизованно, даже не подходя к клиентским компьютерам. За счет этого небольшая группа администраторов сможет справиться с установкой Windows 2000 на большом количестве компьютеров в масштабах корпорации за сравнительно короткий промежуток времени. Кроме того, при использовании этого метода требуется минимум усилий от конечных пользователей, что позволит им не отвлекаться от своей основной работы. Наконец, освобождение от инсталляции новой операционной системы конечных пользователей ограничивает количество потенциальных ошибок инсталляции. |

22. Файл ответов для автоматической инсталляции Windows 2000

Файл ответов позволяет указать предопределенные ответы на вопросы, задаваемые в процессе инсталляции Windows 2000. Если один и тот же процесс требуется повторить не один раз, то такое решение является удачным. Если вы хотите использовать этот метод, приступайте к планированию автоматических инсталляций еще на этапе определения предпочтительной клиентской конфигурации. В процессе тестирования и определения эталонной конфигурации тщательно документируйте каждую особенность и каждую

модификацию. Это позволит впоследствии установить автоматический выбор соответствующих опций в ходе инсталляции.

Сразу же следует отметить, что файл ответов представляет собой текстовый файл, организованный по разделам. Файл ответов можно редактировать с помощью любого текстового редактора.

Файлы ответов создаются с помощью утилиты Setup Manager (Setupmgr.exe). Автоматическую инсталляцию Windows 2000 с помощью файла ответов можно выполнить, используя одну из следующих команд:

Winnt32 / unattend [число]:[файл_ответов]

Winnt / u [:файл_огаетов]

Здесь параметр файл_ответов указывает имя файла ответов, созданного с помощью Setup Manager. Обратите внимание, что автоматическая инсталляция происходит без использования установочных загрузочных дискет. Утилита Setup Manager может использоваться как для создания нового файла ответов, так и для редактирования существующего. Созданный файл ответов может использоваться в качестве шаблона для инсталляции операционной системы на группе компьютеров с похожей конфигурацией.

Чтобы создать новый файл ответов, проделайте следующее:

| 1. | Установите на компьютере Windows 2000 Resource Kit — утилита Setup Manager будет инсталлирована вместе с ним. |

| 2. | В меню Пуск (Start) выберите команду Выполнить (Run) и введите в поле Команду setupmgr . |

| 3. | На экране появится приветственное окно мастера Windows 2000 Setup Manager Wizard. Следуя пошаговым инструкциям этого мастера, любой пользователь (даже неопытный) легко может выполнить нужную ему задачу. |

Созданный файл ответов может использоваться в дальнейшем для автоматической инсталляции, командой SysPrep или службами удаленной установки (Remote Installation Services, RIS).

Необходимо заранее предусмотреть, как процедура инсталляции будет запускаться на каждом из намеченных для обновления операционной системы компьютеров, а также убедиться в том, что клиентские компьютеры сконфигурированы таким образом, чтобы поддерживать этот процесс. В крупных организациях, насчитывающих более 50 компьютеров, личное присутствие администратора на всех рабочих местах для инсталляции и конфигурирования клиентских компьютеров будет по меньшей мере неэффективно и дорого. Специализированное программное обеспечение типа Microsoft Systems Management Server, позволяющее автоматизировать этот процесс, дает возможность экономить деньги и рабочее время сотрудников, одновременно повышая производительность.

Глава 2. Загрузка операционной системы

Глава 2. Загрузка операционной системы

1. Запуск систем Windows 2000

Пользователю, который "включил компьютер, но ничего не работает", обычно не до смеха, особенно если он не может самостоятельно выяснить, что случилось, и устранить неполадку. Посмотрим на вещи реально: поскольку проблемы с загрузкой возможны при работе с любой операционной системой, то и Windows 2000 не является исключением из общего правила. Несмотря на изменение названия (Windows 2000 вместо Windows NT 5.0), эта операционная система базируется на технологии NT (этот факт отражен в заставке, появляющейся при запуске систем). Именно по этой причине в процессе загрузки Windows 2000 могут возникать некоторые проблемы, с которыми сталкивались ранее пользователи операционных систем Windows NT. Тем не менее стоит порадовать пользователей и хорошими новостями: система действительно стала надежнее, стабильнее, и, кроме того, в ее состав добавлены новые средства устранения как проблем с загрузкой, так и других неполадок.

Грамотный пользователь не должен пугаться, услышав слова "boot-сектор", "главная загрузочная запись", "POST" и т. п. Чтобы по возможности быстро и с минимальными потерями выйти из ситуации, при которой возникают проблемы с загрузкой Windows 2000, необходимо знать, как происходит процесс загрузки, от момента включения компьютера и до регистрации пользователя в системе.

Процессы, происходящие при успешном запуске компьютер; под управлением Windows 2000, перечислены ниже:

|

|

Самотестирование при включении (Power-On Self-Test, POST) |

|

|

Инициализация при запуске (Initial startup process) |

|

|

Работа загрузчика (Boot loader process)

|

|

|

Загрузка ядра

|

|

|

Регистрация пользователя |

Процесс запуска начинается, когда пользователь выполняет одно из следующих действий:

|

|

Включает компьютер (который ранее был выключен) |

|

|

Выполняет перезагрузку компьютера, выбрав опцию Завершение работы (Shutdown) в диалоговом окне Вход в Windows (Enter Password) или опцию Перезагрузка (Restart) в диалоговом окне Завершение работы Windows (Shut Down Windows) |

К моменту регистрации пользователя в системе компьютер уже завершает загрузку Windows 2000 и большую часть процесса инициализации. Однако полностью все процессы будут завершены только после успешной регистрации пользователя в системе.

2. Условия успешной загрузки Windows 2000

Чтобы система Windows 2000 начала загружаться, необходимо соблюдение следующих условий:

|

|

Корректная инициализация аппаратных средств компьютера |

|

|

Наличие всех файлов, необходимых для загрузки системы |

3. Самотестирование при включении

При включении питания или перезагрузке компьютер проходит стадию самотестирования (bootstrapping) аппаратных средств при включении питания (так называемую процедуру POST, Power-On Self-Test). В это время компьютер работает под управлением базовой системы ввода/вывода (Basic Input/Output System, BIOS). При возникновении проблем с аппаратными средствами или настройками уже на стадии POST, компьютер сигнализирует об этом серией звуковых сигналов. На этот случай следует иметь под рукой сопроводительную документацию, полученную от поставщика в комплекте с вашим компьютером.

4. Файлы, необходимые для запуска системы

Успешное завершение процедуры POST свидетельствует о корректной инициализации аппаратных средств компьютера. Теперь для запуска операционной системы требуется присутствие всех нужных файлов. Процедура запуска системы закончится неудачей, если хотя бы один из файлов, необходимых для ее загрузки, не будет найден или окажется поврежденным.

Файлы, необходимые для успешного запуска Windows 2000, перечислены в табл. 2.1.

Таблица 2.1. Файлы, необходимые для запуска Windows 2000

| Файлы | Местоположение |

| NTLDR | Корневой каталог загрузочного диска |

| Boot.ini | Корневой каталог загрузочного диска |

| Bootsect.dos (только в системах с двойной загрузкой, где в качестве альтернативной операционной системы используются MS-DOS, Windows 3.1x или Windows 9 x, этот файл необходим для загрузки альтернативной ОС) | Корневой каталог загрузочного диска |

| Ntdetect.com | Корневой каталог загрузочного диска |

| Ntbootdd.sys (только для SCSI) | Корневой каталог загрузочного диска |

| Ntoskrnl.exe | %SystemfloofS6\System32 |

| Hal.dll | %Systemfloof%\System32 |

| Раздел реестра SYSTEM | %SysfemffoomSystem32\Config |

| Драйверы устройств | %Systemfloof%\System32\Drivers |

|

Примечание |

|

5. Инициализация при запуске

Инициализация при запуске

После успешного завершения процедуры POST начинается процесс инициализации при запуске: на компьютерах х86 системная BIOS ищет и загружает в память загрузочный сектор (boot sector), инструкции которого затем загружают в файл NTLDR.

После завершения тестов POST на компьютере х86 системная BIOS пытается обнаружить загрузочный диск. Порядок поиска загрузочного диска (флоппи-дисководы, жесткие IDE- и SCSI-диски, устройства CD-ROM) задается BIOS. Современные BIOS позволяют пользователю переконфигурировать этот порядок, называемый последовательностью загрузки (boot sequence). Подробную информацию о редактировании последовательности загрузки можно найти в сопроводительной документации к вашему компьютеру. Если при этом дисковод А: включен в последовательность загрузки первым, и в нем находится дискета, BIOS попытается использовать эту дискету в качестве загрузочной. Если дискеты в дисководе нет, BIOS проверяет первый жесткий диск, который к этому времени уже инициализировался. Для запуска огромное значение имеет первый сектор жесткого диска, который содержит главную загрузочную запись (Master Boot Record, MBR) и таблицу разделов (partition table).

Системная BIOS считывает главную загрузочную запись и загружает ее в память, а затем передает ей управление. Код, содержащийся в главной загрузочной записи, сканирует таблицу разделов в поисках системного раздела. Найдя системный раздел, MBR загружает в память его нулевой сектор и исполняет код, содержащийся в этом секторе. Сектор 0 на системном разделе, так называемый загрузочный сектор раздела (partition boot sector), содержит загрузочный код операционной системы. Этот код и осуществляет запуск операционной системы по способу, определенному данной операционной системой.

|

Примечание |

|

Если на первом жестком диске нет системного раздела, главная загрузочная запись отобразит одно из следующих сообщений об ошибках:

|

|

invalid partition table (Неверная таблица разделов) |

|

|

Error loading operating system (Ошибка загрузки операционной системы) |

|

|

Missing operating system (Отсутствует операционная система) |

Процедура идентификации и изменения системного раздела также описана в главе 8.

Как правило, главная загрузочная запись не зависит от конкретной операционной системы. Например, на компьютерах х86 одна и та же главная загрузочная запись служит для запуска Windows NT/2000, Windows 9x, а также комбинации MS-DOS/Windows 3.1*. Что касается загрузочного сектора раздела, то он зависит как от операционной системы, так и от используемой файловой системы. На компьютерах х86 загрузочный сектор раздела системы Windows 2000 отвечает за выполнение следующих действий:

|

|

Распознавание используемой файловой системы и ее применение для поиска загрузчика операционной системы (NTLDR) в корневом каталоге системного раздела. В томах FAT структура данных, называемая загрузочным сектором раздела, действительно имеет длину в 1 сектор физической разметки диска. В томах FAT32 эта структура занимает уже 2 сектора физической разметки диска, поскольку загрузочный код занимает более 512 байт. В томах NTFS загрузочный сектор раздела может занимать до 16 секторов, причем дополнительные секторы могут содержать код файловой системы, необходимой для поиска NTLDR. |

|

|

Нахождение загрузчика операционной системы NTLDR и его загрузка в память. |

|

|

Начало исполнения кода самозагрузки. |

На компьютерах х86 системный раздел должен находиться на первом физическом жестком диске. Загрузочный раздел (который содержит системные файлы операционной системы Windows NT/2000) может совпадать с системным разделом, но может находиться и в другом разделе того же жесткого диска или даже на другом жестком диске.

Если первый жесткий диск не содержит системного раздела, который должен использоваться для запуска компьютера, необходимо отключить этот диск, чтобы BIOS могла получить доступ к нужному жесткому диску, с которого будет запускаться операционная система.

Подробная информация о том, почему в ряде случаев можно попытаться использовать для запуска компьютера другой диск, приведена в главе 8, посвященной подготовке и проведению восстановительных процедур.

Если в дисководе А: имеется дискета, BIOS загрузит в память первый сектор этой дискеты. Если дискета является системной, то ее первый сектор представляет собой загрузочный сектор раздела (Partition Boot Sector). Если дискета не является загрузочной и отформатирована под управлением MS-DOS или Windows 9x, то вы увидите на экране следующее сообщение об ошибке:

Non-System disk or disk error

Replace and press any key when ready

Если же дискета не загрузочная и отформатирована в Windows NT/2000, то сообщение будет таким:

Ntldr is missing

Press any key to restart

6. Работа загрузчика

Загрузчик (boot loader) позволяет выбрать операционную систему, которую требуется запустить, и загружает файлы операционной системы из загрузочного раздела. В системах на базе процессоров х86 и системах на базе RISC-процессоров загрузчик работает по-разному. Общие задачи, выполняемые на данном этапе, сводятся к установке 32-разрядной модели памяти с прямой адресацией (flat addressing), сбору данных об аппаратной конфигурации, построению ее описания в памяти и передаче указателя на это описание в блок загрузчика. После этого NTLDR (для платформ х86) или OSLOADER (для платформ RISC) загружает образ ядра, HAL и драйверы для устройств и файловой системы тома, с которого производится загрузка системы. Помимо всего прочего, на данном этапе производится также и загрузка некоторых драйверов, для которых равен нулю параметр реестра Start, расположенный в следующем разделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ ServiceName

Здесь ServiceName представляет собой имя сервиса, например:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\atapi

|

Примечание |

|

7. Функции загрузчика NTLDR

NTLDR управляет процессами выбора операционной системы и распознавания аппаратных средств перед инициализацией ядра Windows 2000. Загрузчик NTLDR должен находиться в корневом каталоге системного диска. Помимо этого в системном разделе должны присутствовать файлы, перечисленные в табл. 2.1.

Когда NTLDR начинает работу, он очищает экран и выполняет следующие действия:

|

|

Переключает процессор в режим использования 32-разрядной модели памяти с прямой адресацией. Компьютеры х86 при запуске стартуют в реальном режиме, подобном режиму, в котором стартуют процессоры 8088 и 8086. Поскольку NTLDR представляет собой 32-разрядную программу, для того чтобы загрузчик смог начать выполнять какие бы то ни было действия, процессор необходимо переключить в защищенный режим. |

|

|

Запускает соответствующую минифайловую систему. Код, предназначенный для доступа к файлам на томах FAT и NTFS, встроен в NTFS. Этот код позволяет загрузчику читать файлы, получать доступ к ним и выполнять их копирование. |

|

|

Читает расположенный в корневом каталоге системного диска файл Boot.ini и отображает на экране соответствующее меню для выбора загружаемой операционной системы. Экран, выводимый на данном этапе загрузки, называется экраном загрузчика (boot loader screen). Если компьютер сконфигурирован для загрузки нескольких систем, и пользователь выбирает операционную систему, отличную от Windows NT/2000, то NTLDR загружает в память файл Bootsect.dos и передает ему управление. Другая операционная система стартует как обычно, поскольку файл Bootsectdos содержит копию загрузочного сектора раздела, который находился на основном разделе или логическом диске до инсталляции Windows NT/2000. |

|

|

Если выбрана одна из версий Windows NT/2000, то выполняется Ntdetect.com, чтобы собрать информацию о физических устройствах, подключенных на данный момент к компьютеру. |

|

|

Загружает и запускает ядро операционной системы Ntoskrnl.exe и передает ему информацию, собранную программой Ntdetect.com. |

8. Выбор запускаемой операционной системы