Безопасность

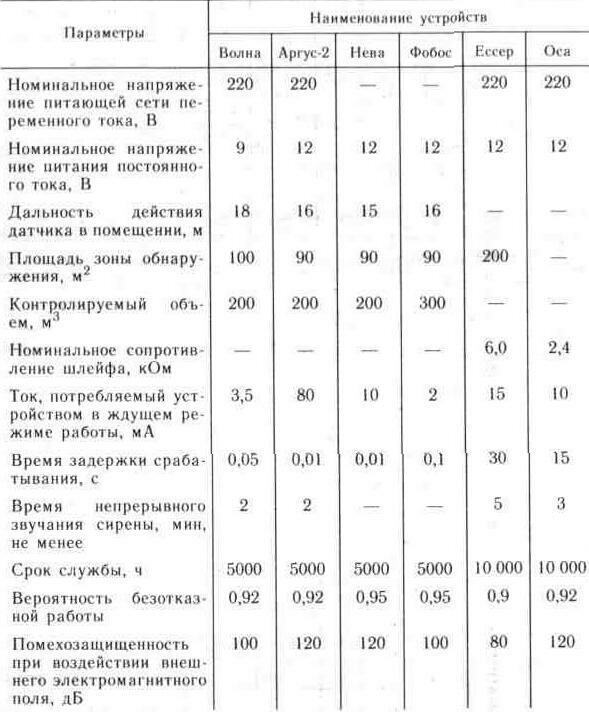

В этом разделе онлайновой библиотеки представлены материалы о промышленных образцах электронных систем ограничения доступа отечественного и зарубежного производства, предназначенных для охраны квартир, домов, офисов, учреждений и т.п.

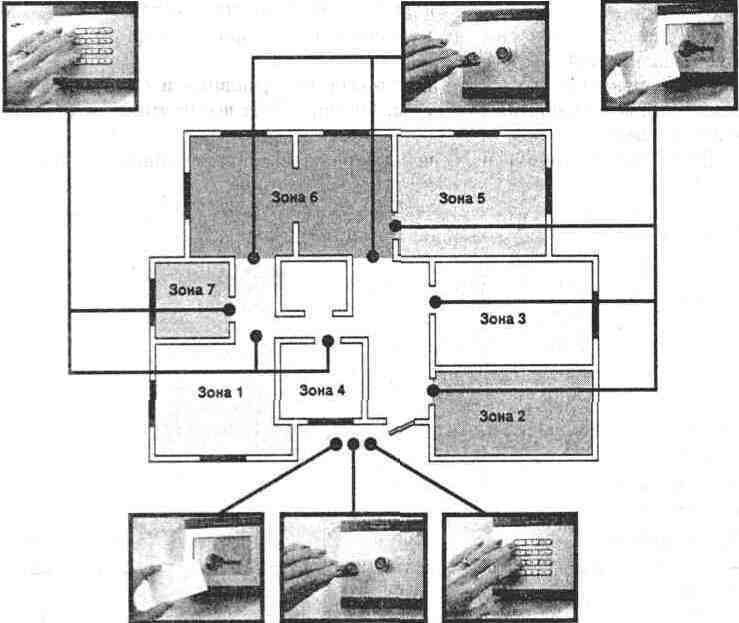

Содержатся основные технические характеристики и функциональные возможности новейших систем ограничения доступа, в том числе и оборудование, использующее передовую технологию "Touch Memory". В доступной форме приведены сведения о различных домофонных системах и телевизионных системах наблюдения, а также схемы подключения их на охраняемых объектах.

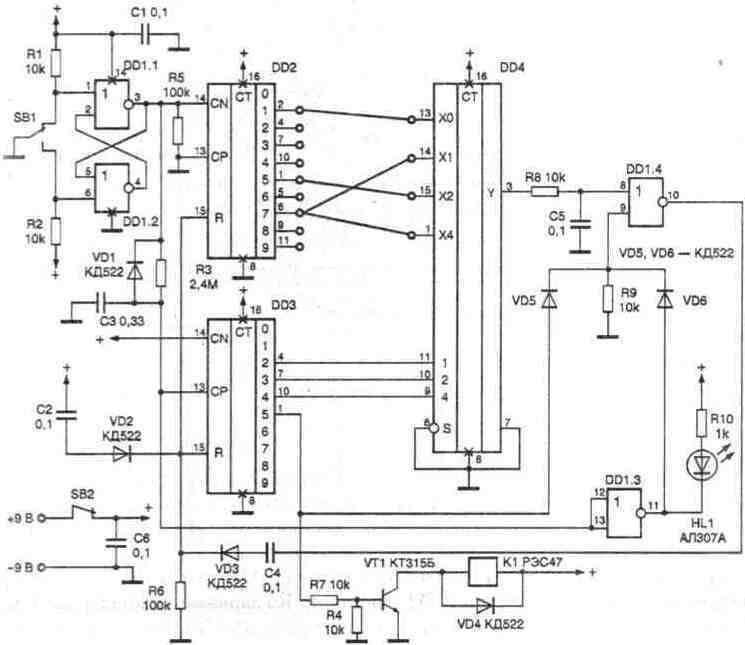

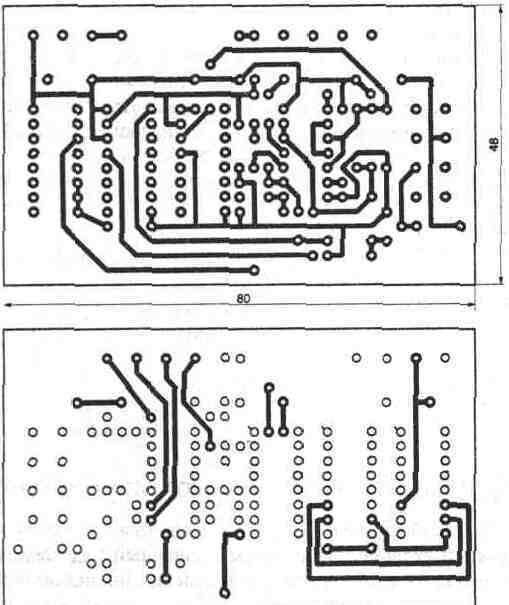

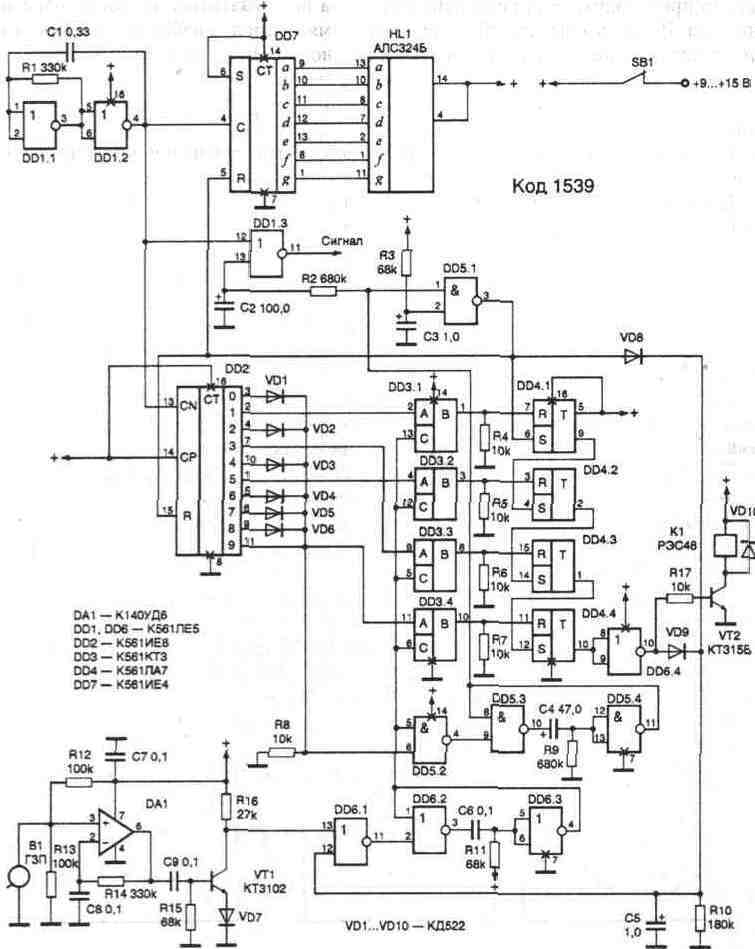

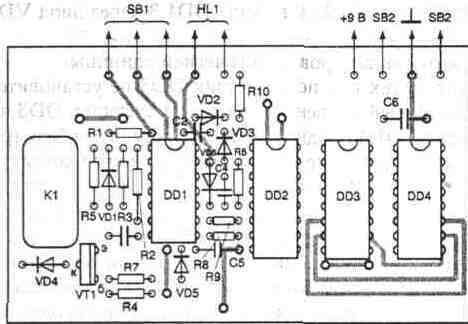

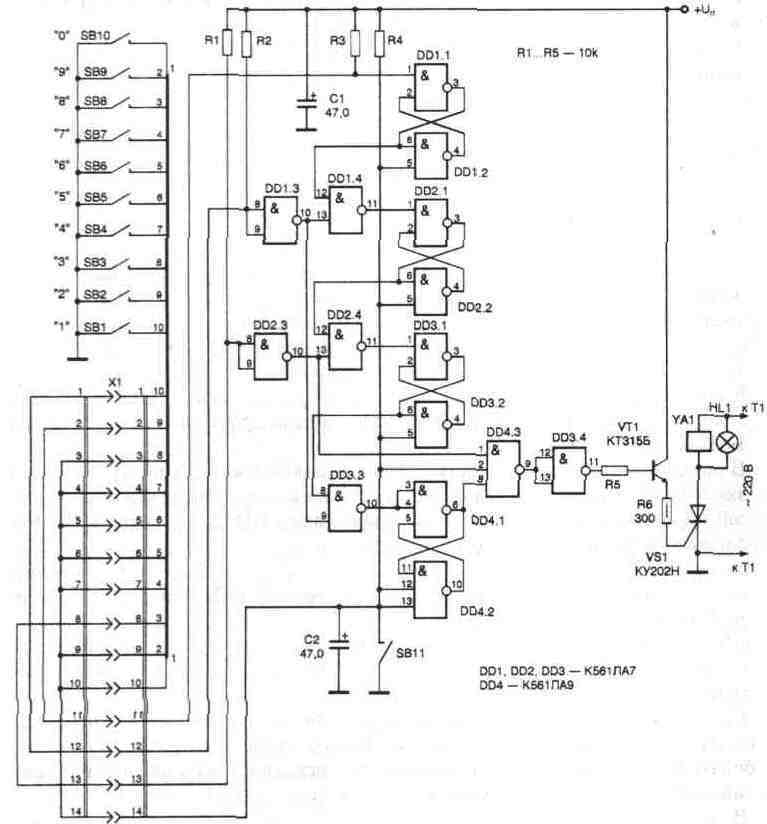

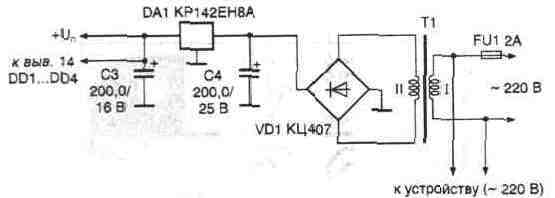

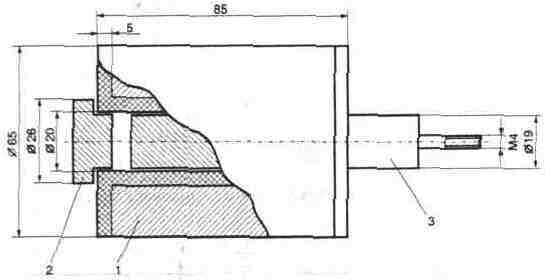

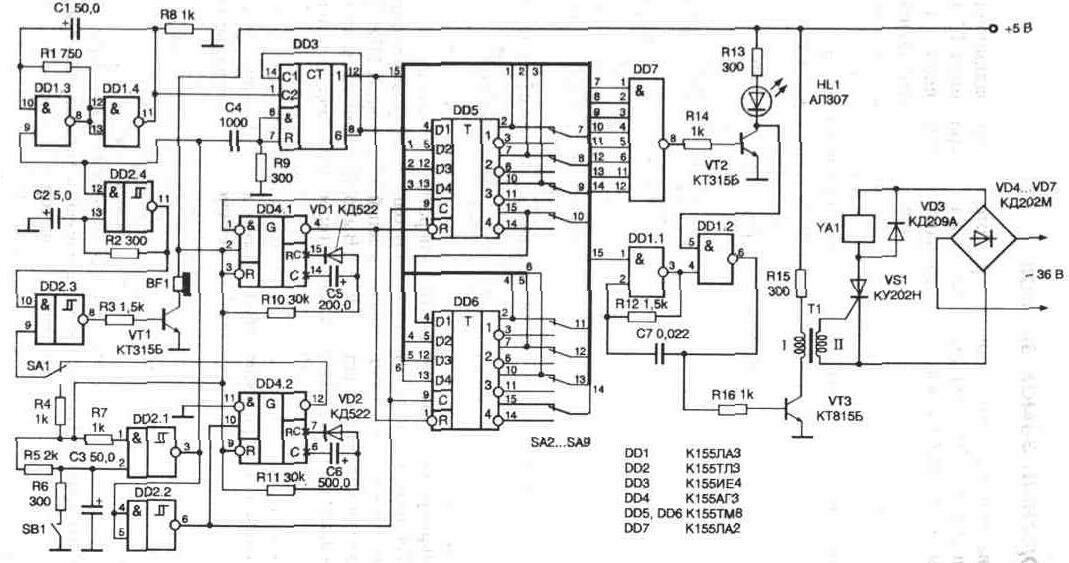

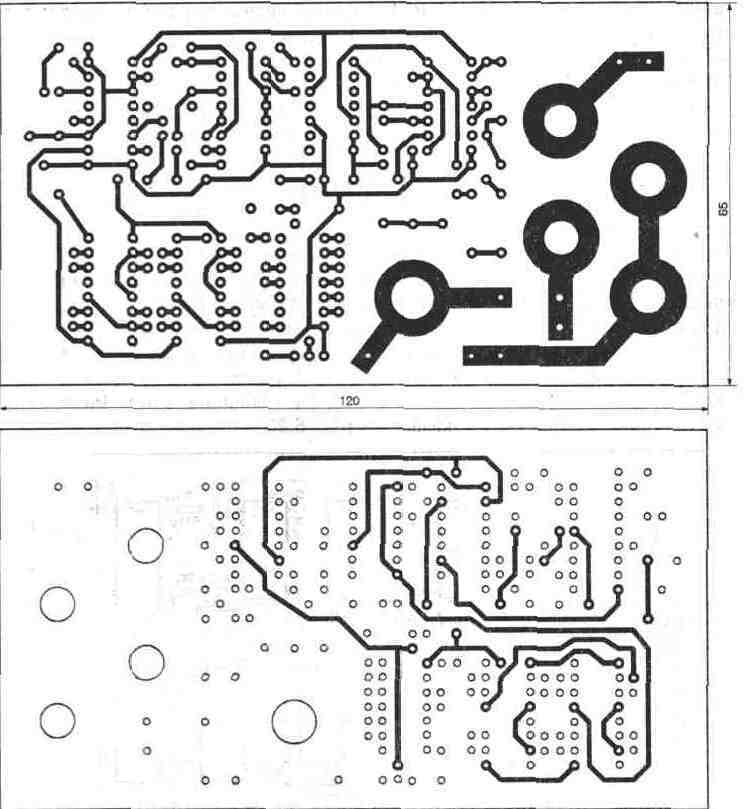

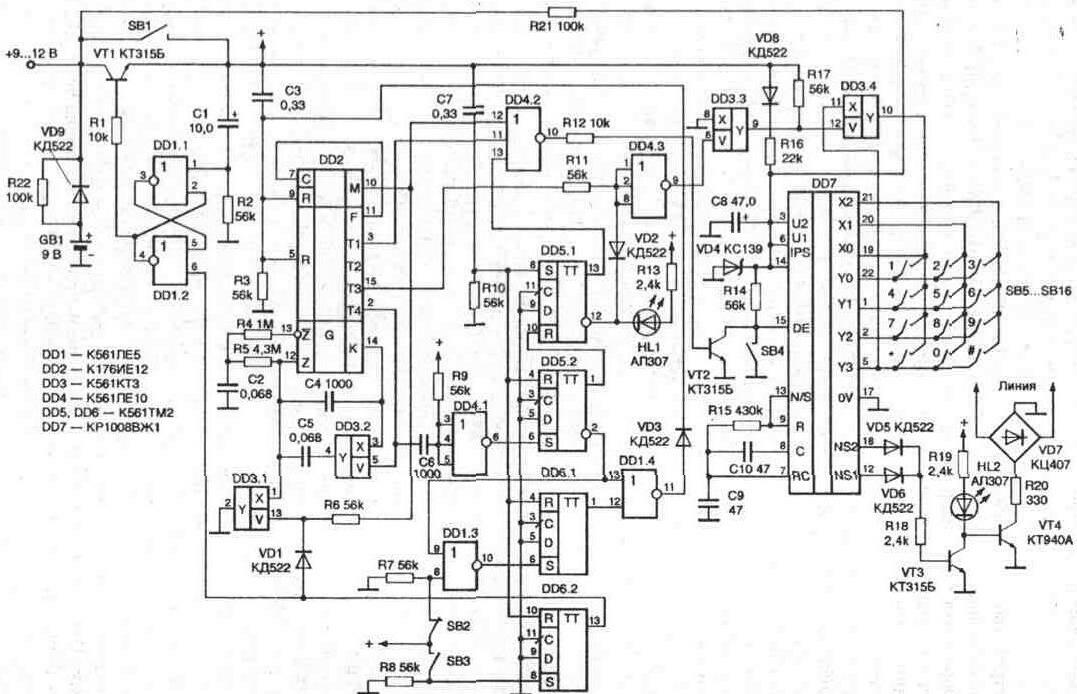

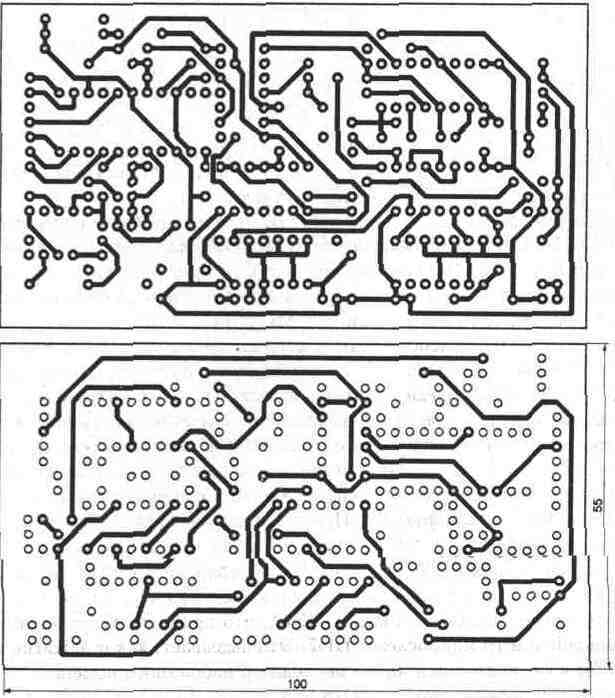

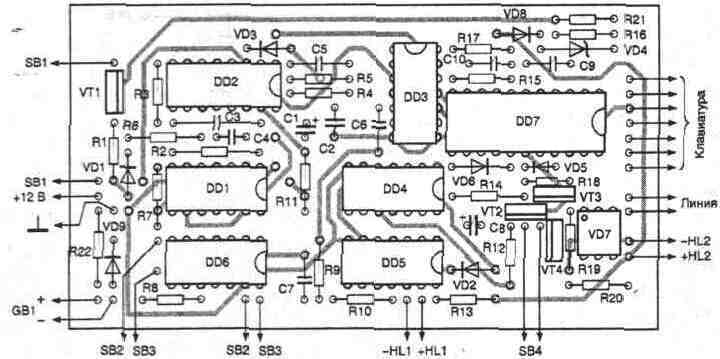

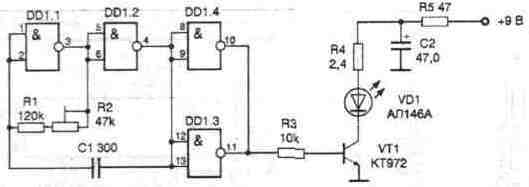

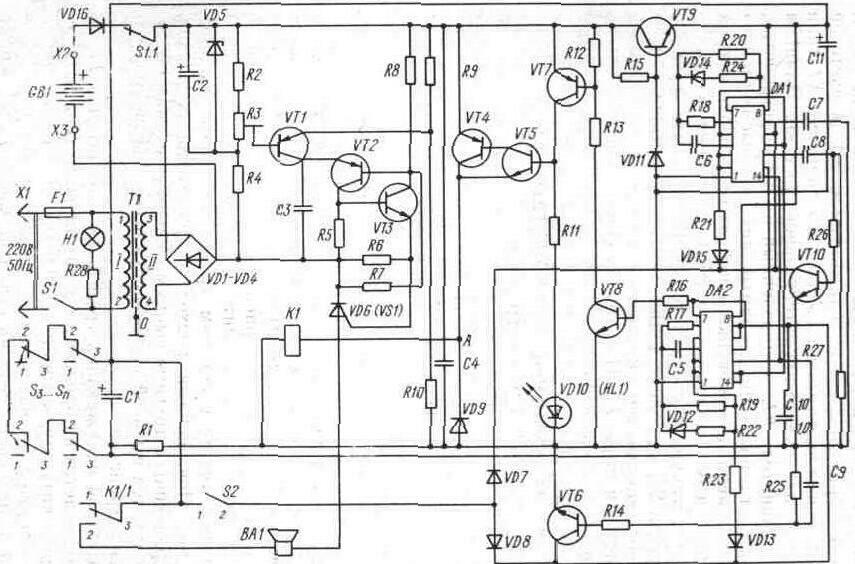

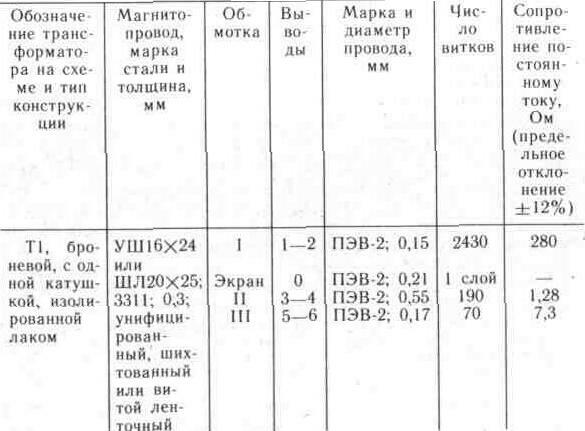

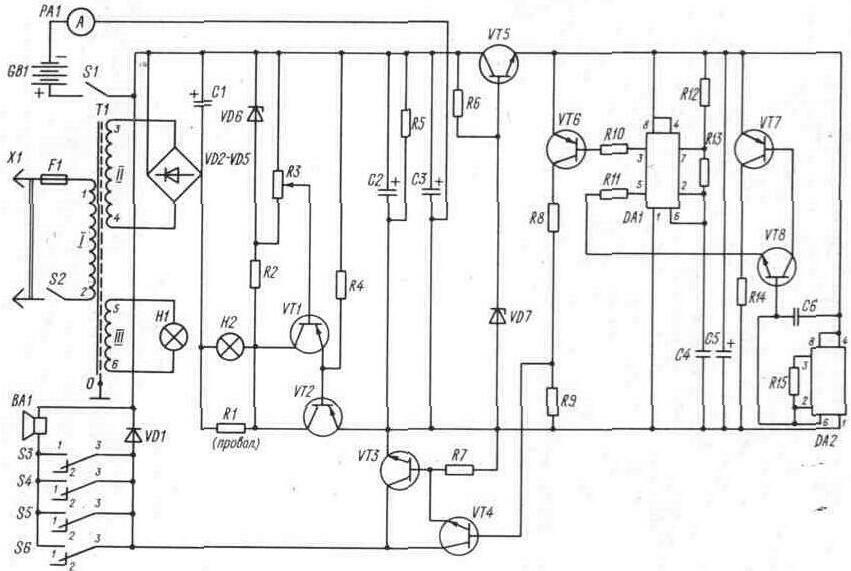

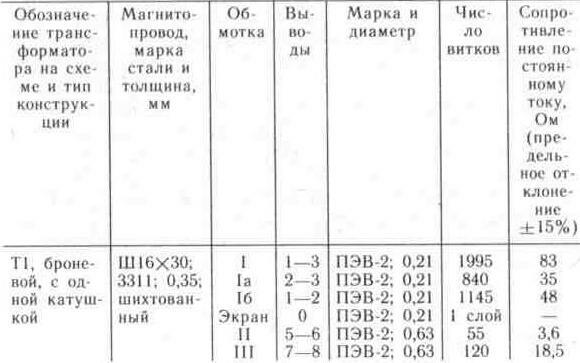

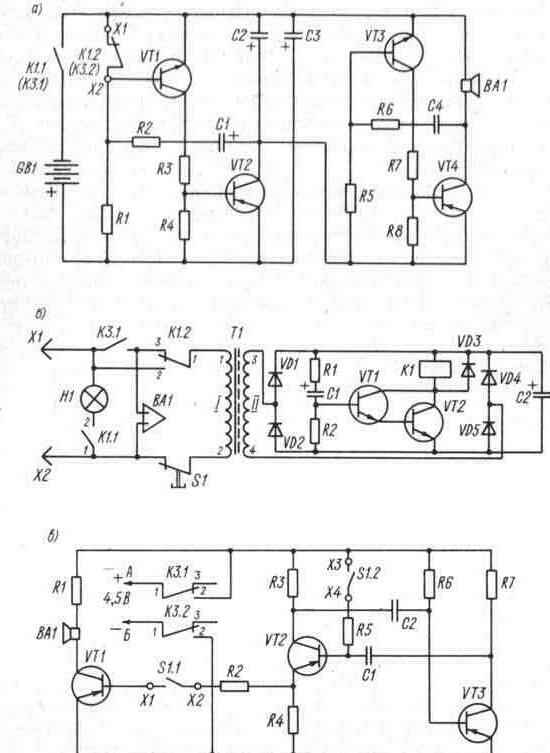

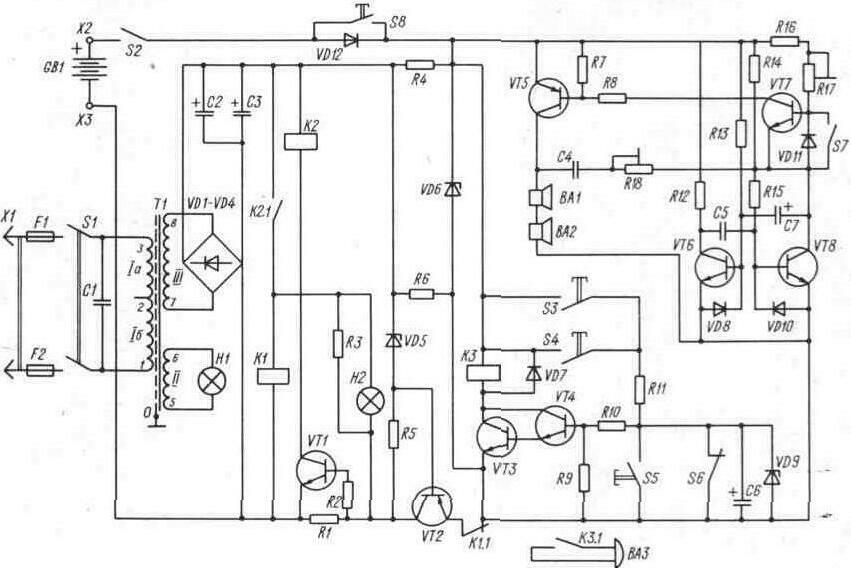

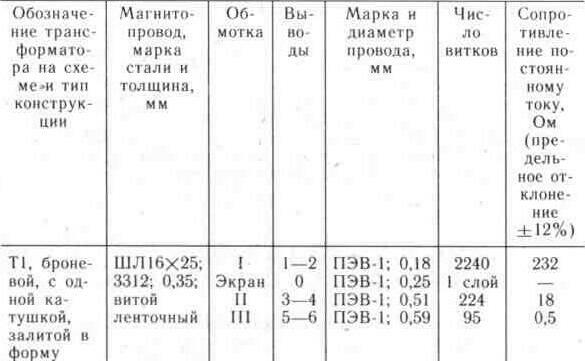

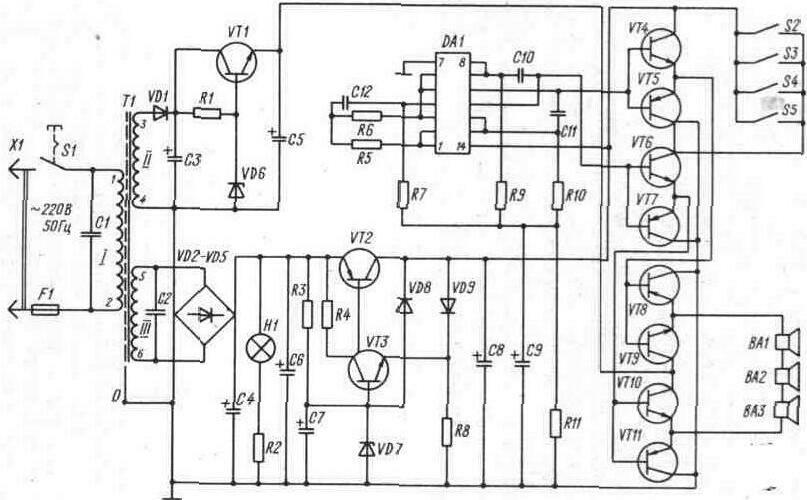

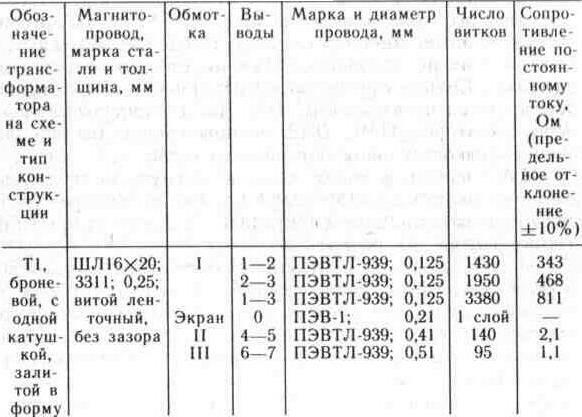

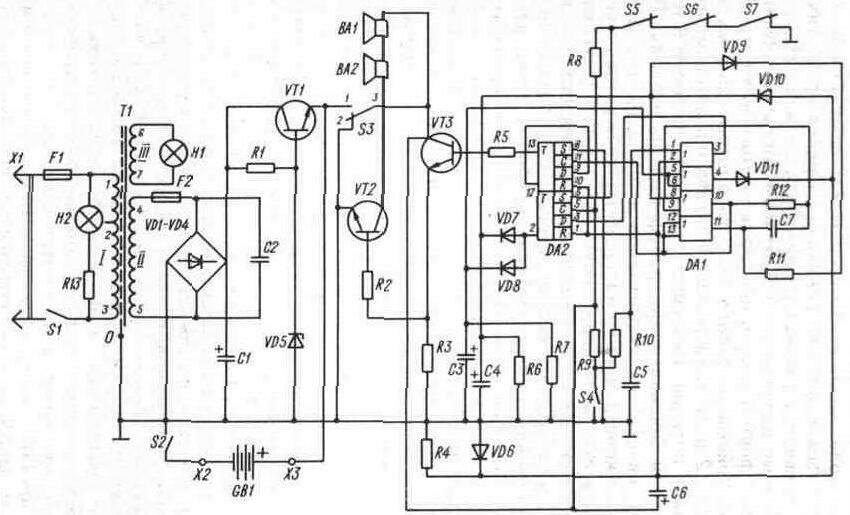

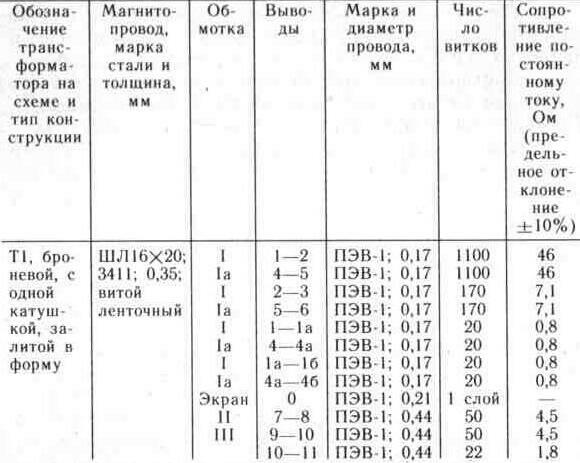

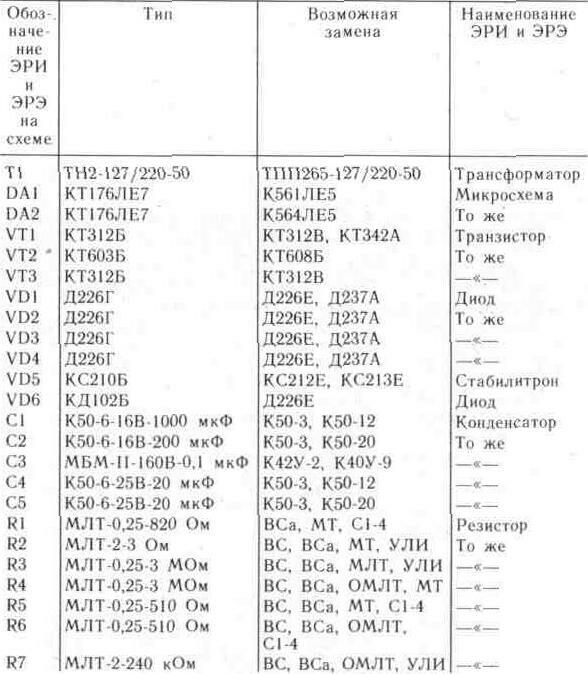

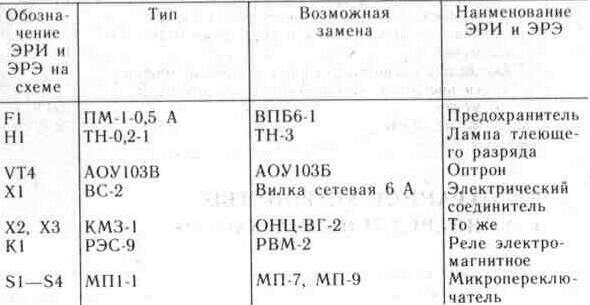

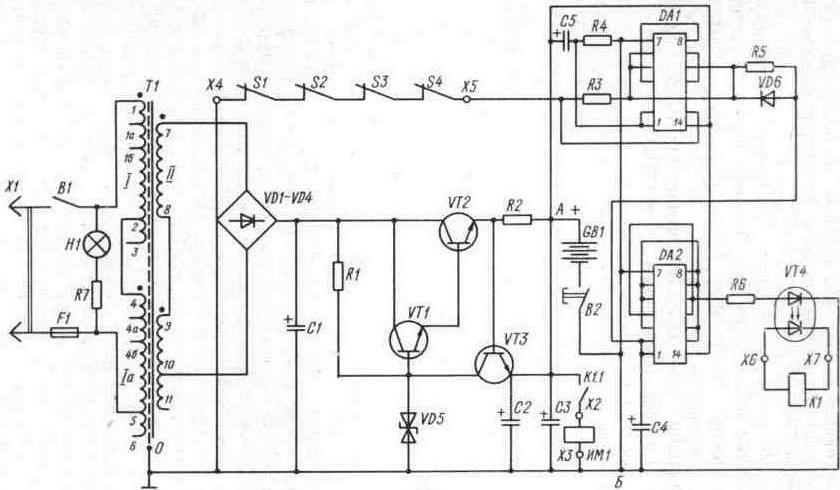

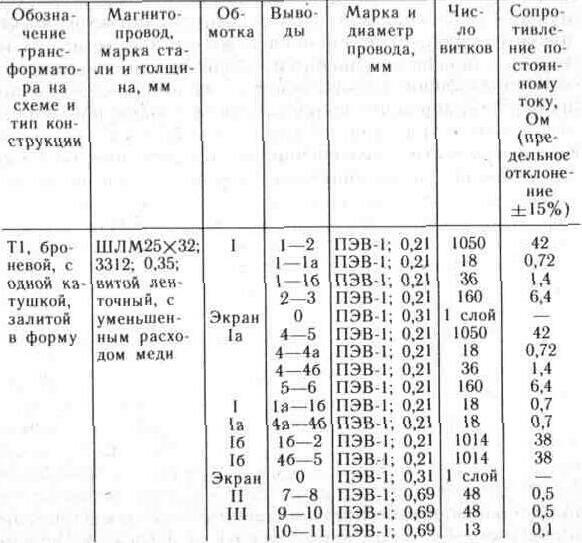

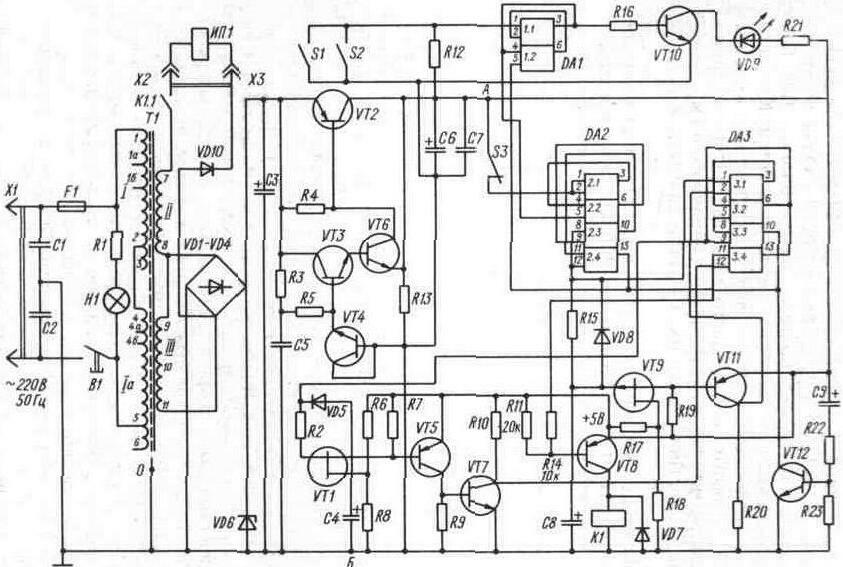

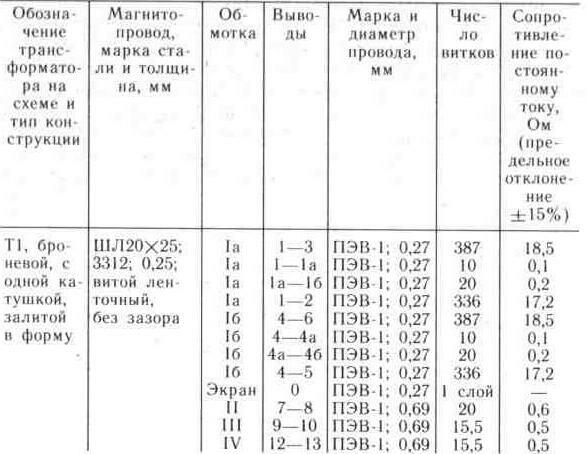

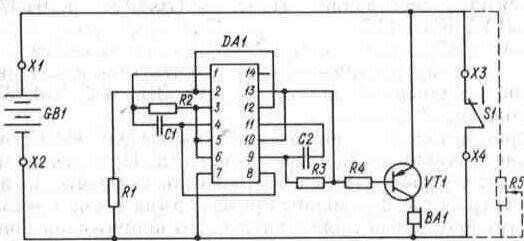

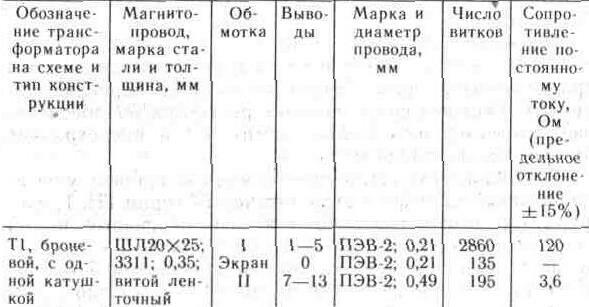

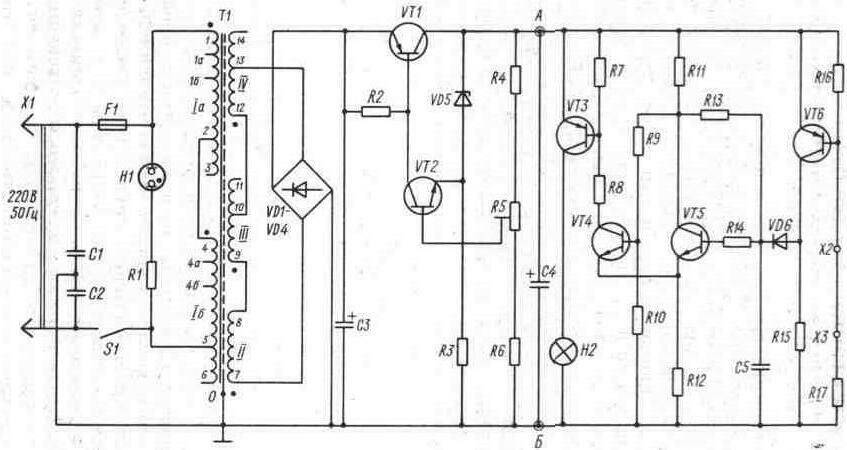

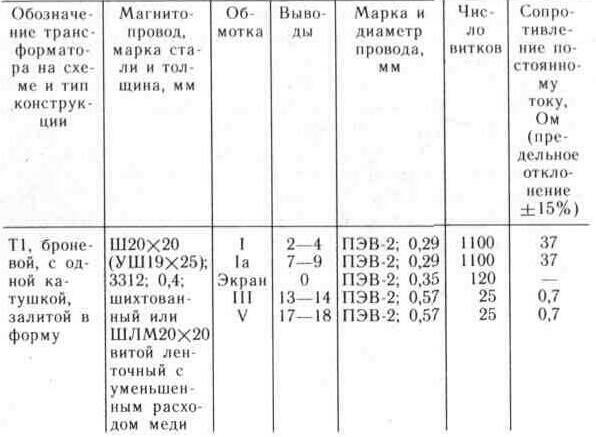

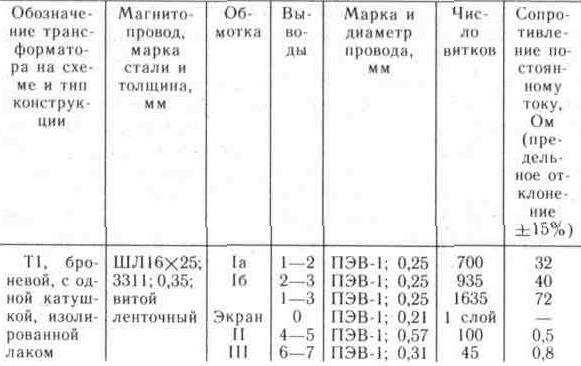

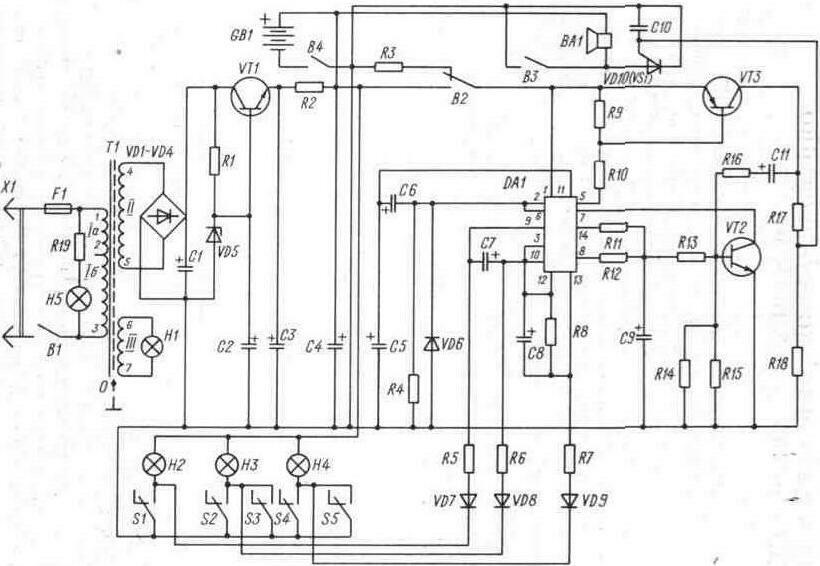

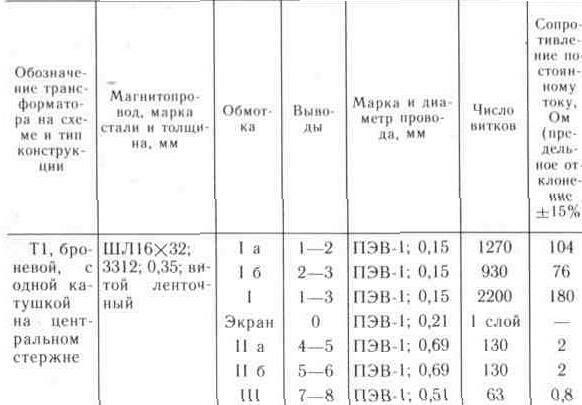

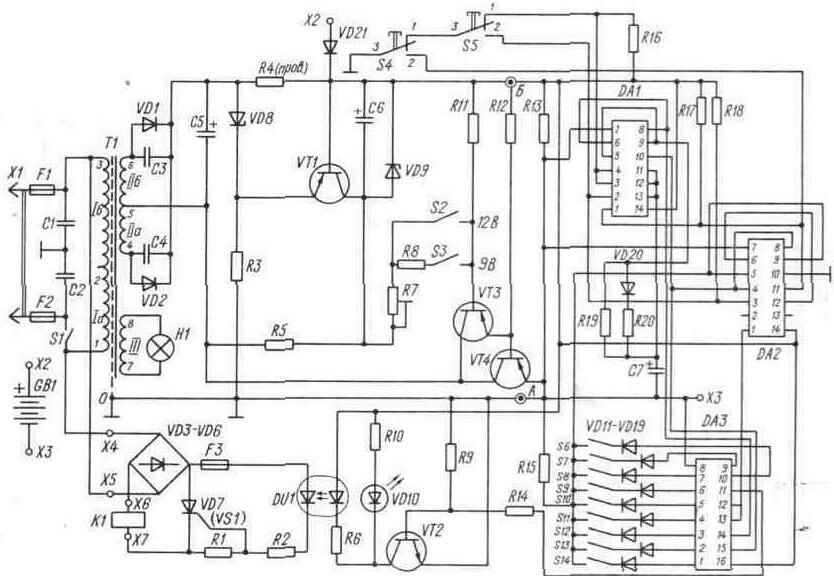

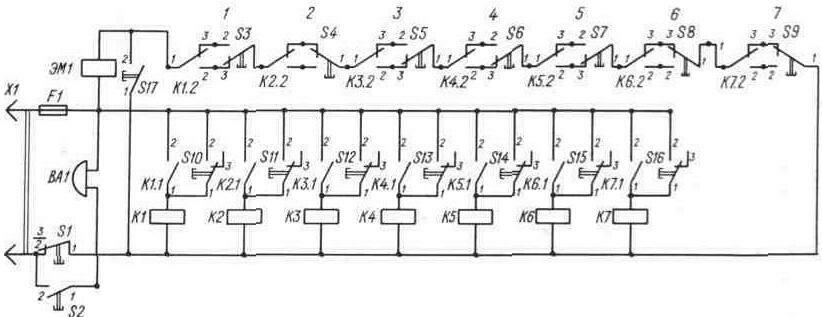

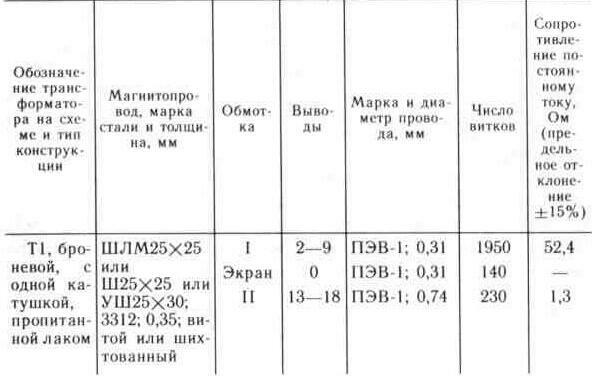

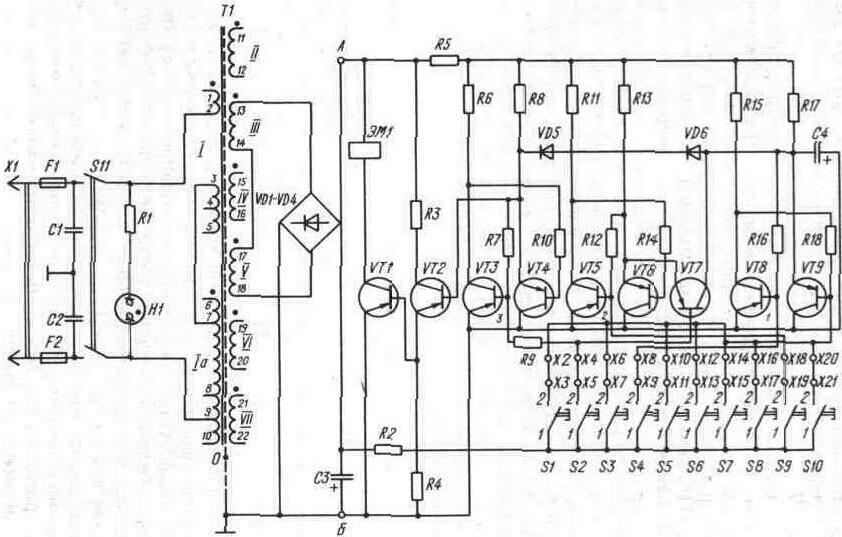

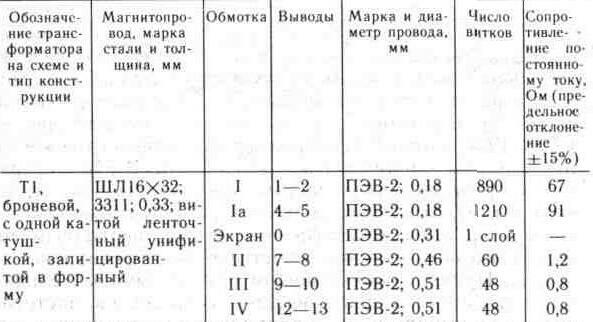

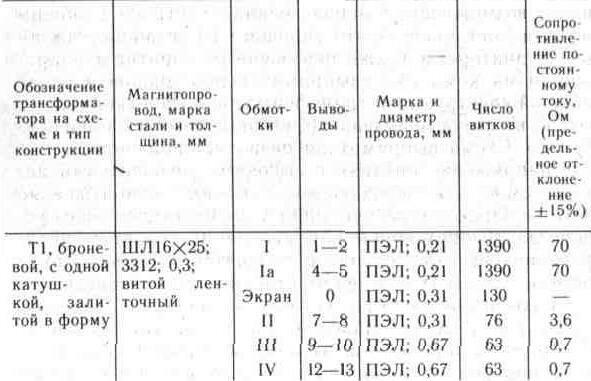

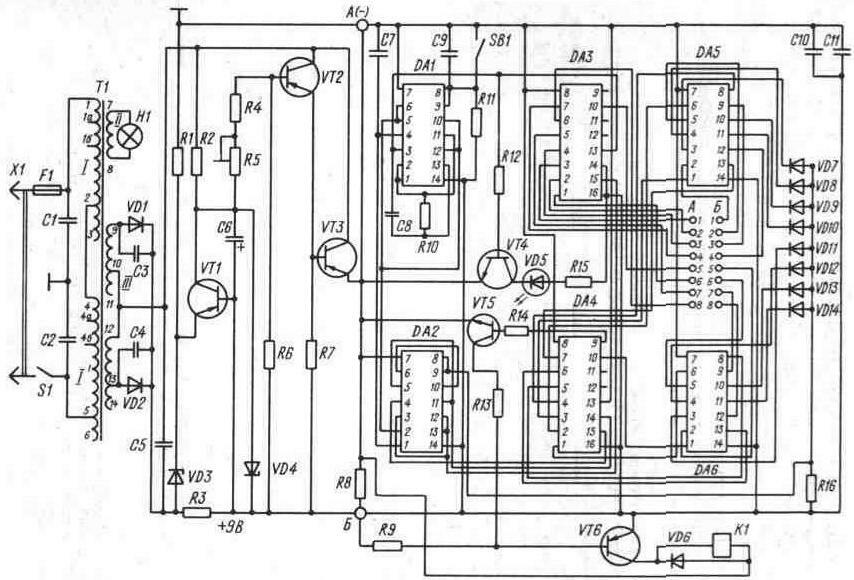

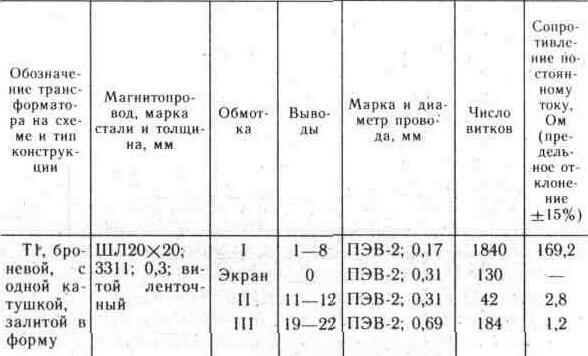

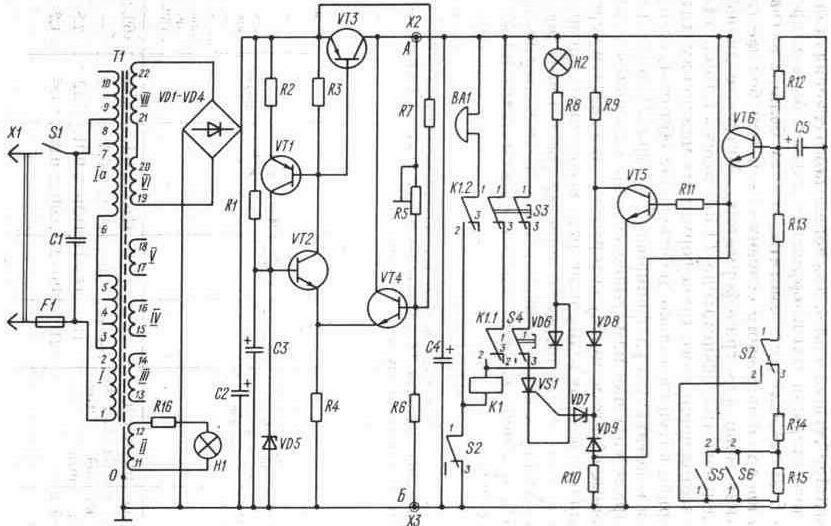

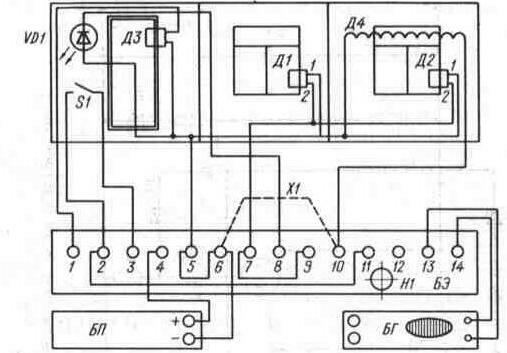

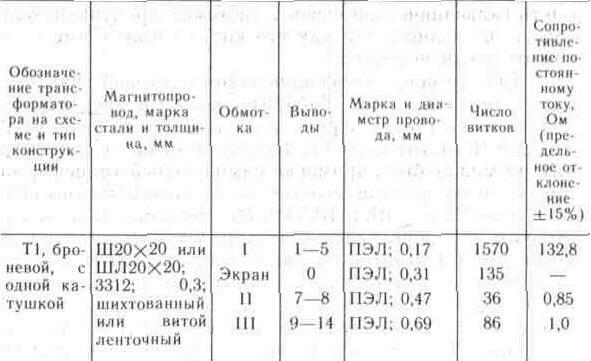

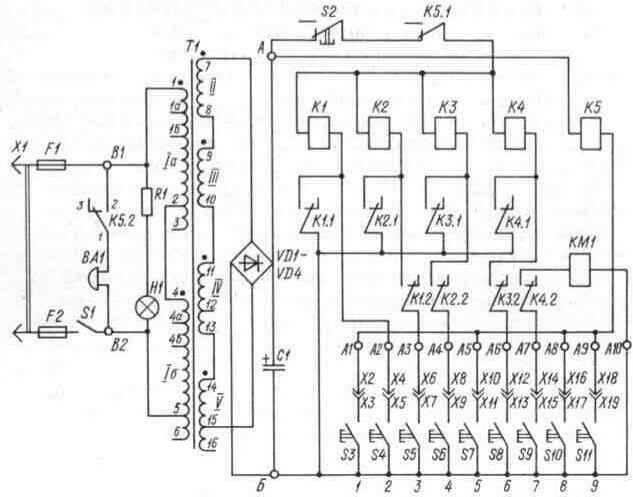

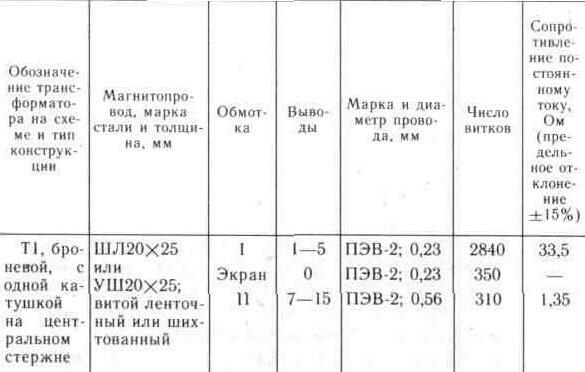

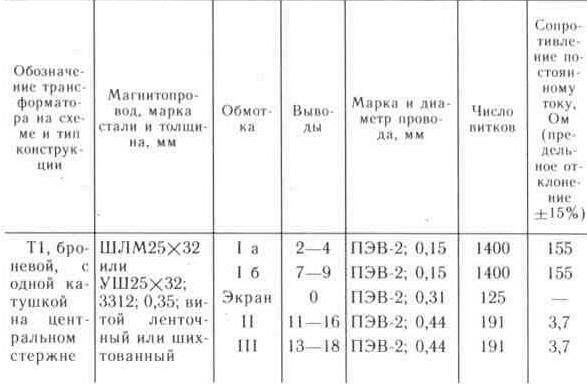

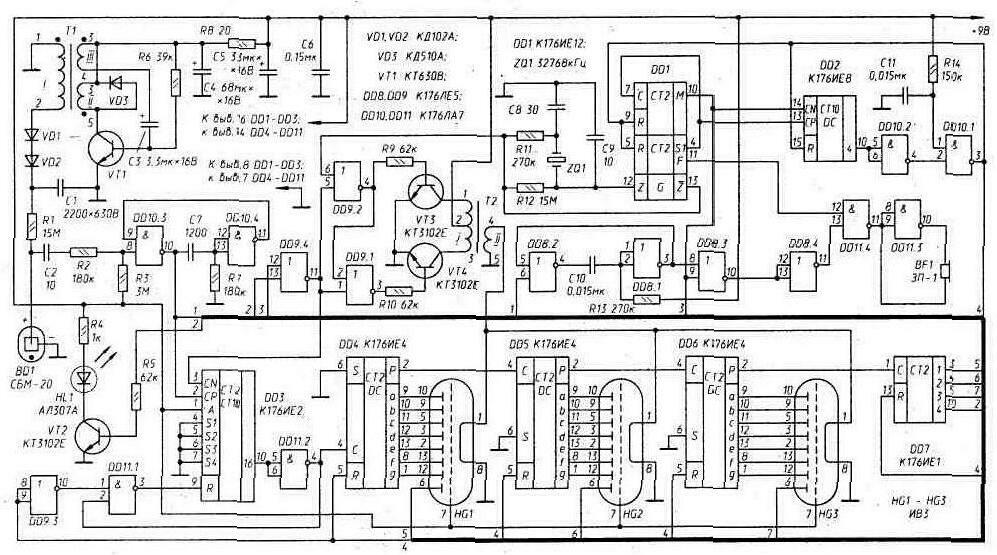

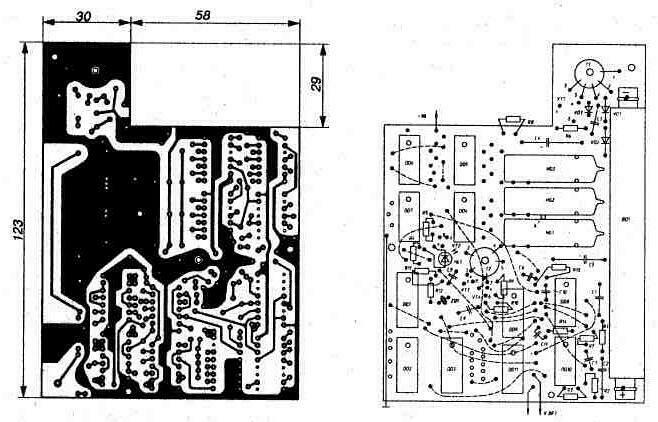

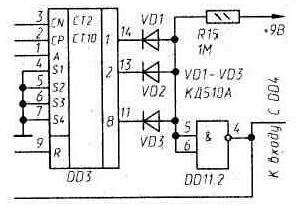

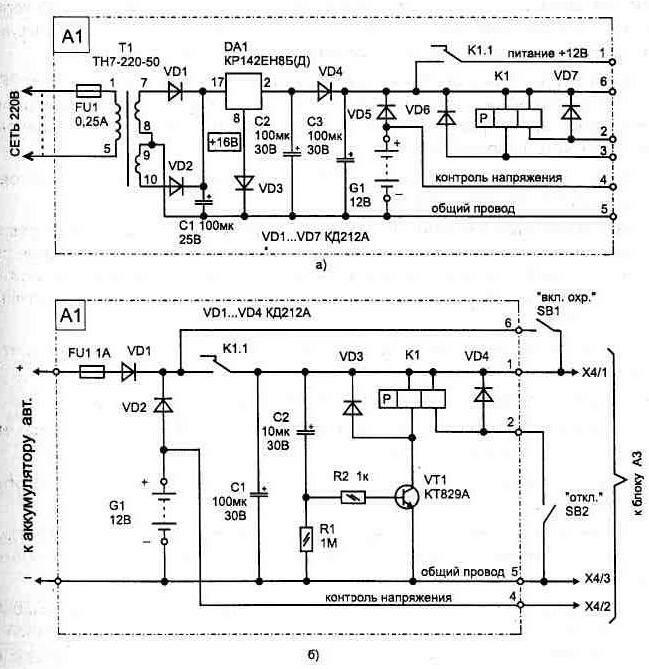

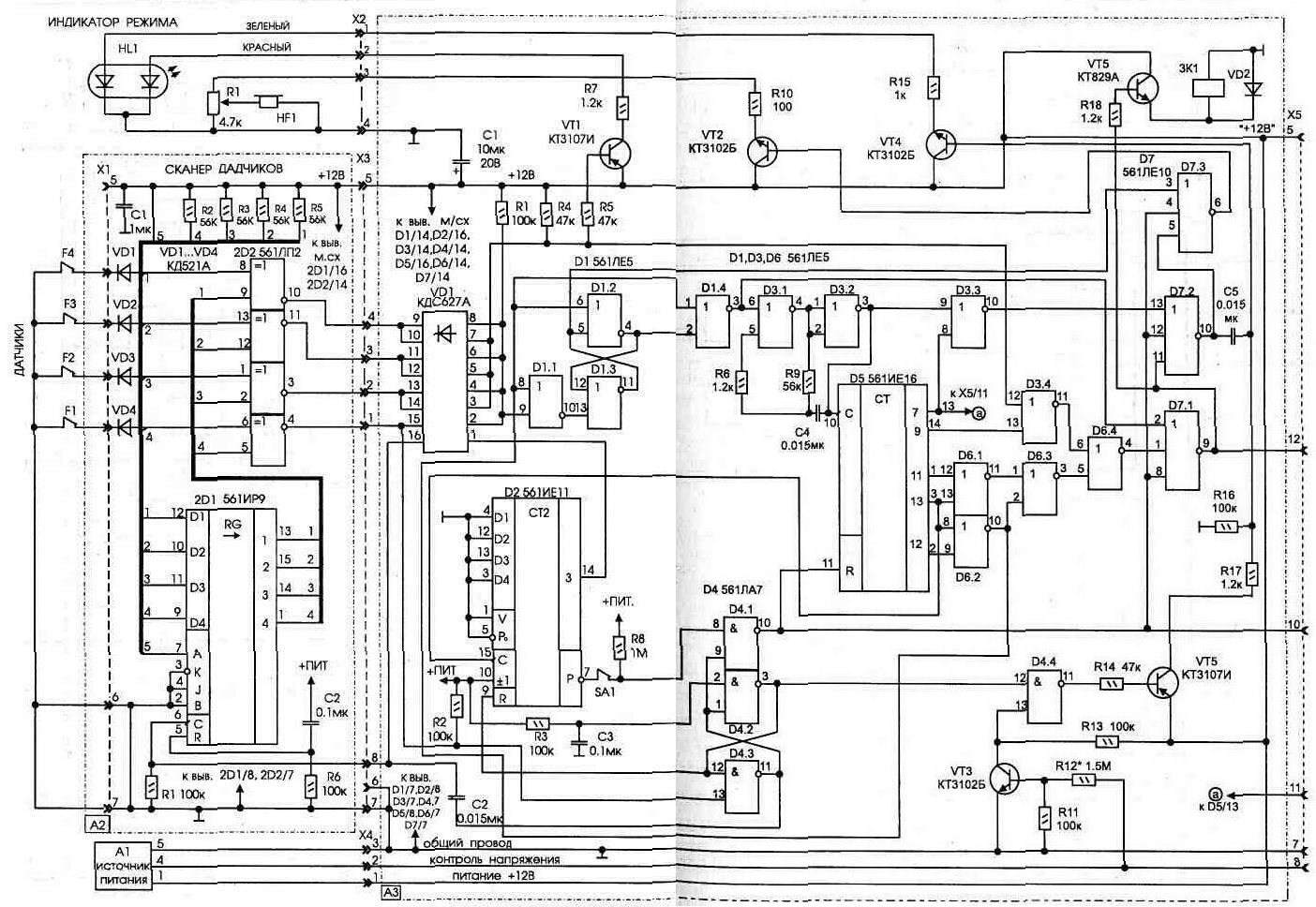

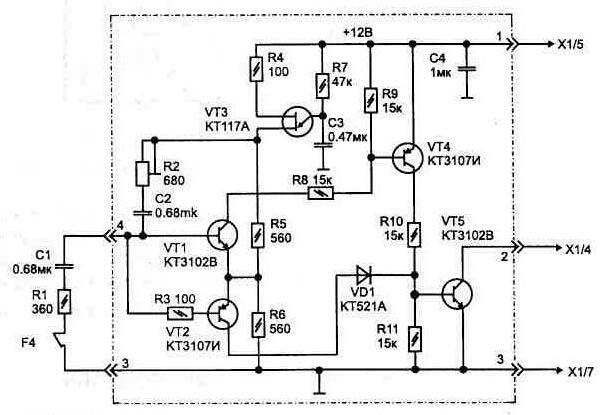

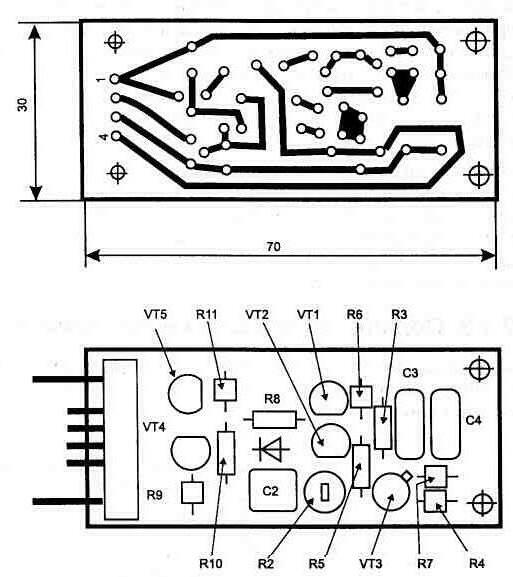

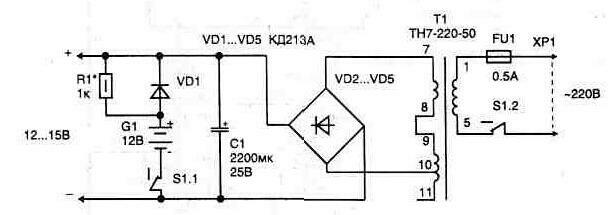

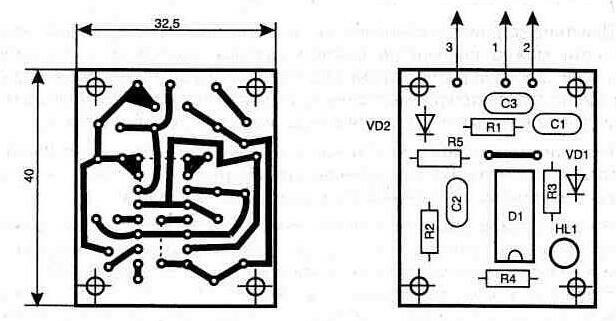

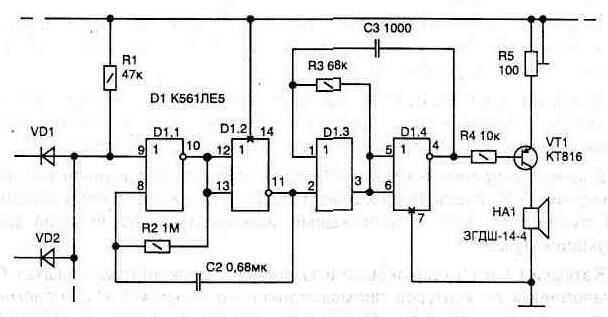

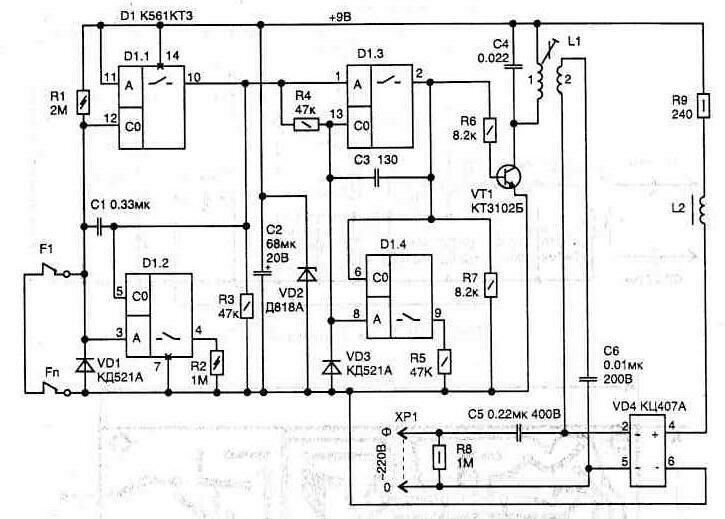

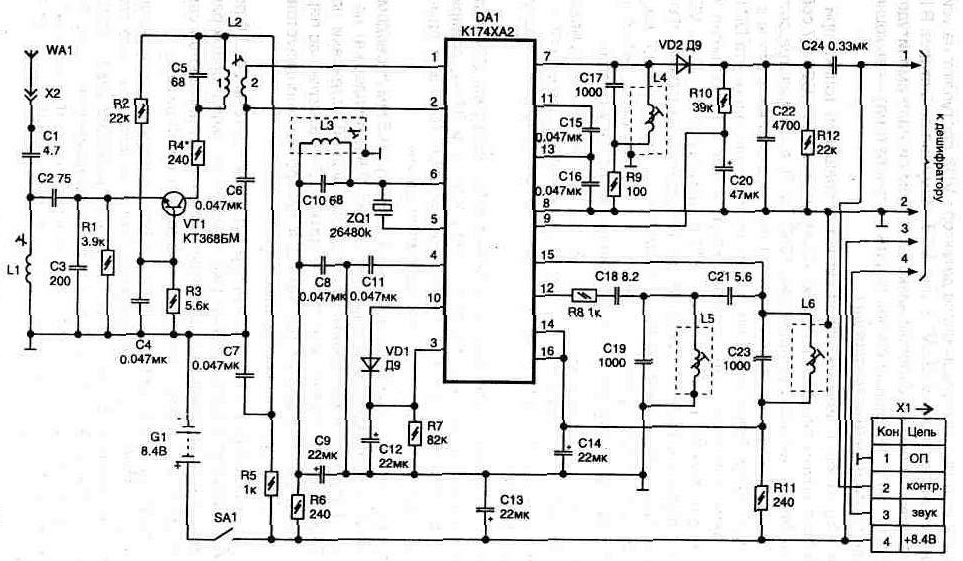

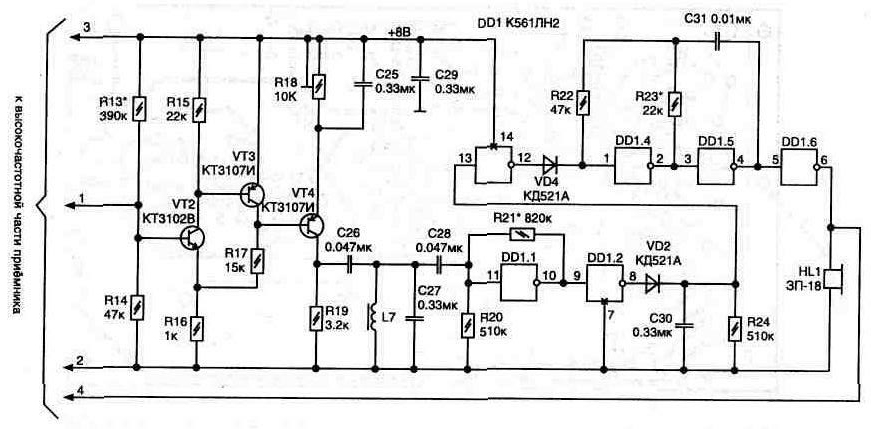

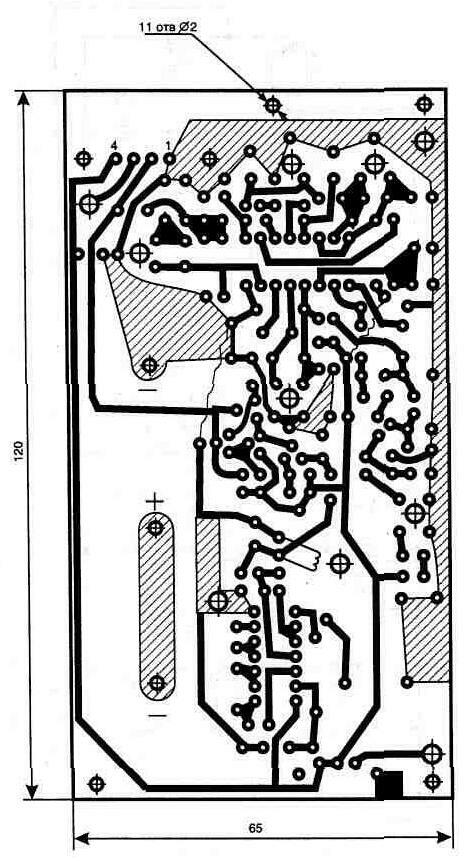

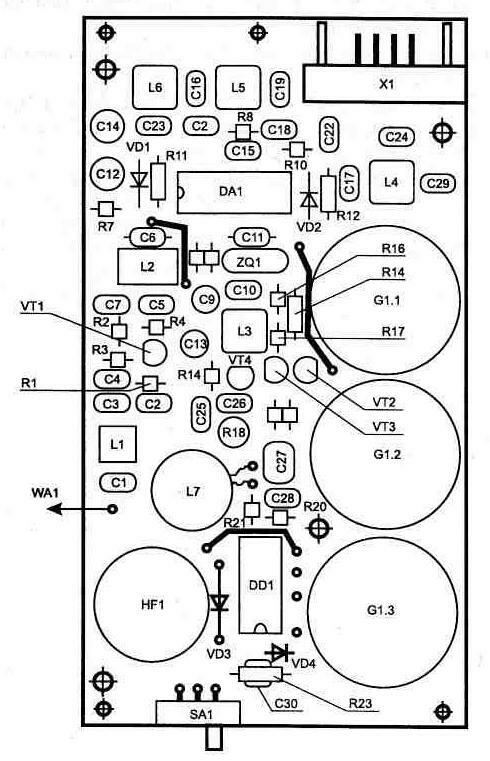

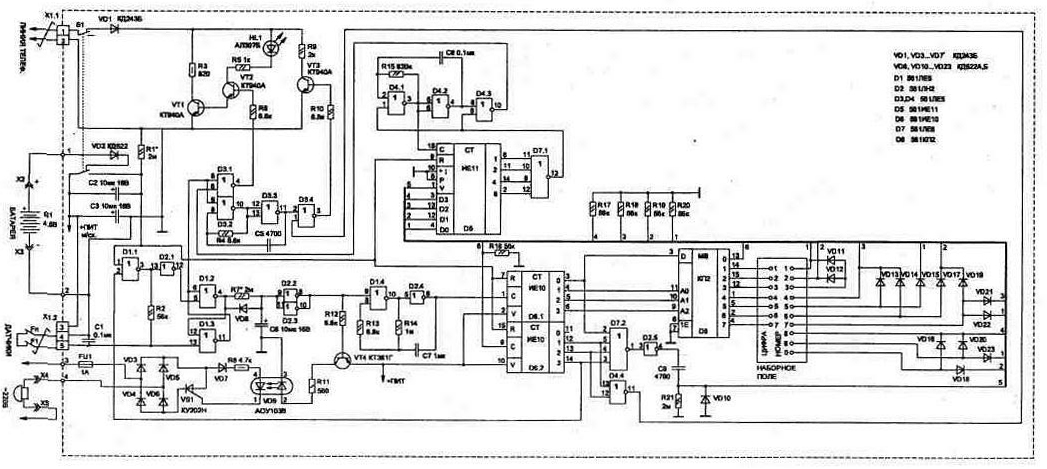

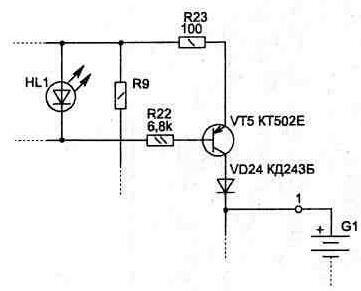

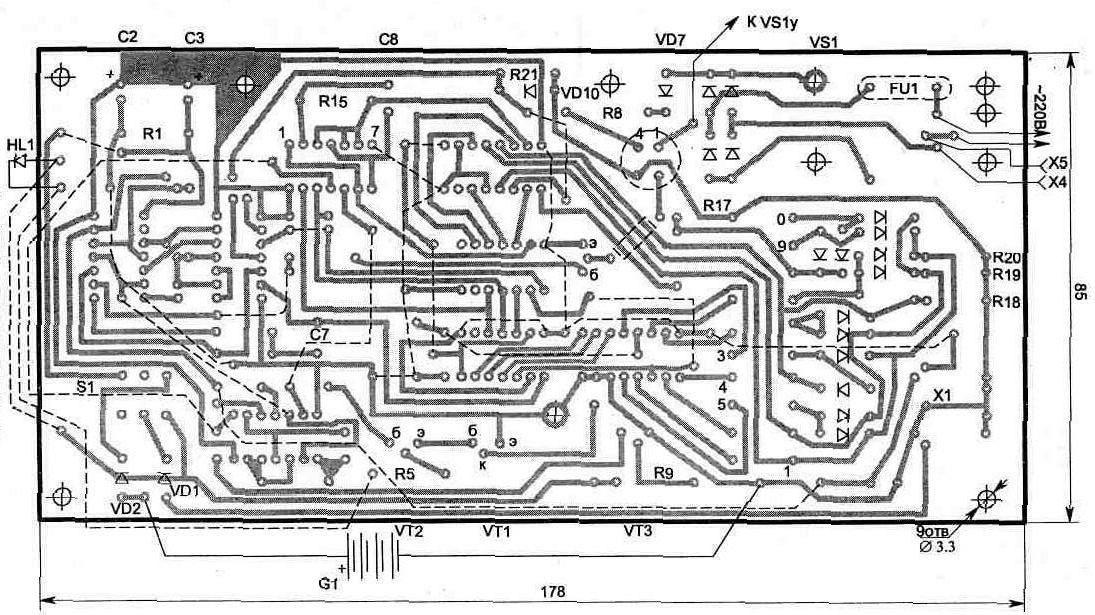

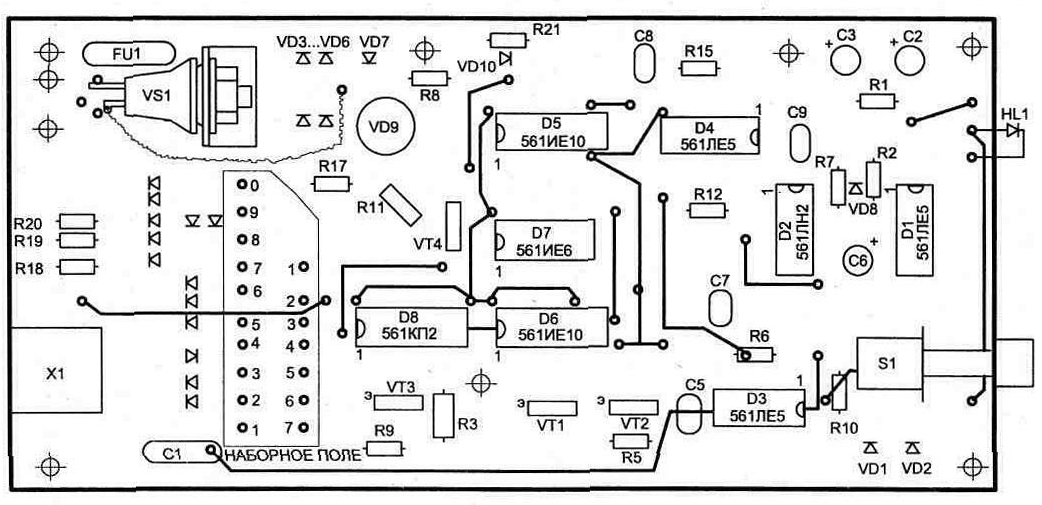

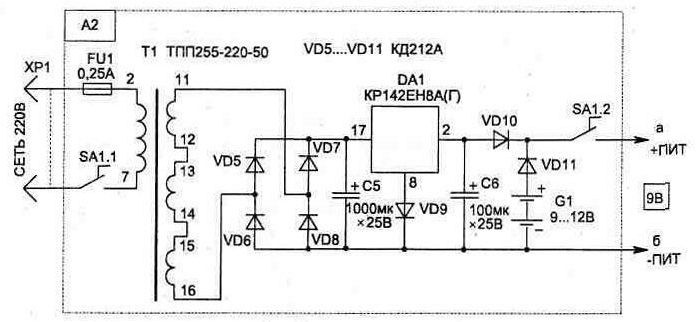

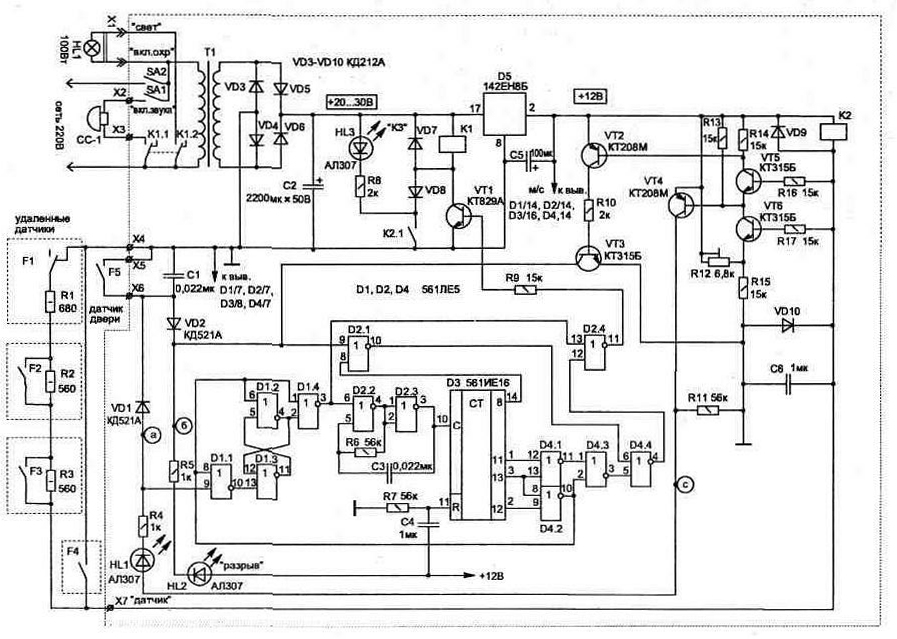

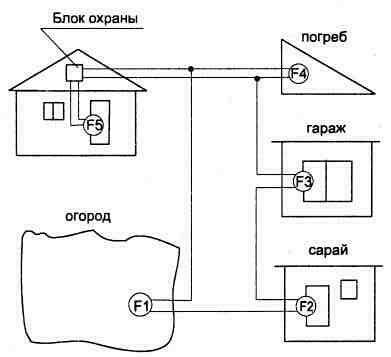

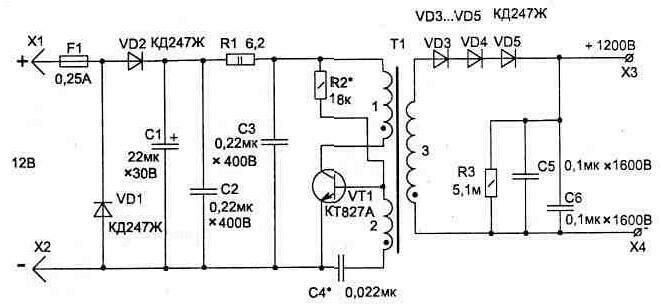

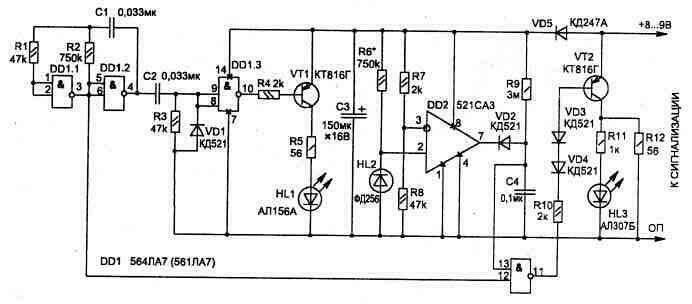

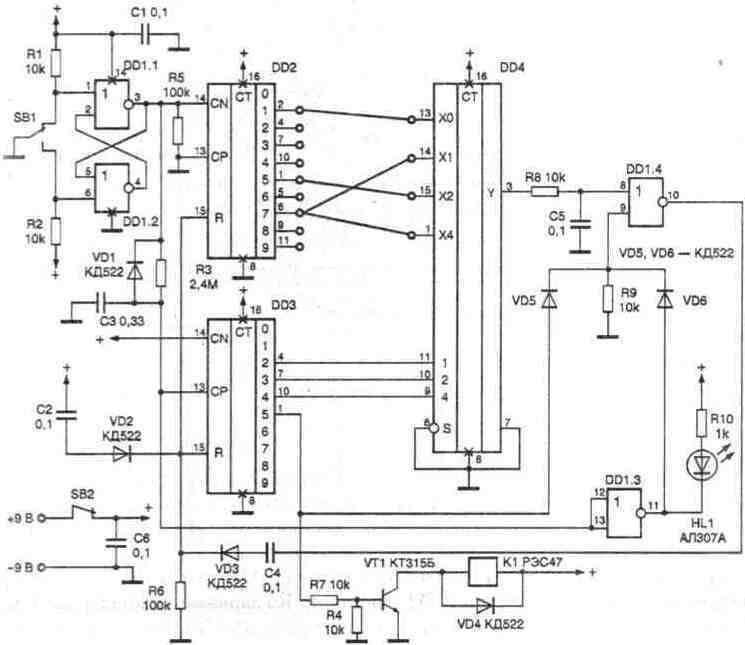

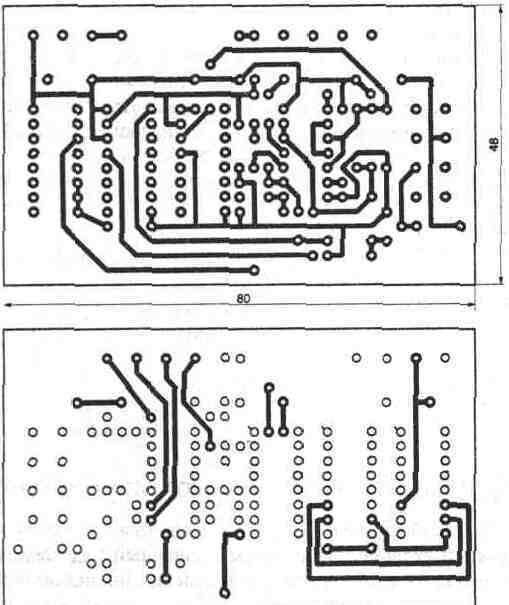

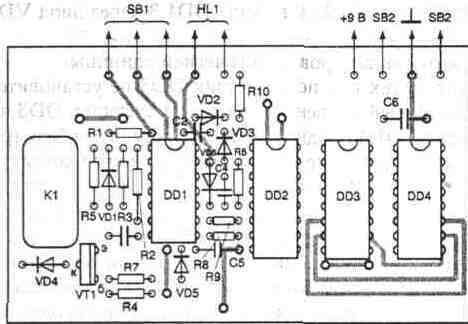

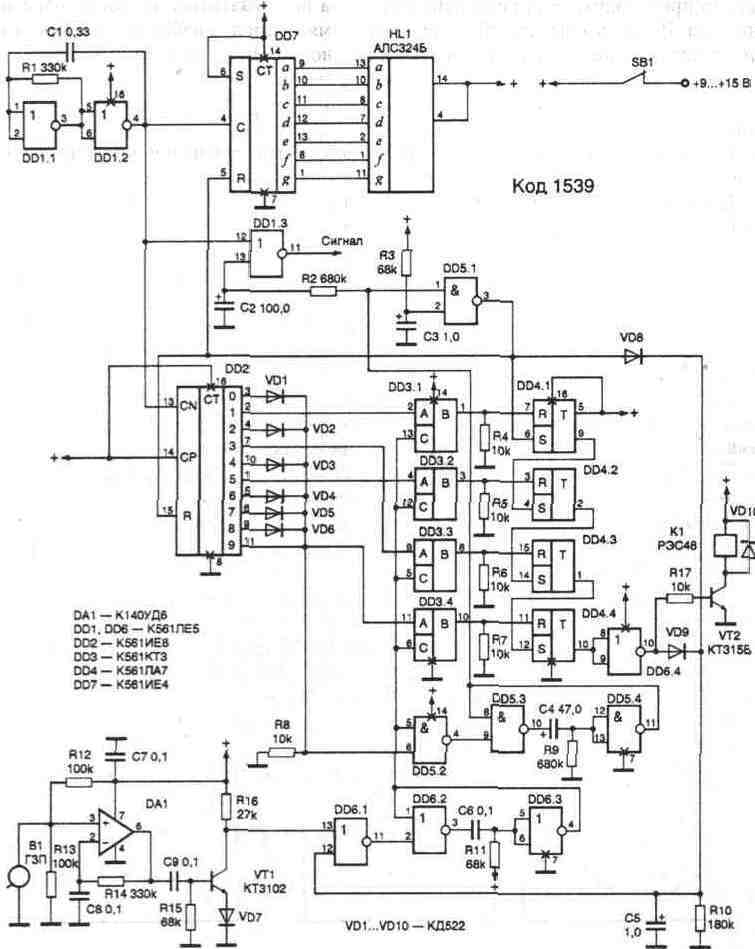

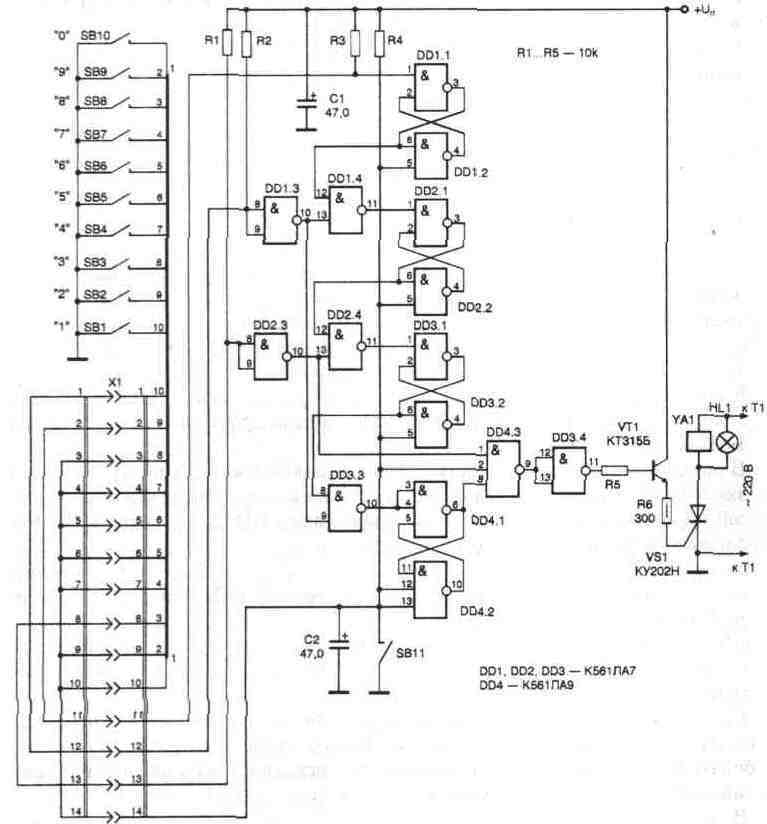

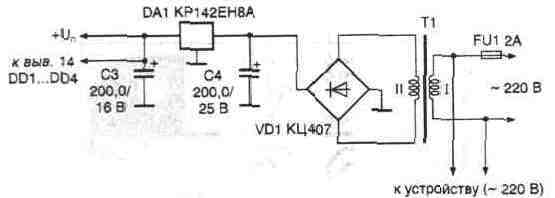

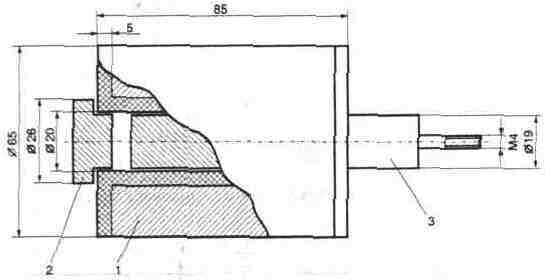

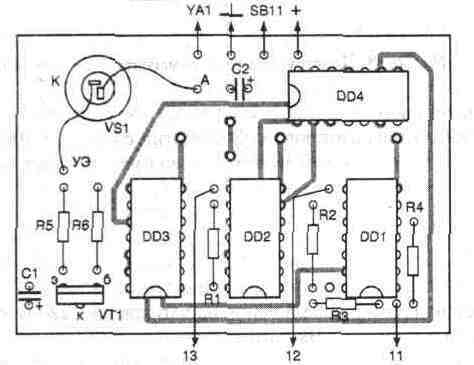

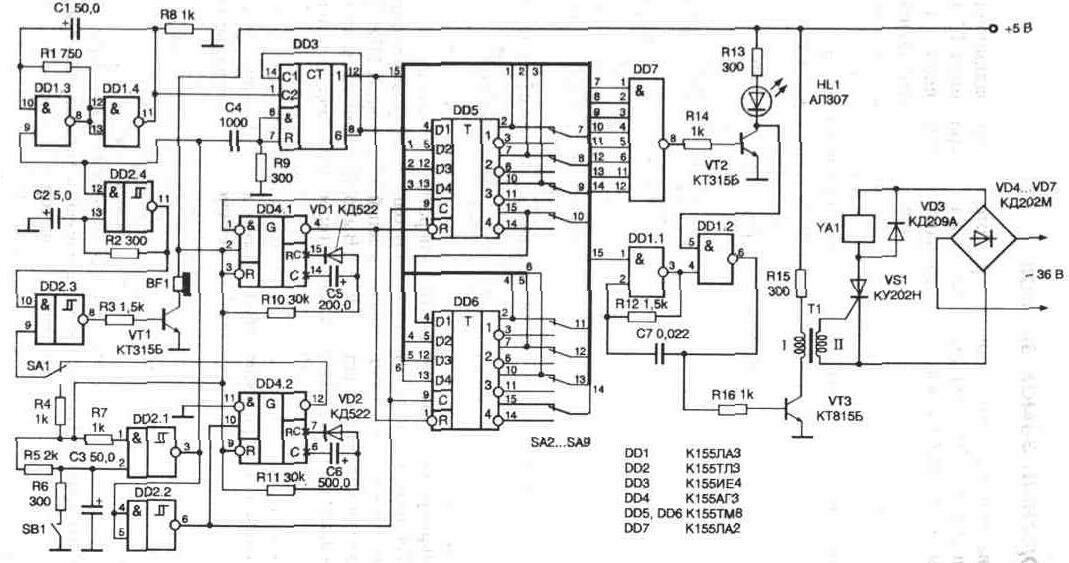

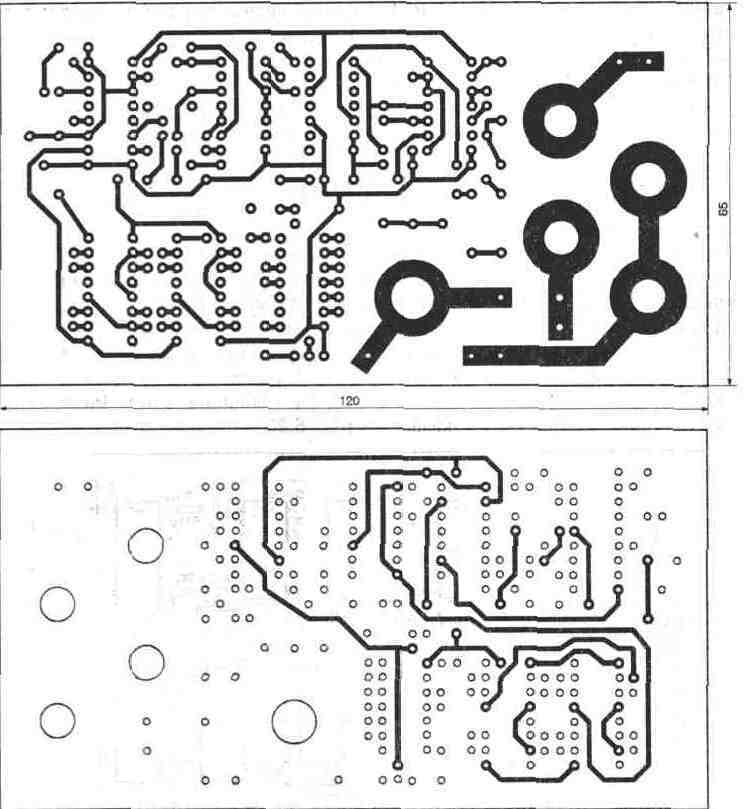

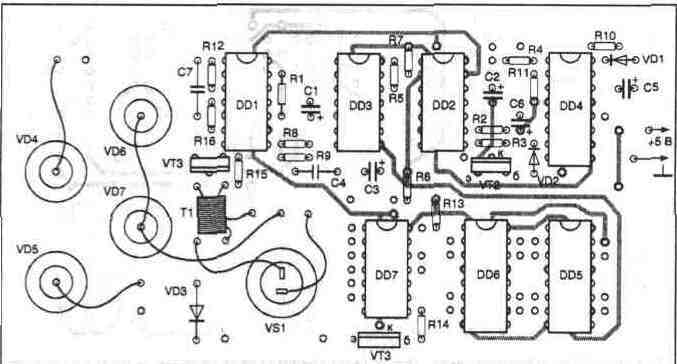

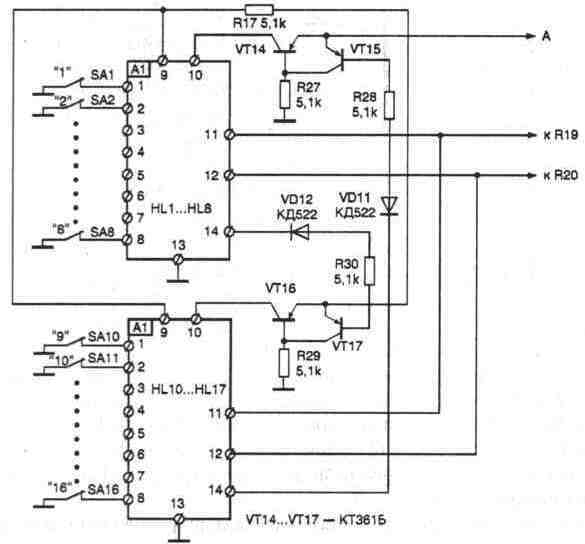

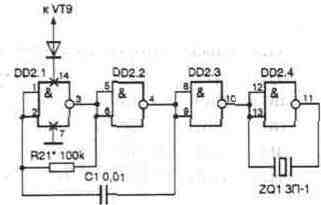

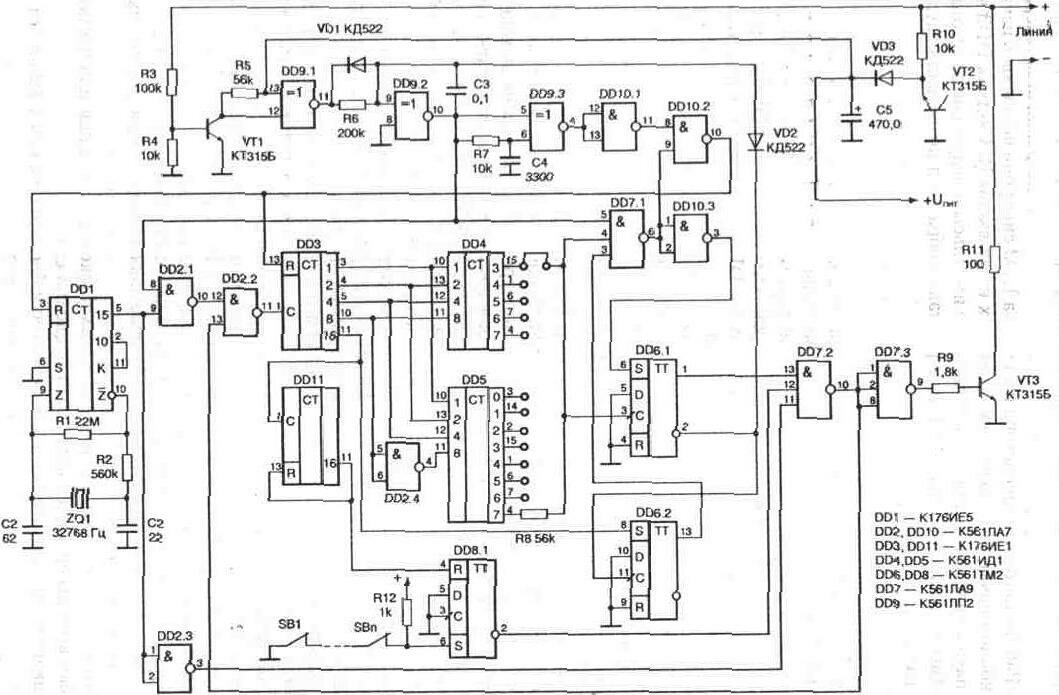

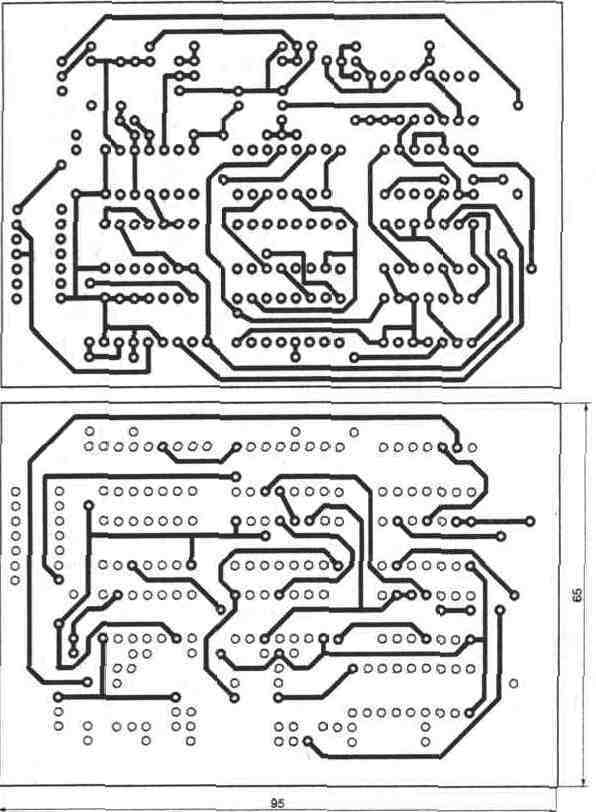

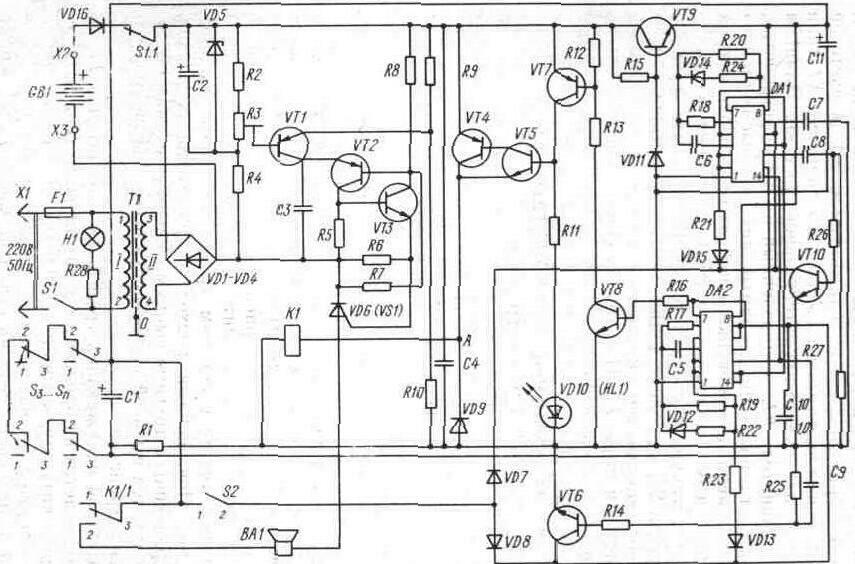

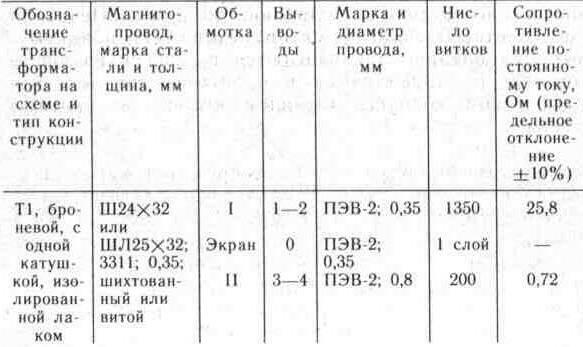

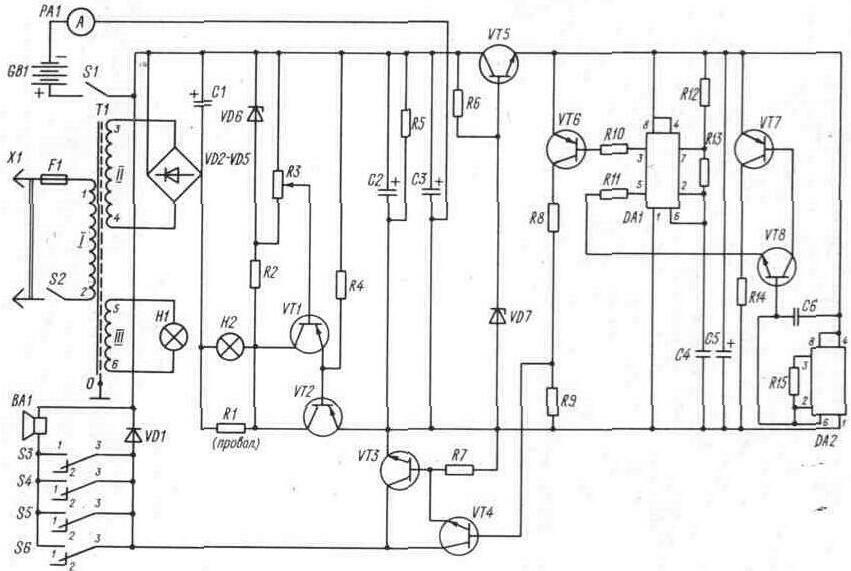

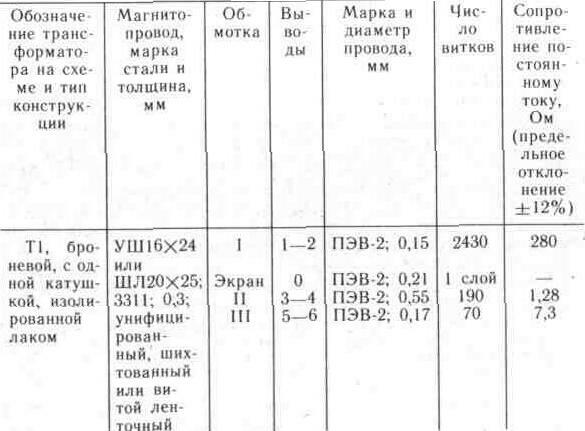

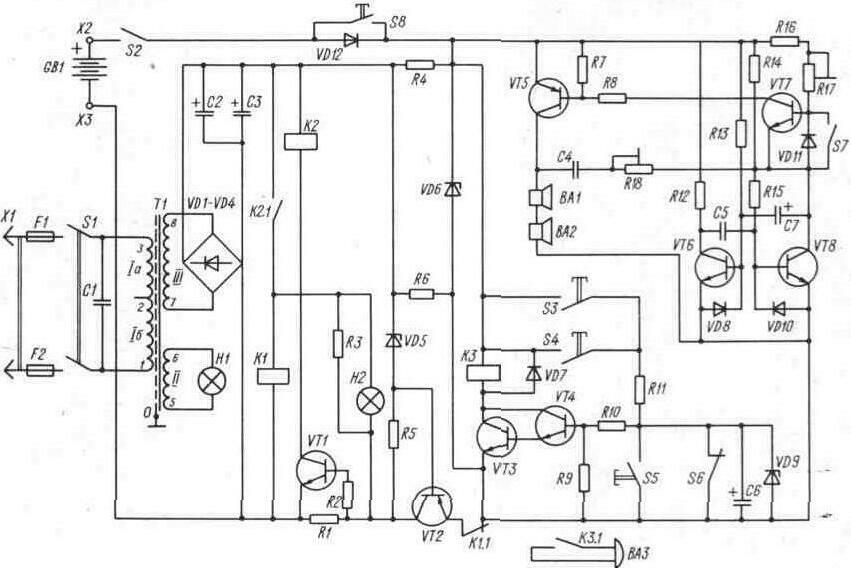

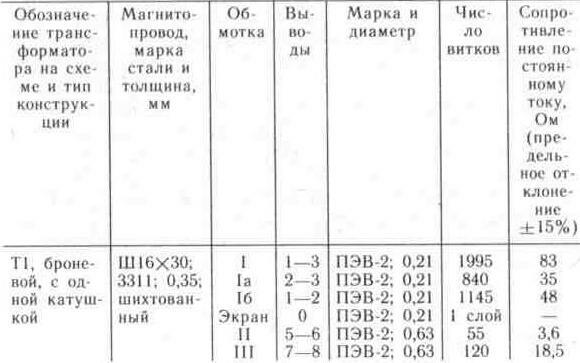

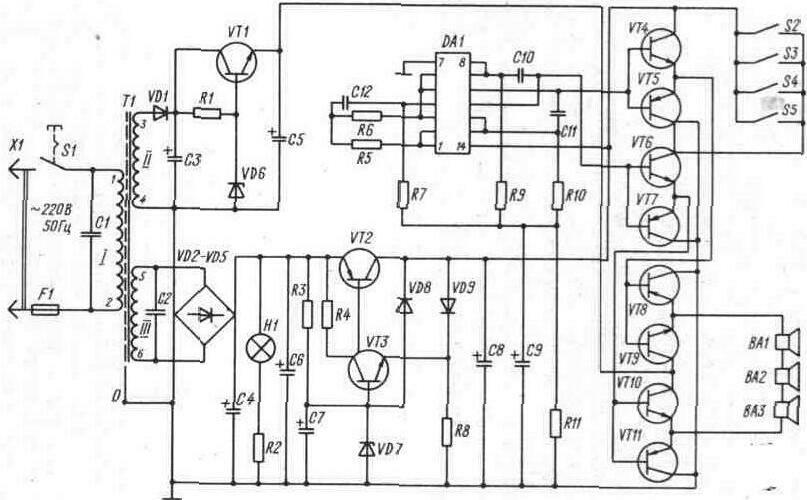

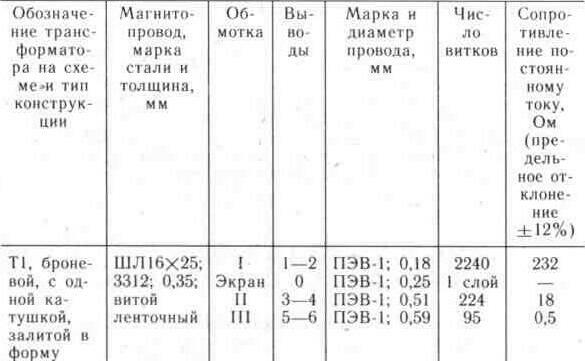

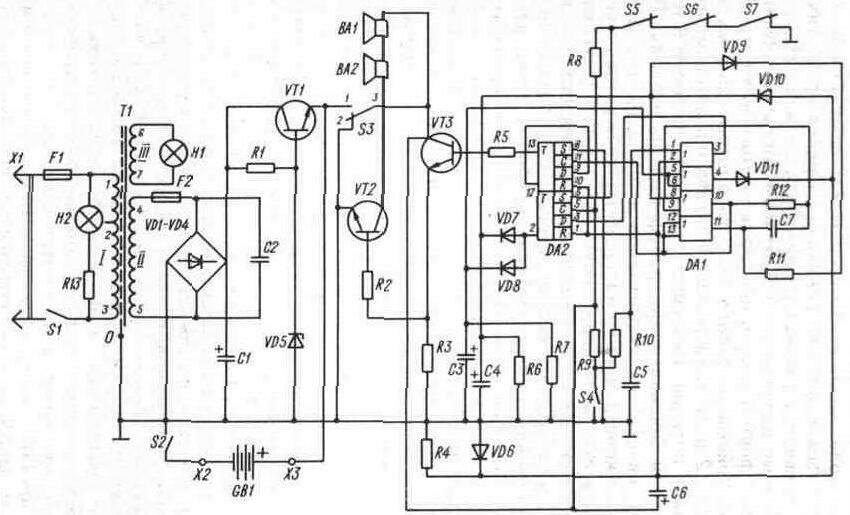

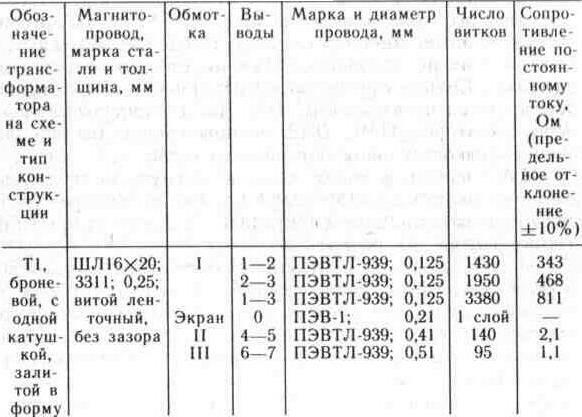

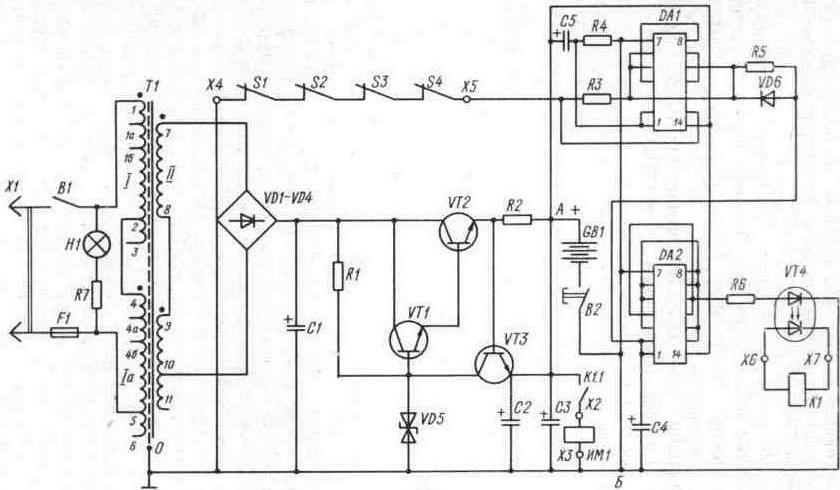

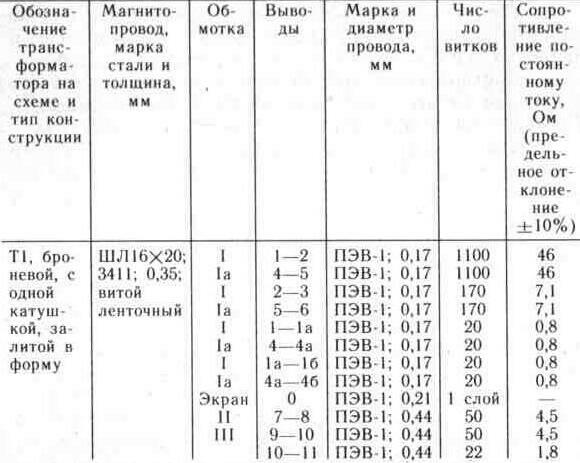

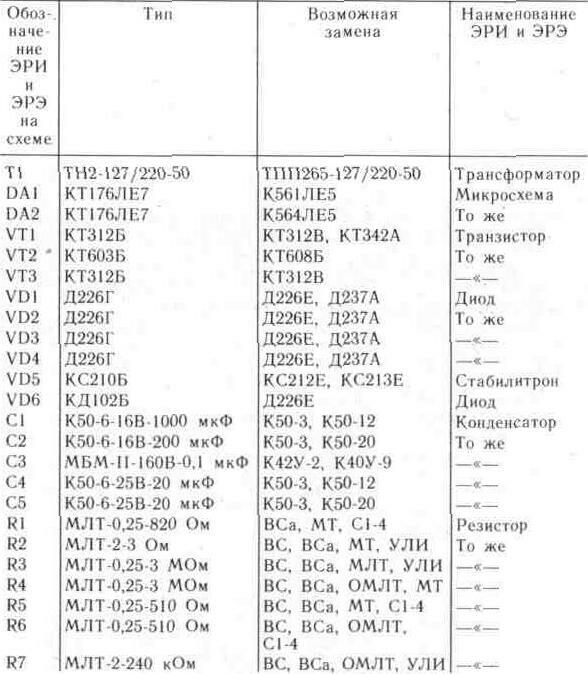

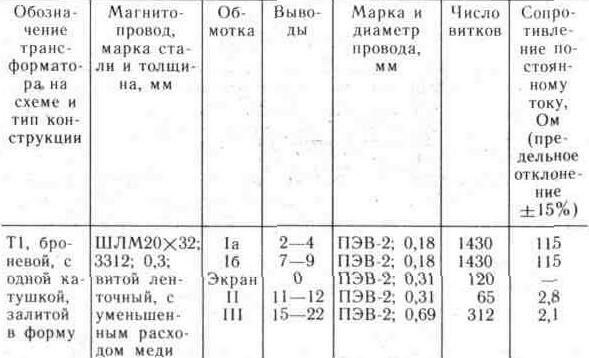

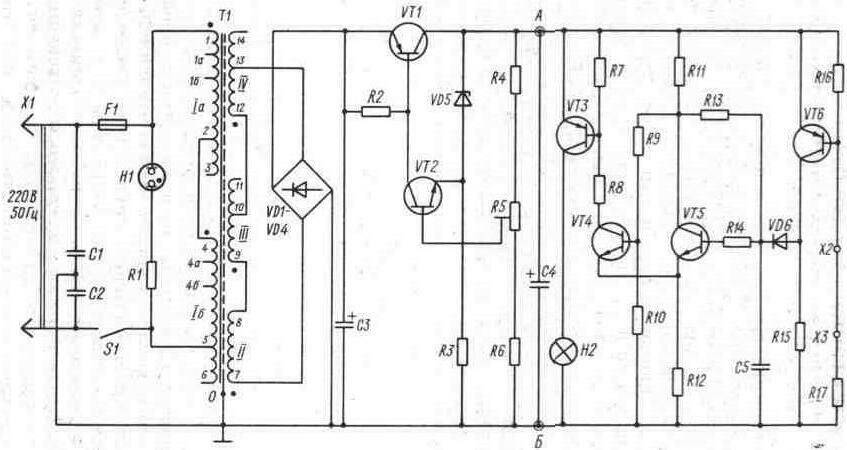

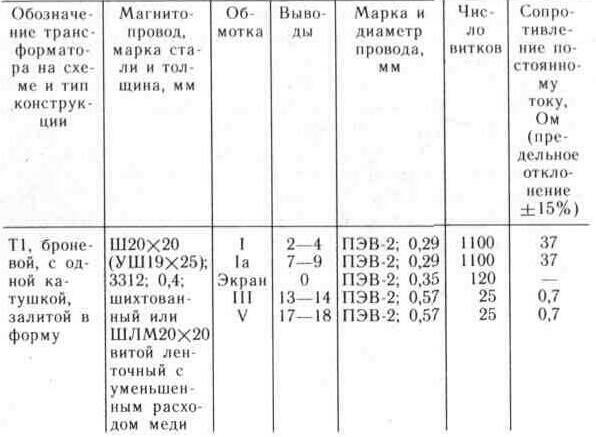

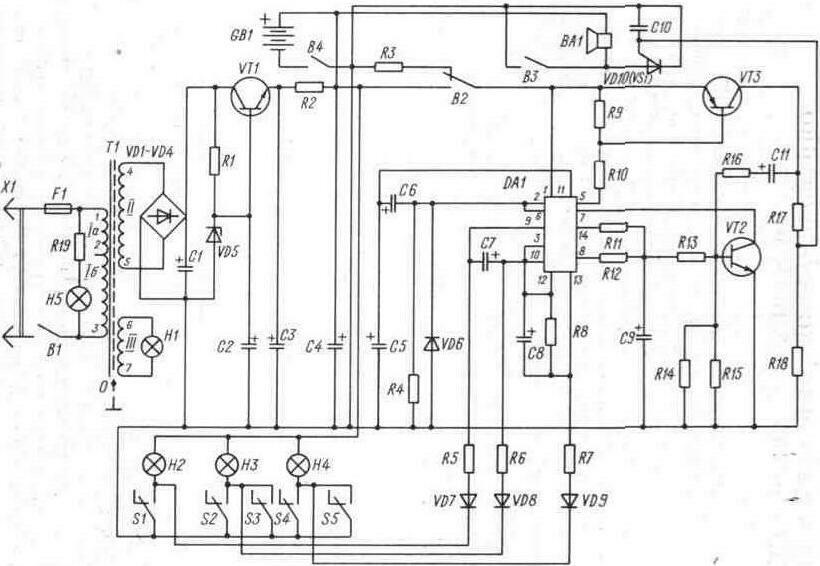

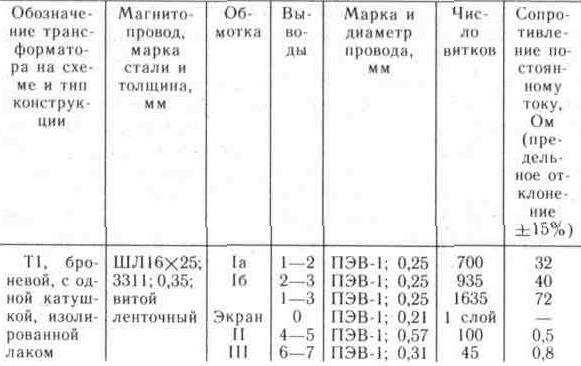

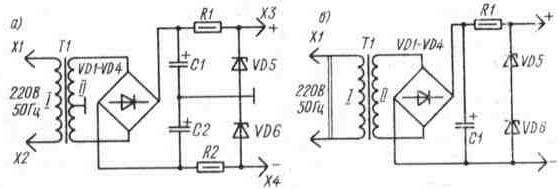

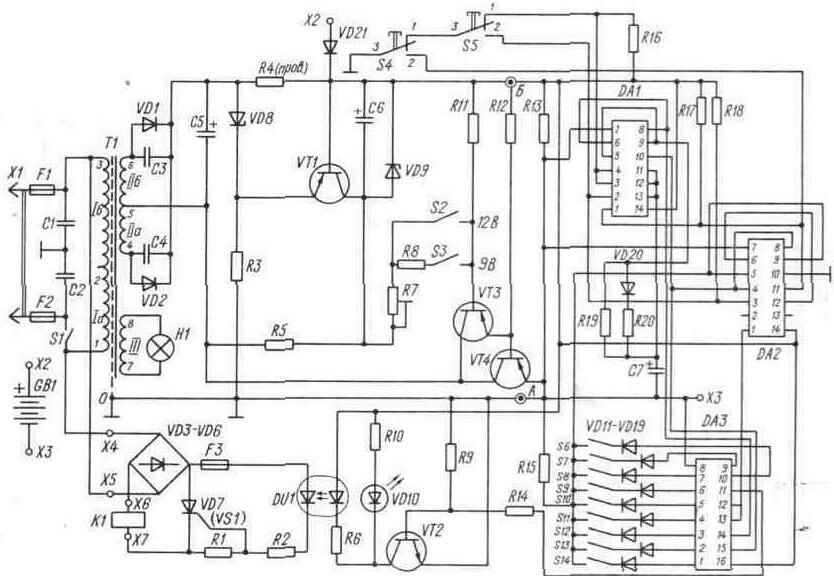

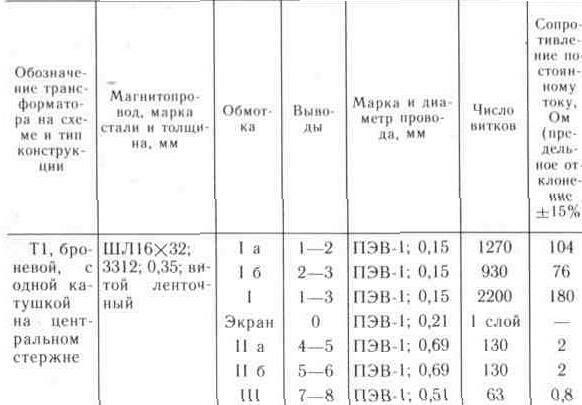

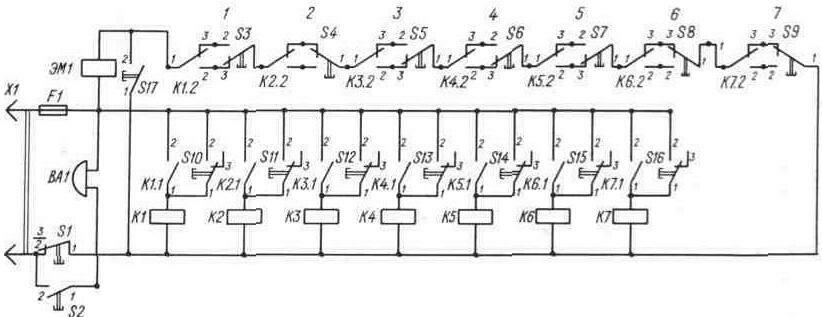

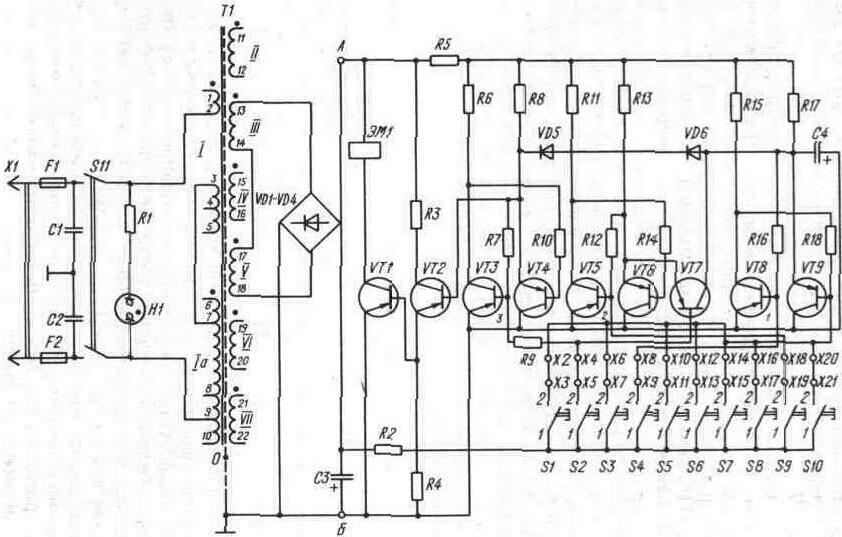

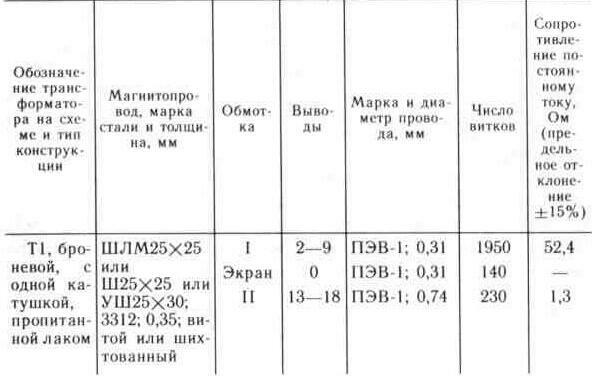

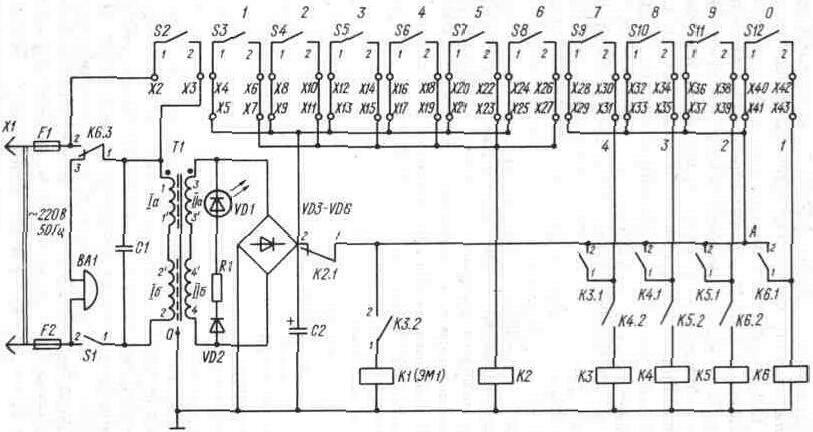

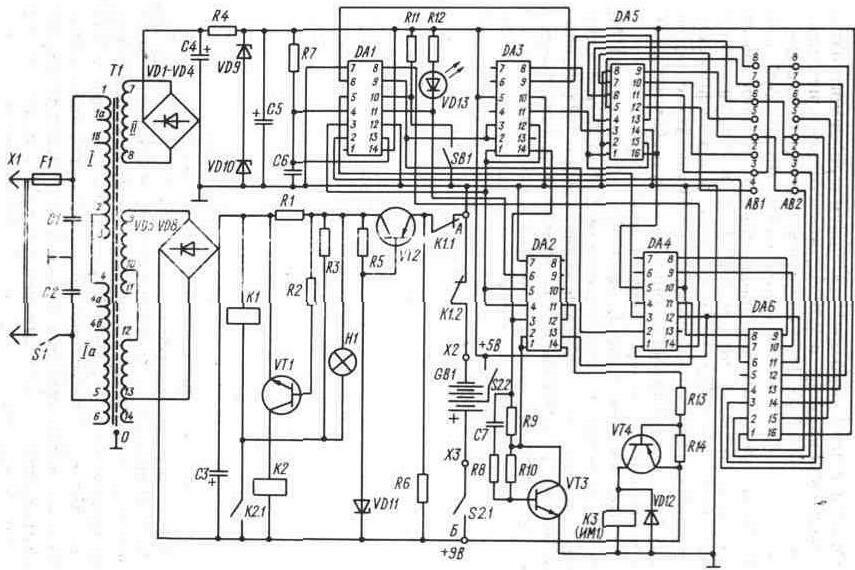

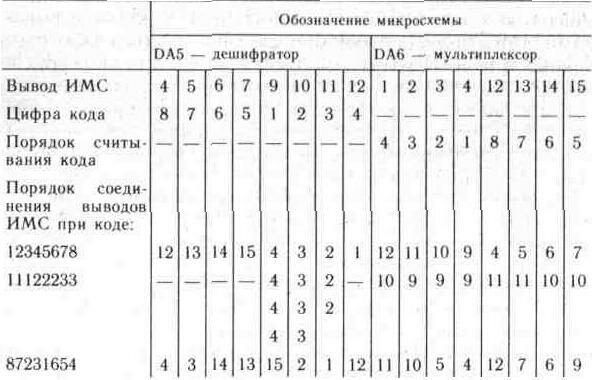

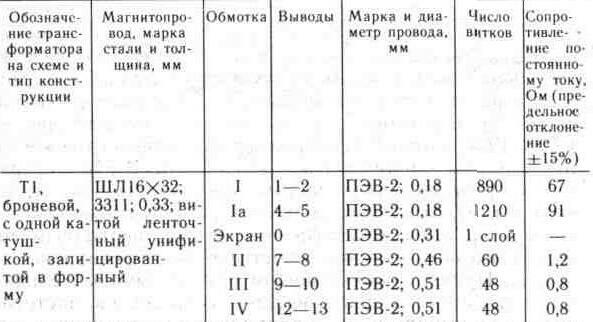

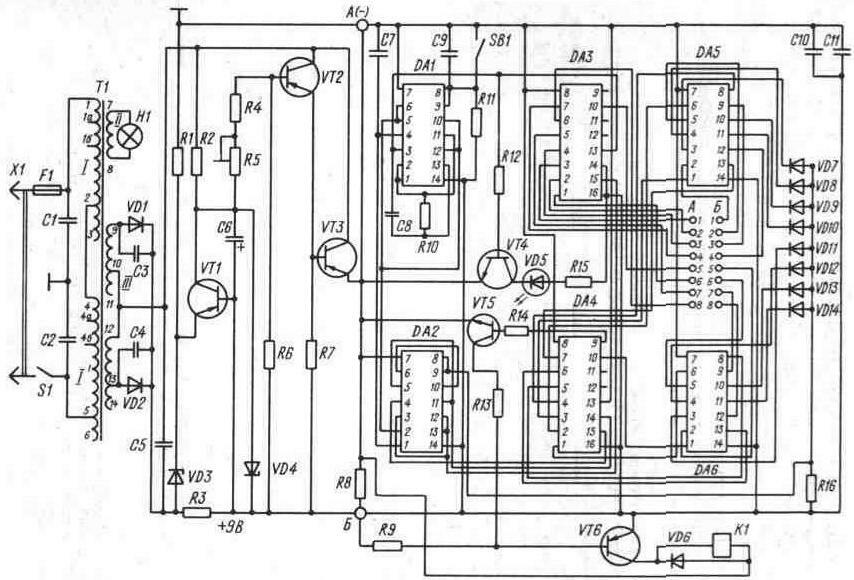

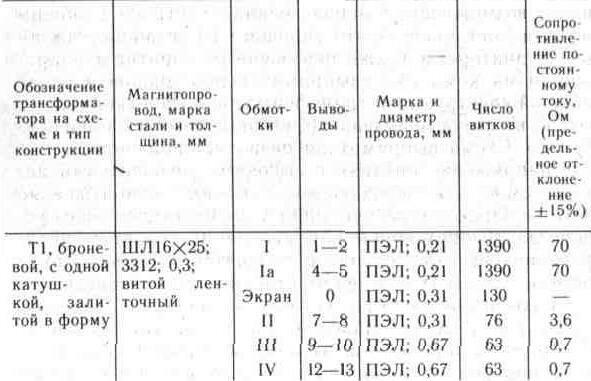

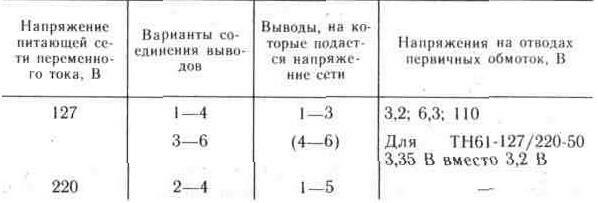

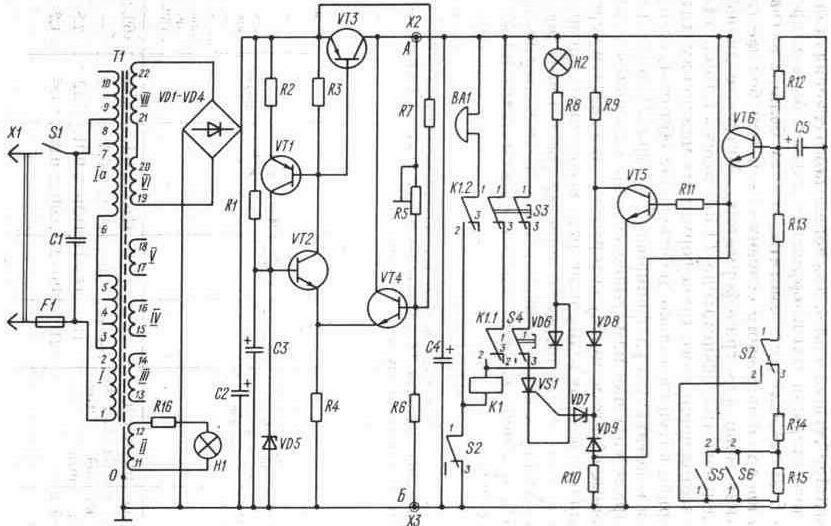

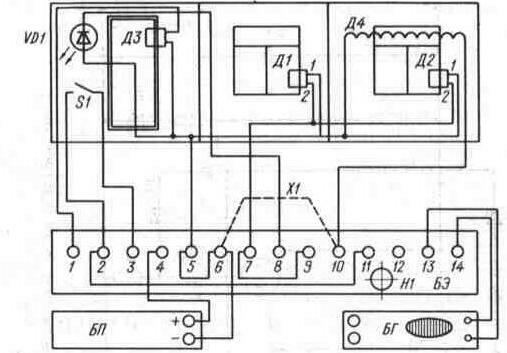

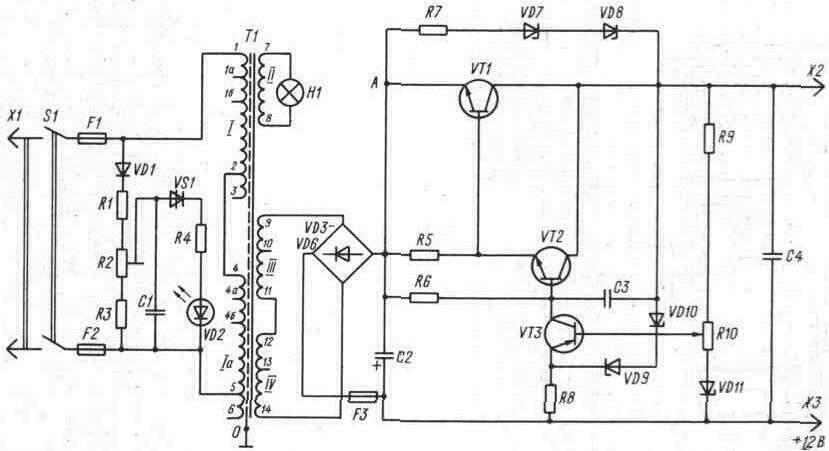

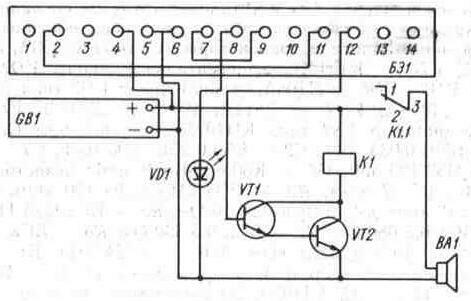

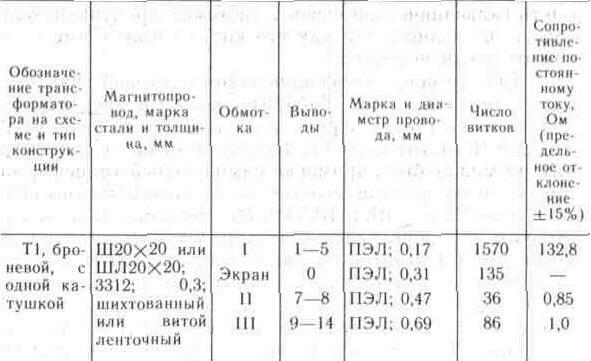

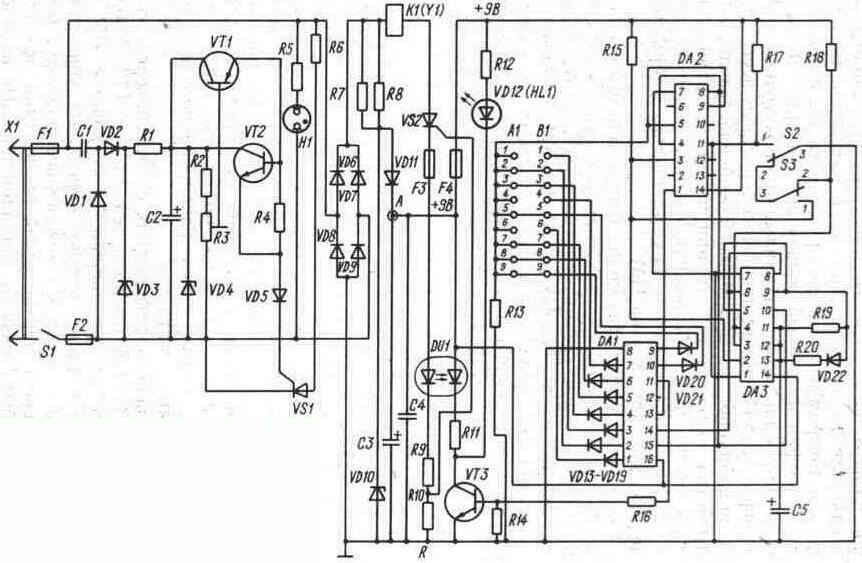

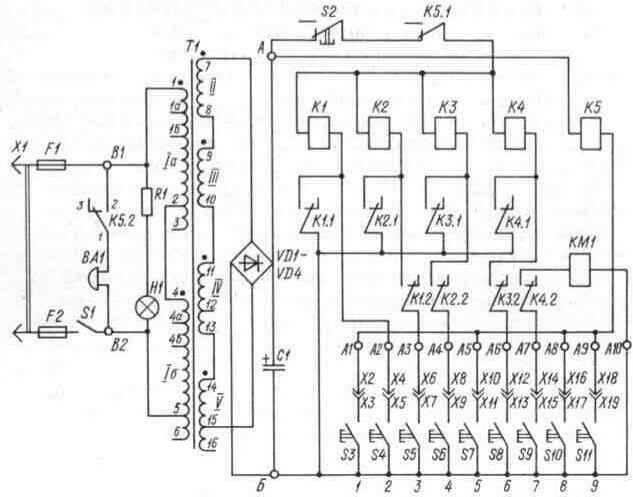

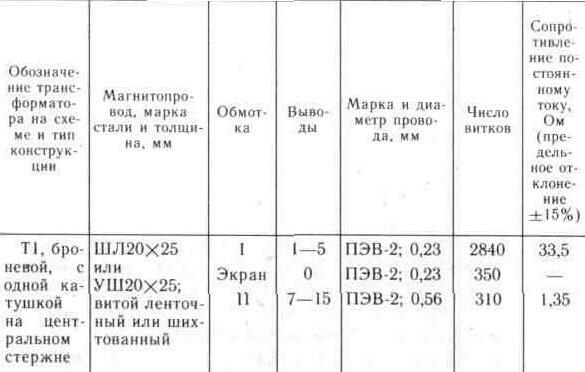

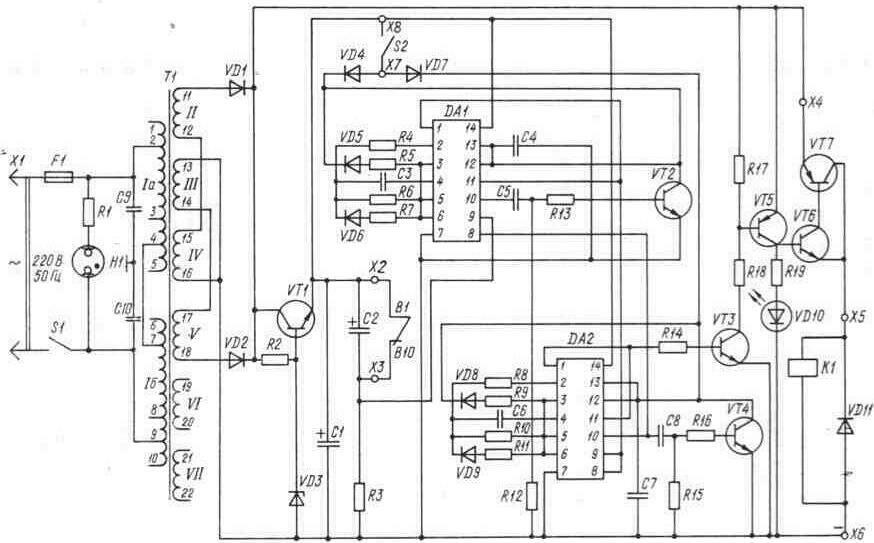

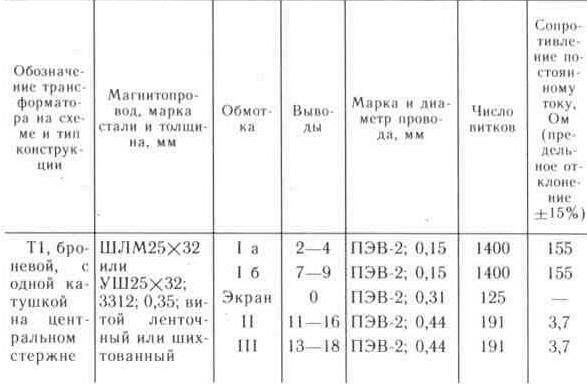

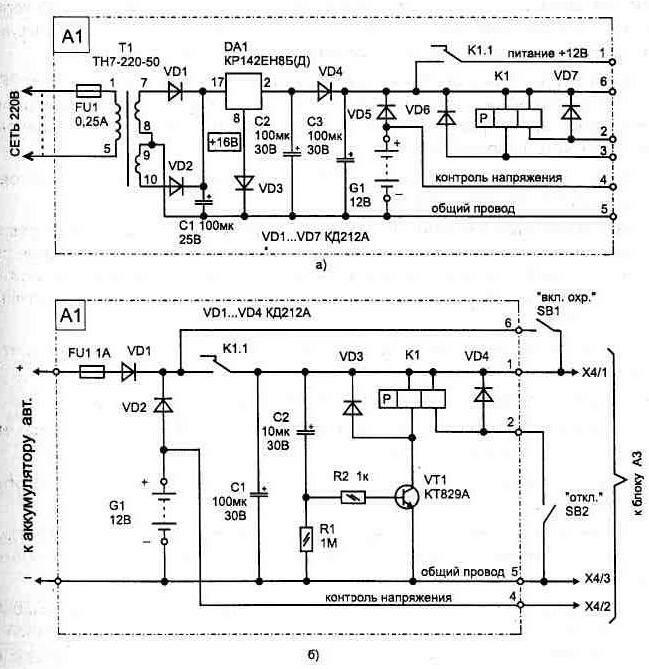

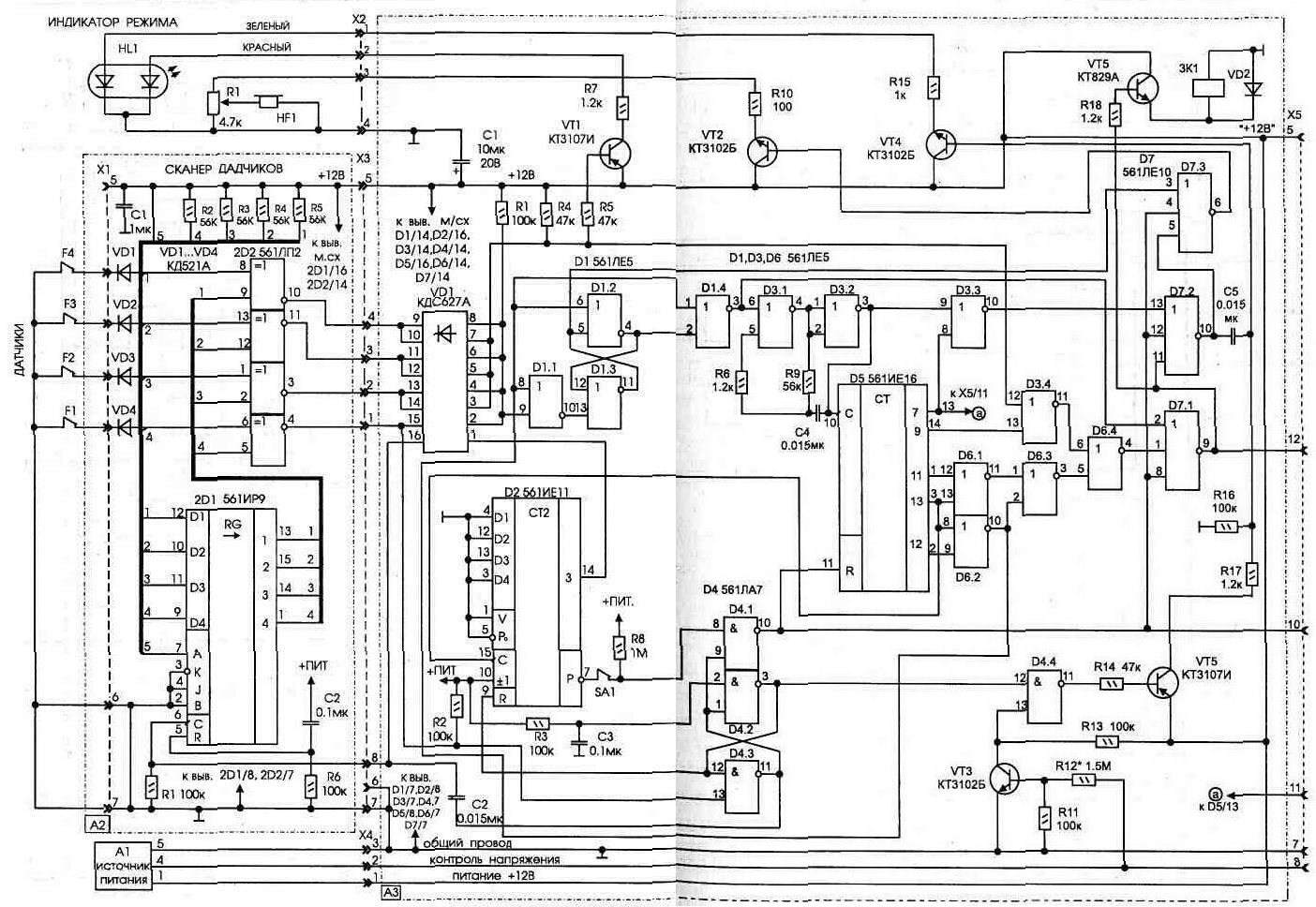

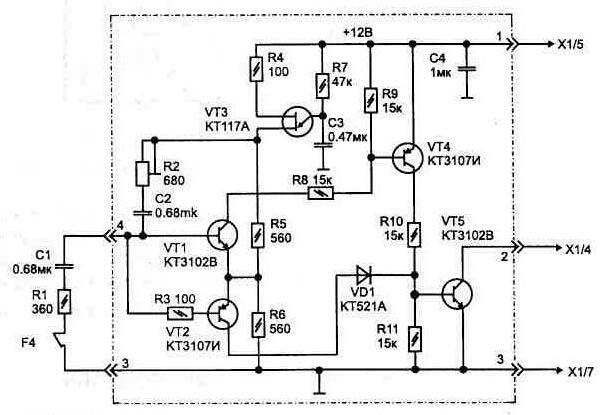

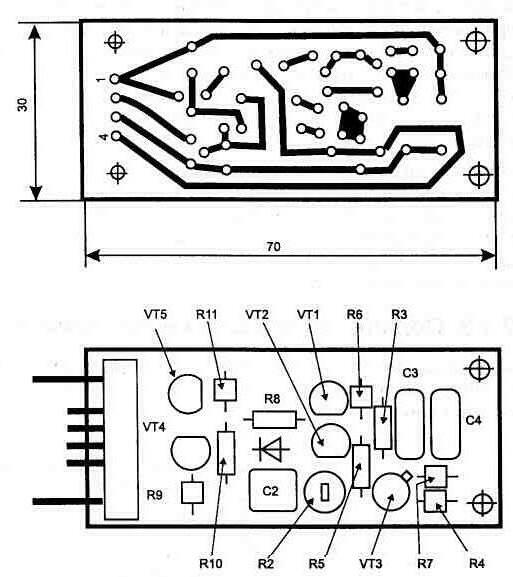

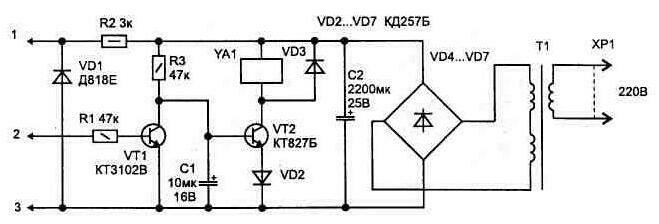

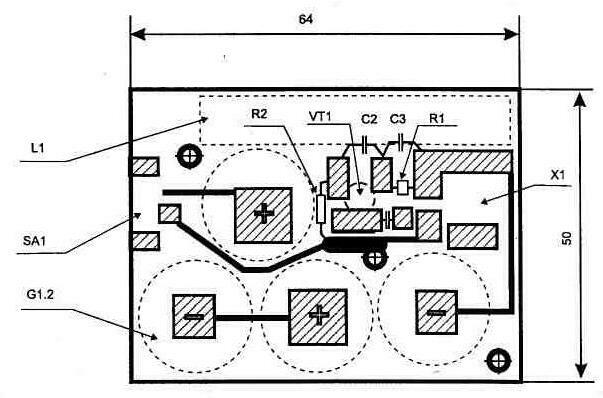

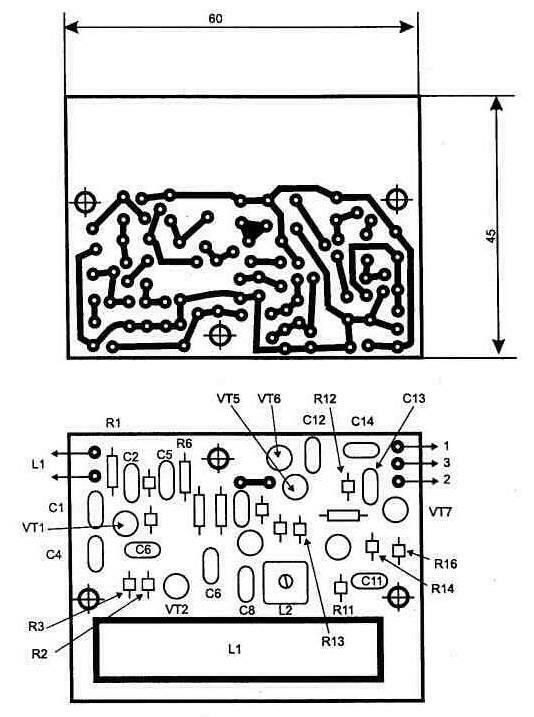

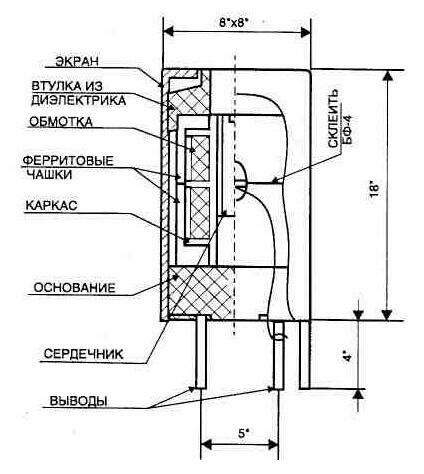

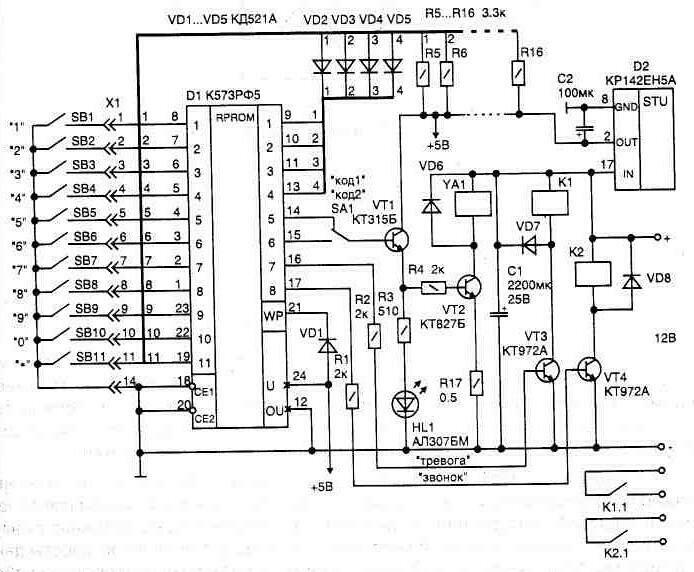

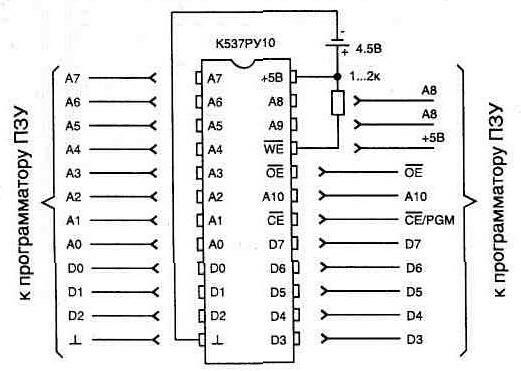

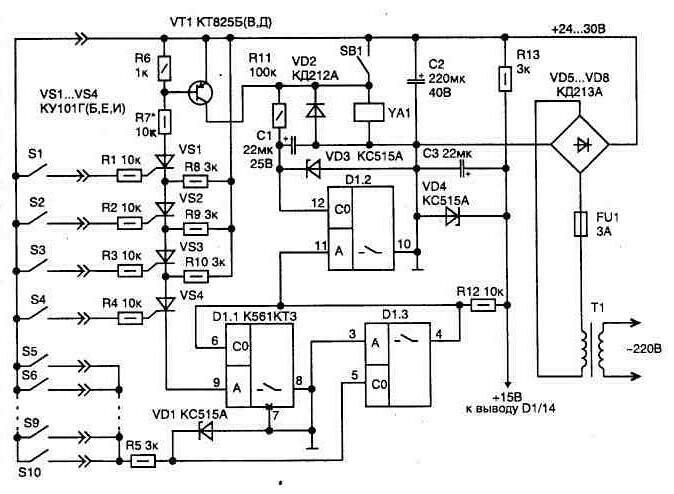

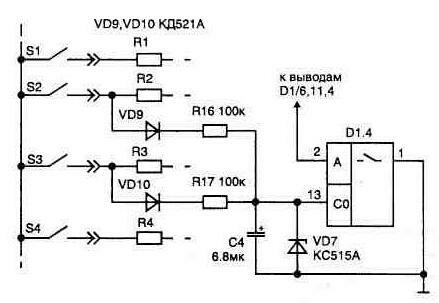

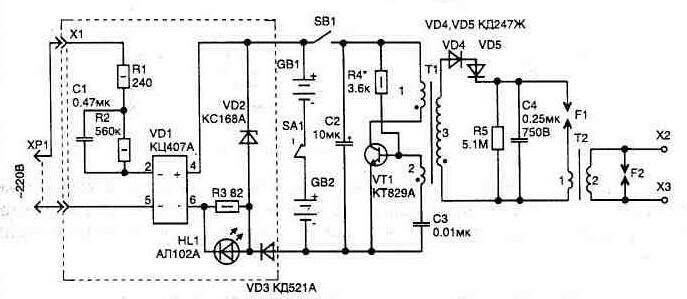

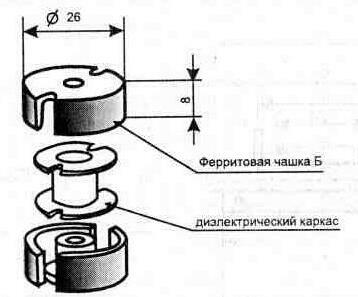

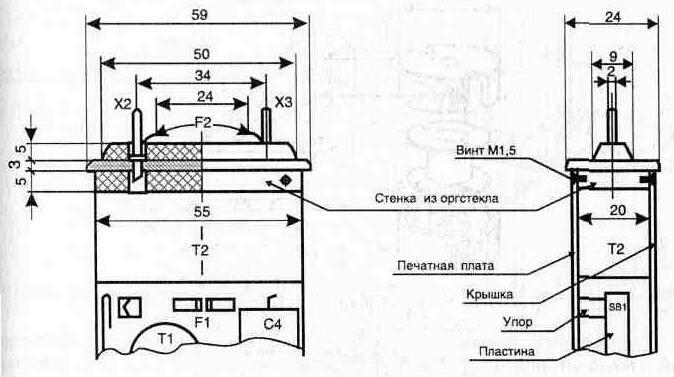

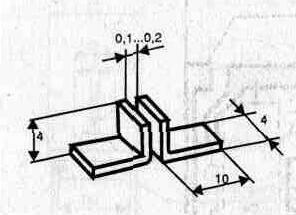

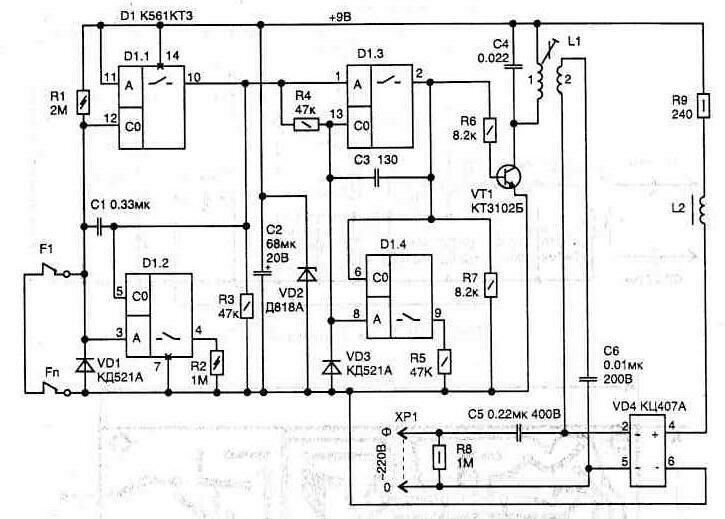

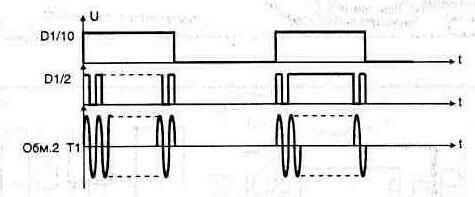

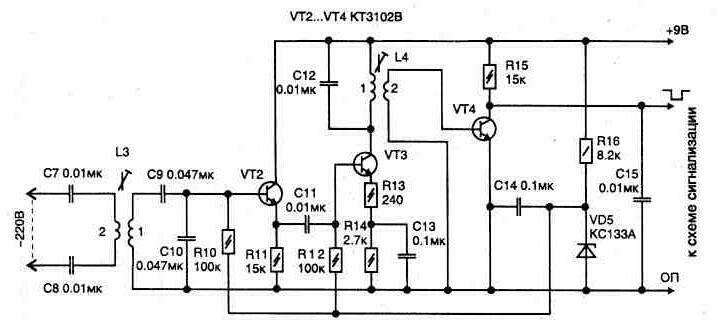

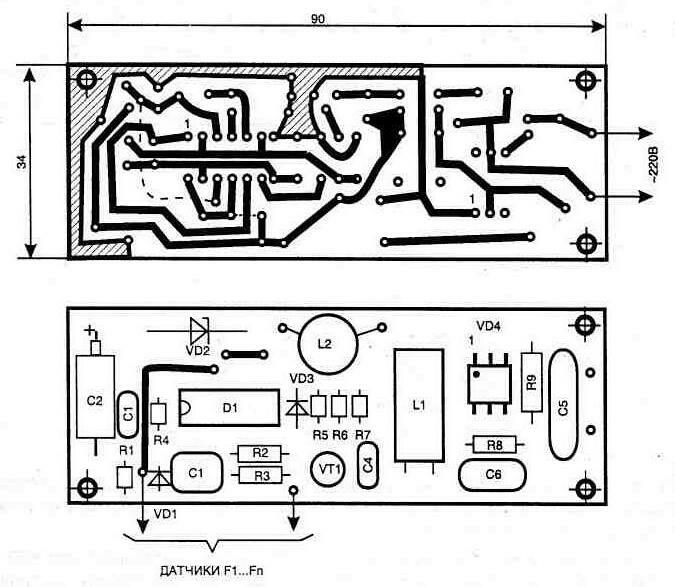

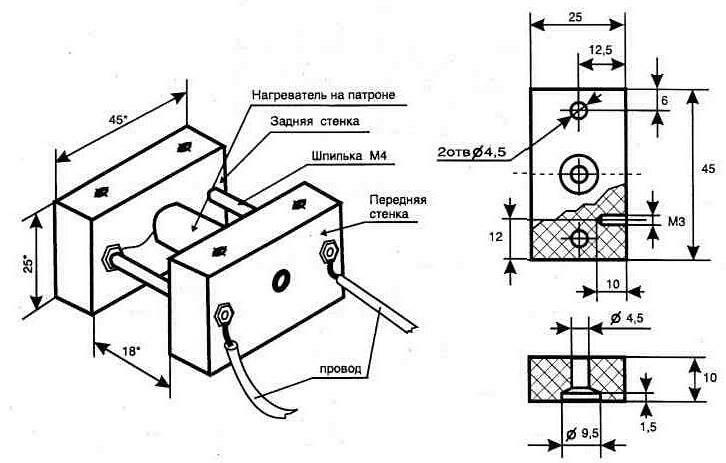

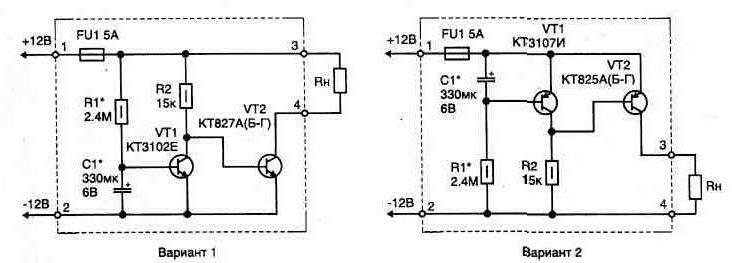

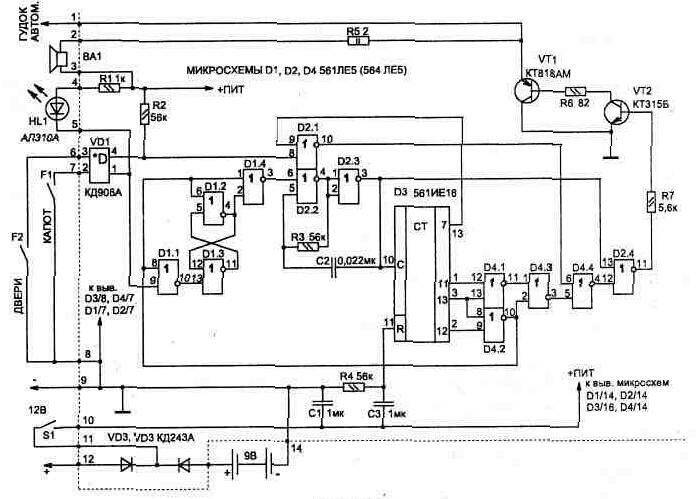

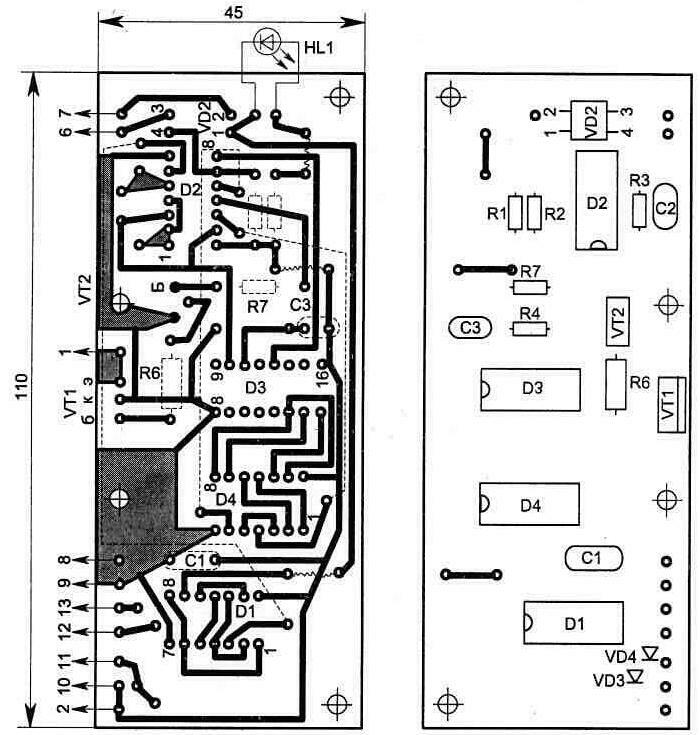

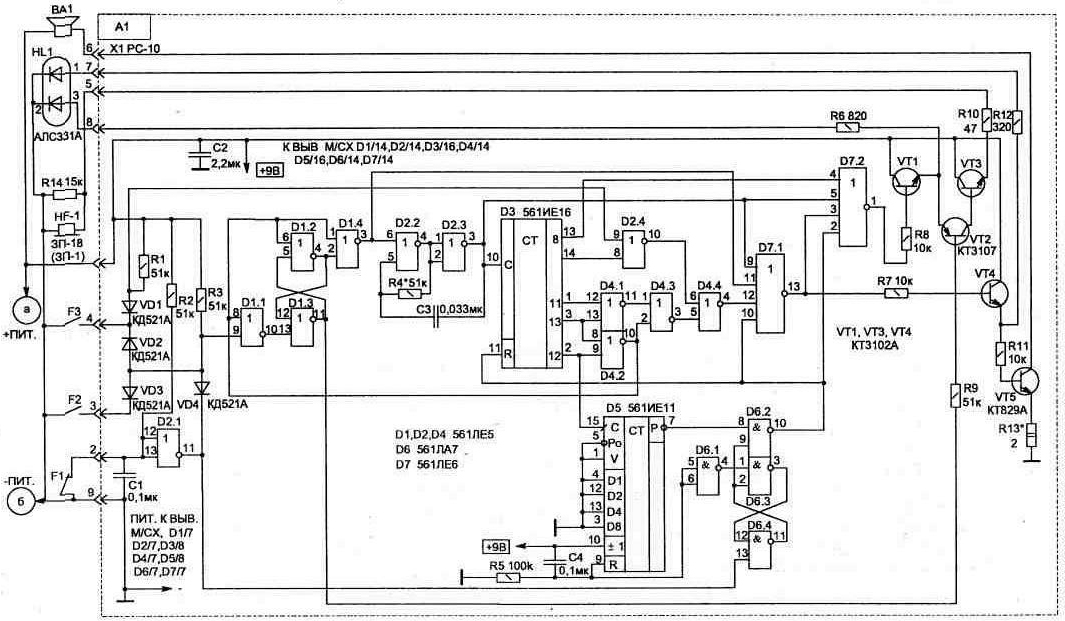

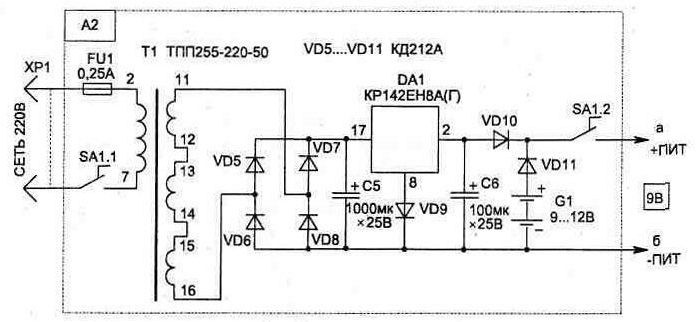

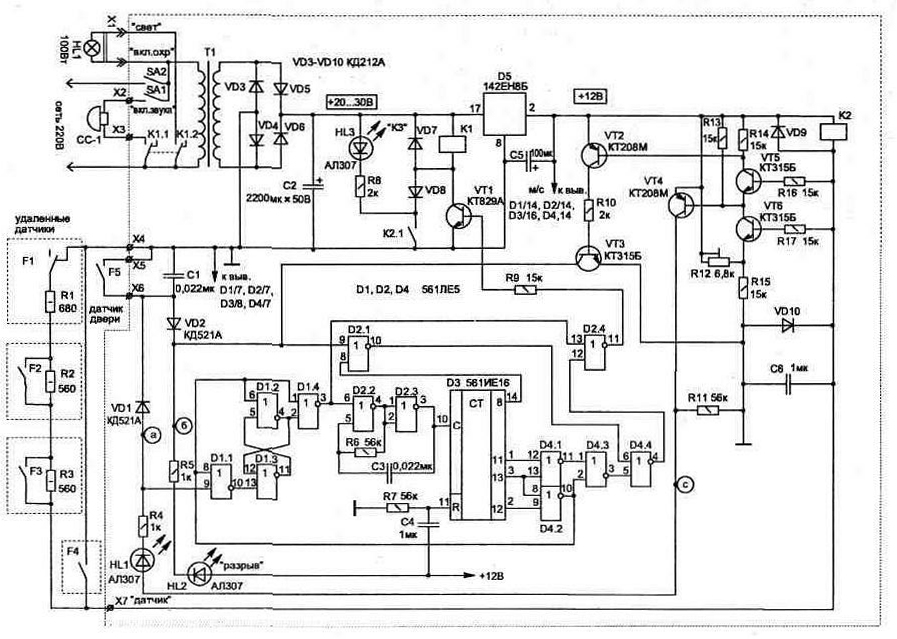

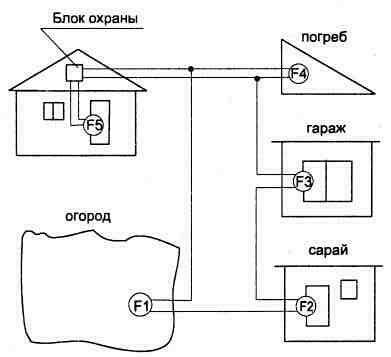

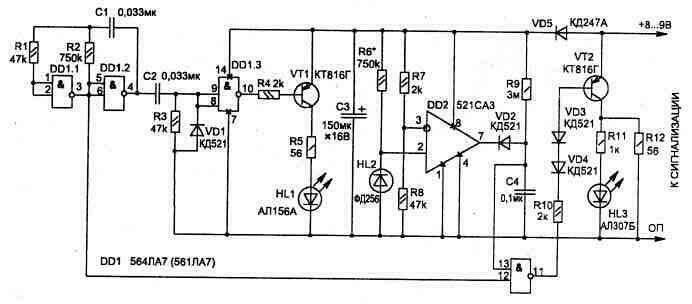

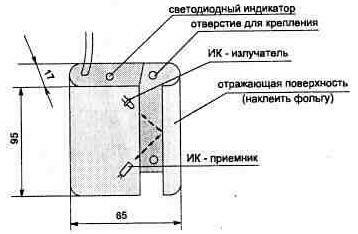

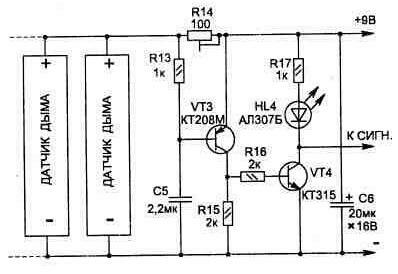

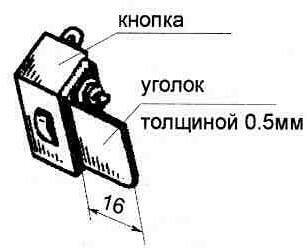

Устройства охраны и сигнализации, устанавливаемые на объектах вместе с кодовыми замками и металлическими решетками, обеспечивают почти 100-процентную защиту от несанкционированных вторжений. В справочнике приведены сведения для изготовления, сборки, монтажа, регулировки и ремонта сторожевых и сигнальных устройств, даны их принципиальные электрические схемы, типы и моточные данные сетевых понижающих трансформаторов питания.

Рассмотрены оригинальные схемные решения электронных и кодовых замков, описана логика их работы и принцип действия. Приведены схемы многофункциональных охранных и пожарных систем, даны рекомендации по их монтажу и настройке.

Диск предназначен для широкого круга пользователей, для всех, кто желает обеспечить надежную защиту своей собственности. Представляет интерес для специалистов, занимающихся вопросами охраны и безопасности различных объектов.

1. Практические схемы обеспечения безопасности.

Раздел 1.

Нынешняя ситуация в стране диктует свои условия, вынуждающие нас вносить коррективы в уже ставшую привычной статью расходов. Если ранее мы платили налоги и рассчитывали на оперативность и компетентность правоохранительных органов в случаях угрозы своей безопасности и безопасности своего имущества, то сейчас вынуждены заботиться о себе сами.

В этом случае на помощь Вам могут прийти мощные механические запоры — дешево, но ненадежно, охранники в камуфляжной форме — недешево и также ненадежно, либо электронные системы охраны, сигнализации и ограничения доступа, которым не нужны деньги, не страшны жара, холод и работа по 24 часа в сутки, которые не имеют вредных привычек и не знают, что такое усталость. Системы охраны, сигнализации и ограничения доступа очень разнообразны и непохожи друг на друга. Не трудно догадаться, что таких электронных устройств существует превеликое множество, отобрать из которого то, что необходимо для решения конкретной задачи по охране вашей собственности очень и очень непросто.

После того как Вы приняли решение о необходимости оборудования своего жилища, офиса или помещений предприятия охранной системой, перед Вами неизбежно встанет вопрос: «Как это сделать? Кому можно довериться? На чем остановить свой выбор?». Естественно, самым очевидным и, в общем-то, правильным решением будет обратиться к профессионалам. Но помощь специалистов высокого уровня стоит недешево. Кроме того, можно нарваться на других «специалистов», помощь которых может еще более усугубить выше положение.

Если Вы считаете, что в состоянии самостоятельно решить эту проблему, эта книга для Вас. В ней Вы найдете информацию о существующих и представленных на российском рынке разнообразных системах охраны и ограничения доступа отечественного и зарубежного производства и принципах их работы, на основании которой сможете сравнить их технические характеристики и стоимостные показатели, получить представление о способах установки и выборе этих систем. Все это, несомненно, сэкономит ваше время и деньги, а также позволит более уверенно чувствовать себя даже при общении со специалистами-профессионалами охранного мира.

Книга является продолжением уже знакомой многим серии справочных пособий, посвященных вопросам защиты собственности и информации. В ней авторами сделана попытка систематизировать обширный разрозненный материал о способах защиты и охраны дома, офиса, предприятия от взлома, порчи, пожара и т. п. В книге приведена информация о различных устройствах ограничения доступа, системах видеонаблюдения, датчиках охранных сигнализаций, от простых устройств до сложных электронных систем.

Первая глава книги посвящена вопросам организации охраны, составу необходимого оборудования, правилах его размещения и монтажа. Даны определения основных понятий и терминов, используемых в области систем охраны, что, несомненно, поможет получить общее представление о возможностях современных электронных устройств охраны и выбрать желаемое.

Во второй главе приводятся технические характеристики и краткое описание систем ограничения доступа, от простых электромеханических замков до сложных компьютеризованных систем, как отечественного, так и зарубежного производства.

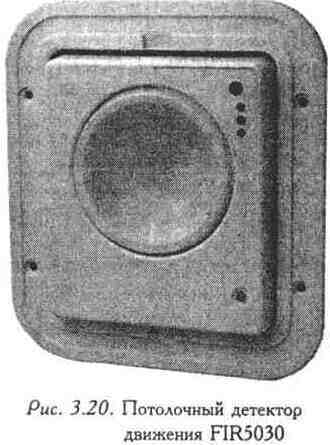

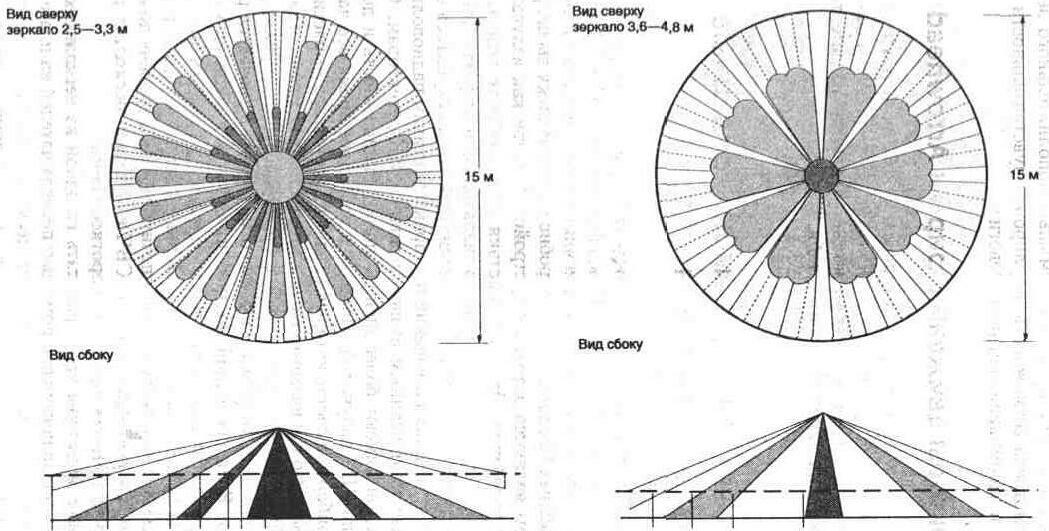

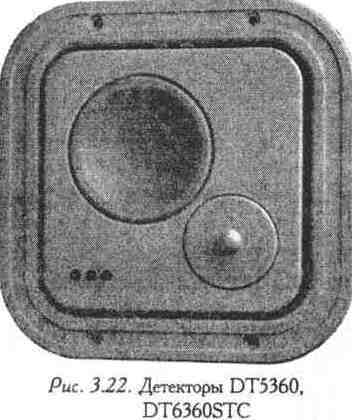

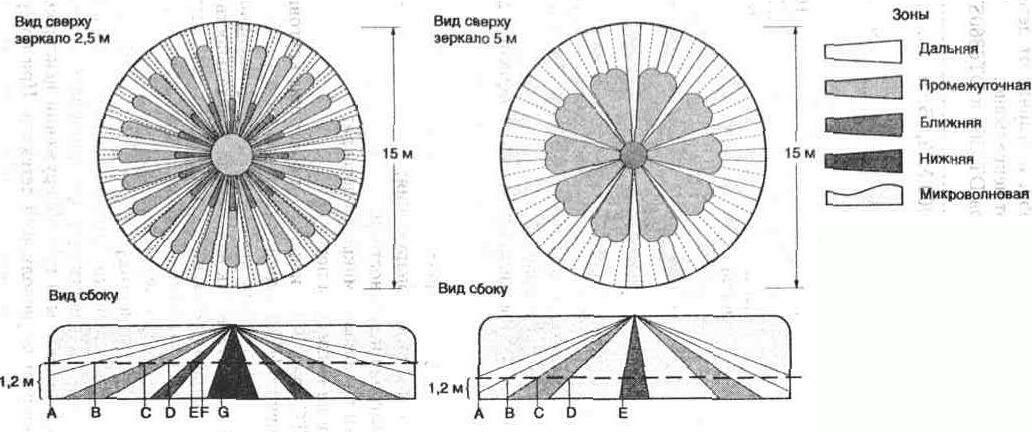

Описание и технические характеристики различных типов датчиков и детекторов, применяемых в современных охранных устройствах приведены в третьей главе. Здесь же даны рекомендации по их выбору и использованию.

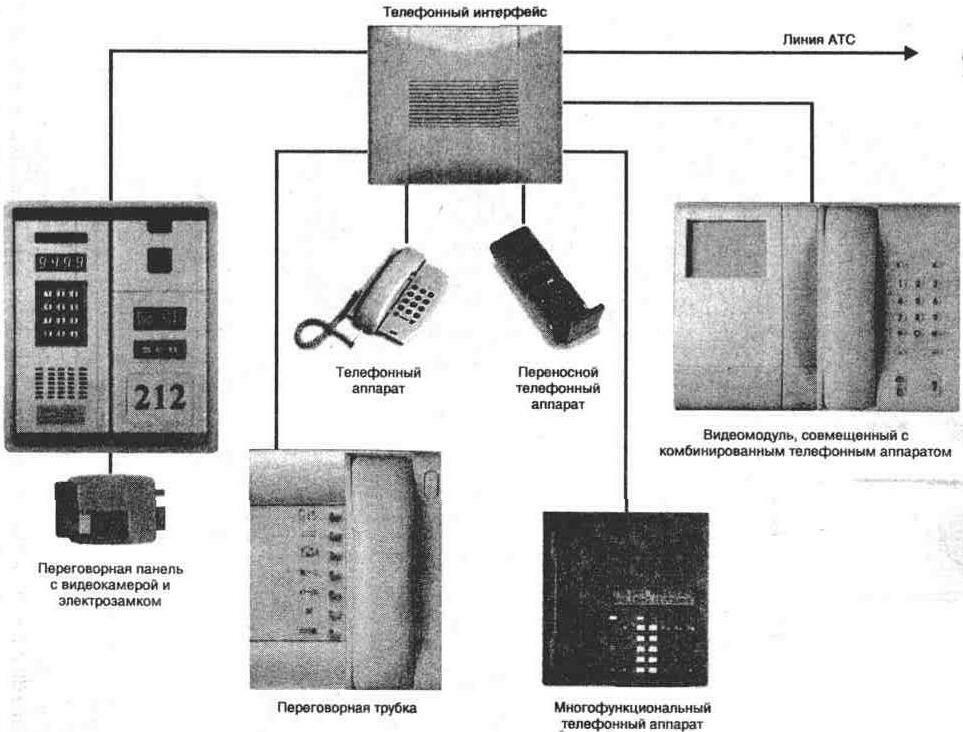

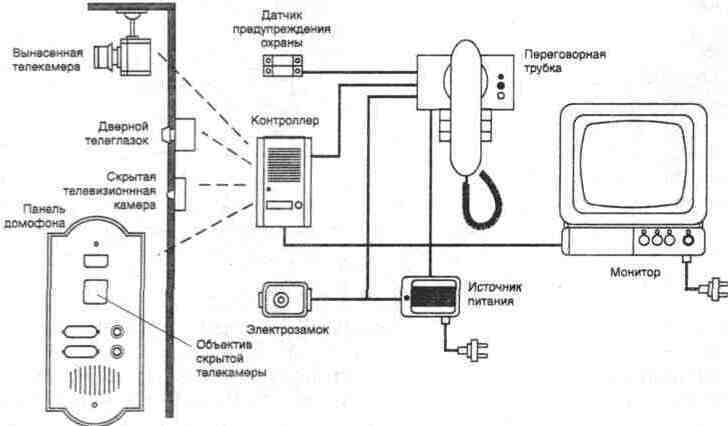

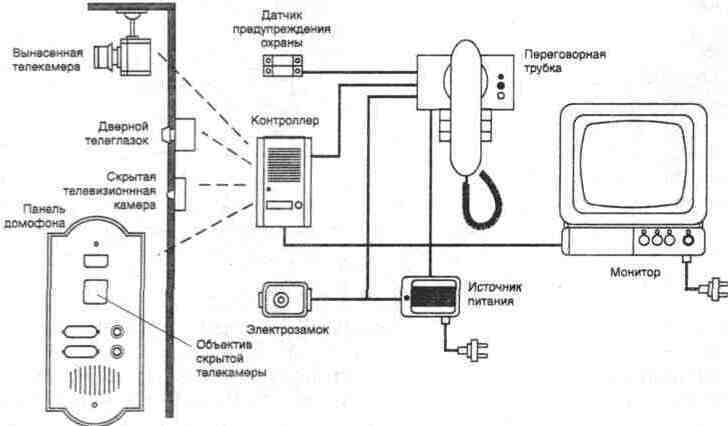

Четвертая и пятая главы книги посвящены аудио- и видеодомофонным системам, системам видеоконтроля и скрытого наблюдения. Рассмотрены принципы работы, способы и варианты установки этих систем.

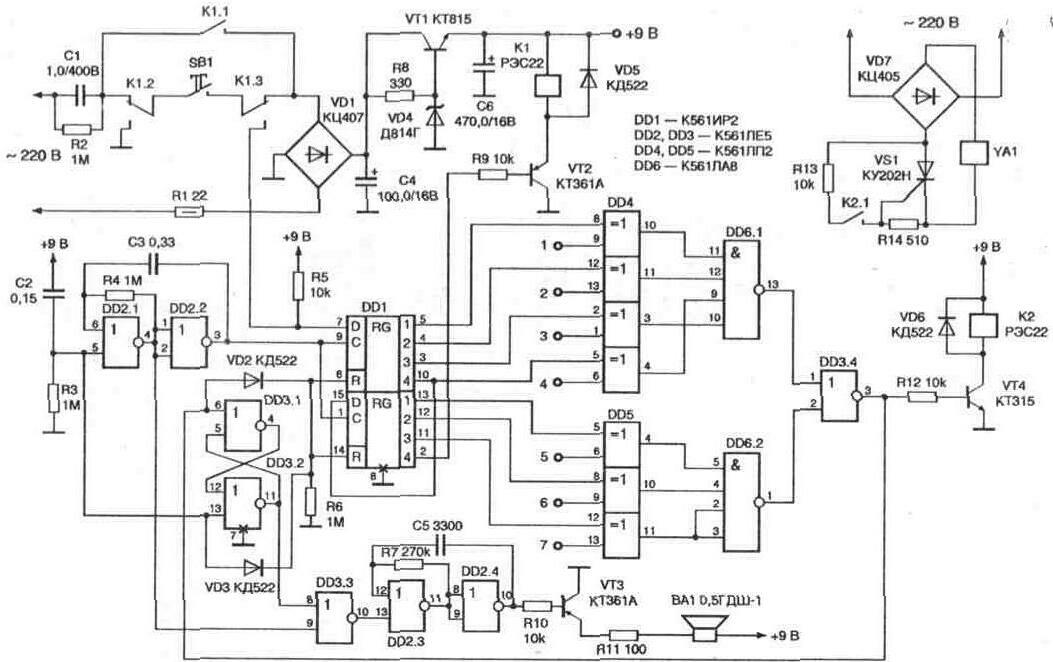

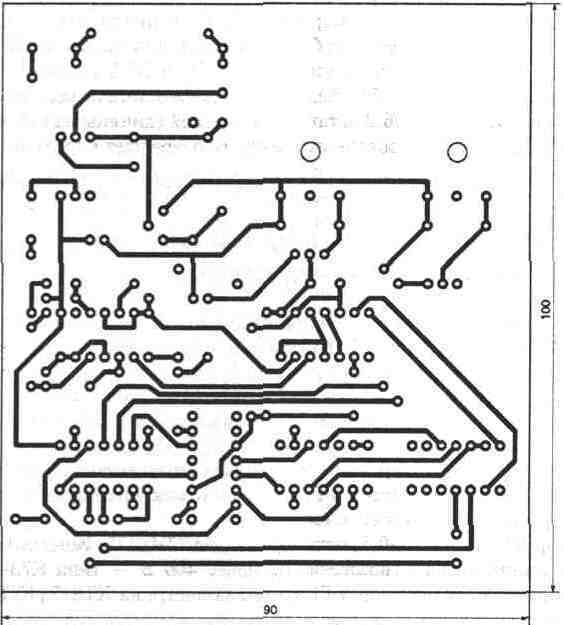

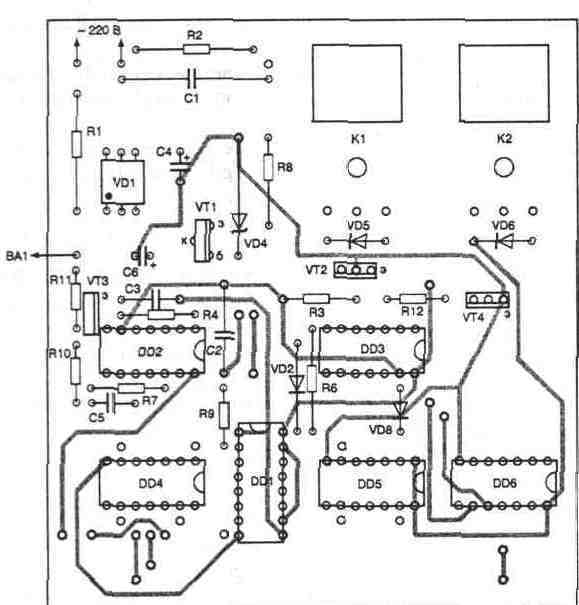

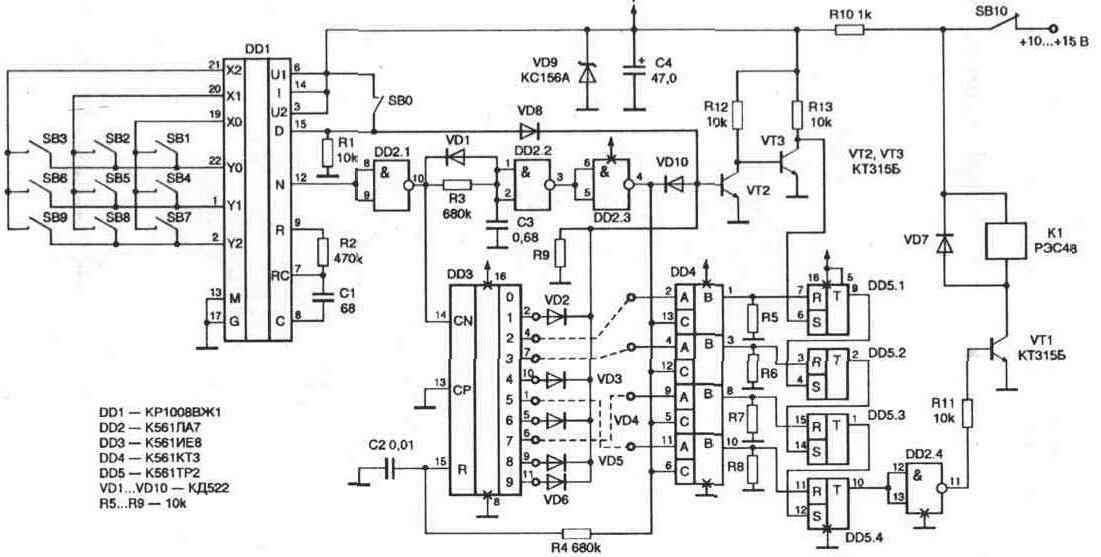

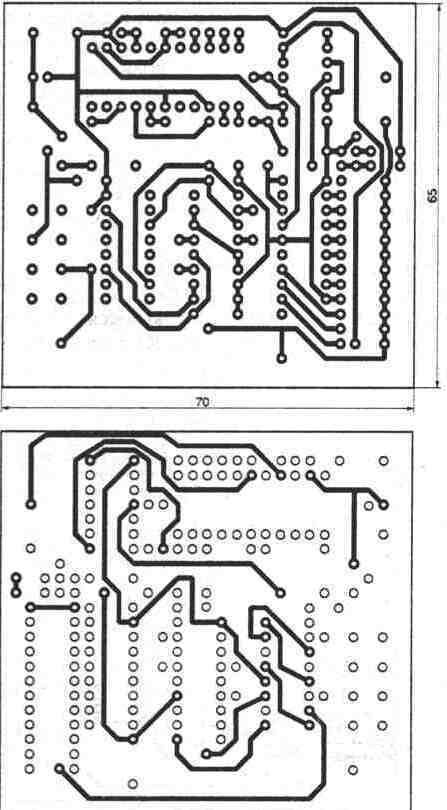

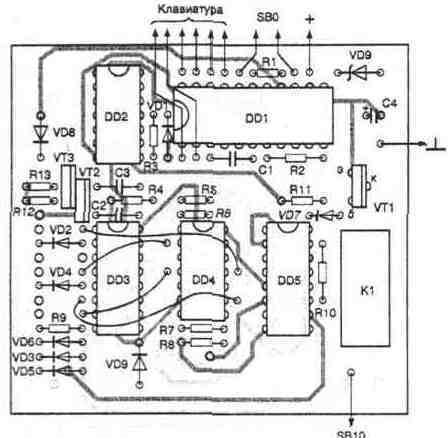

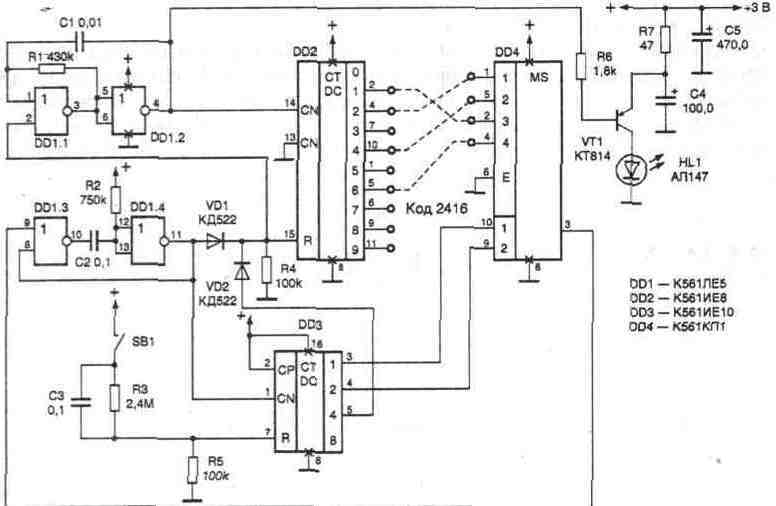

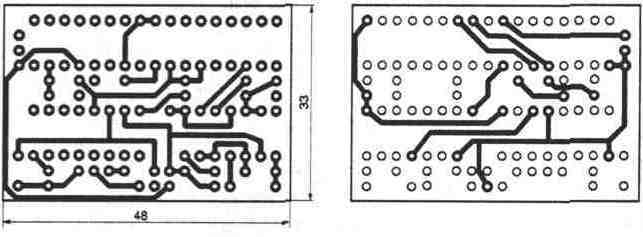

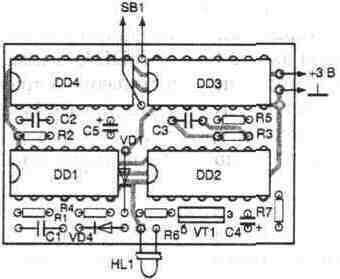

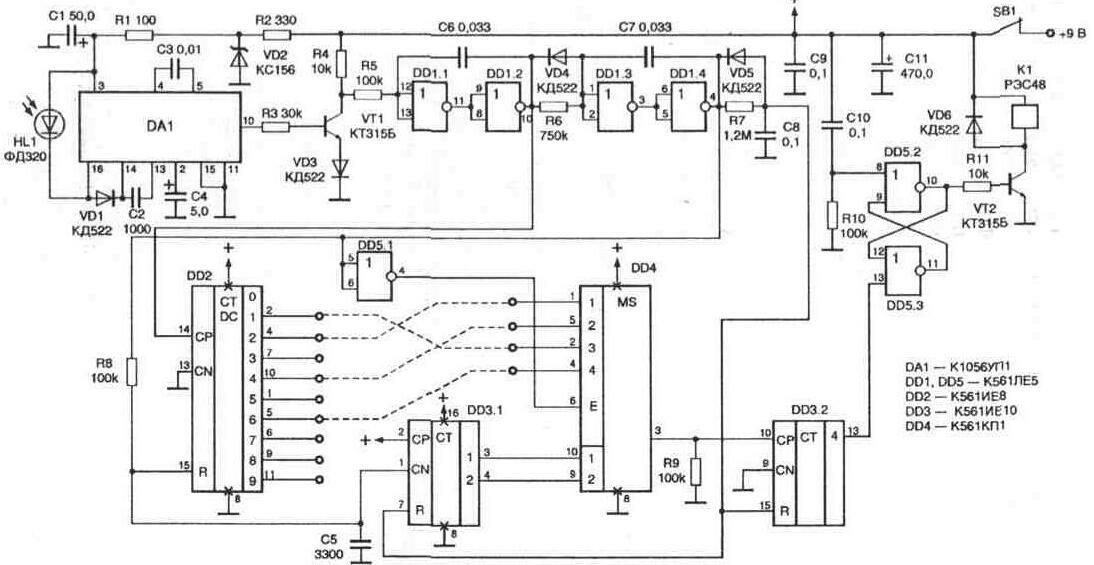

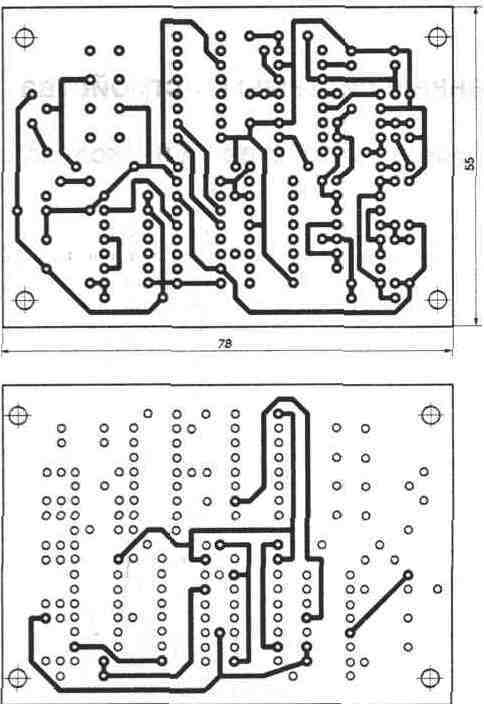

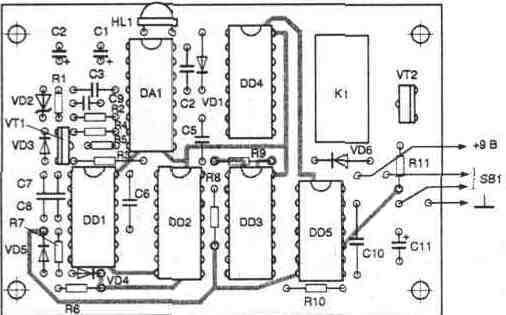

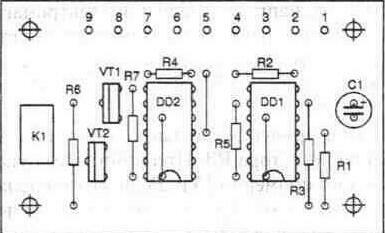

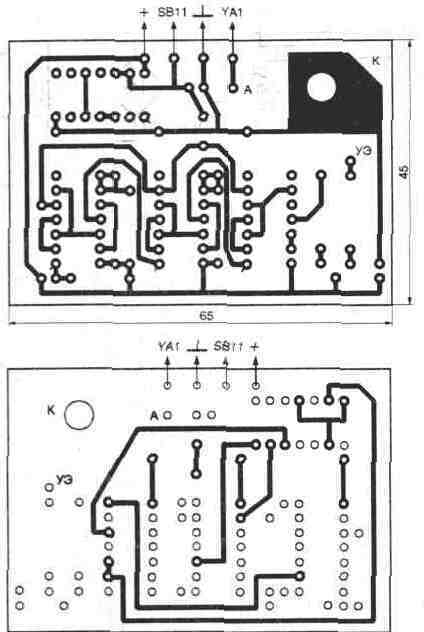

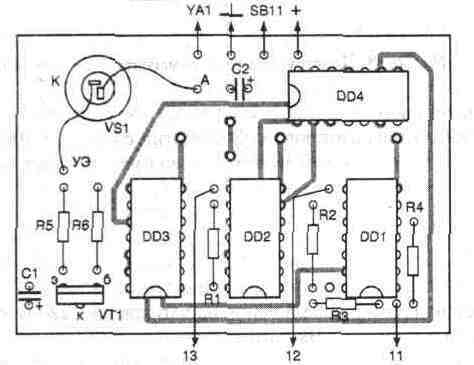

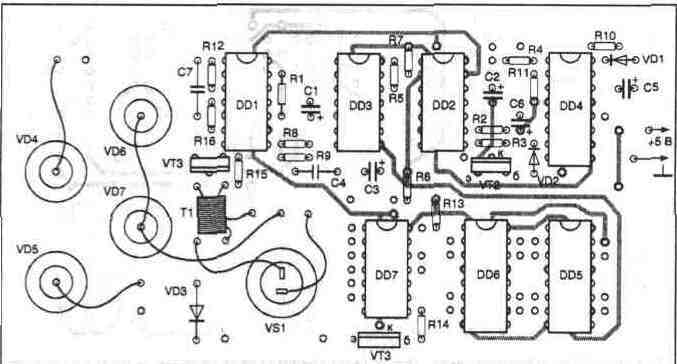

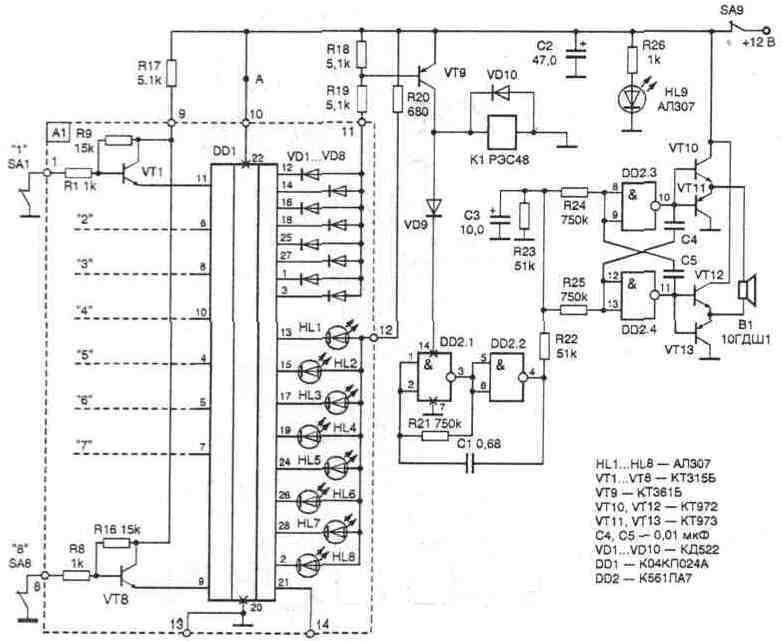

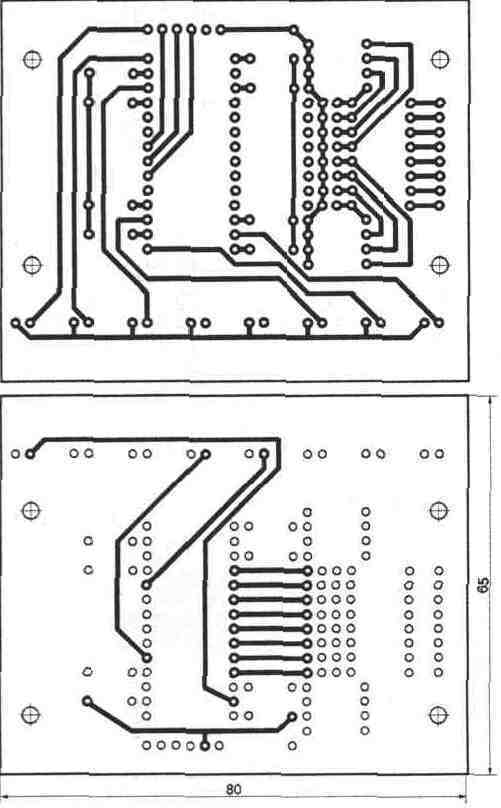

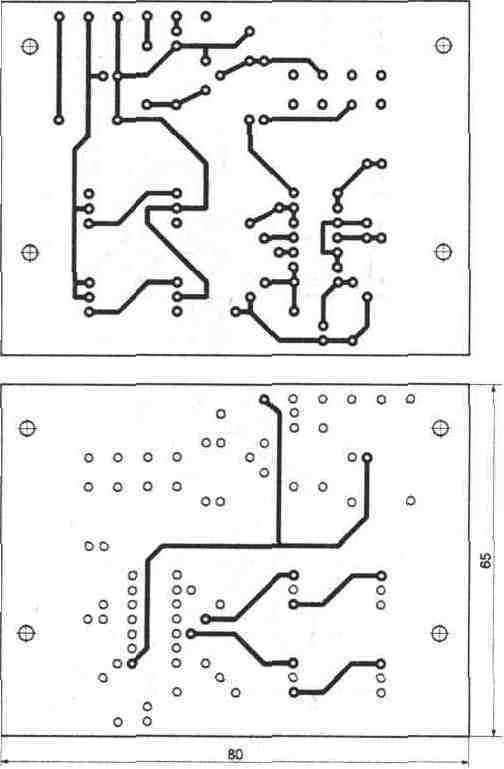

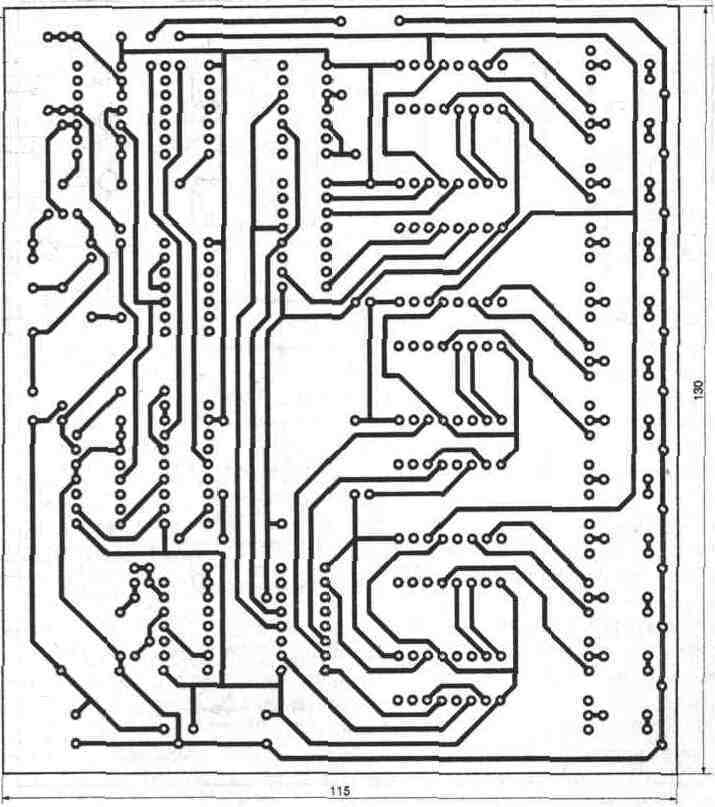

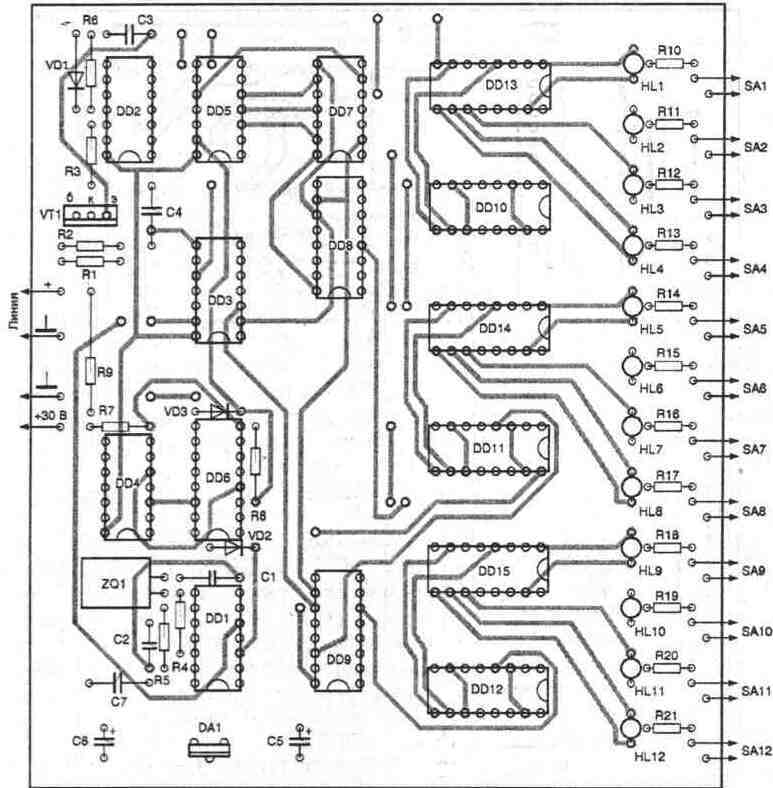

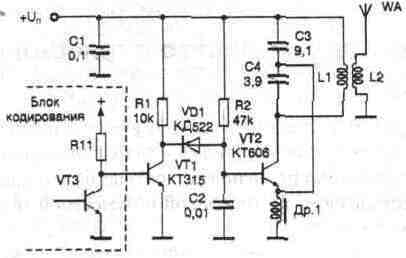

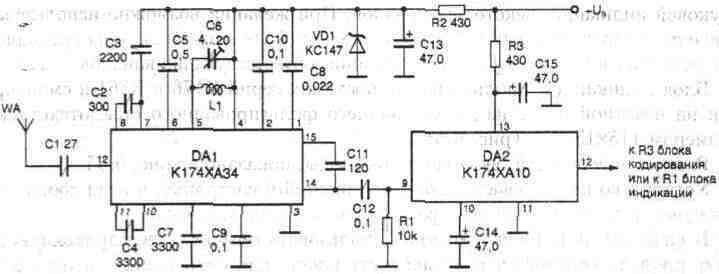

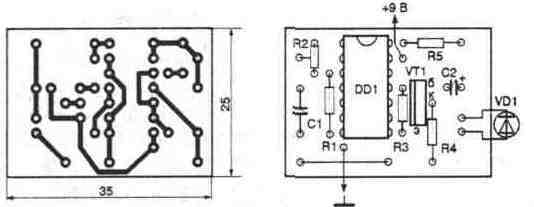

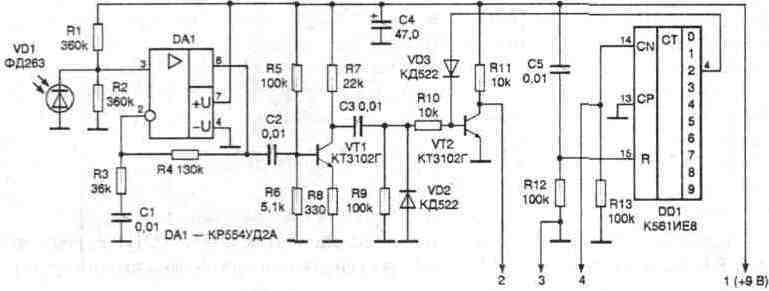

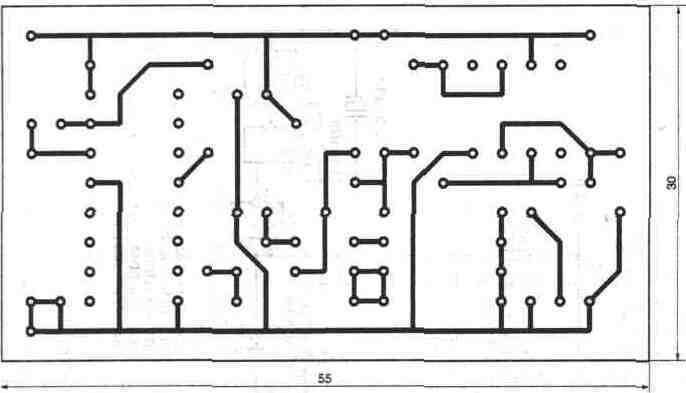

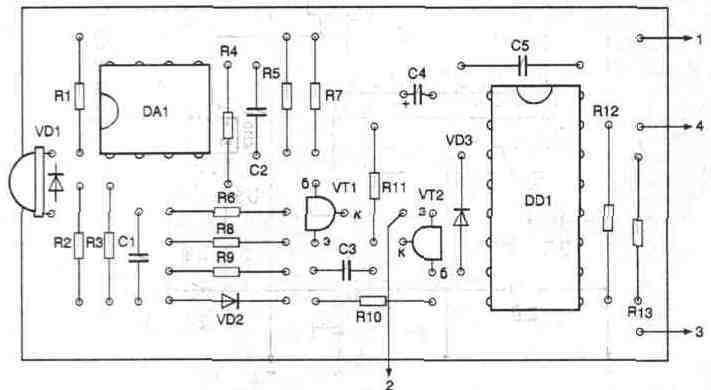

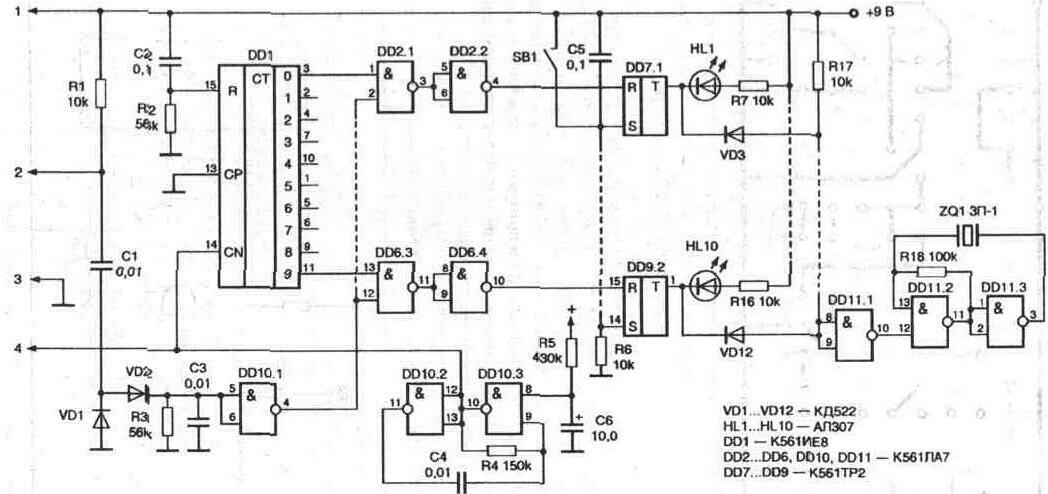

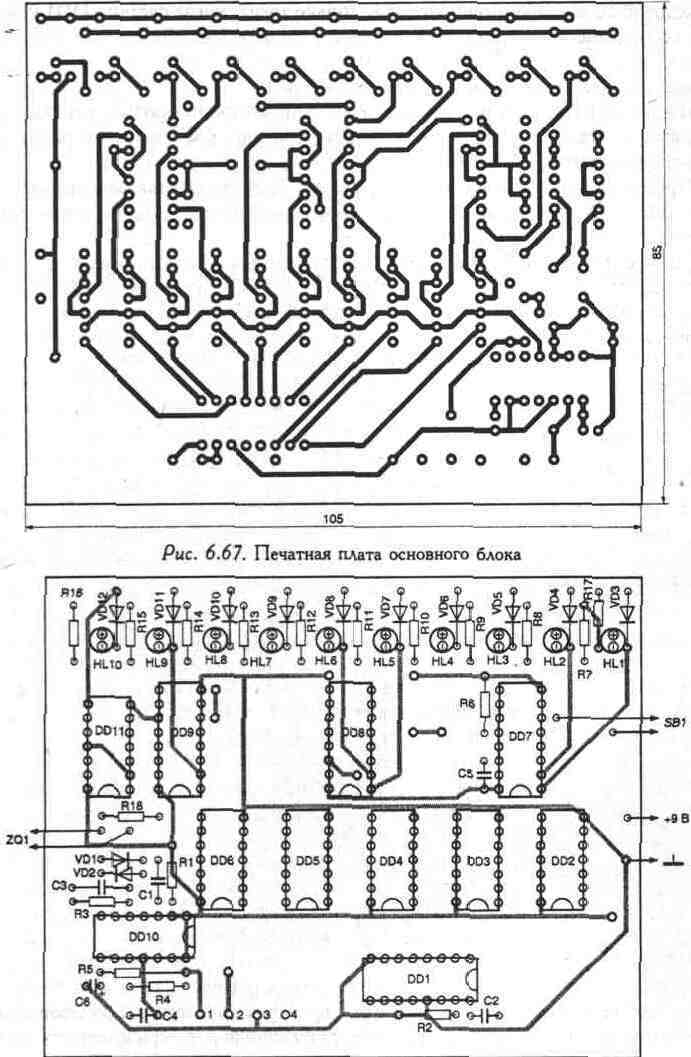

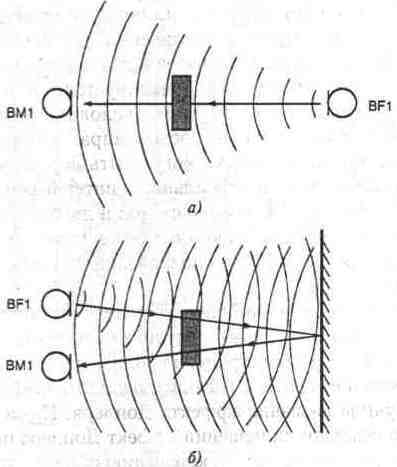

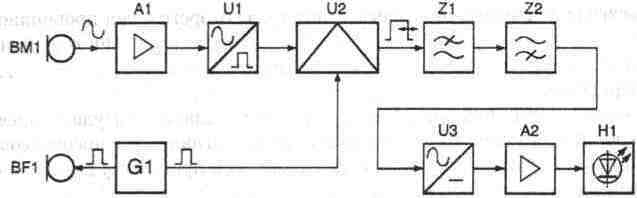

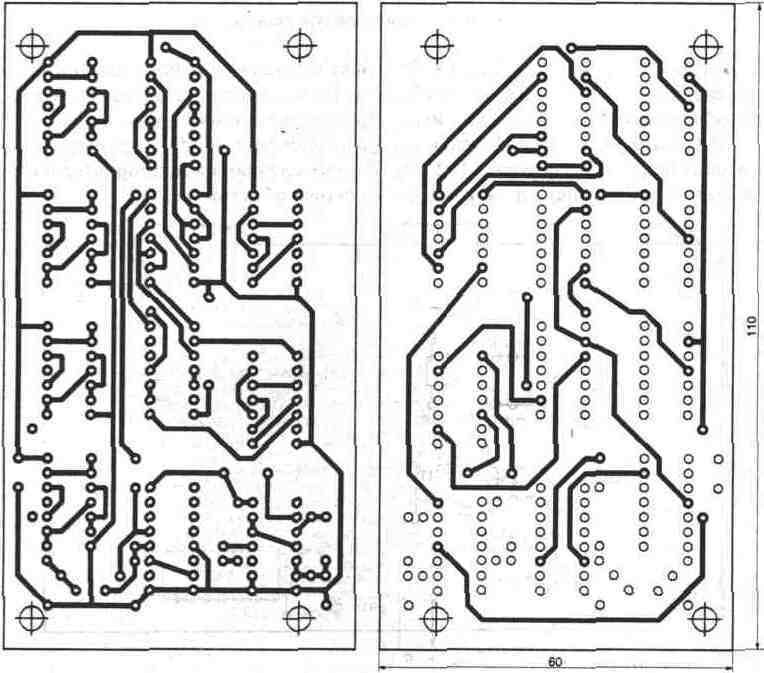

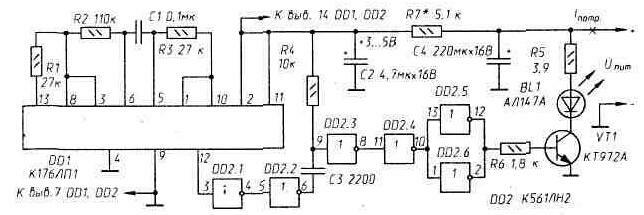

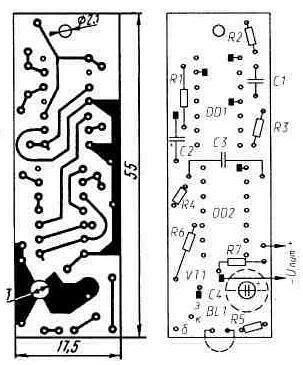

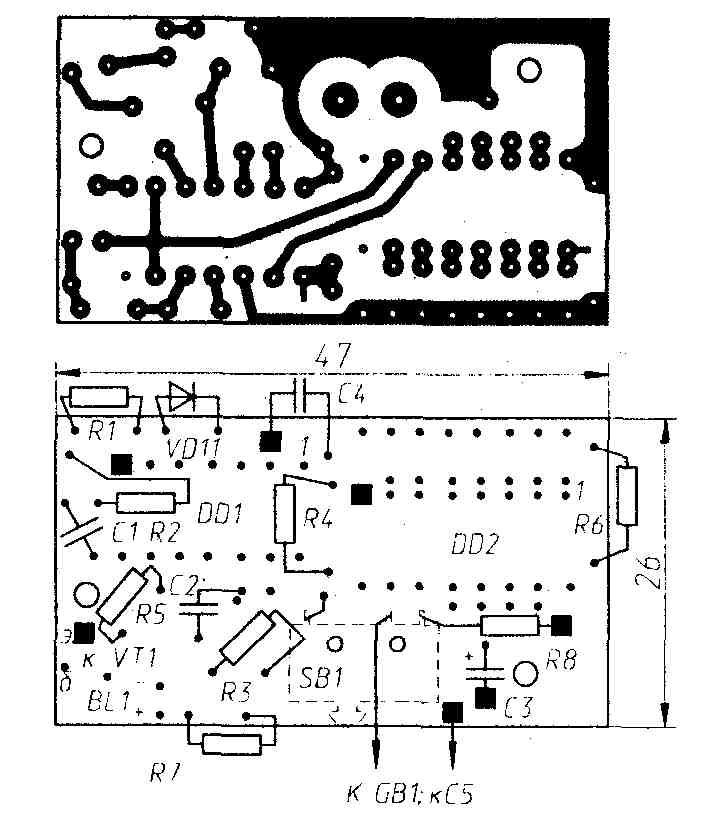

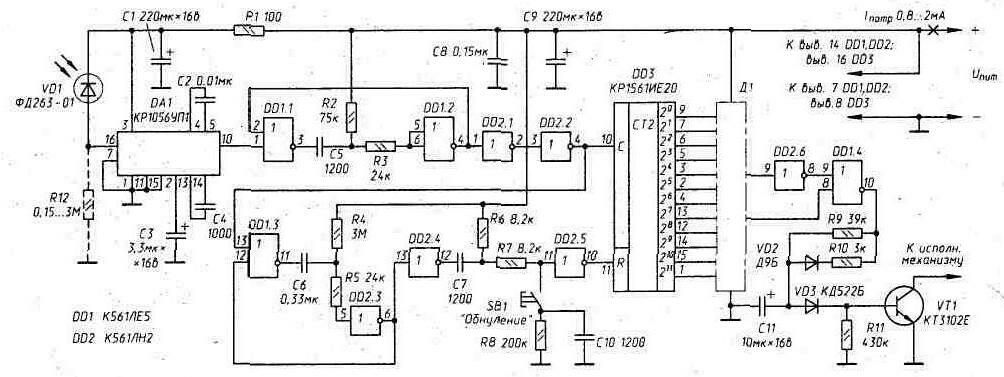

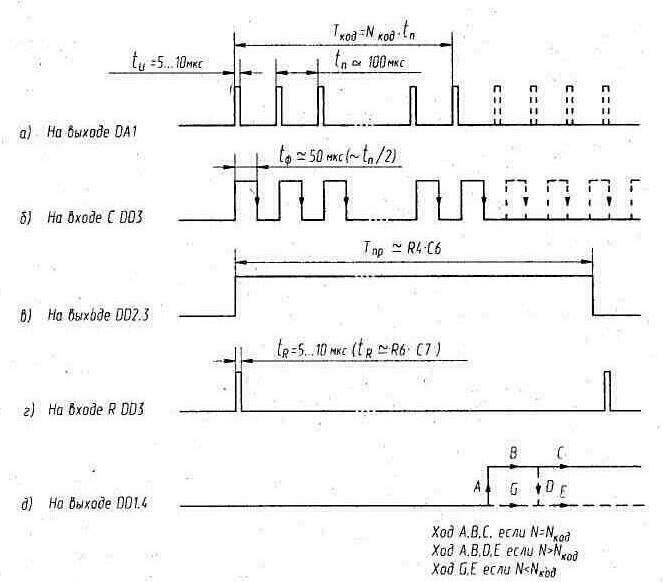

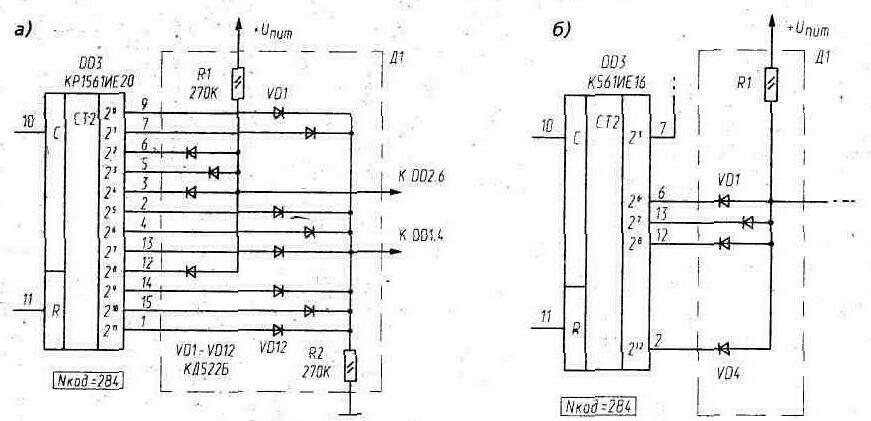

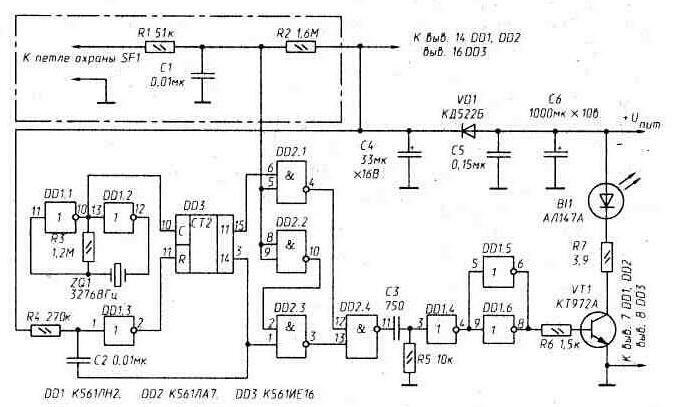

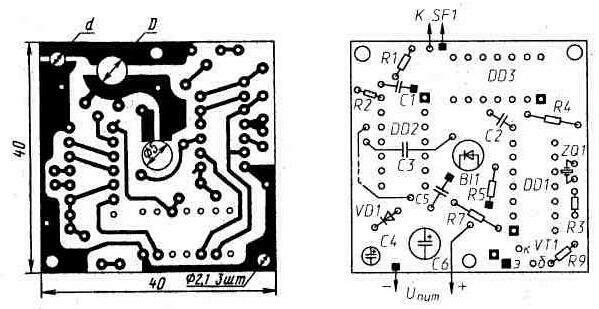

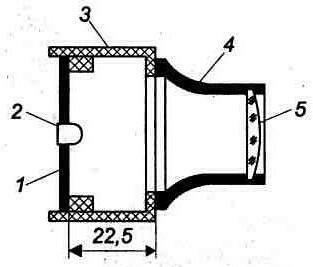

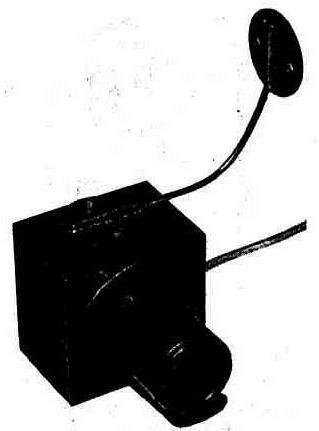

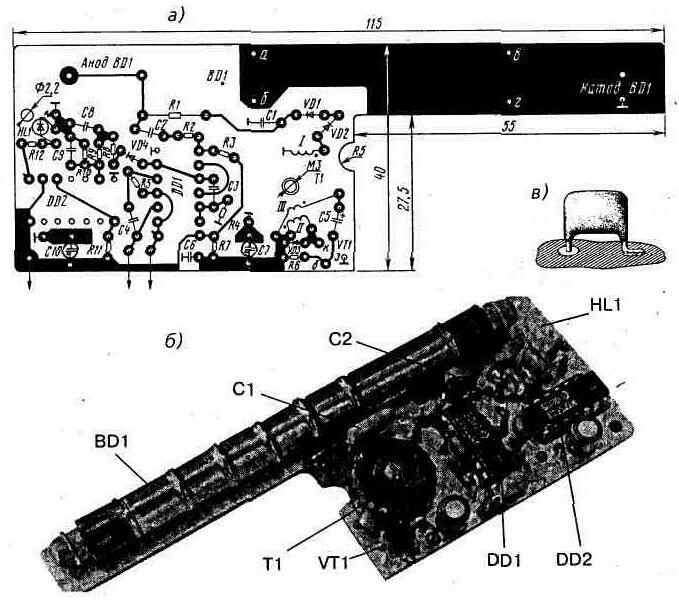

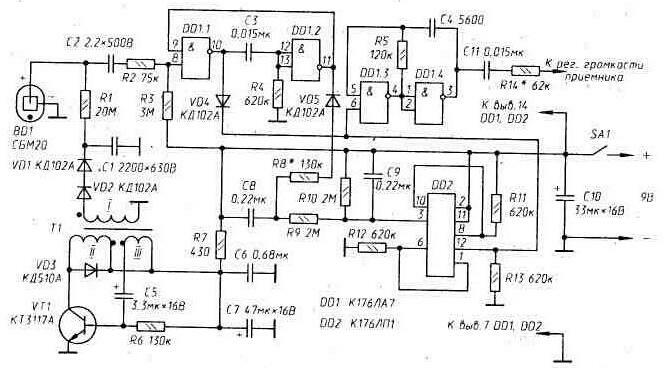

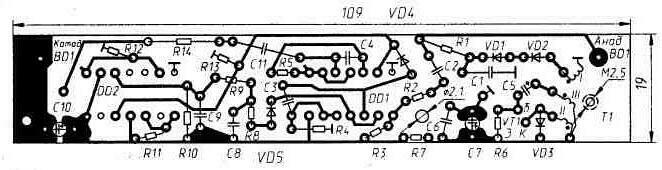

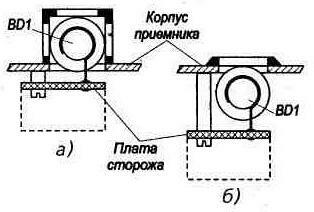

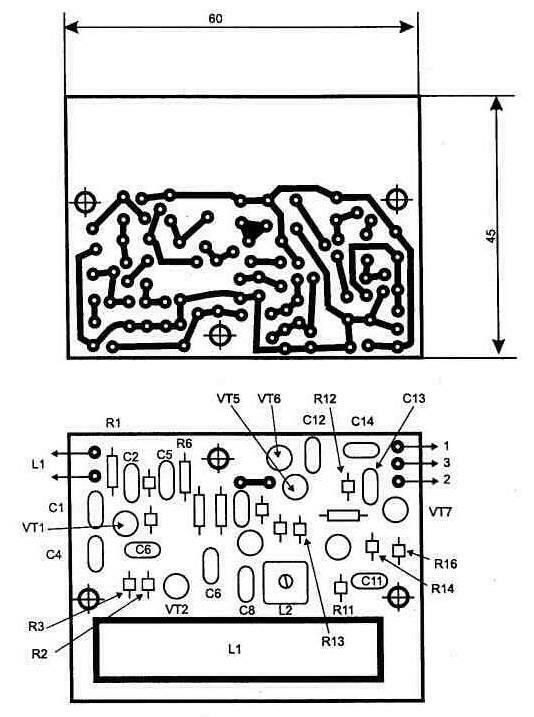

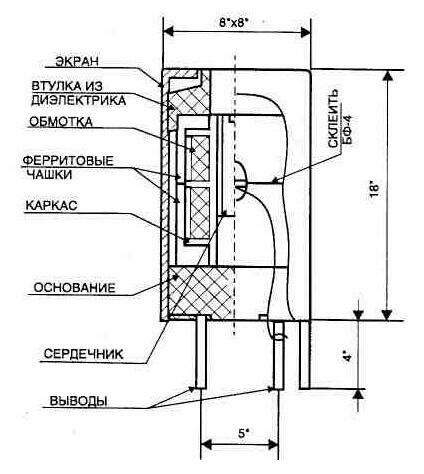

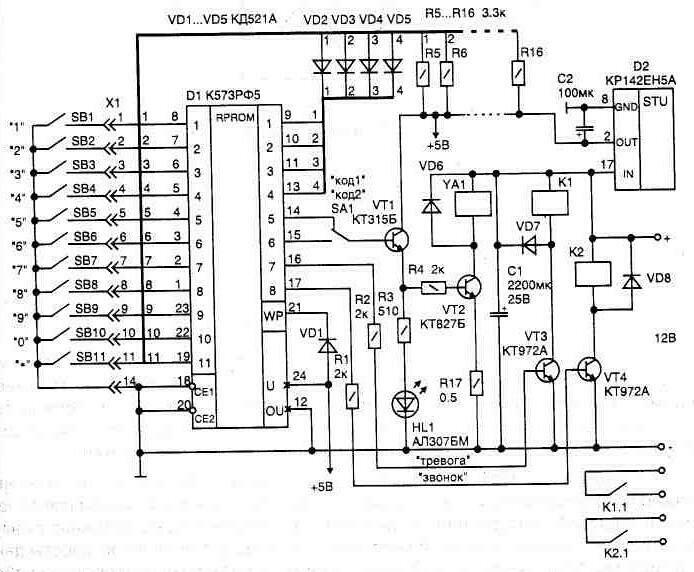

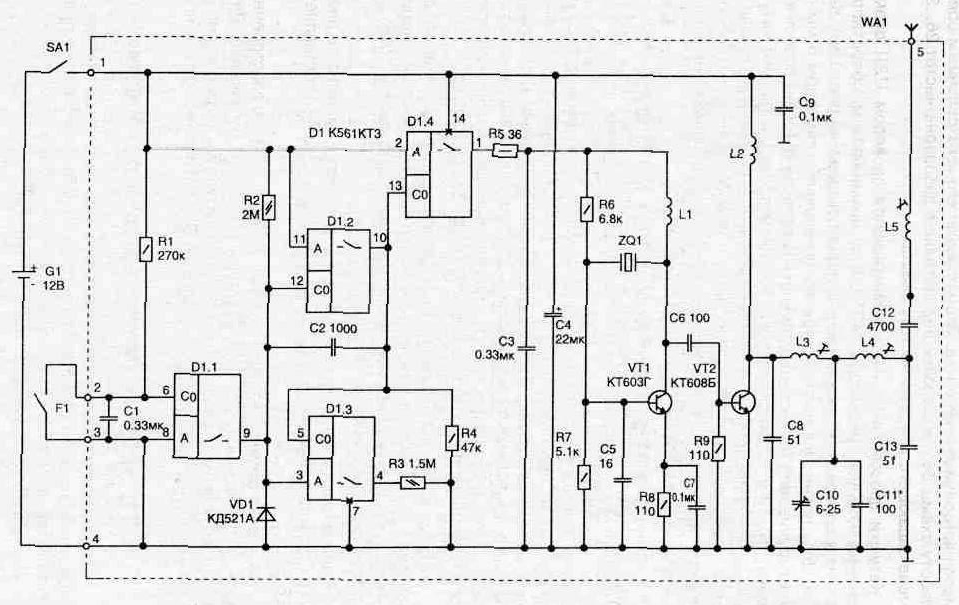

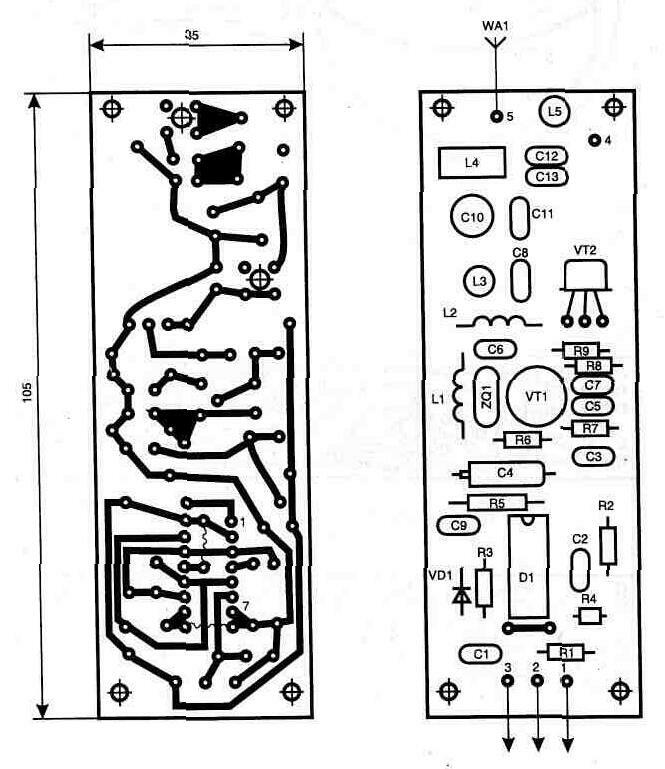

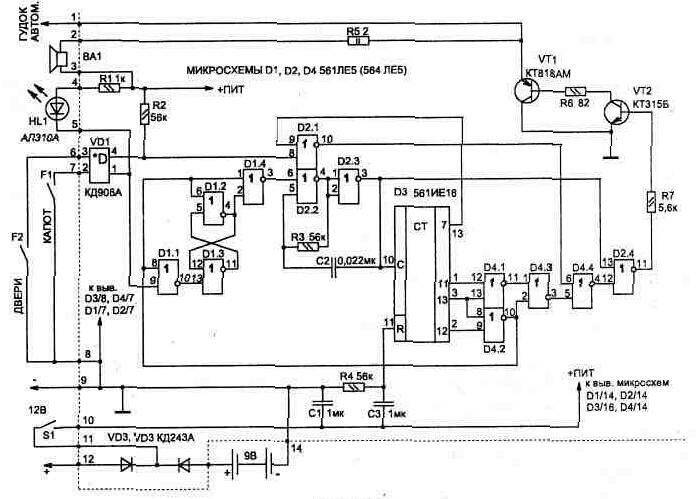

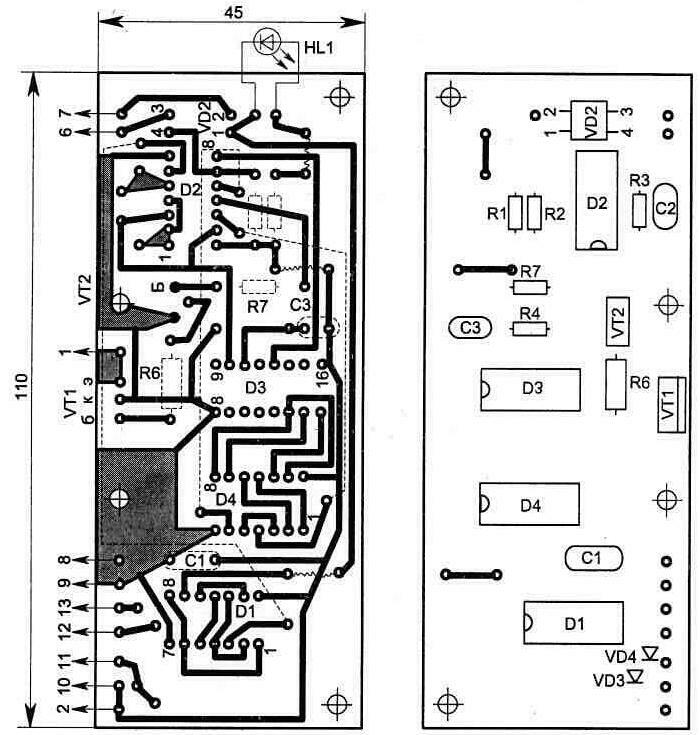

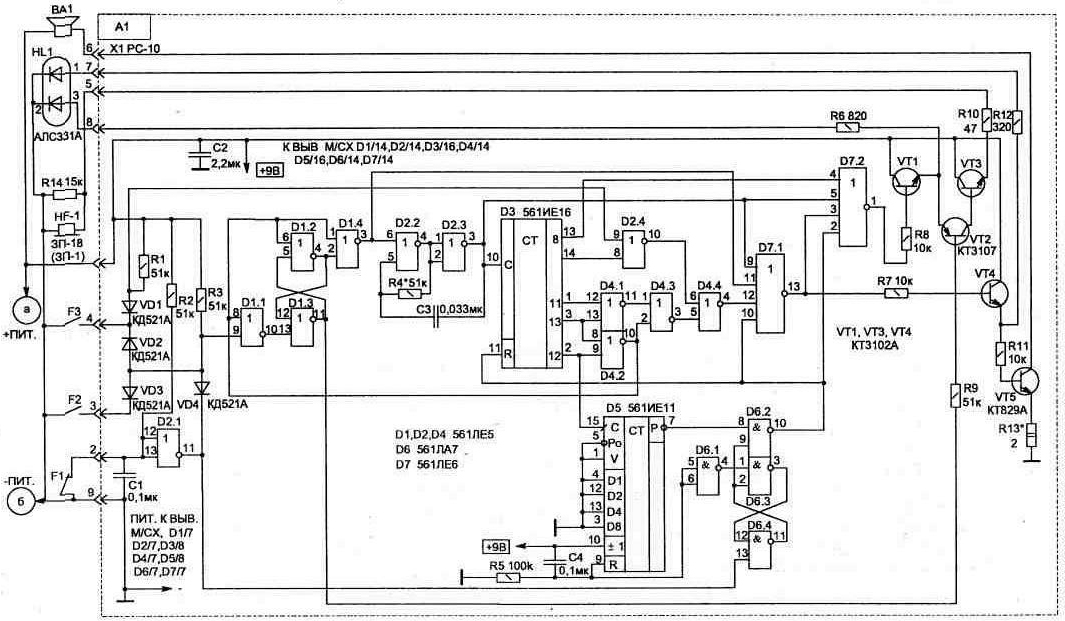

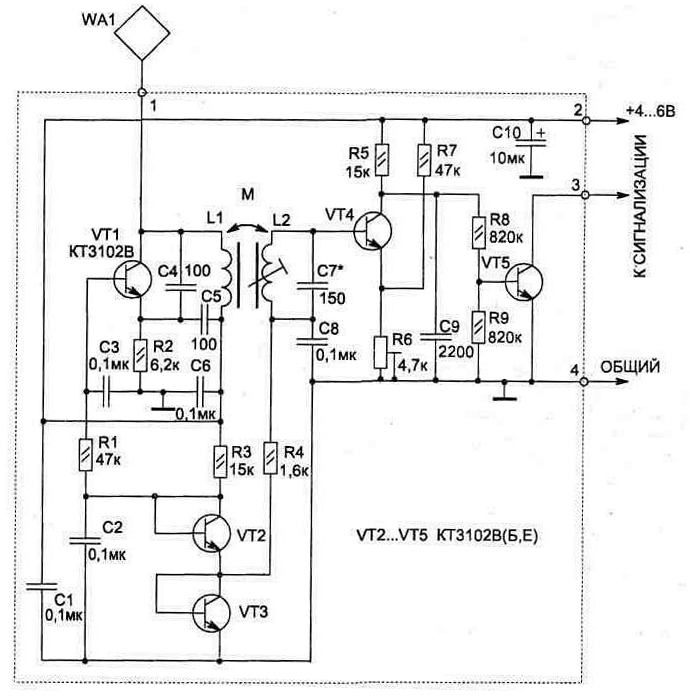

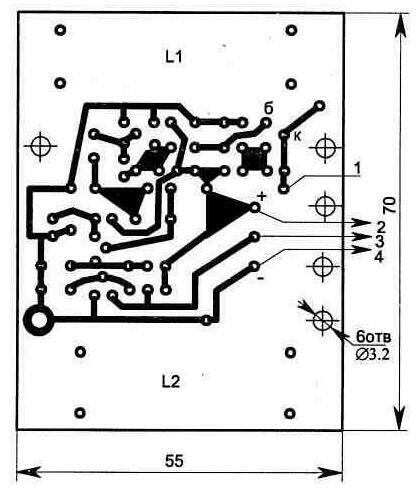

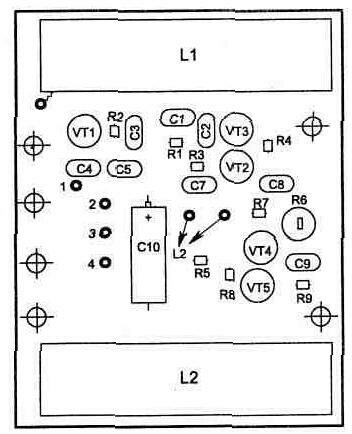

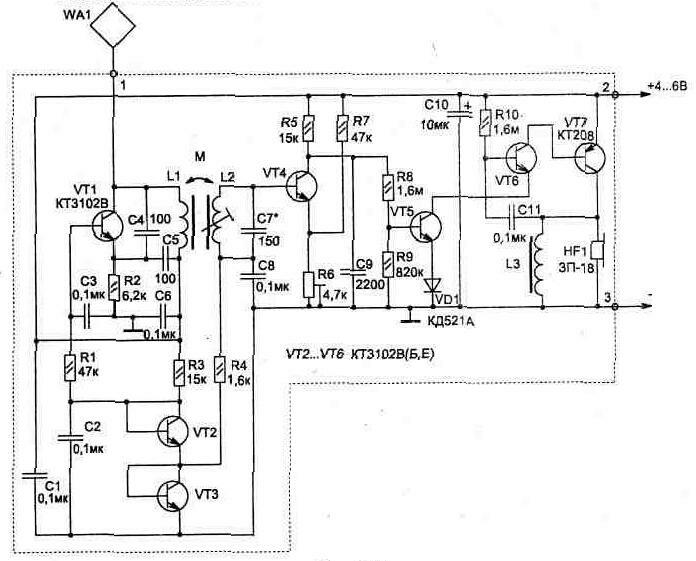

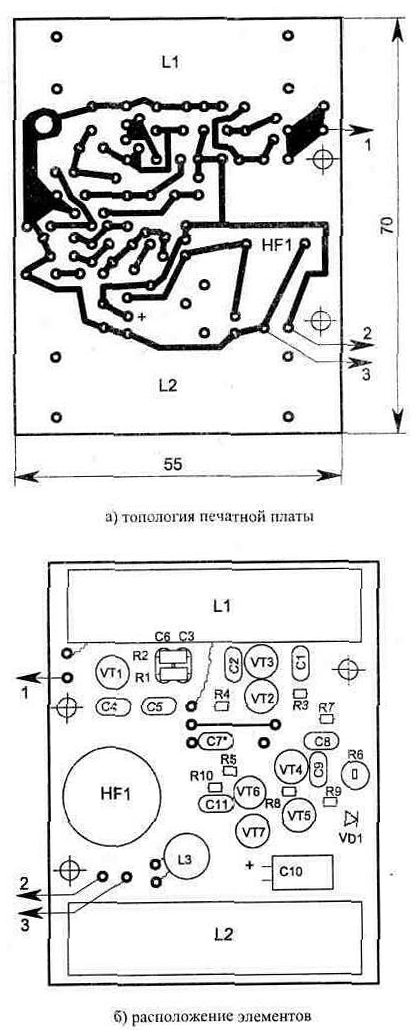

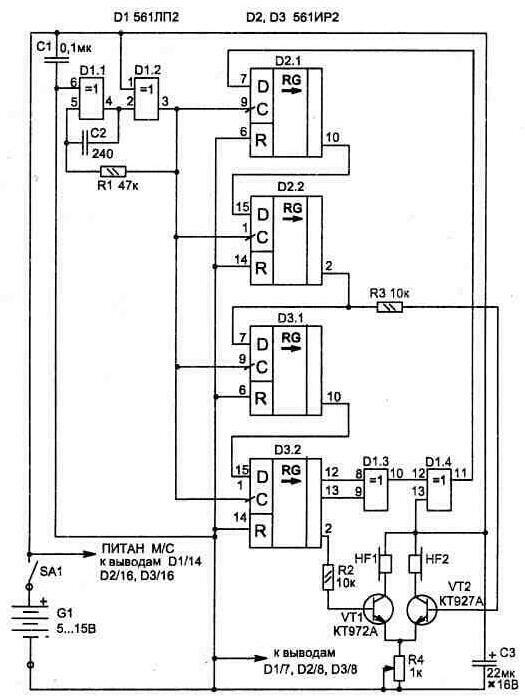

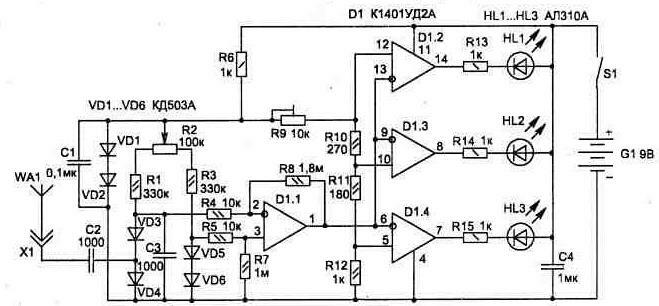

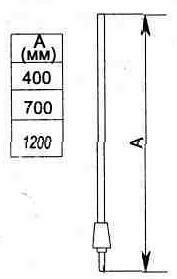

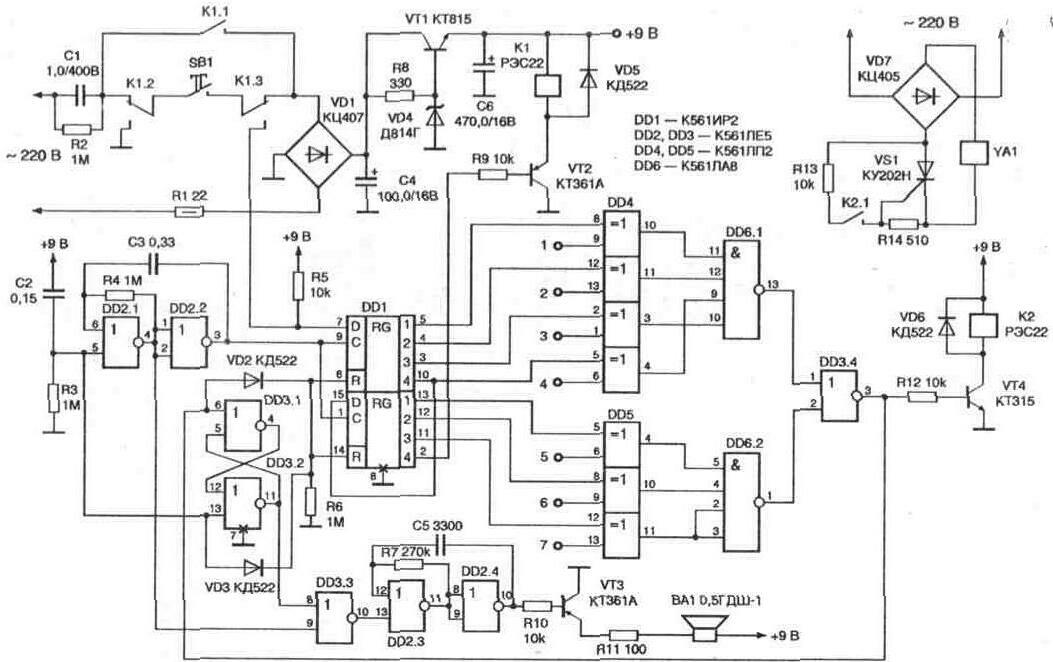

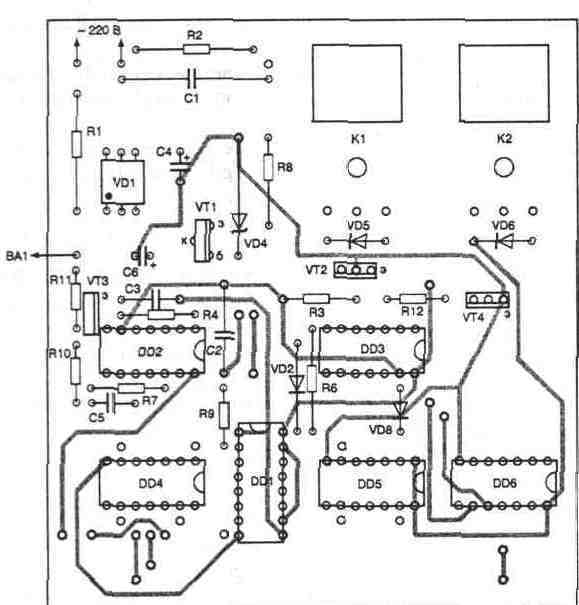

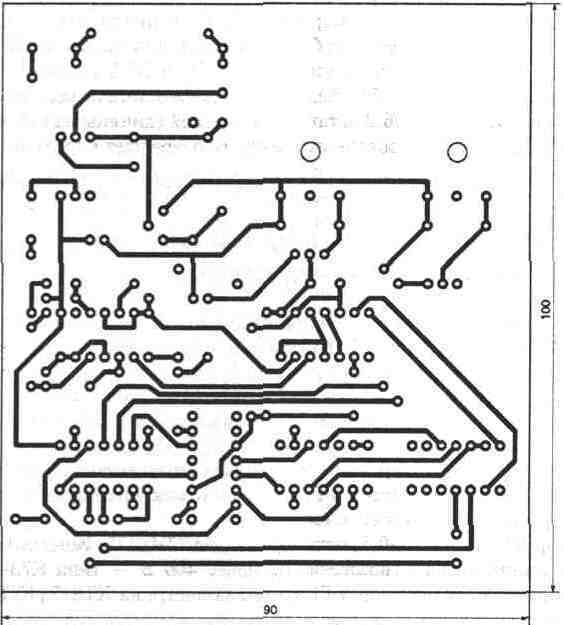

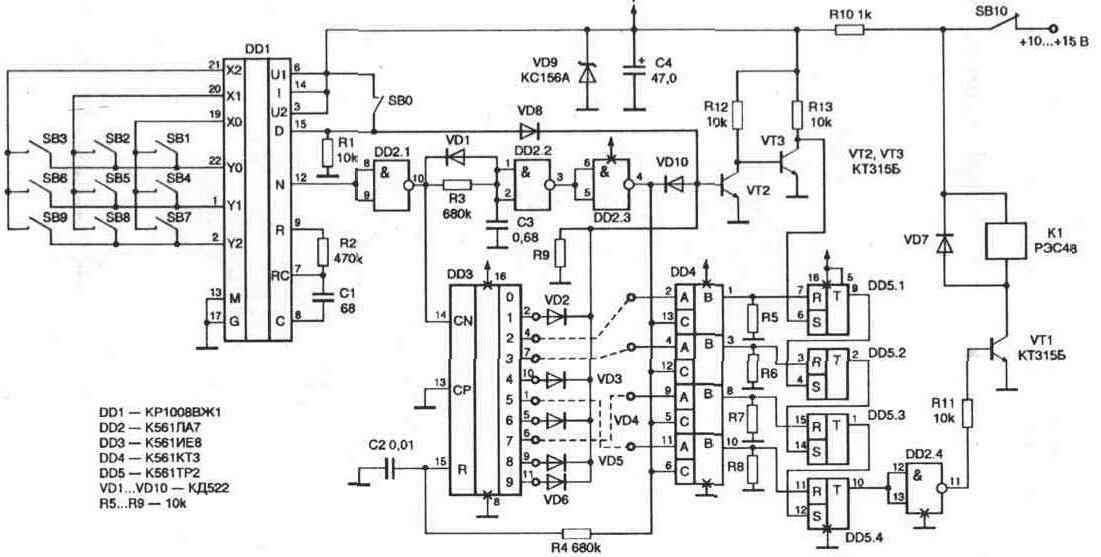

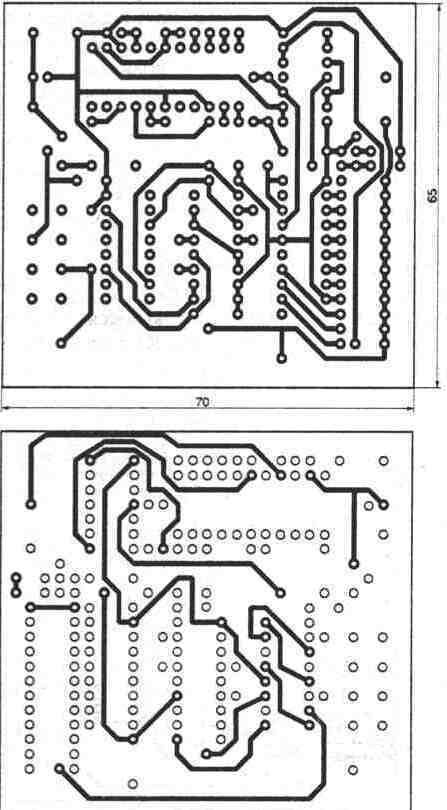

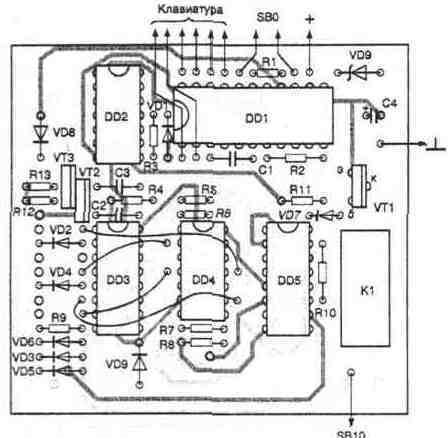

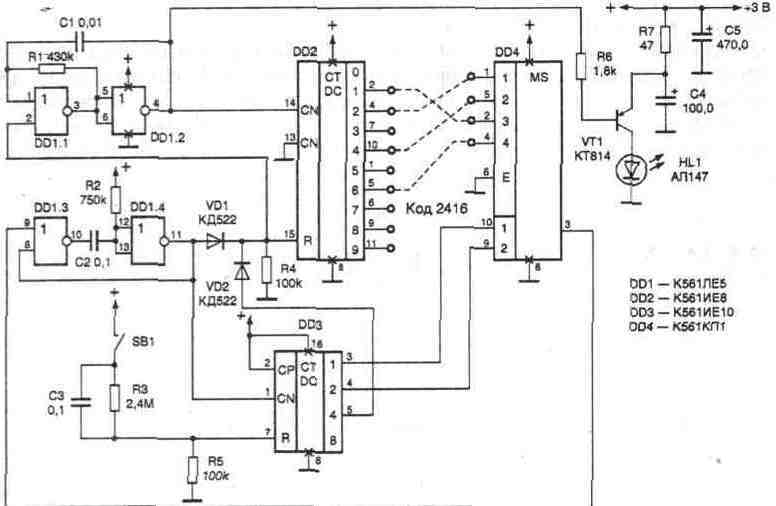

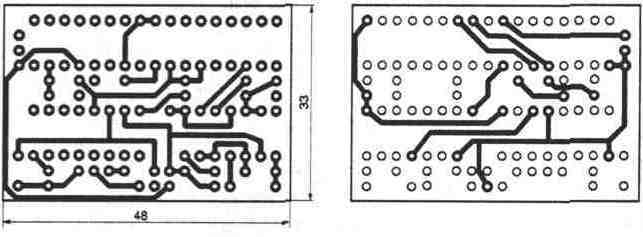

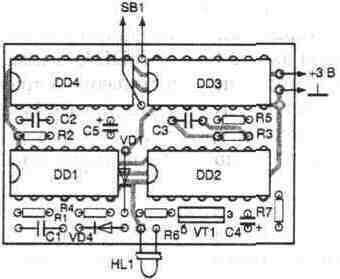

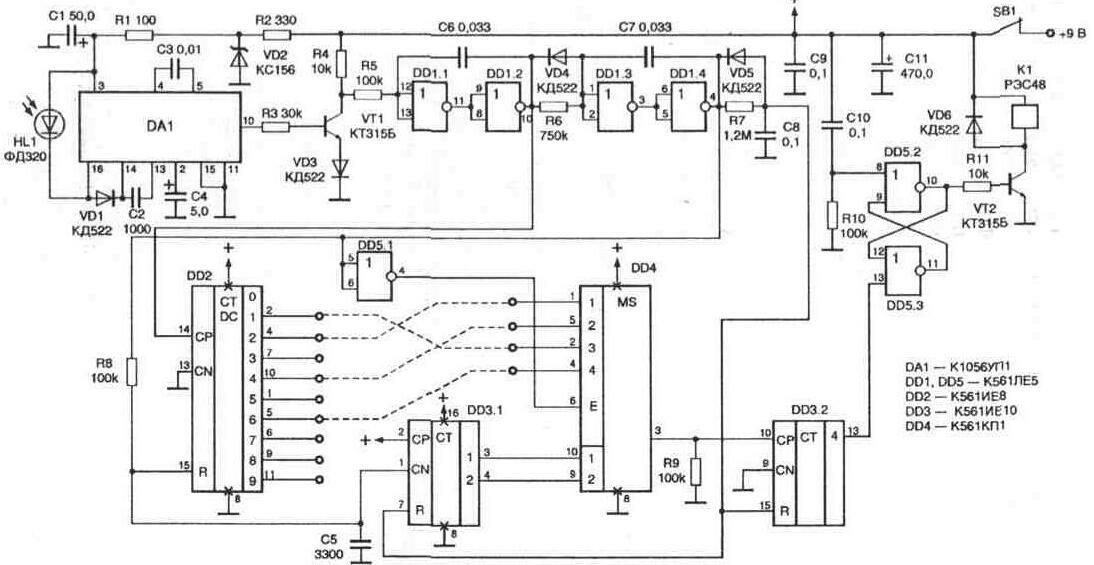

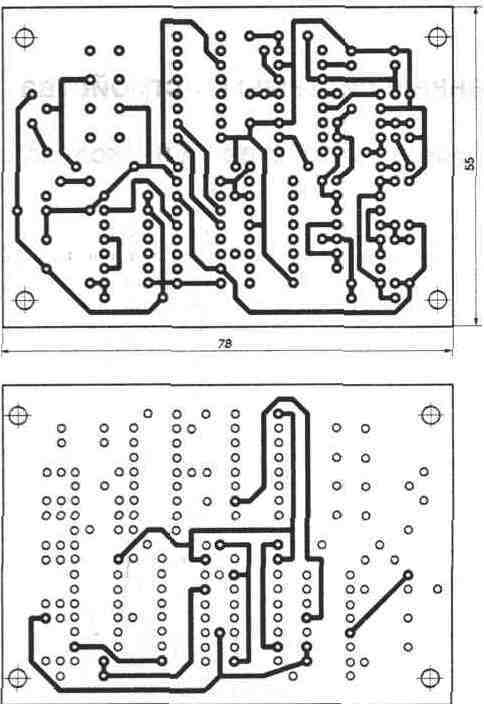

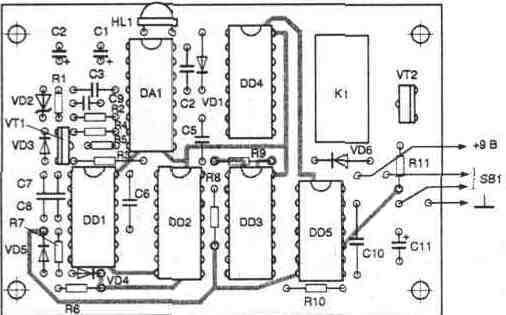

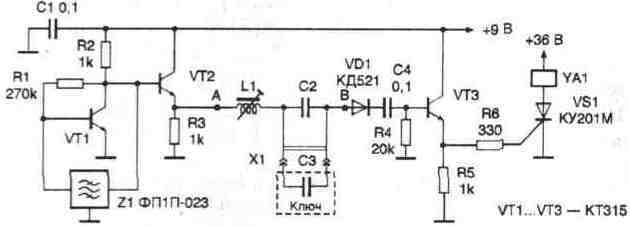

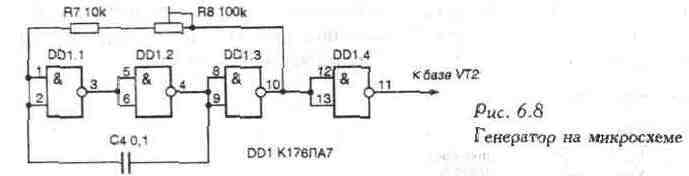

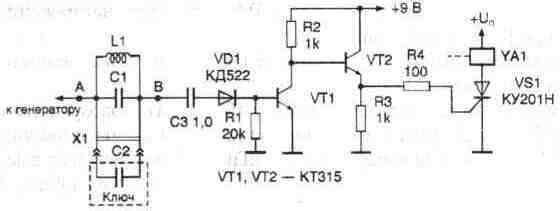

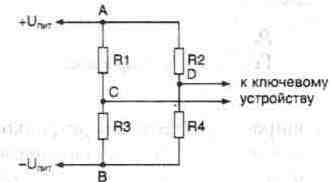

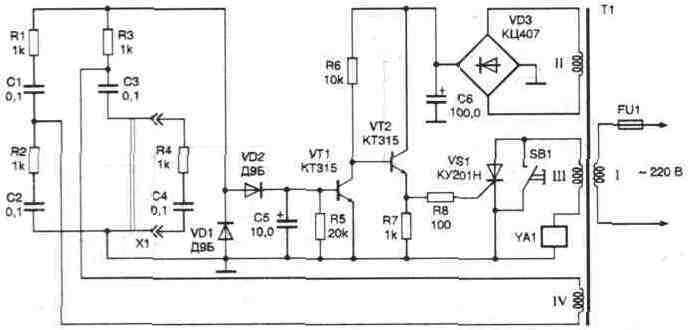

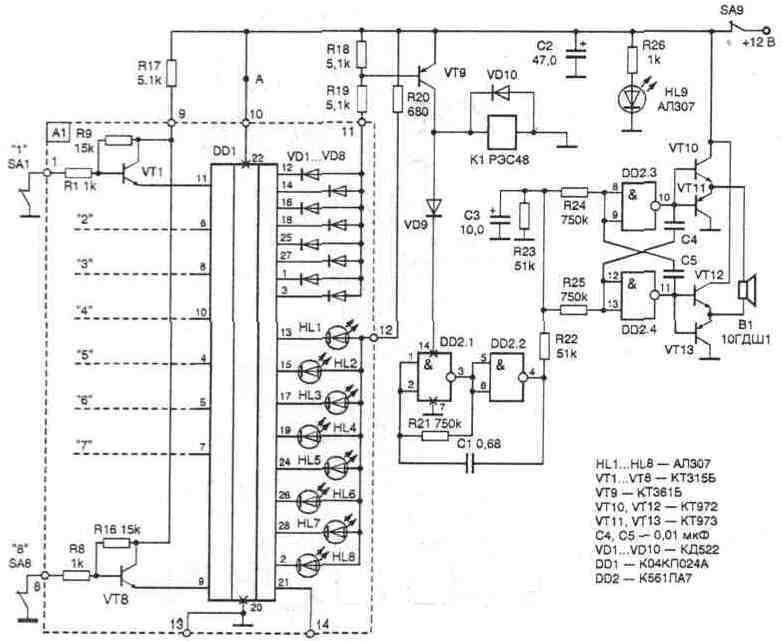

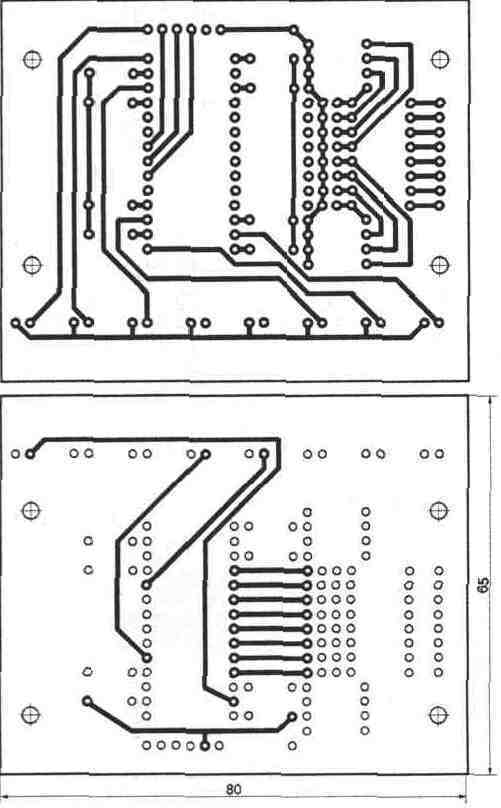

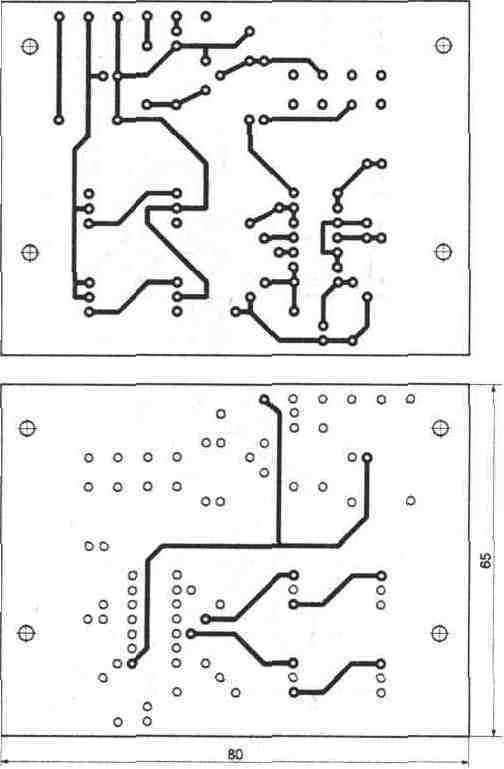

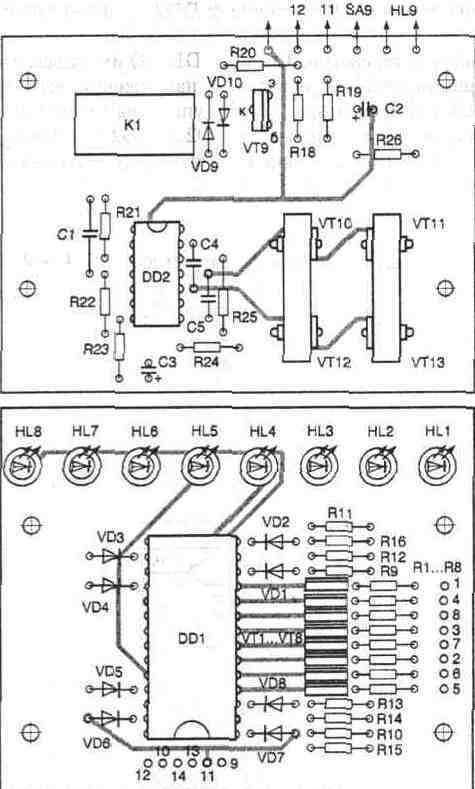

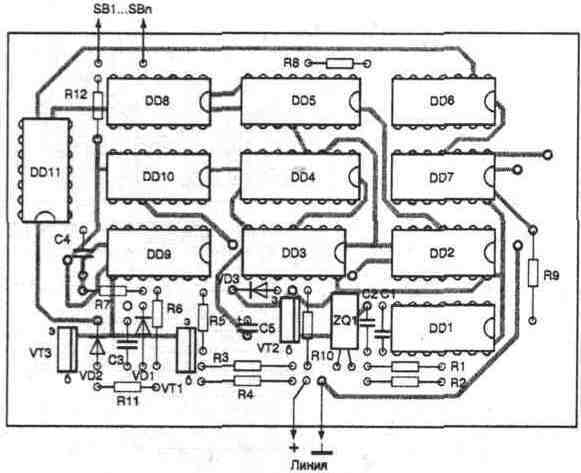

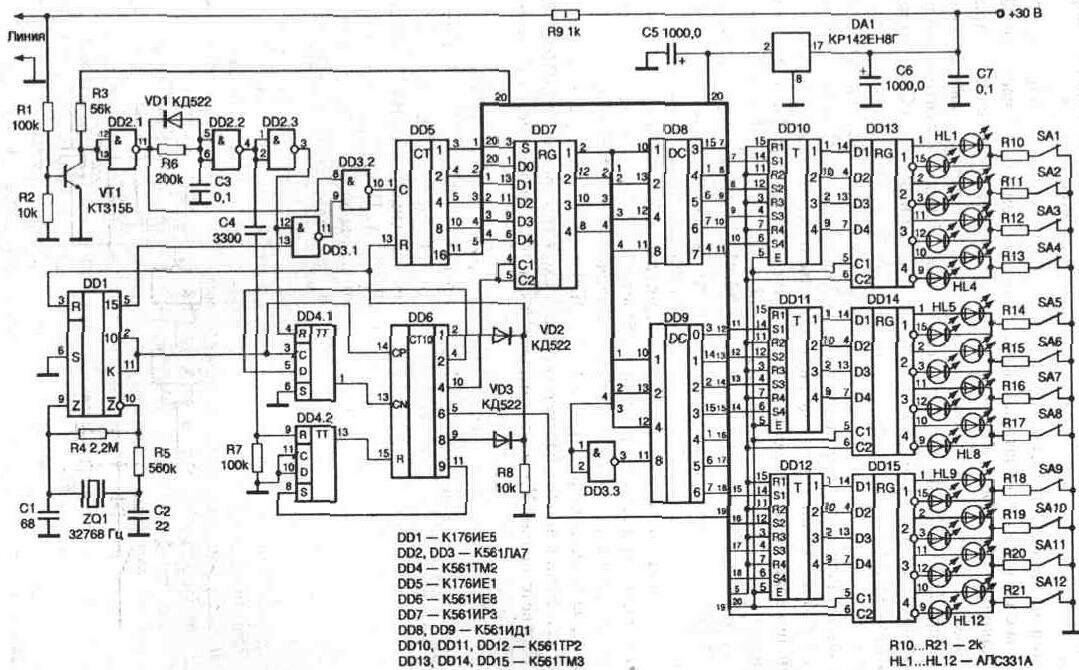

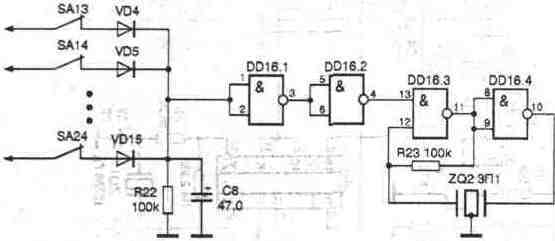

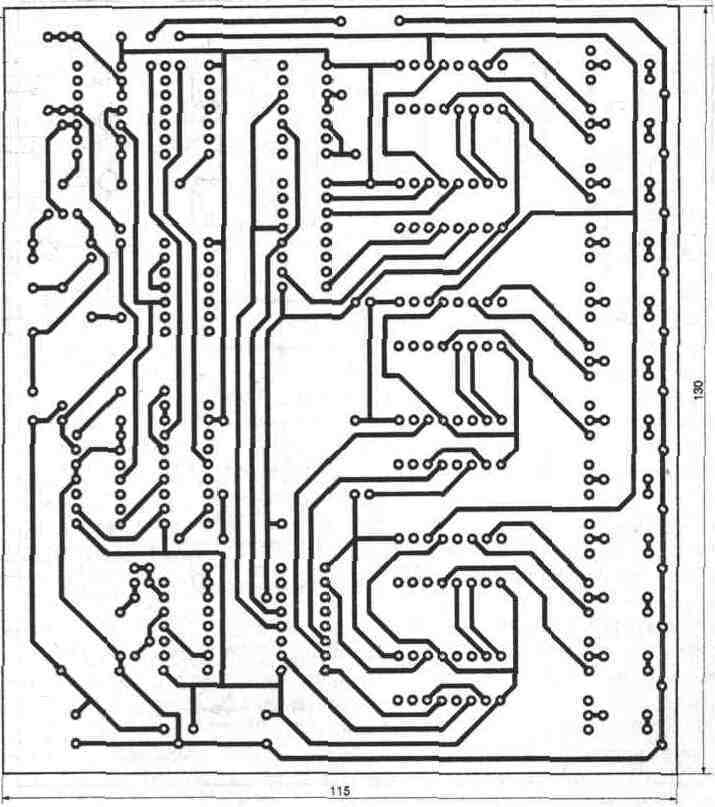

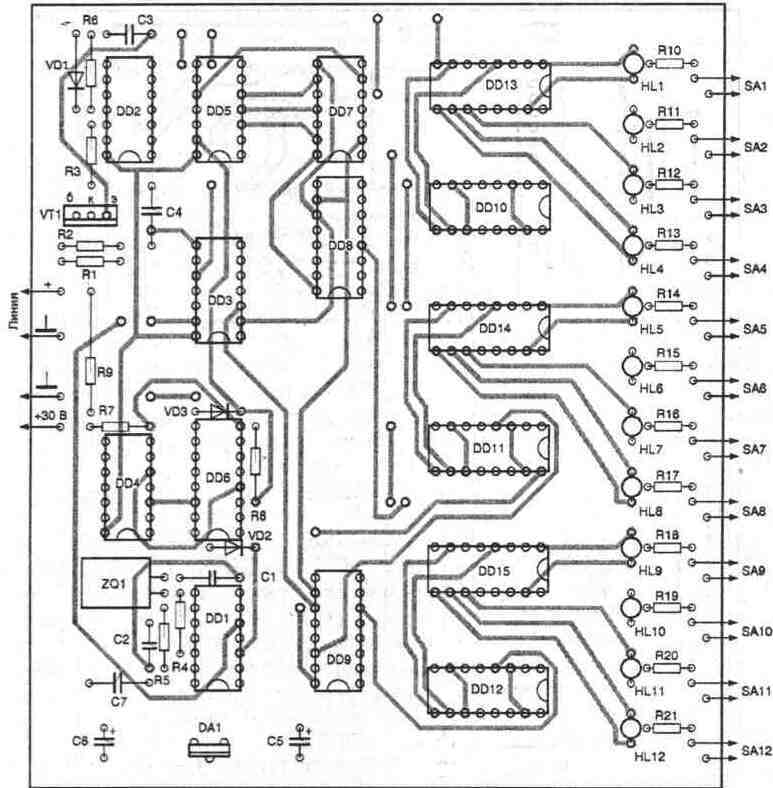

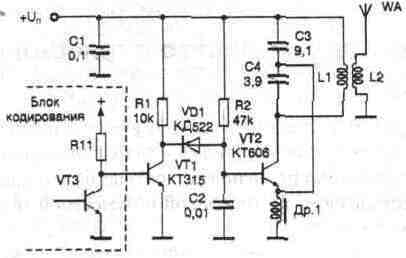

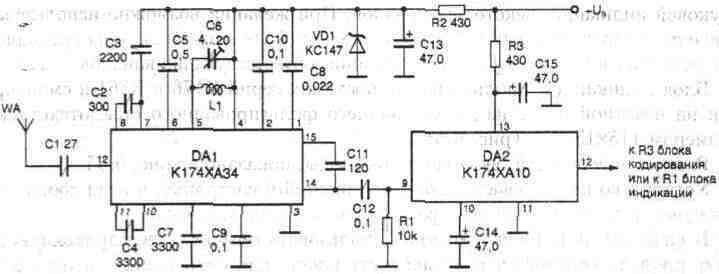

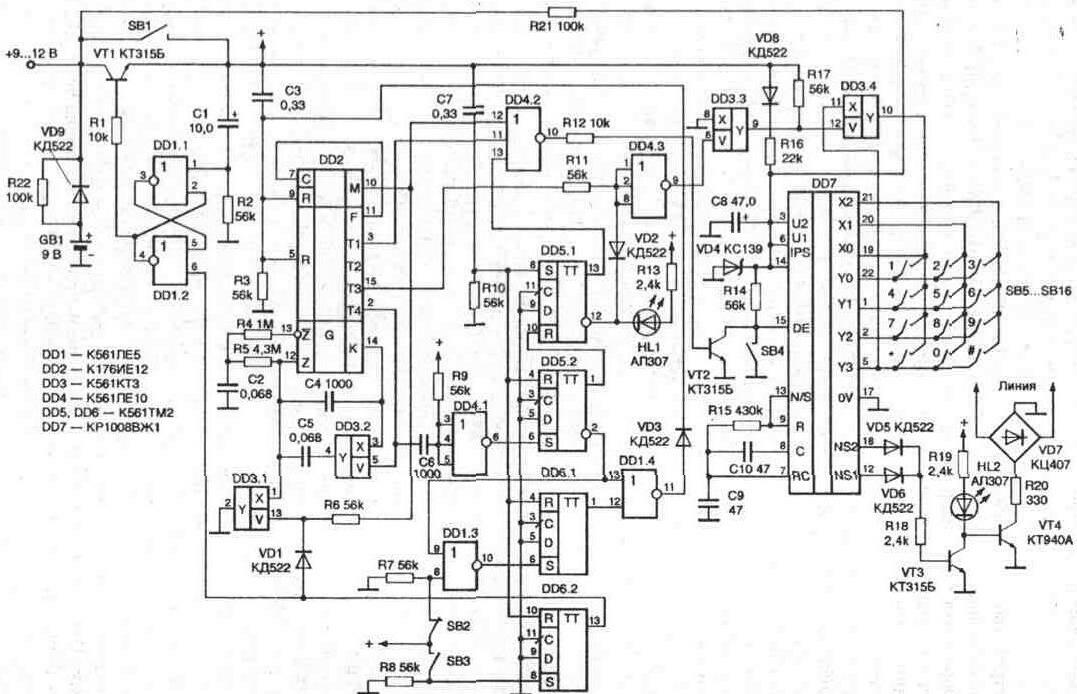

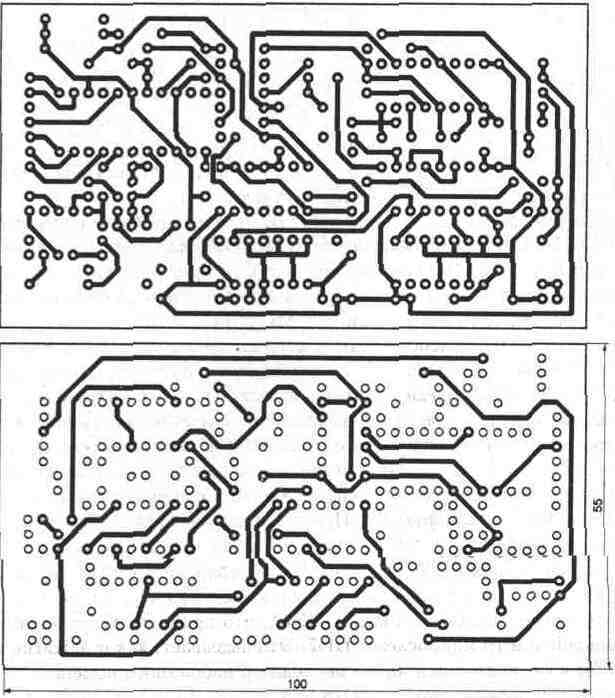

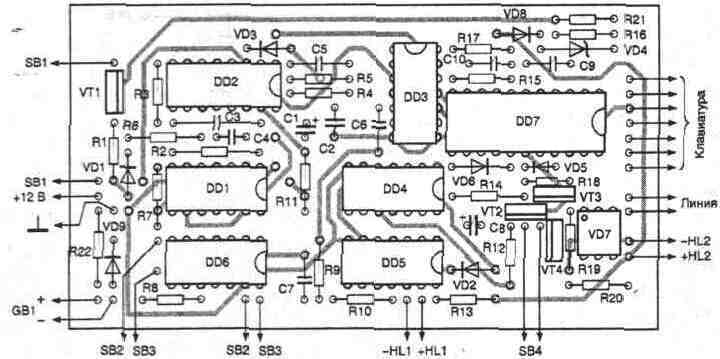

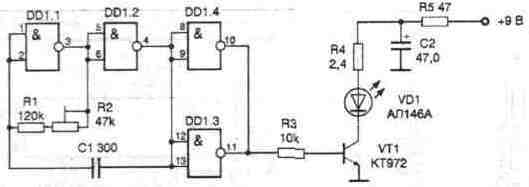

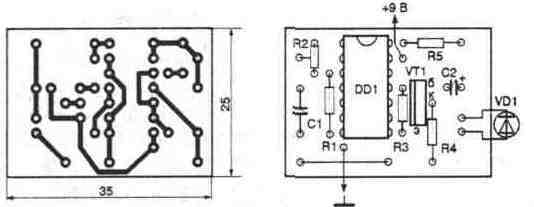

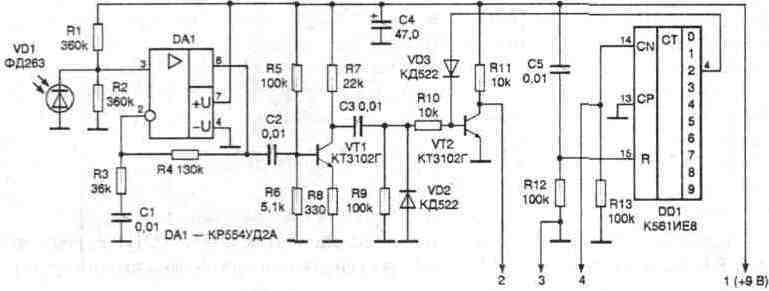

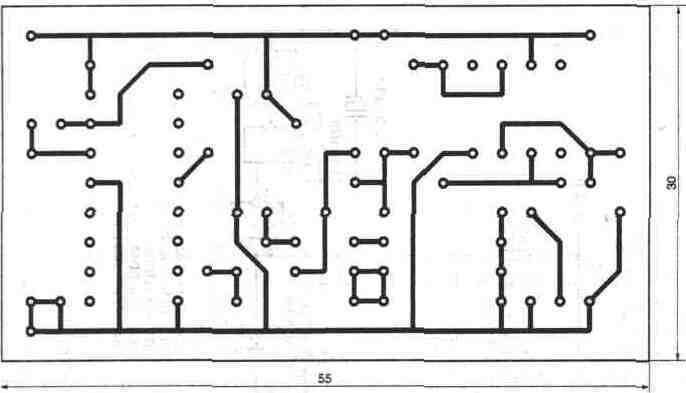

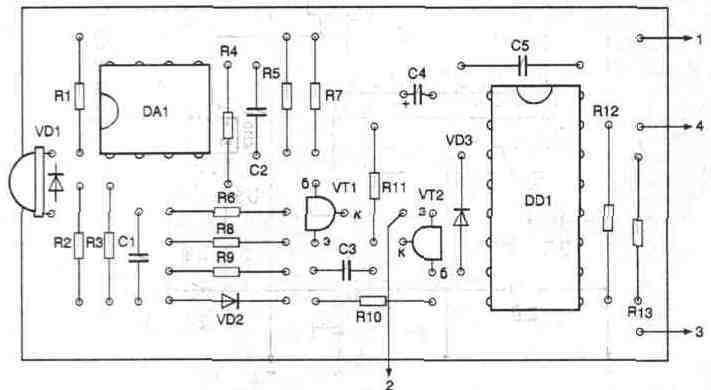

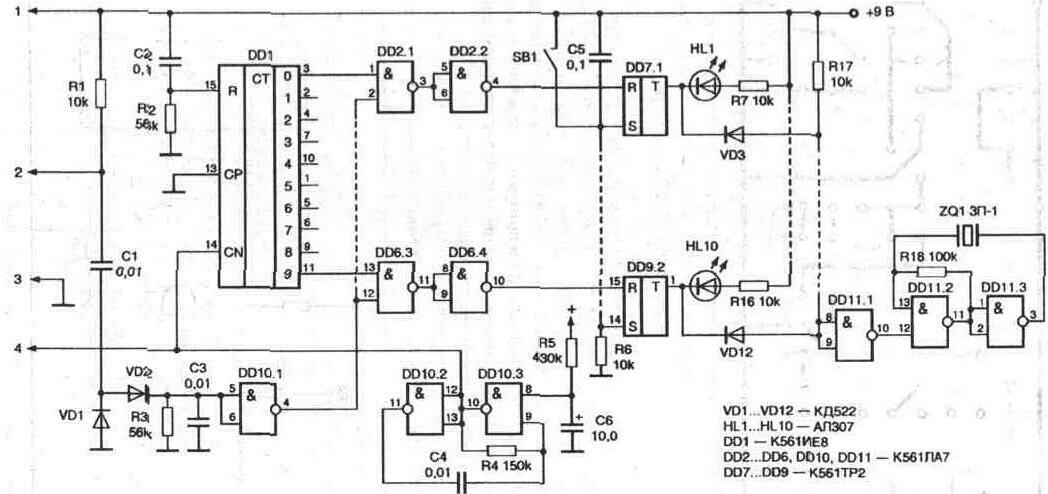

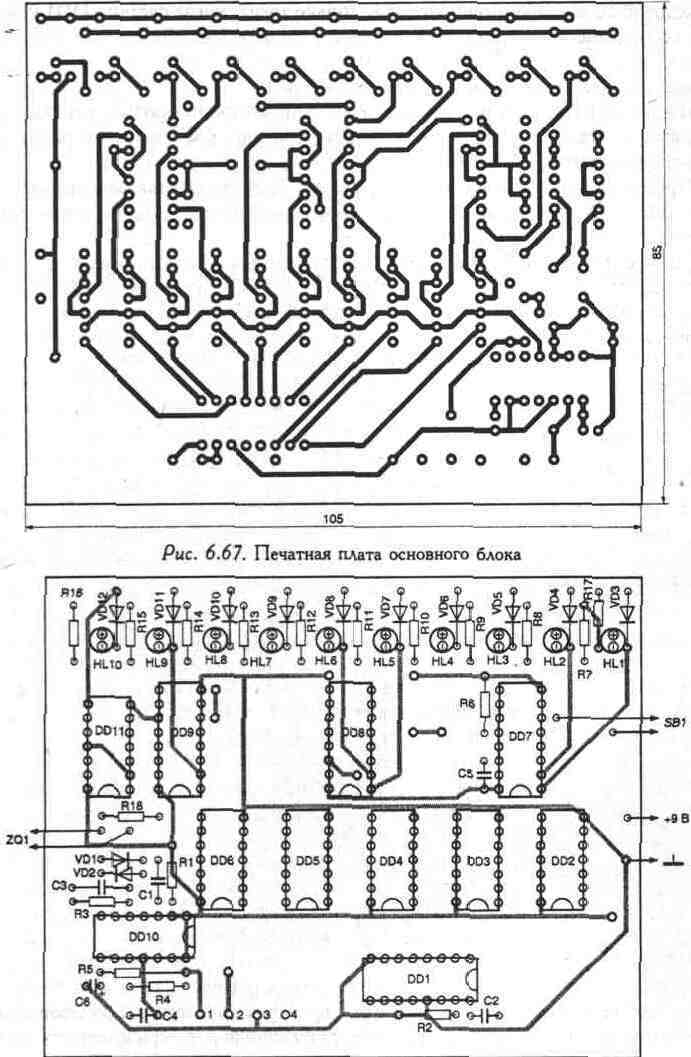

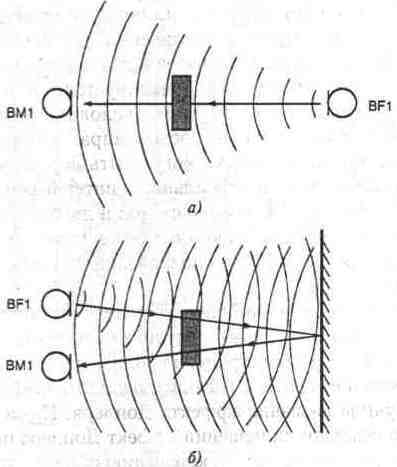

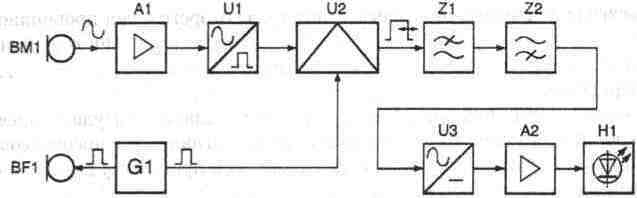

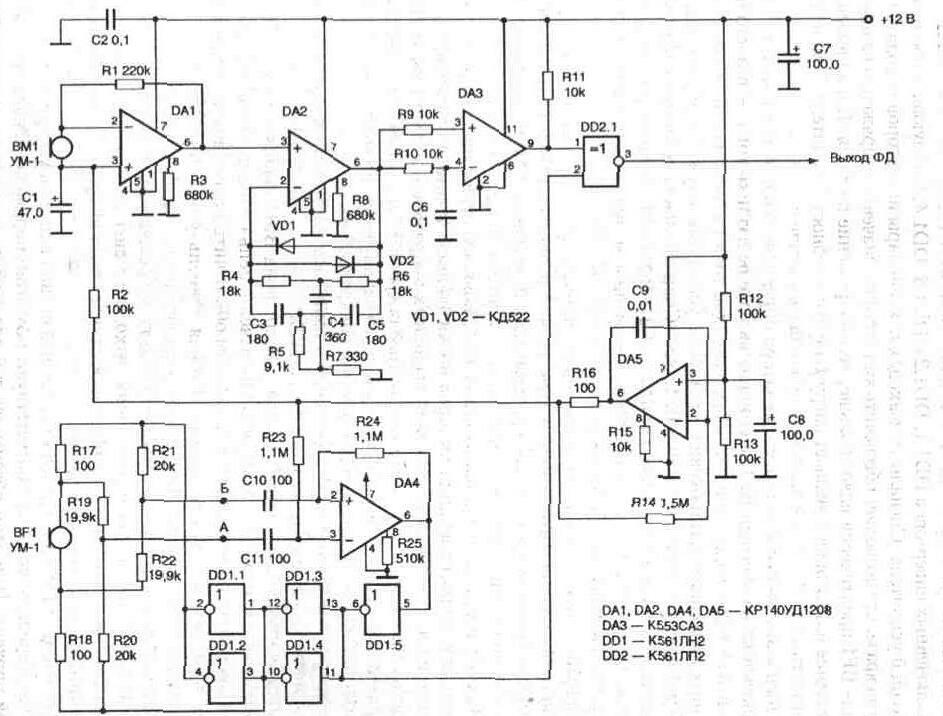

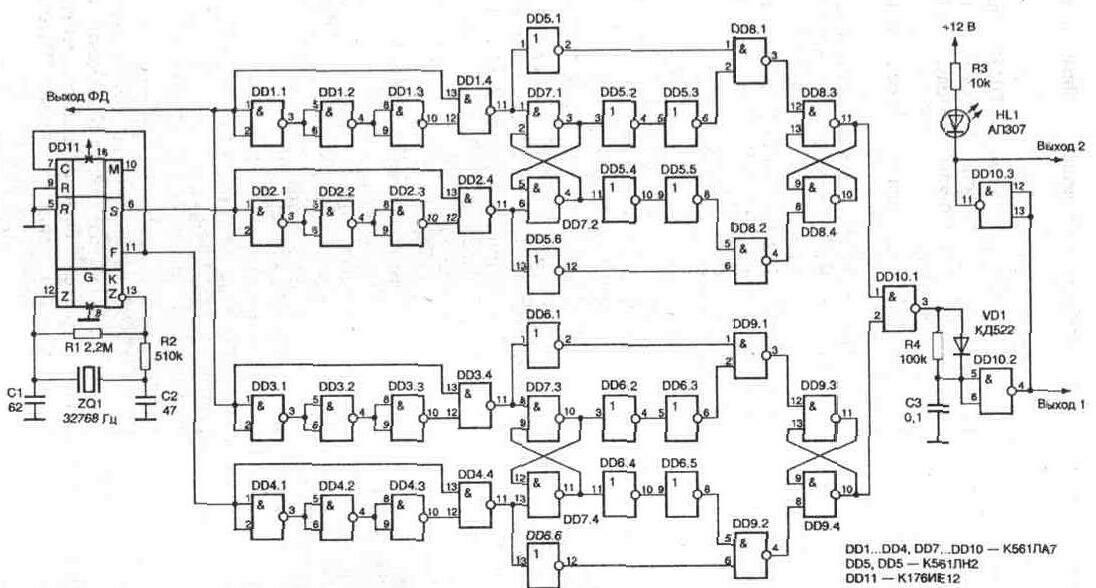

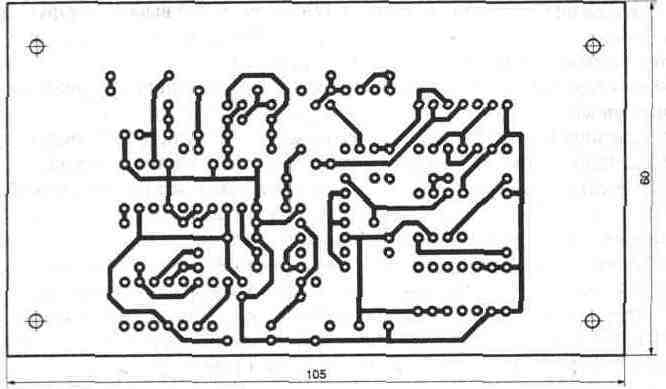

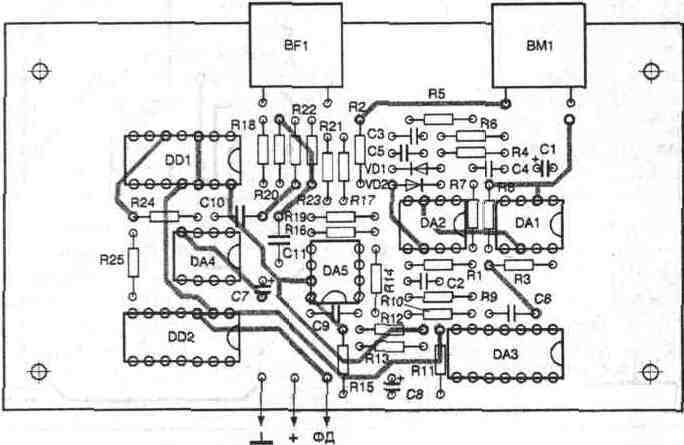

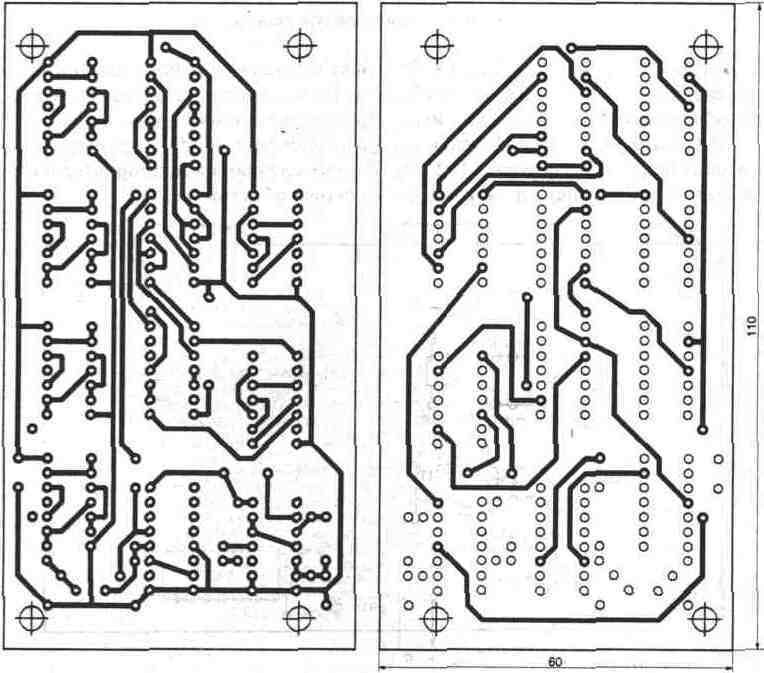

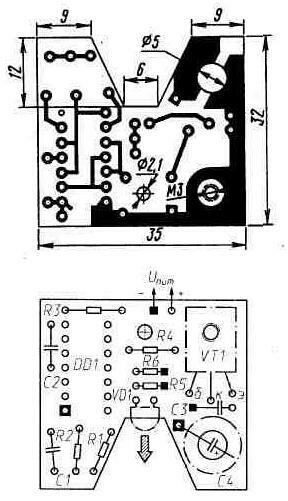

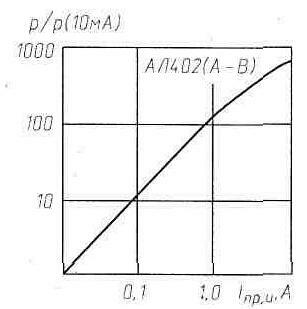

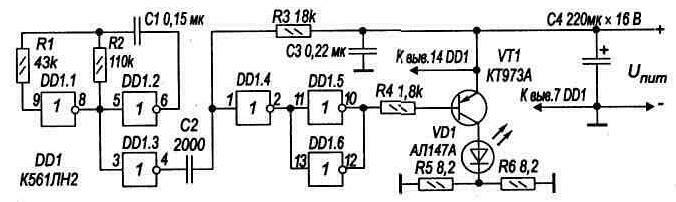

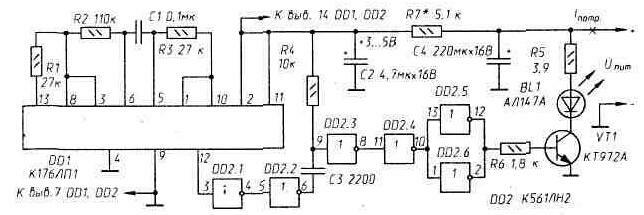

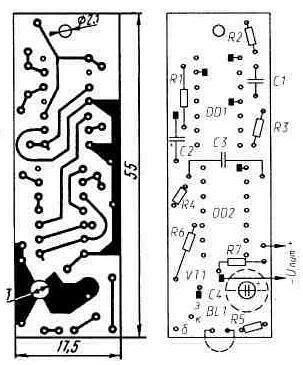

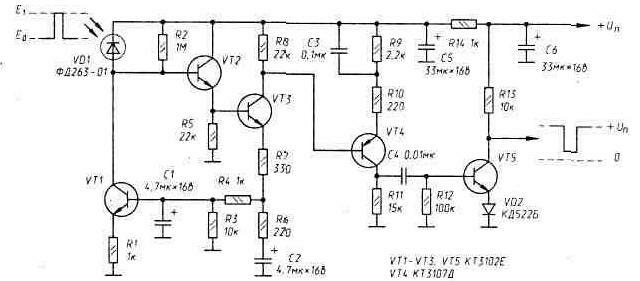

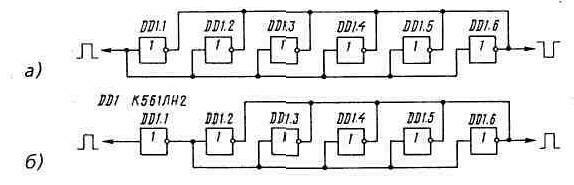

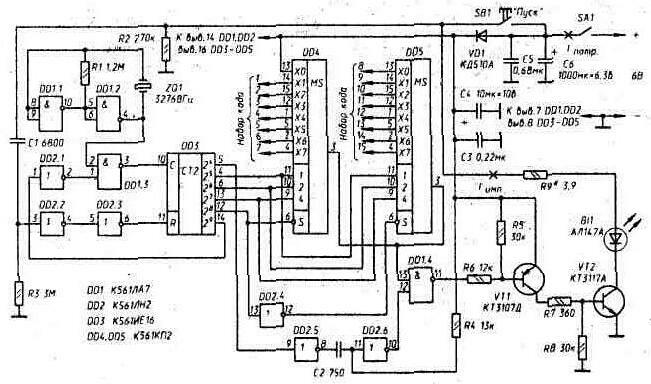

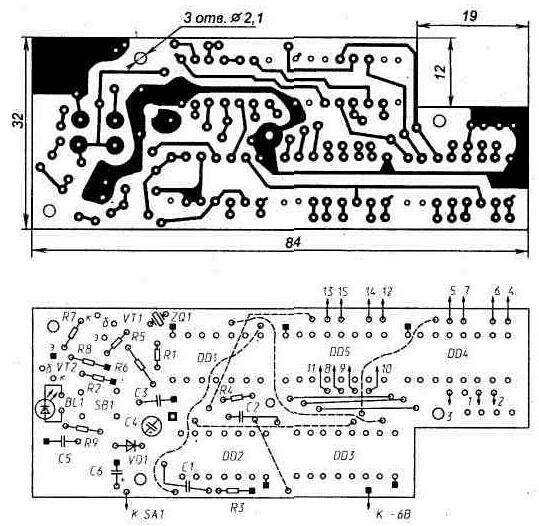

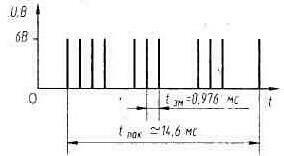

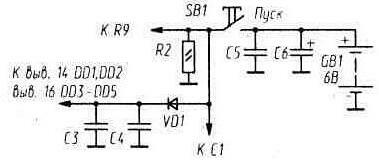

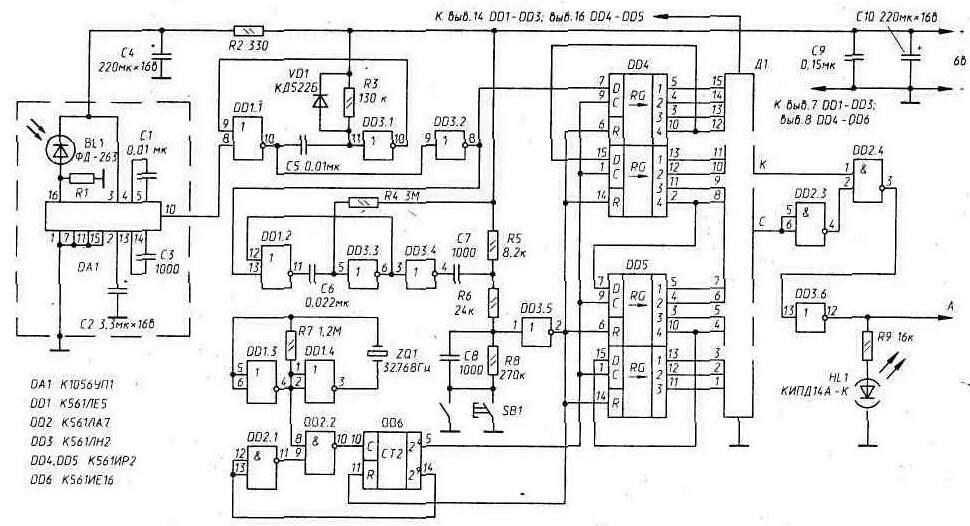

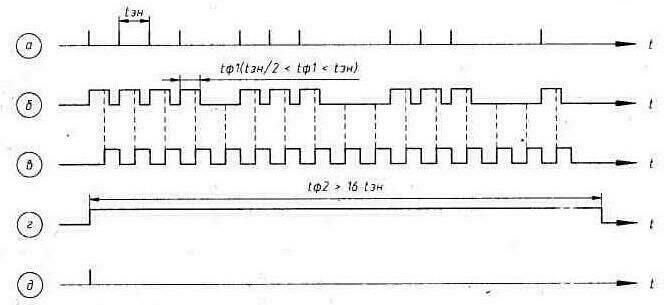

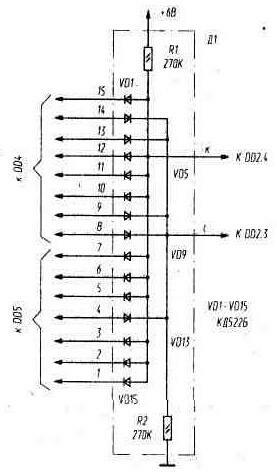

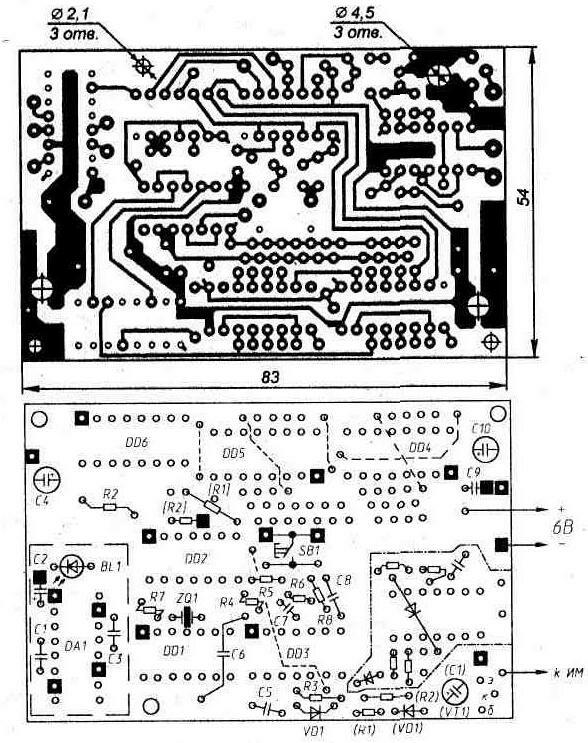

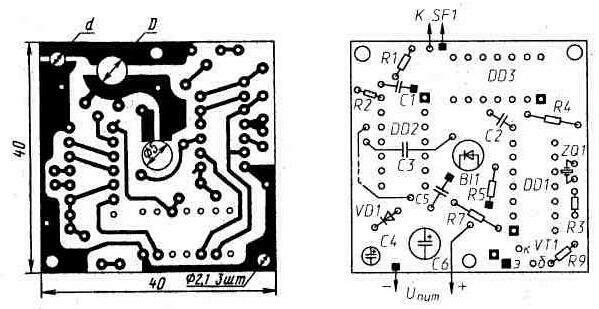

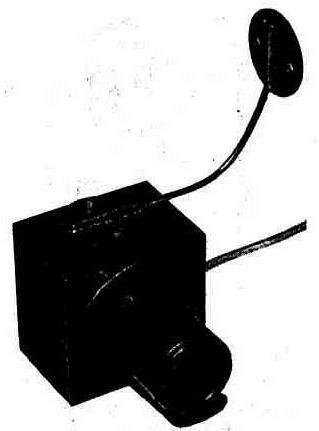

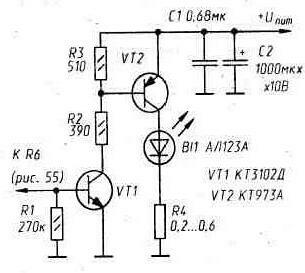

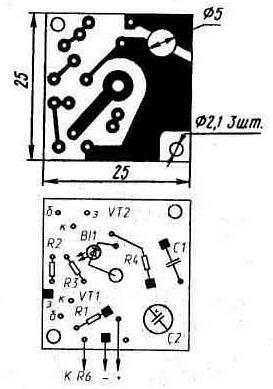

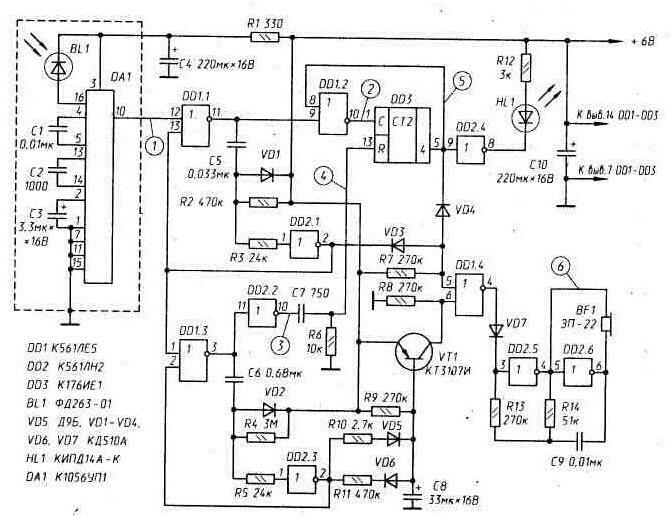

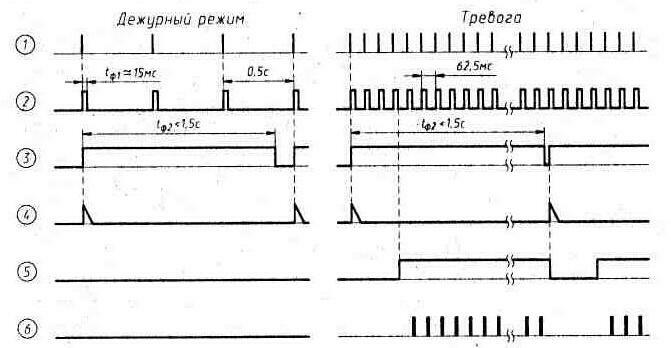

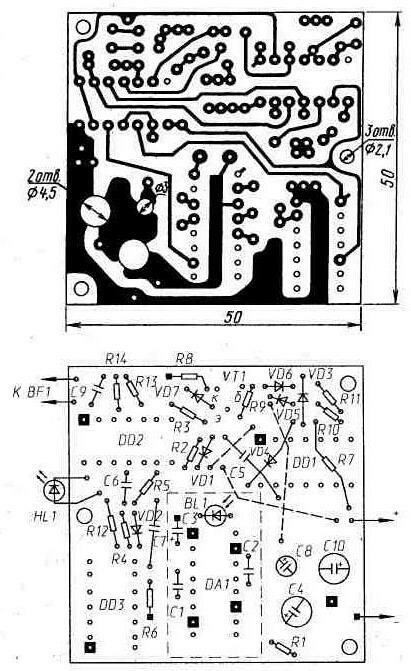

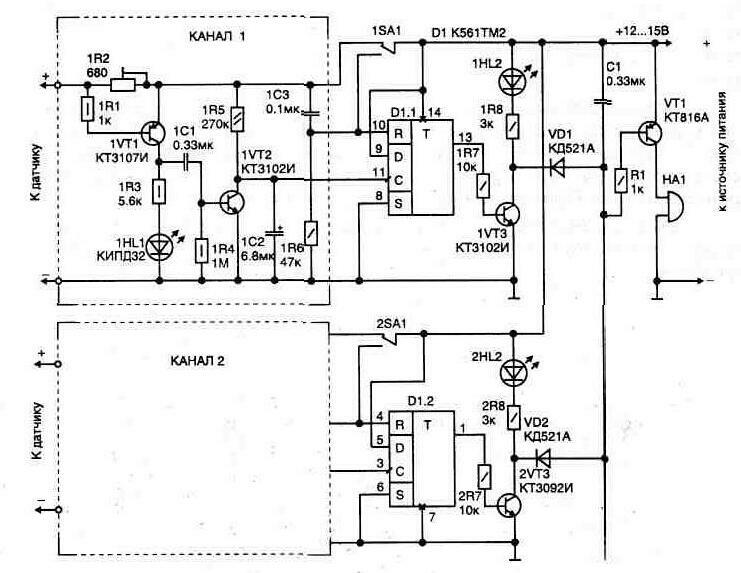

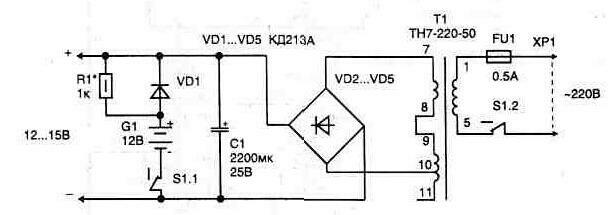

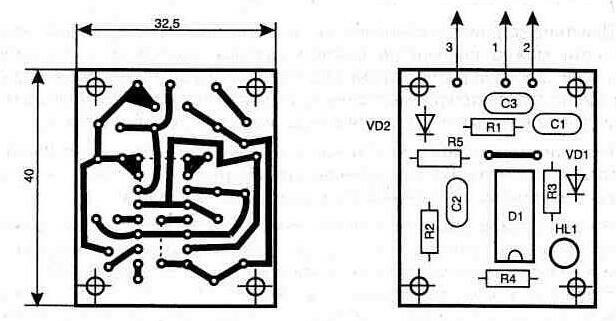

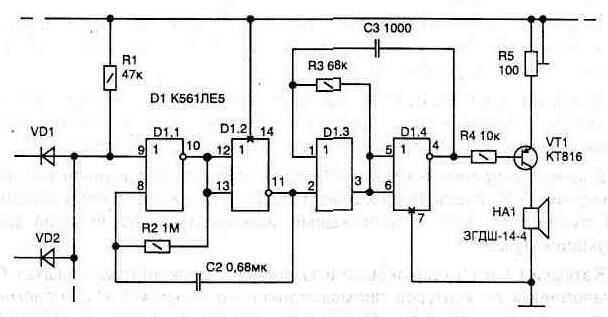

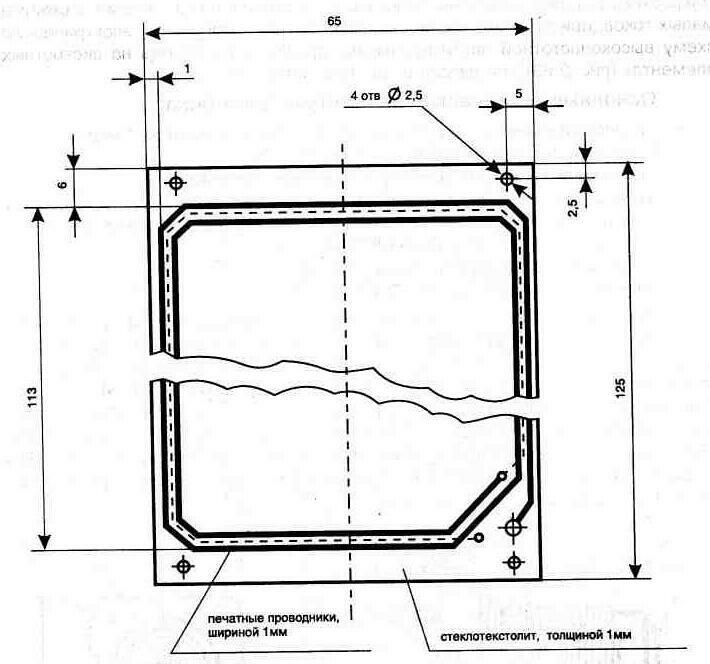

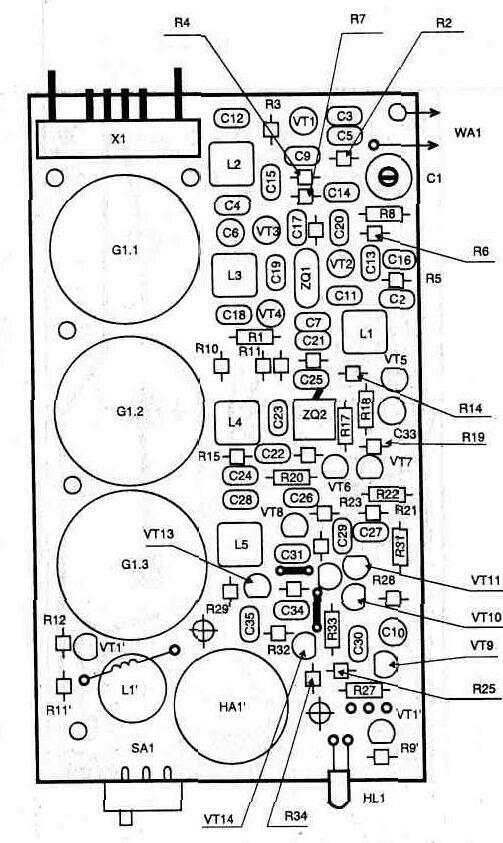

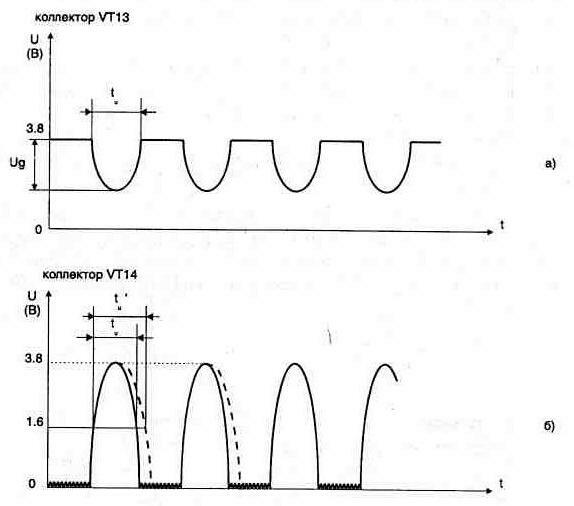

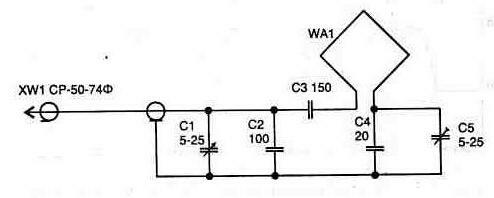

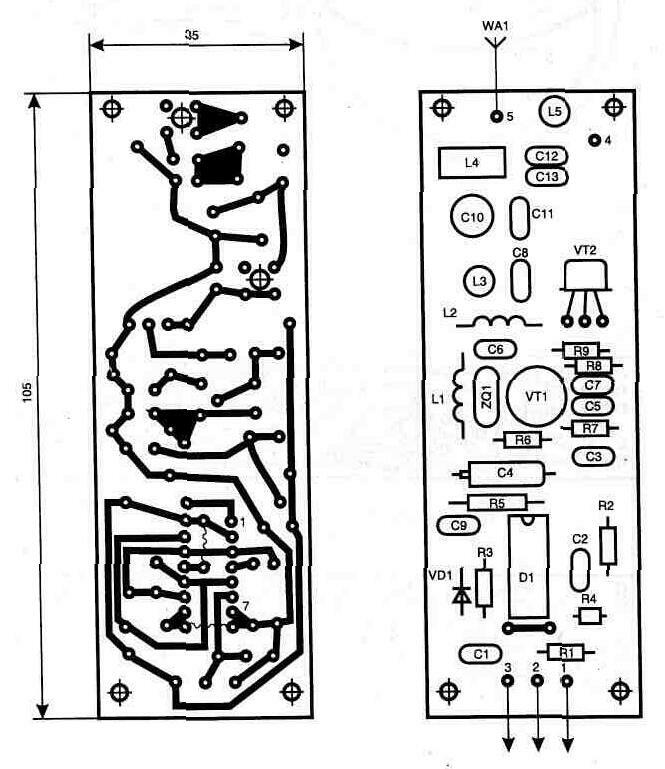

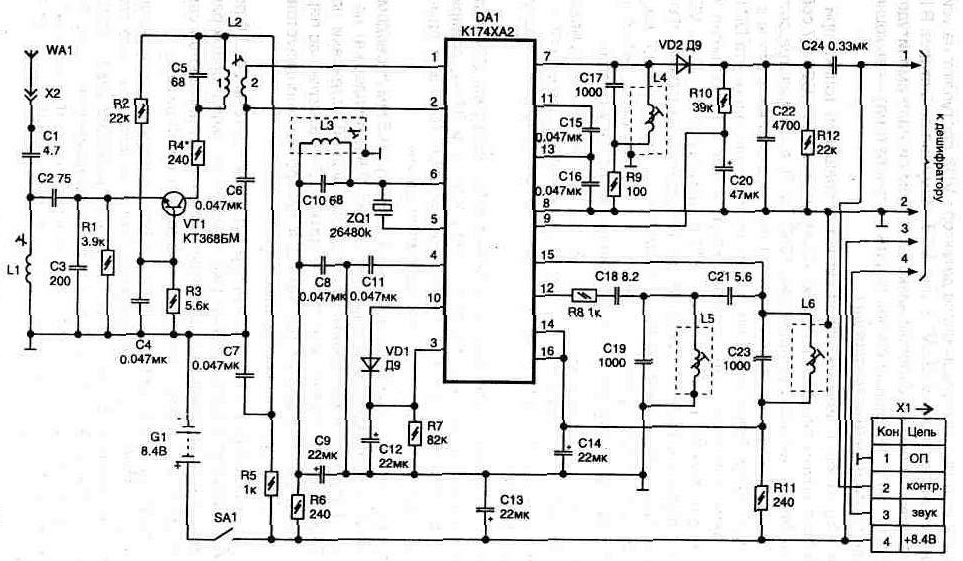

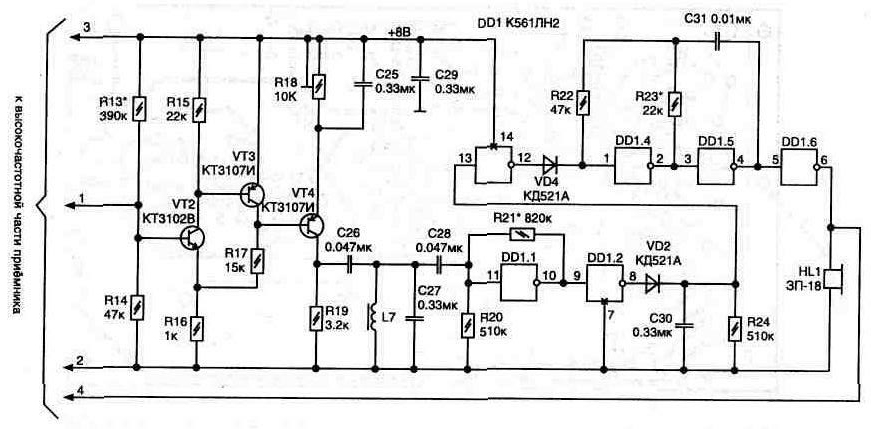

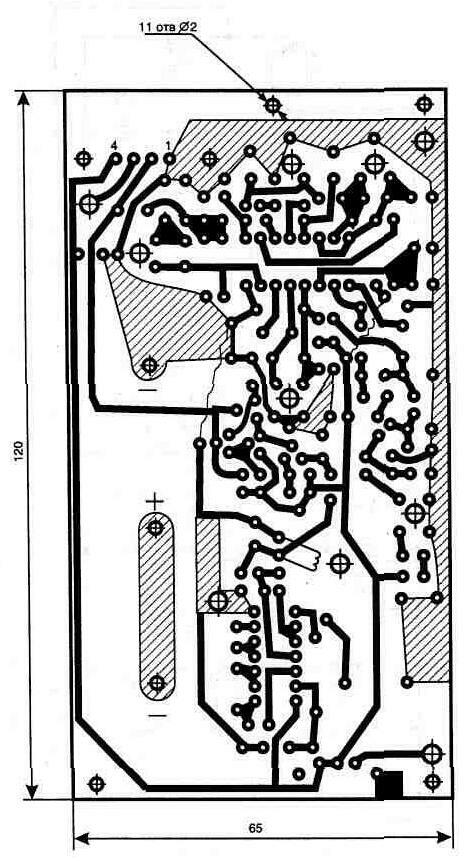

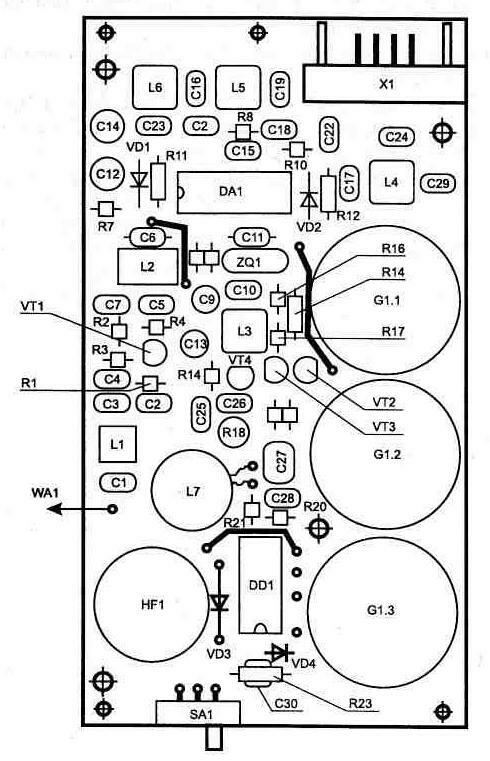

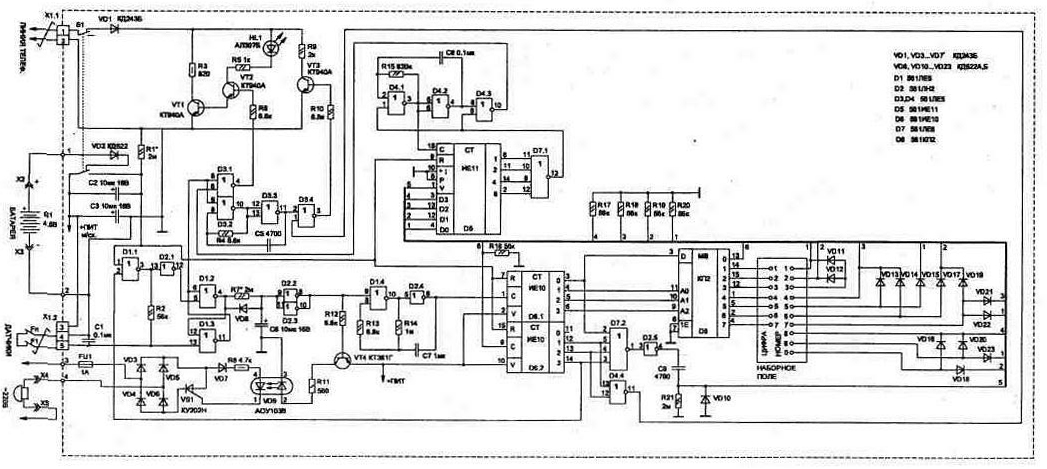

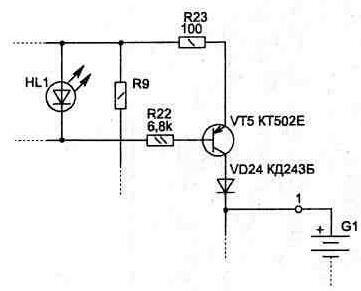

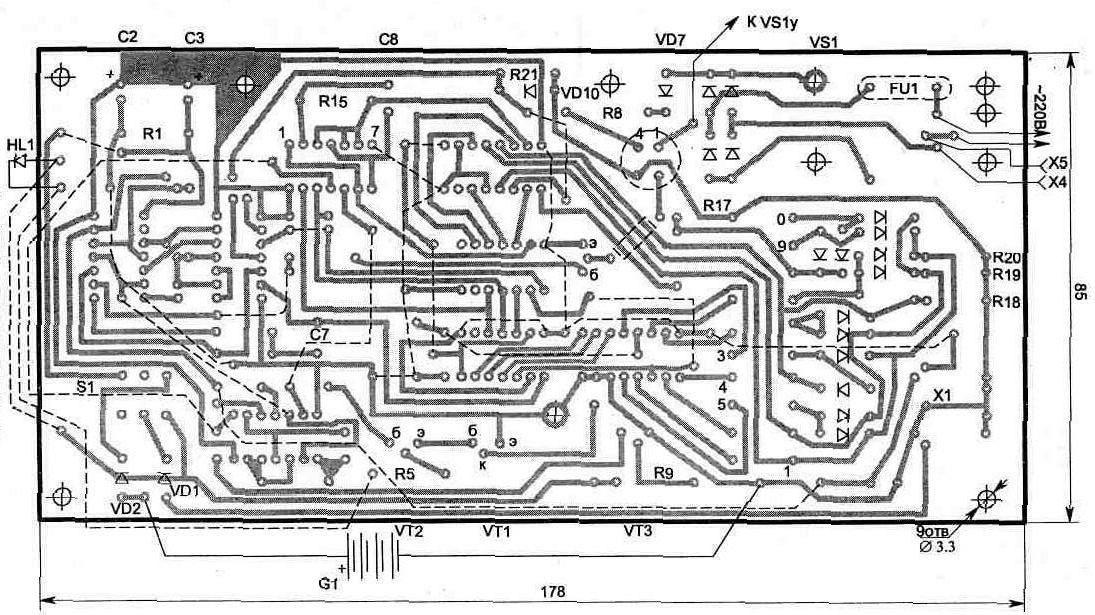

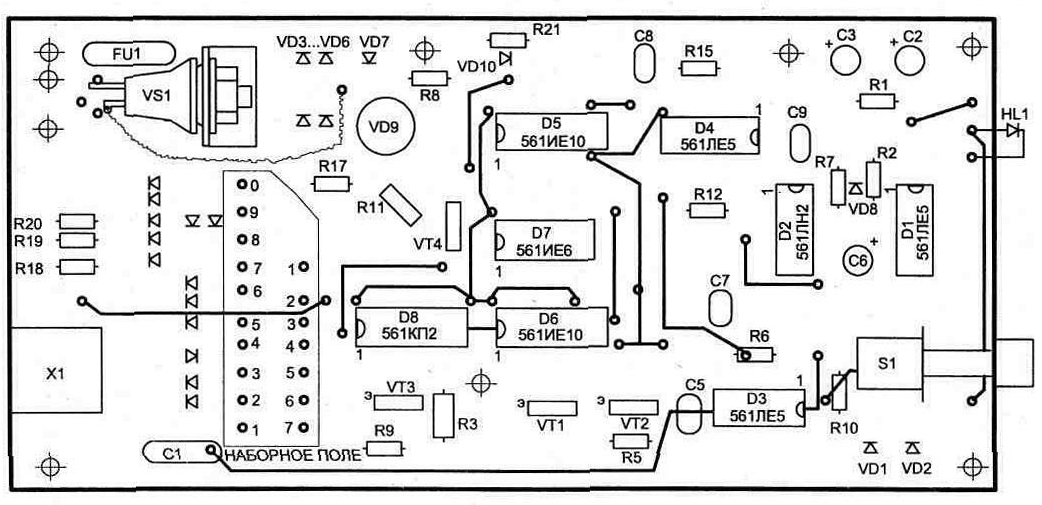

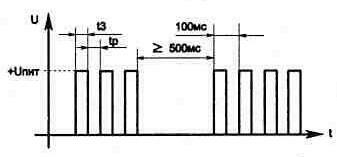

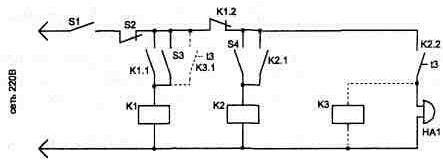

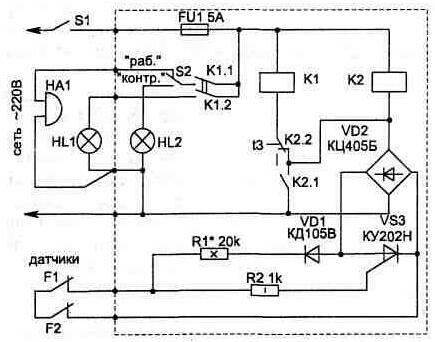

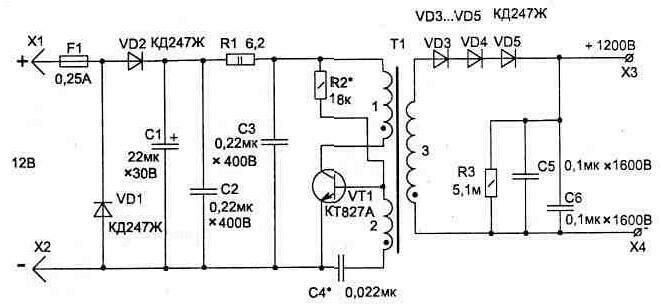

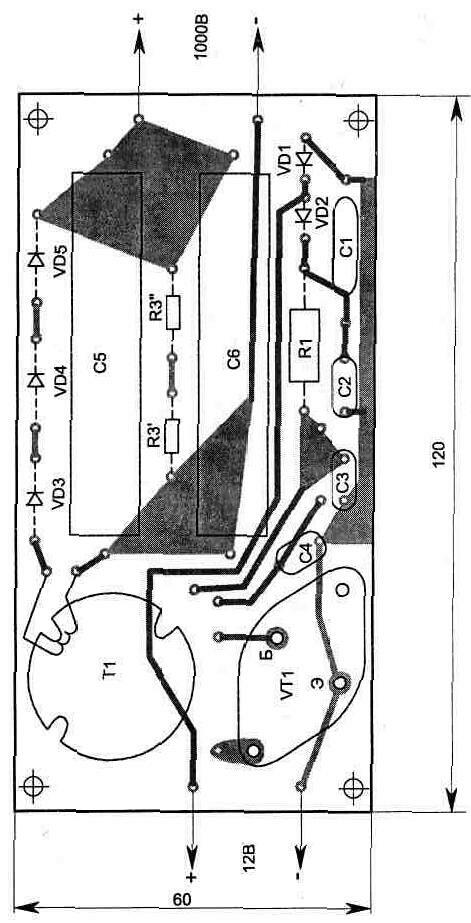

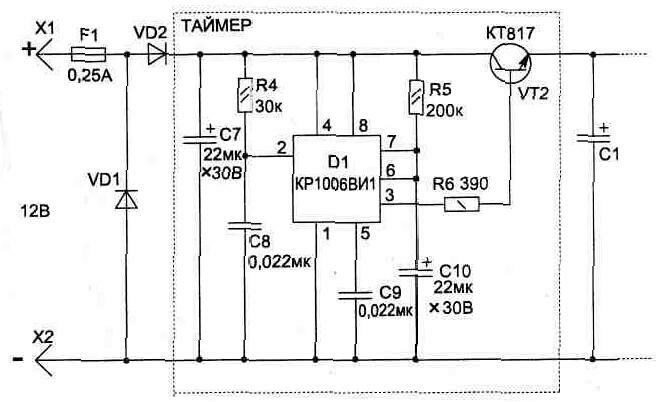

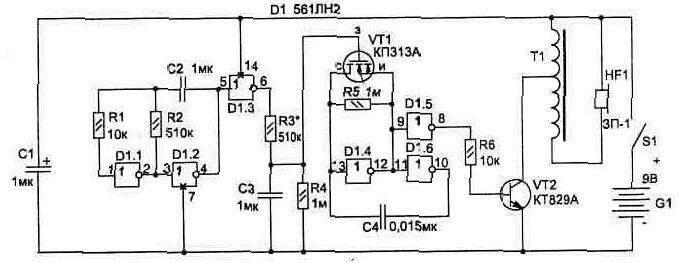

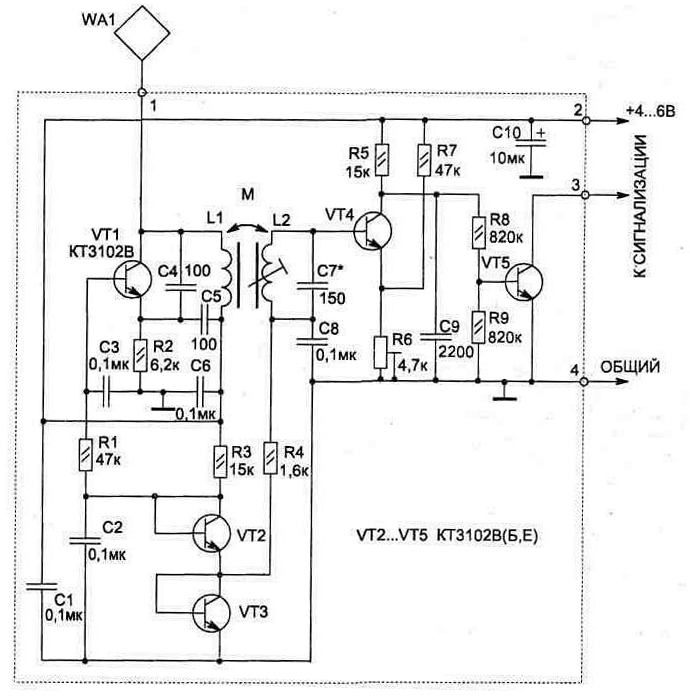

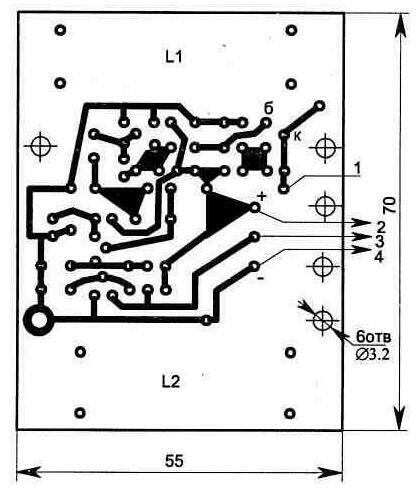

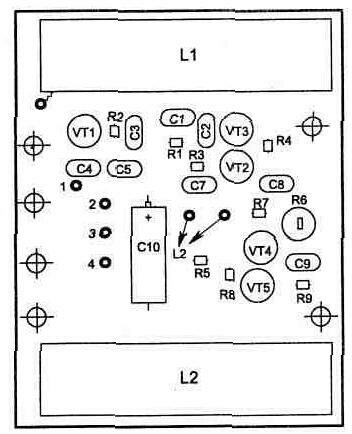

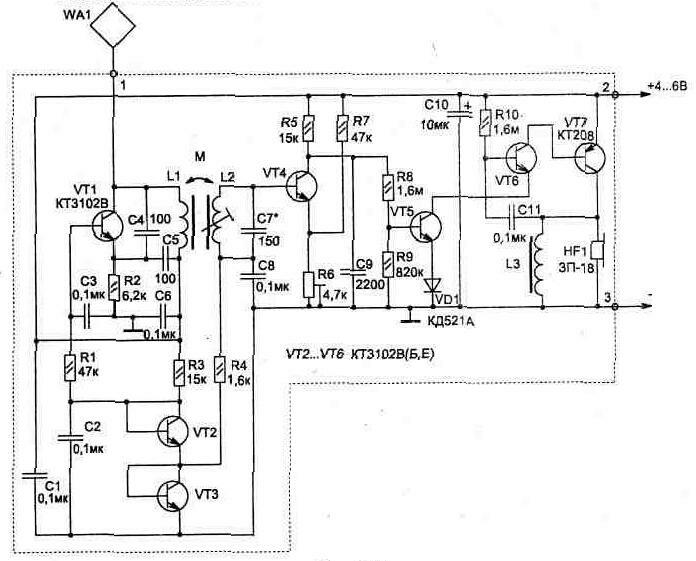

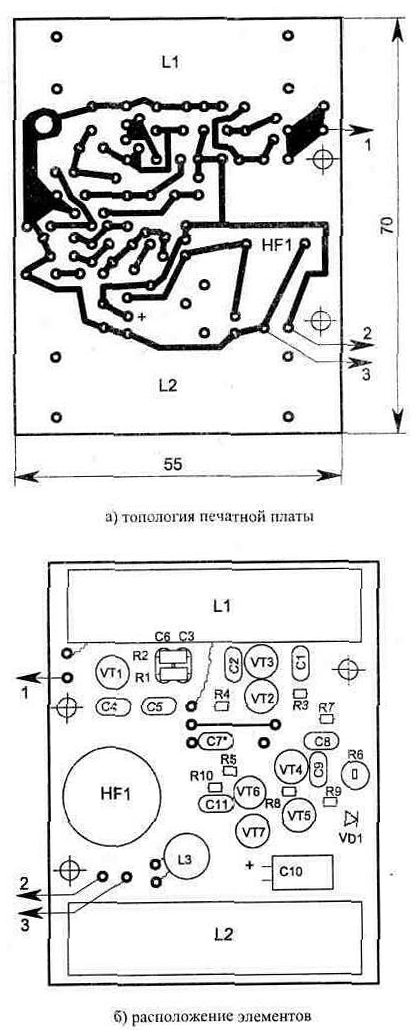

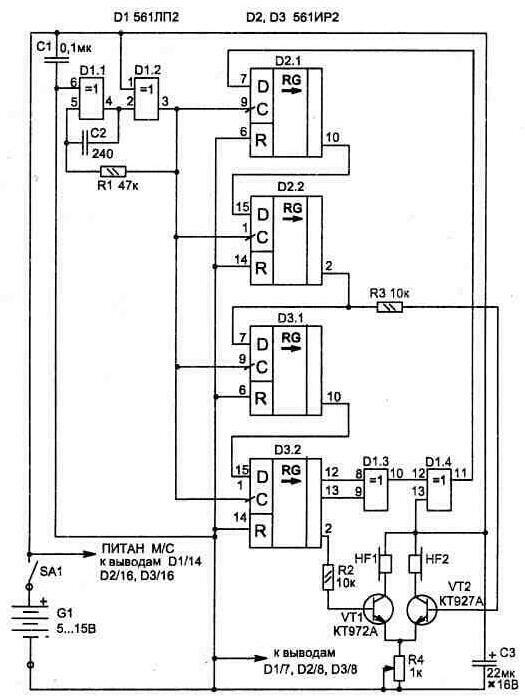

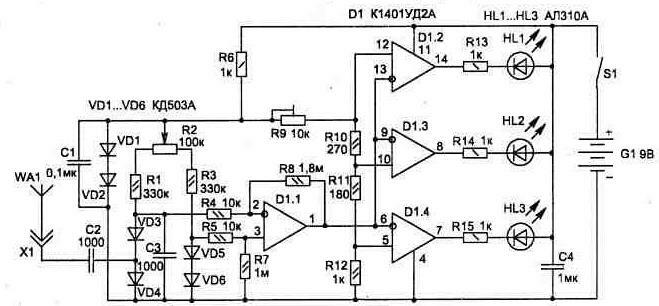

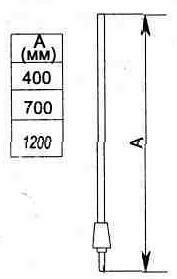

Шестая глава будет интересна радиолюбителям и всем тем, кто знаком с электроникой и любит мастерить. Здесь приведены описания принципов работы, электрические схемы, печатные платы и рекомендации по монтажу и настройке различных самодельных электронных охранных устройств для дома и офиса.

Мы надеемся, что книга окажется полезной не только тем, кто хочет защитить свой дом или офис от «незваных гостей», но и специалистам в области охраны.

1. Глава 1. ОБЩИЕ СВЕДЕНИЯ.

ГЛАВА 1. ОБЩИЕ СВЕДЕНИЯ.

В настоящее время все большее число людей приходит к выводу, что усилий только государственных правоохранительных органов для решения такой проблемы, как охрана и обеспечение безопасности собственного дома, квартиры, дачи и другой собственности, явно не достаточно.

Выбирая какую-либо систему сигнализации, прежде всего, необходимо иметь определенное представление о целях, задачах и принципах построения систем охраны. Поэтому, прежде чем начать рассмотрение конкретных устройств и систем безопасности, разберемся, что же такое безопасность вообще и из каких составных частей она складывается.

Характерной особенностью нашего времени стало ухудшение криминогенной обстановки. Посягательства против собственности составляют больше половины всех преступлений. Достаточно много случаев, когда надежные, но неправильно

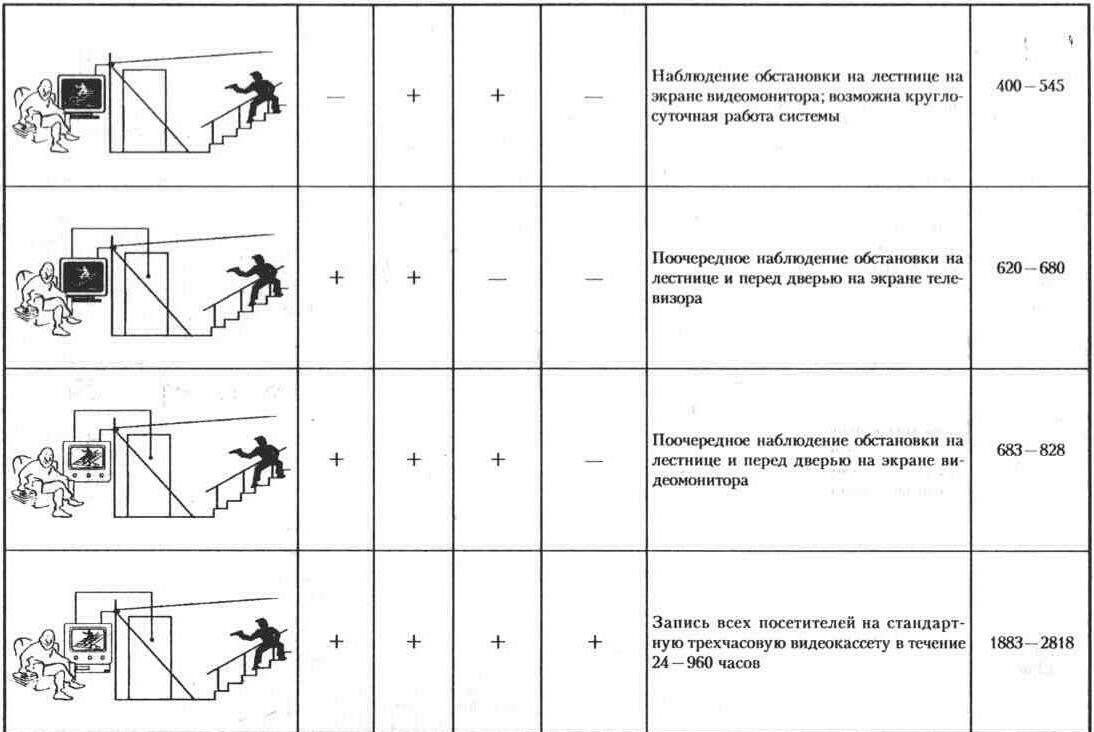

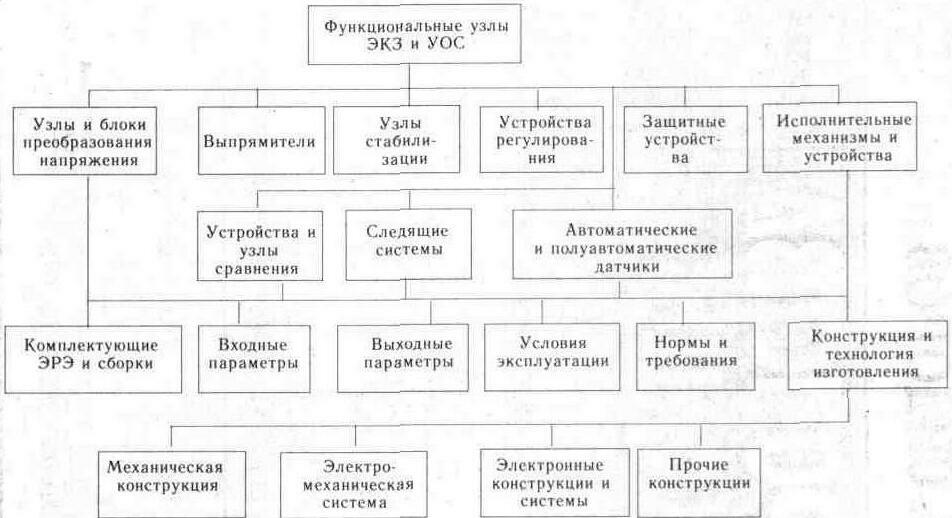

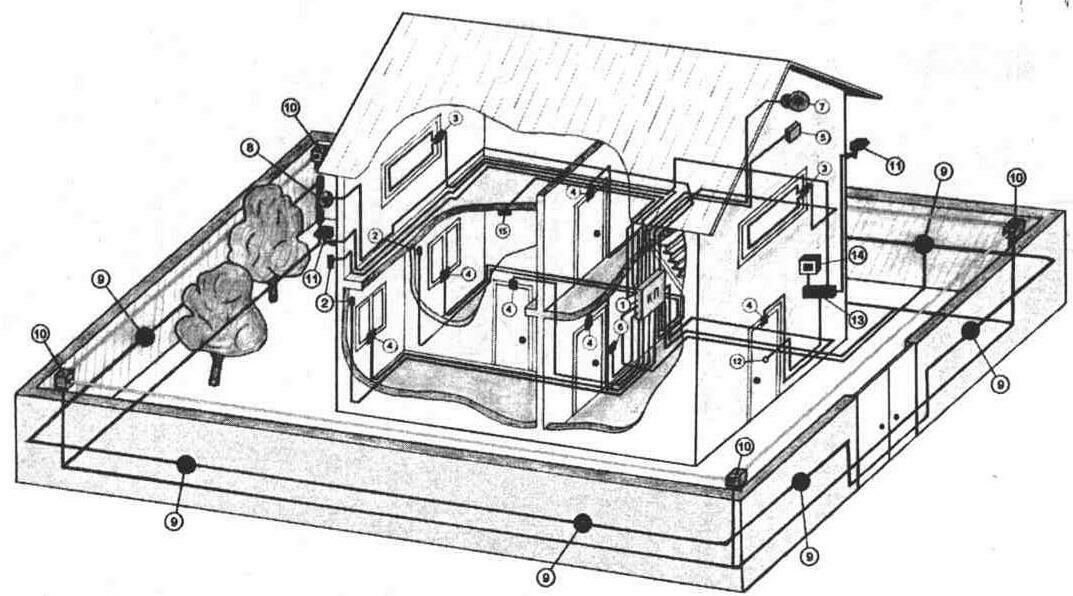

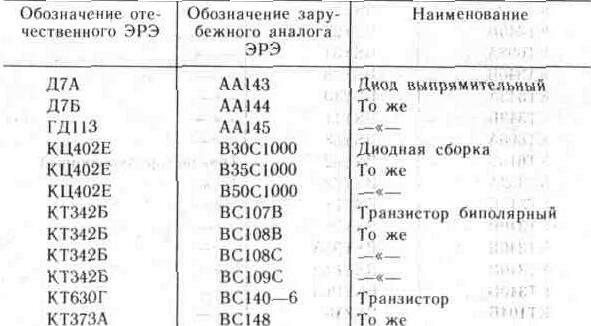

Рис. 1.1. Организация безопасности

установленные технические средства не в состоянии защитить вашу собственность. Поэтому для обеспечения полной безопасности не достаточно просто нашпиговать свой дом или офис сложной и дорогостоящей электроникой. Необходимо еще соблюдать ряд мер и правил в повседневной жизни, выполнение которых совсем не обременительно, однако несоблюдение их может привести порой к тяжелым последствиям.

Обеспечение безопасности связано с проведением ряда организационных и технических мероприятий (рис. 1. 1).

1.1. Организационные мероприятия.

1. 1. Организационные мероприятия.

Многие предпочитают не думать о возможных криминальных ситуациях, так как жить в постоянной тревоге просто не возможно. Однако беспечность порой может привести к тяжелым и чаще всего невосполнимыми потерям. Организационные мероприятия связывают в единое целое все составляющие безопасности. Правильность выбора и проведения организационных мероприятий определяет степень вашей безопасности.

Обычно граждане недооценивают важность организационных мероприятий. Это происходит, с одной стороны, потому, что реализовать их нельзя техническими средствами, а с другой — из-за слабой информированности населения по данному вопросу. Многие даже не догадываются, что соблюдение элементарных правил в значительной степени позволит предотвратить возможный материальный или моральный ущерб, финансовые потери дома или на работе.

Организационные меры не требуют больших материальных затрат, и их эффективность подтверждена жизнью. Одной из первых организационных мер, которую осуществляет каждый из нас, хотя и в разной степени, — оценка возможной угрозы и необходимой степени безопасности. С этим сталкивается каждый человек при получении квартиры, выборе помещения под офис, склад и т. д.

В первую очередь, вы должны представлять, каким образом похитители могут проникнуть в ваше жилище или офис, и определить наиболее слабые и уязвимые участки с точки зрения охраны и безопасности. Особое внимание следует обратить на защищенность входных дверей, окон, балконов, подходов к дому и освещение. Незакрытые двери и окна всегда привлекают внимание злоумышленников. Особенно внимательными следует быть жильцам первых и последних этажей многоэтажных зданий. Для проникновения в квартиру часто используются подростки, которым не составляет большого труда проникнуть внутрь помещения через открытую форточку. Следующий момент, — что может заинтересовать преступника, если он все же проник внутрь помещения. Это, как правило, деньги, драгоценности, аудио-, видео-, оргтехника и т. д.

Исходя из этого, вы должны сделать вывод о целесообразности установки охранной сигнализации. Оценив возможную угрозу и установив электронную систему охраны, не следует успокаиваться. Невыполнение простейших правил может свести на нет все ваши усилия и затраты. Вот некоторые из этих правил:

> - не оставляйте ключи от дома или квартиры в замочной скважине, и уж тем более, не стоит прятать их под коврик или в другое укромное местечко. Этим вы облегчаете непрошеному гостю проникновение в квартиру;

> объясняйте детям правила поведения с незнакомыми людьми, постоянно предупреждайте их не давать никому ключи и не открывать дверь незнакомым людям ни под каким предлогом;

> при утере ключа следует заменить цилиндровый механизм замка или установить новый замок;

> двери должны постоянно находиться в запертом состоянии, даже если вы

вышли покурить или зашли к соседу;

> не открывайте дверь, не осмотрев околодверное пространство в дверной

глазок;

> следите за исправностью освещения возле вашего дома или на лестничной площадке;

> следует договориться с соседями о поочередном присмотре за жильем, такая предосторожность не будет лишней;

> оставляйте дома в ваше отсутствие только тех людей, которых вы и члены

вашей семьи хорошо знаете.

Продумать безопасность помещения, способы хранения ценностей, организацию работ с конфиденциальной информацией можете только вы сами, т. к. система организационных мер является ключом к замку, защищающему вашу собственность.

1.2. Технические мероприятия.

1. 2. Технические мероприятия

Помимо организационных мероприятий, для обеспечения охраны и безопасности необходимо решить комплексную задачу по выбору, установке и эксплуатации технических средств охраны. Системы сигнализации, приобретенные вами, должны надежно срабатывать как при появлении признаков пожара, так и при попытке проникновения в помещение нежелательных личностей. Уже самые простые средства — изгородь или ограждение, через которые трудно перелезть, замки на дверях, которые открываются ключом, а не ногтем, запоры на окнах, несколько удачно расположенных светильников для освещения прилегающей территории, — заставят потенциального преступника сильно призадуматься, прежде чем совершить попытку проникновения. Осуществление технических мер безопасности требует определенных компромиссных решений. Например, правоохранительные органы рекомендуют ставить на окна решетки и устанавливать двойные двери. В то же время пожарные настаивают на том, чтобы в случае необходимости можно было беспрепятственно покинуть помещение. В любом случае всегда нужно следовать здравому смыслу и из всего арсенала методов и технических средств охраны выбирать самый подходящий и сравнительно недорогой.

1.2.1. Механические средства охраны.

1. 2. 1. Механические средства охраны

К простым техническим средствам защиты и охраны помещений относятся ограждения, решетки, двери, замки, дверные глазки, переговорные устройства. Рассмотрим особенности эксплуатации и установки этих технических средств.

Решетки

Не многим известно, что двойными рычажными ножницами можно без особых усилий перекусить стальной прут диаметром 10 мм. Поэтому при выборе решетки следует отдать предпочтение бескаркасной, прутья которой замуровываются непосредственно в стену, с расстоянием между прутьями не более 120 мм и толщиной прута не менее 20 мм. Рисунок решетки может быть любым, но наибольшей защищенностью обладают решетки, прутья которых расположены ромбом или крестом.

Ограждения

Для охраны периметров наиболее распространенным средством является ограждение. Оно может выполнять как охранные, так и декоративные функции. Стационарные ограждения требуют больших материальных затрат и длительного времени на их установку, выполняются они, в основном, из бетонных плит.

В настоящее время все чаще используются быстро монтируемые ограждения, состоящие из металлических сеток или секций различного типа. Высота таких ограждений может достигать 2 м. Кроме того, для ограждений может использоваться колючая проволока отечественного или зарубежного производства.

Двери

Металлическая дверь при ее правильном изготовлении и установке обеспечивает высокую степень защиты помещения. При выборе двери необходимо обратить внимание на качество ее изготовления: полотно двери должно плотно прилегать к дверной коробке и не содержать наружных сварных швов, дверные петли должны иметь противосъемное устройство. При установке двери, особенно в зданиях старой постройки, необходимо проверить наличие пустот в стенах и оценить толщину стен. Подозрительные участки стены должны армироваться стальной полосой.

При установке дополнительной двери с замком, отделяющей несколько квартир от лестничной площадки, рекомендуется установить на ней дверной глазок. Такая дверь является средством коллективной защиты, соблюдение правил пользования которым определяет его эффективность.

Механические замки

Определяющим фактором при выборе замка должна быть не цена, а степень защищенности замка. По способу установки замки подразделяются на врезные и накладные. Врезные замки устанавливаются (врезаются) в тело полотна двери. Накладные замки устанавливаются на поверхности двери, они меньше ослабляющее и требуют меньше времени на установку. По принципу действия современные замки можно разделить на следующие типы: рычажные, цилиндрические, ригельные, замки с цилиндровыми механизмами повышенной секретности.

Принцип работы дверных механических замков практически не изменился с момента их изобретения. В рычажном замке затвор (жесткий запирающий засов) имеет прорезь, разделенную двумя выступами, и прижимную пружину. Поворот ключа с плоской бородкой приводит к подъему рычагов, обеспечивая тем самым движение затвора для закрывания (открывания) замка.

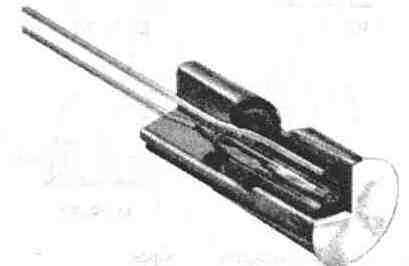

Цилиндрический замок содержит комбинацию штифтов и пружин в двух цилиндрах: большом и маленьком. Большой цилиндр называется корпусом. В него вставляется маленький цилиндр, именуемый сердечником или захватывающим цилиндром. Оба цилиндра имеют два ряда отверстий, как правило, не менее пяти в каждом, которые выстраиваются в одну линию, когда засов закрыт. В каждом отверстии прижимная пружина воздействует на штифты так, что верхний штифт заходит в соответствующее отверстие в сердечнике и не дает ему поворачиваться. Ключ, вставленный в сердечник, поднимает соответствующие штифты и совмещает штифт корпуса и штифт сердечника с узким пространством, называемым линией сдвига. После этого ключ может привести в движение шток захватывающего цилиндра, связанный с засовом механически, и закрыть или открыть замок.

Хороший замок должен иметь, по крайней мере, несколько тысяч возможных кодовых комбинаций ключей и сердечников для обеспечения необходимой защиты.

Для увеличения степени защиты механические замки объединяются с электронными устройствами набора кода, считывателями магнитных или электронных карточек. Для открывания двери с таким замком уже не достаточно наличия только ключа.

1.2.2. Электронные средства охраны.

1. 2. 2. Электронные средства охраны

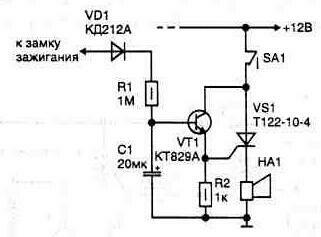

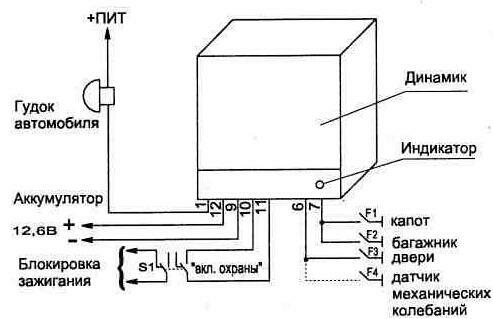

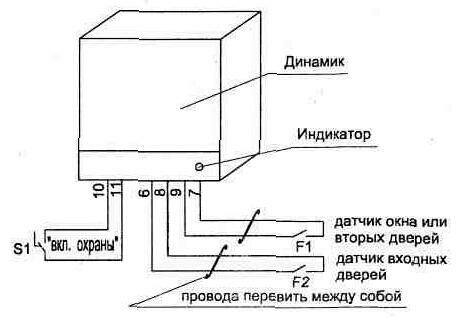

Для повышения уровня охраны и безопасности используются технические средства более высокого уровня. К ним относятся системы охранной и пожарной сигнализации, системы ограничения доступа, системы телевизионного наблюдения. Отдельно можно выделить автомобильные охранные системы и комплексы на базе ЭВМ, включающие вышеперечисленные системы. Автомобильные охранные устройства подробно описаны в одной из книг данной серии. Поэтому в настоящей книге рассматриваются сигнализационные и охранные системы квартир, офисов, учреждений, складов и т. д.

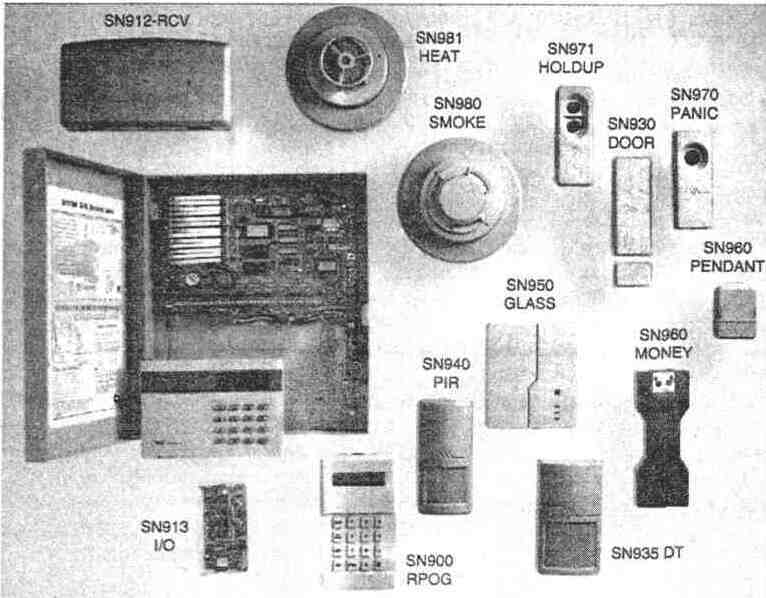

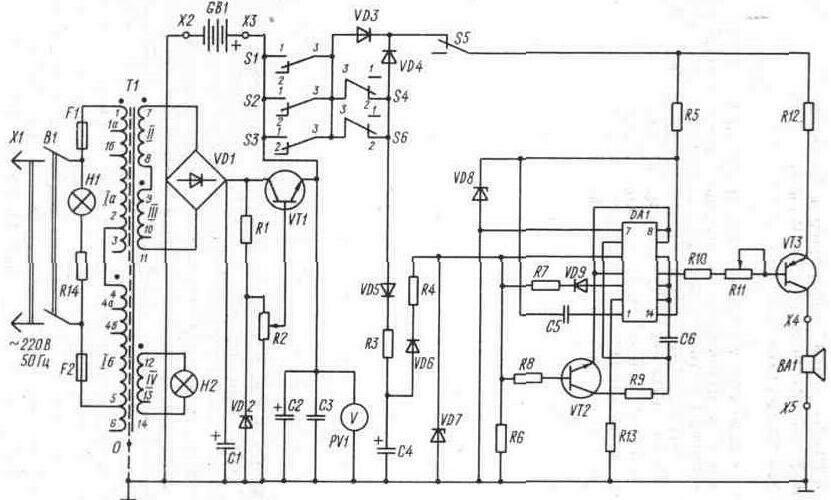

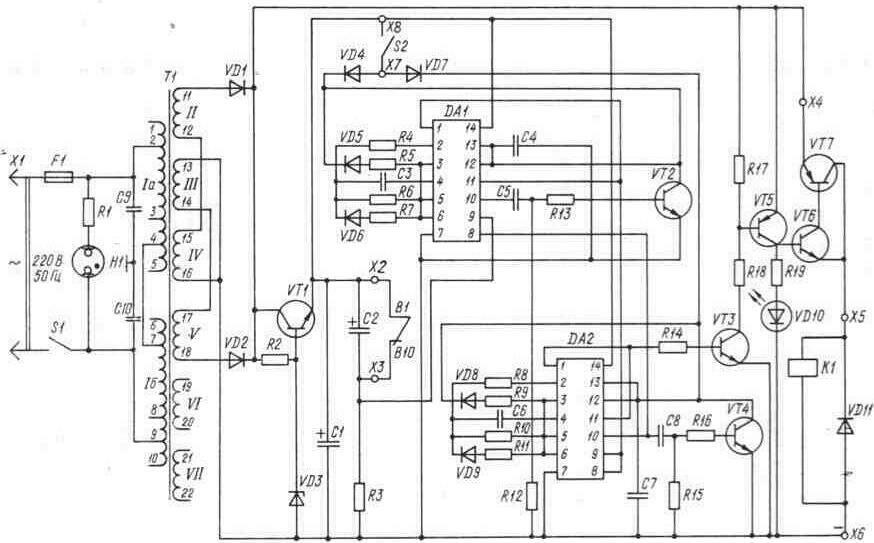

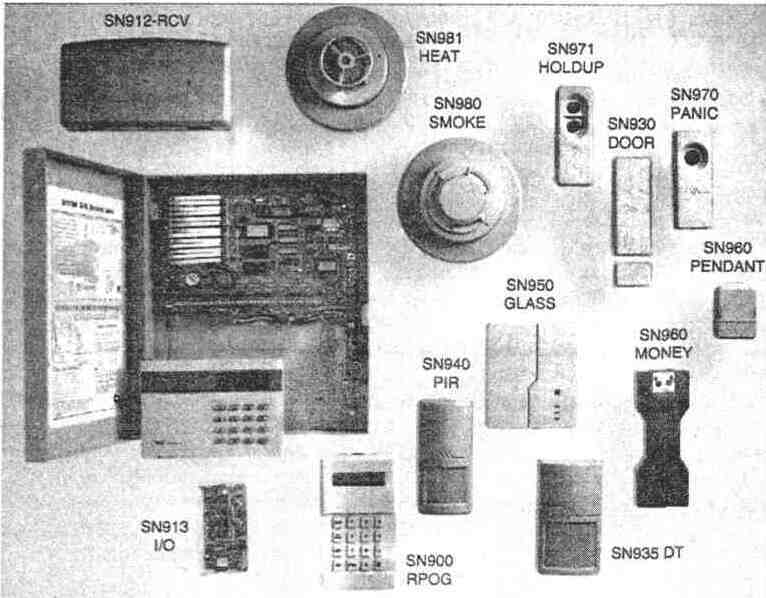

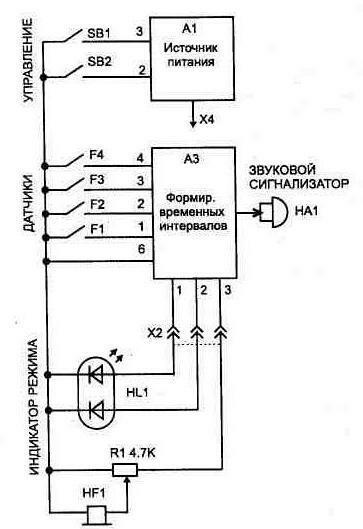

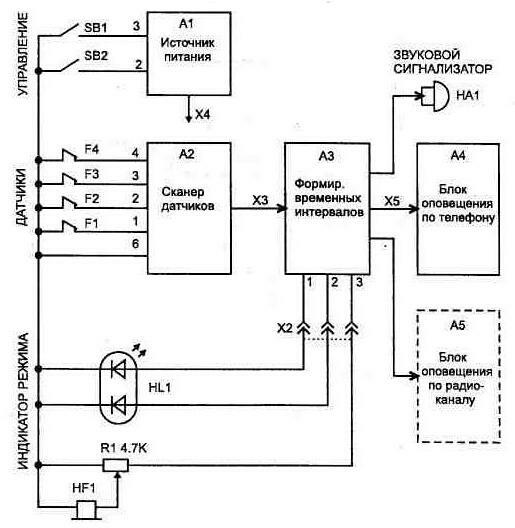

Перечисленные выше системы могут работать как отдельно, так и в комплексе. Например, телевизионное наблюдение и охрана могут осуществляться либо на большом числе объектов, либо на одном отдельно взятом — квартире или офисе. Системы любой сложности строятся на базе одних и тех же технических

Рис. 1. 2. Состав технических средств охраны и безопасности

устройств (рис. 1. 2). Для обеспечения охраны и безопасности помещений необходимо выбрать соответствующие технические средства, которые в состоянии обеспечить высокую надежность выполнения возложенных на них задач.

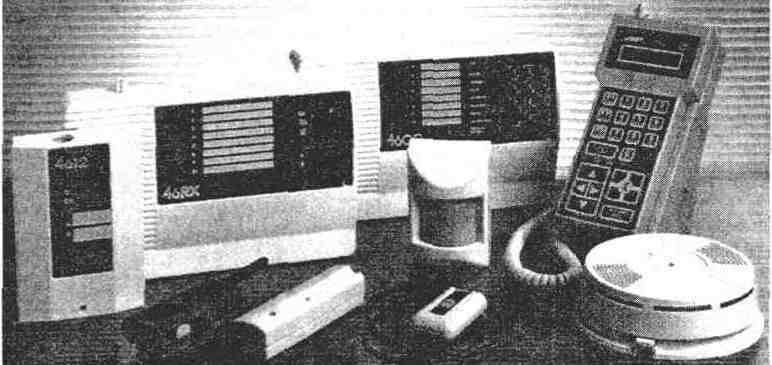

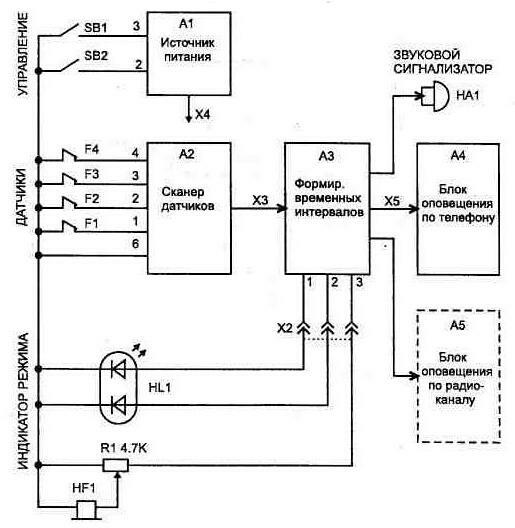

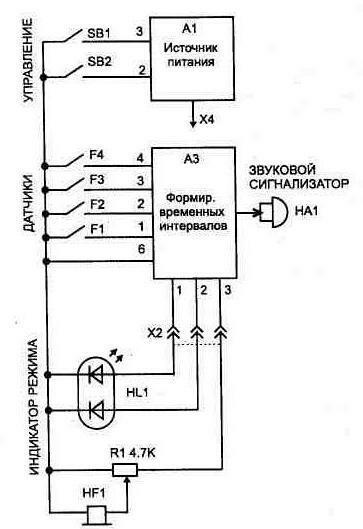

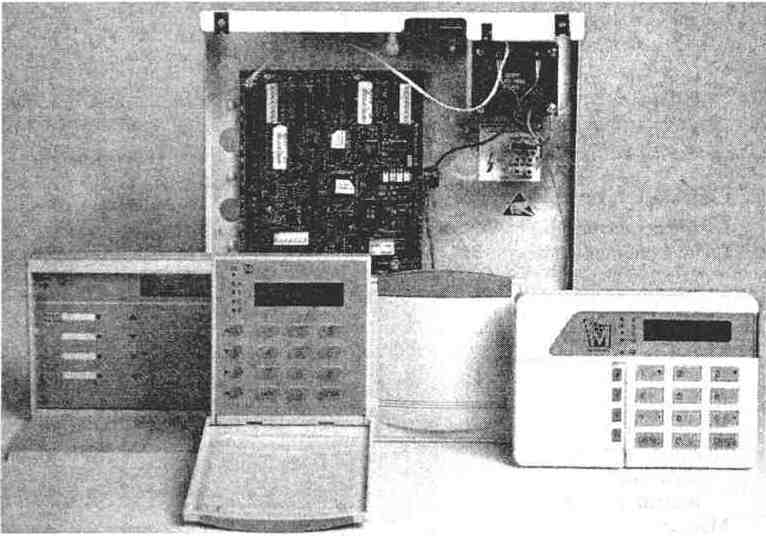

Системы охранно-пожарной сигнализации

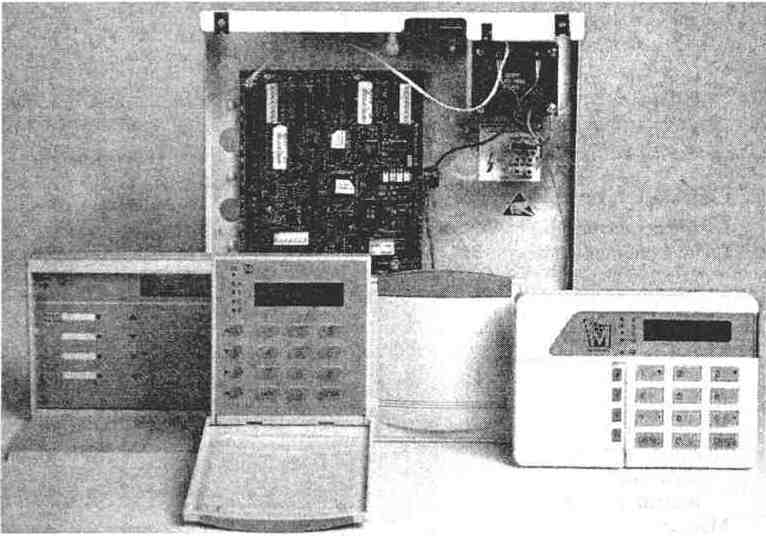

Системы охранно-пожарной сигнализации предназначены для определения факта несанкционированного проникновения на охраняемую территорию или появления на ней признаков пожара, выдачи сигнала тревоги на пульт охраны и включения исполнительных устройств (сирены, освещения и т. д.). Системы охранно-пожарной сигнализации включают в себя контрольные панели, извещатели (датчики и детекторы), исполнительные устройства, устройства оповещения (сирены, звонки и т. п.) и источники питания.

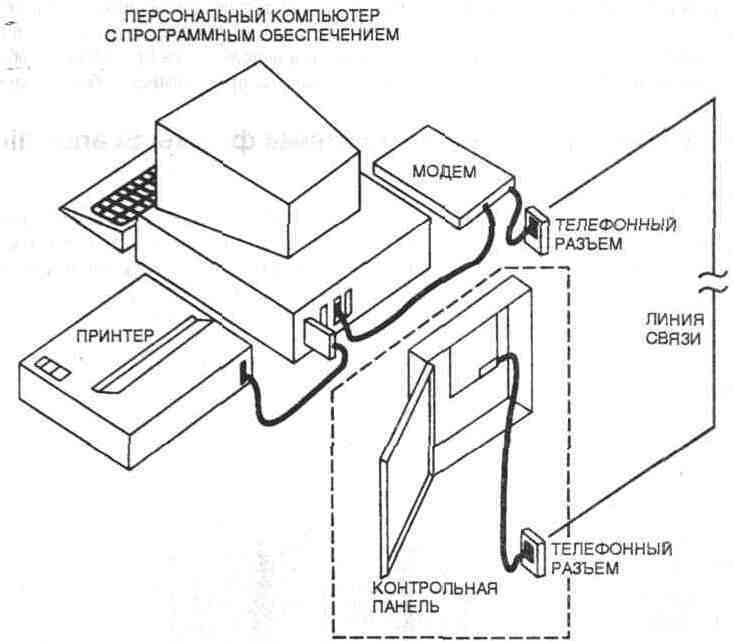

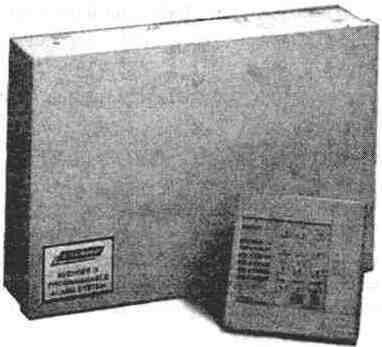

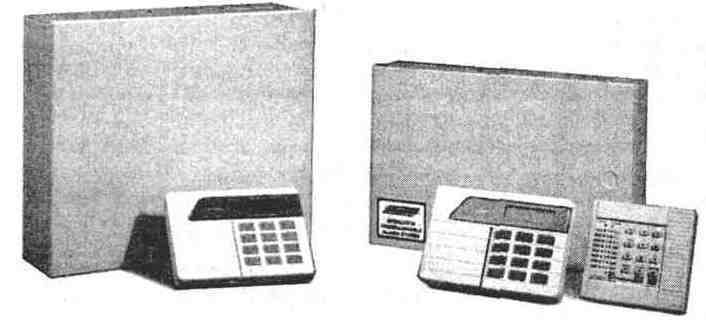

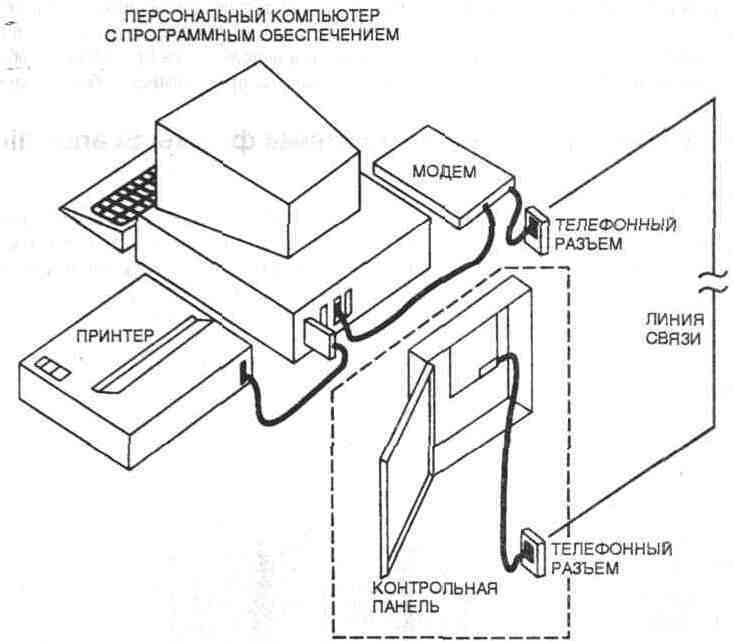

Контрольная панель

Контрольная панель (приемно-контрольный прибор) — это центральное устройство системы охранной сигнализации, выполненное на базе микроконтроллера, программа которого определяет все функции системы. Контрольная панель может подключаться к компьютеру для обработки и регистрации сигналов тревоги, автоматического анализа состояния датчиков и функционирования всей системы. Контрольные панели управляют исполнительными устройствами: включают сирену, прожектор, дозваниваются по телефонной линии по заданному номеру.

Извещатели

Для регистрации изменений контролируемого параметра в системах охранной сигнализации используются различные извещатели. Извещатель — это устройство, формирующее определенный сигнал об изменении того или иного контролируемого параметра окружающей среды. Извещатели можно условно разделить на датчики и детекторы. Здесь под датчиками будем понимать извещатели, преобразующие физические величины и характеристики (например, тепло, свет, звук и т. п.) в электрический сигнал. Детекторами же будем называть извещатели, включающие в свой состав датчики, схему обработки сигналов и схему принятия решения.

Простые извещатели (датчики) производят аналоговую обработку сигналов, что не всегда обеспечивает необходимую надежность их работы. Повышение надежности работы датчиков обеспечивается применением цифровых методов обработки сигналов. По принципу действия извещатели можно разделить на следующие типы:

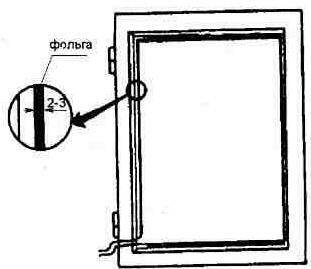

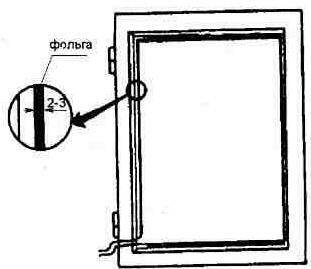

> электроконтактные (фольга, провод);

> магнитоконтактные;

> вибродатчики;

> ультразвуковые;

> радиоволновые;

> фотоэлектрические;

> детекторы битого стекла;

> пассивные и активные инфракрасные (ИК) детекторы движения;

> комбинированные.

Датчики и детекторы позволяют контролировать часть охраняемого объекта (объем, плоскость и т. п.), именуемую зоной.

Электроконтактные датчики

Электроконтактные датчики предназначены для регистрации повреждений и разрушения конструкций, на которых они закреплены: стеклянного полотна окон, дверей, стеклоблоков и т. д. в отапливаемых и не отапливаемых помещениях. Они изготавливаются из тонкой алюминиевой фольги толщиной от 0, 008 до 0, 04 мм и шириной не более 12, 5 мм. Фольга имеет клеевой слой. Иногда для тех же целей вместо фольги используют тонкий провод.

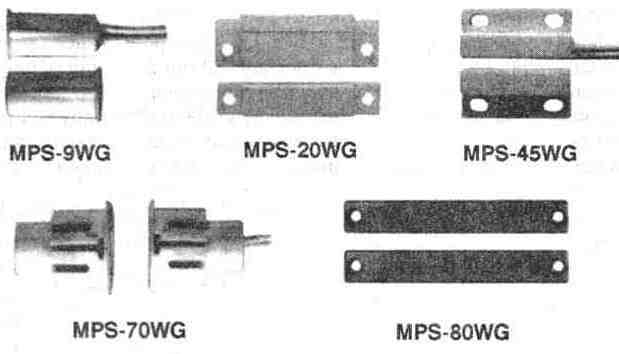

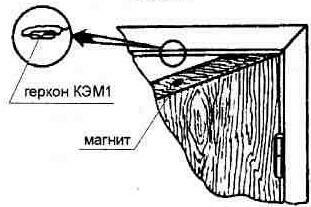

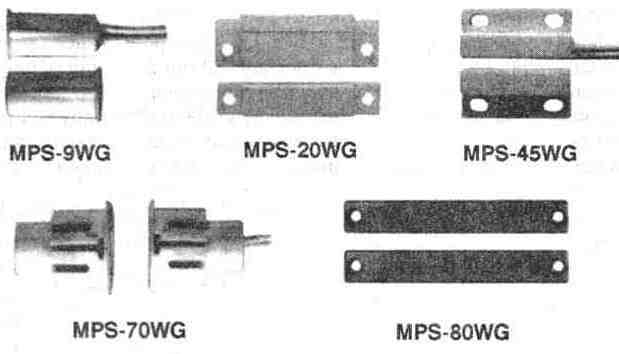

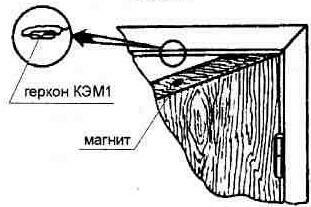

Магнитоконтактные датчики

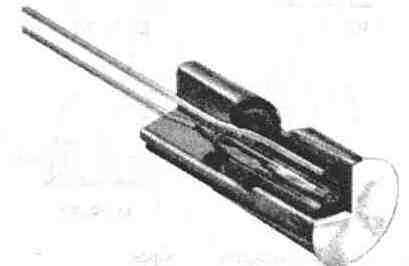

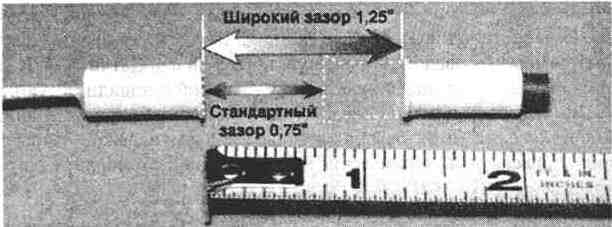

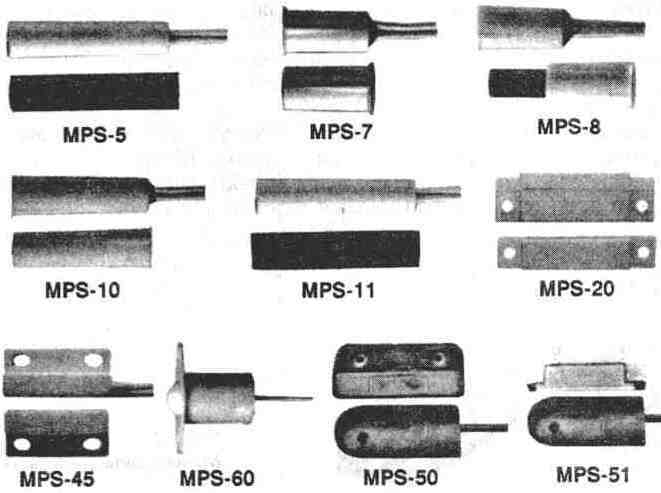

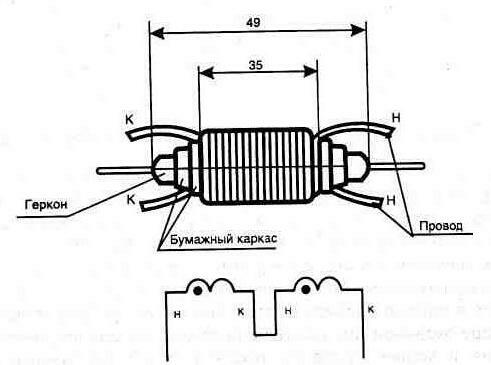

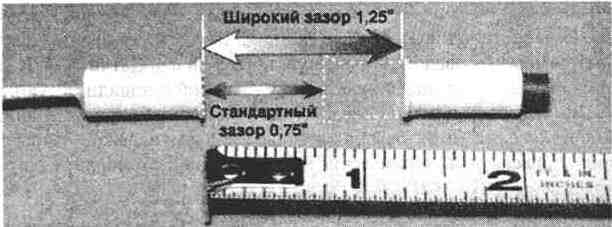

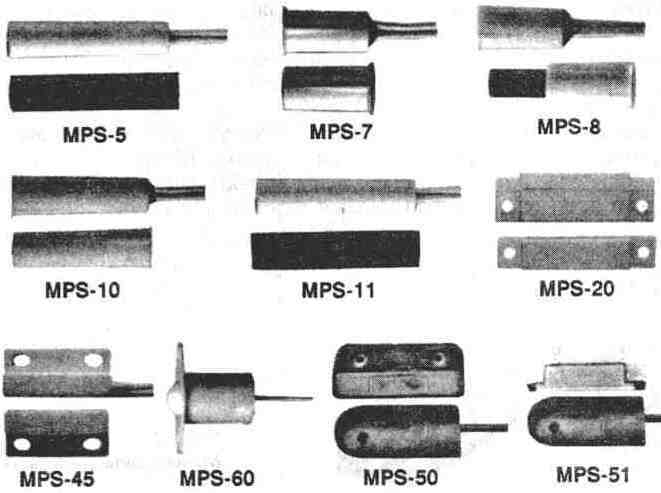

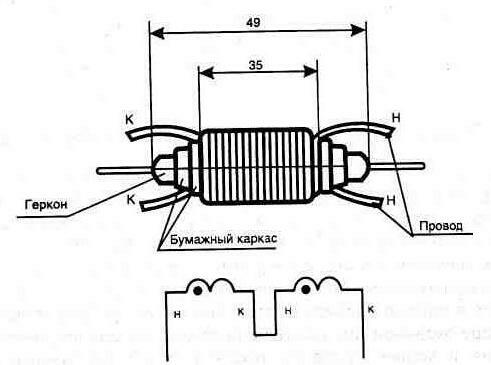

Магнитоконтактные датчики предназначены для регистрации открывания дверей и окон, на которых они установлены. Датчики бывают двух видов: для наружной и скрытной установки. Они выполнены на основе герконов, контакты которых замыкаются или размыкаются при приближении (удалении) постоянного магнита. Подключаются такие датчики к охранным сигнализациям посредством проводного шлейфа.

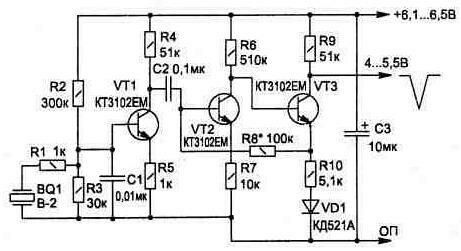

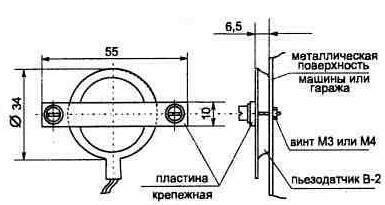

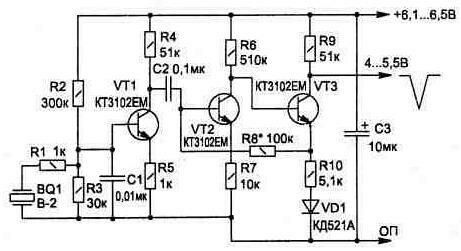

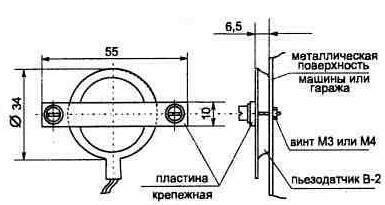

Вибродатчики

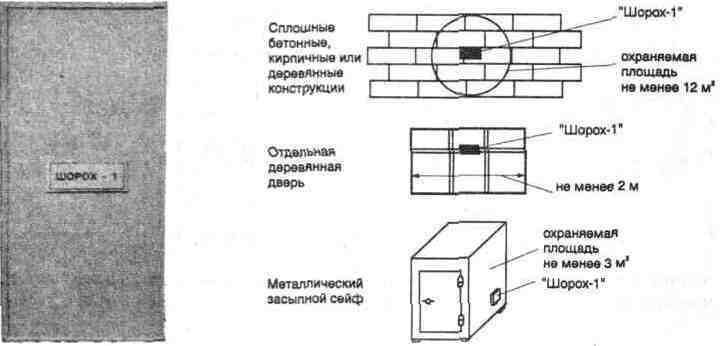

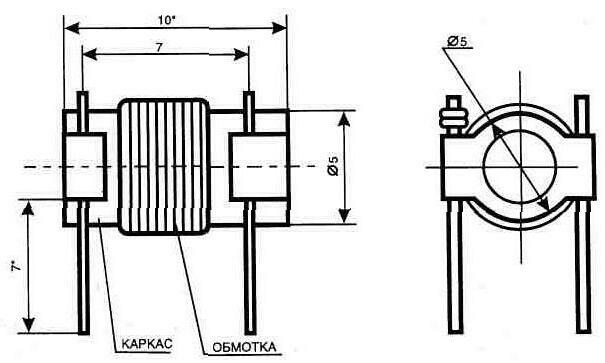

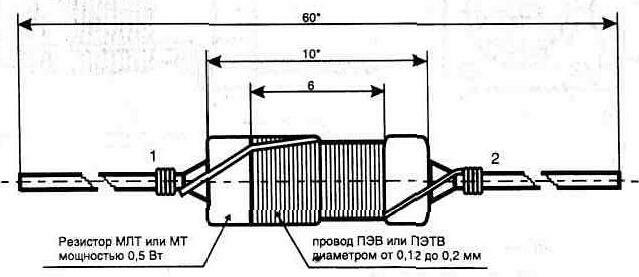

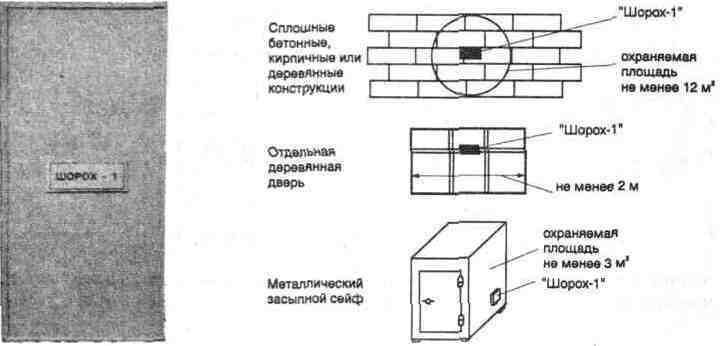

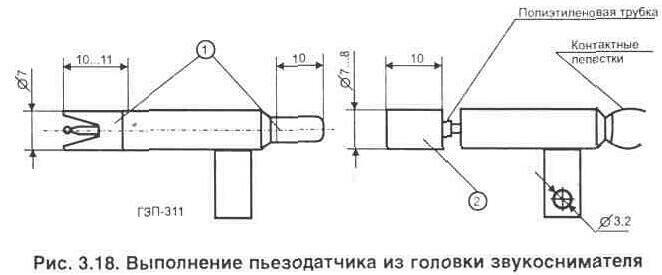

Вибродатчики предназначены для обнаружения преднамеренного повреждения различных строительных конструкций: бетонных стен и перекрытий, кирпичных стен, деревянных (рамы и двери) и потолочных покрытий, а также сейфов и металлических шкафов. Принцип действия вибродатчиков основан на пьезоэффекте или эффекте электромагнитной индукции, когда постоянный магнит перемещается вдоль обмотки катушки и тем самым наводит в ней переменный ток. В отечественной и зарубежной литературе в зависимости от технической реализации такие датчики называют электромагнитными, магниторезонансными или пьезодатчиками.

Ультразвуковые детекторы

Ультразвуковые детекторы предназначены для охраны закрытых помещений и характеризуются высокой чувствительностью и низкой помехоустойчивостью.

Действие их основано на интерференции ультразвуковых колебаний. В состав ультразвукового детектора входят излучатель и приемник. При закрытых окнах и дверях пространство, контролируемое детектором, ограничено, и в точке расположения приемника формируется устойчивая интерференционная картина. При проникновении какого-либо объекта в помещение устойчивость интерференционной картины нарушается и формируется сигнал тревоги.

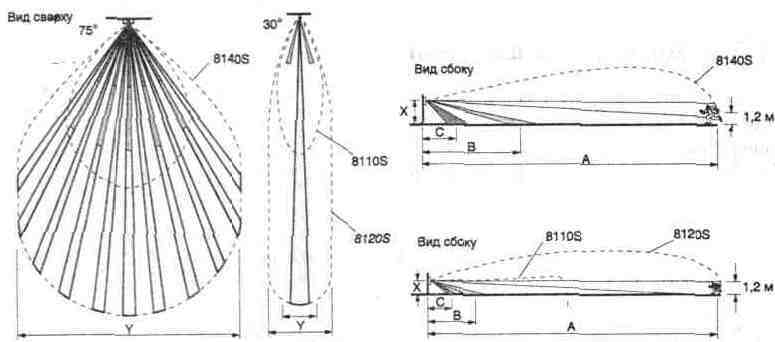

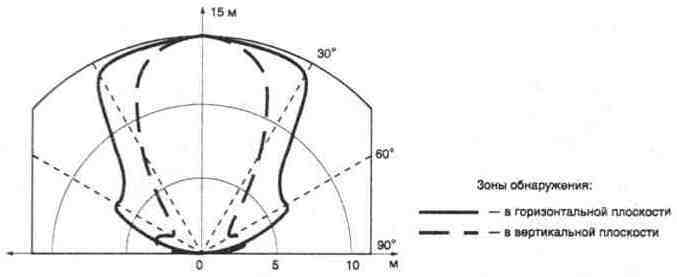

Радиоволновые детекторы

Радиоволновые детекторы предназначены для регистрации движения в контролируемой зоне. Принцип действия основан на излучении сигнала сверхвысокой частоты и приеме отраженного сигнала, частота которого изменяется при движении нарушителя (эффект Доплера). Эти приборы используются для охраны закрытых помещений и периметров.

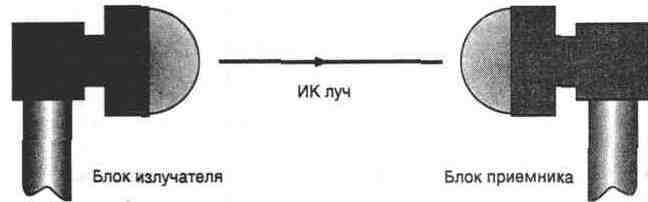

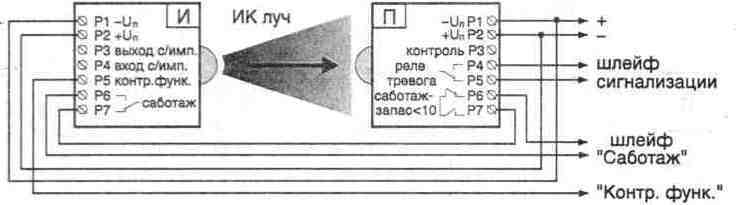

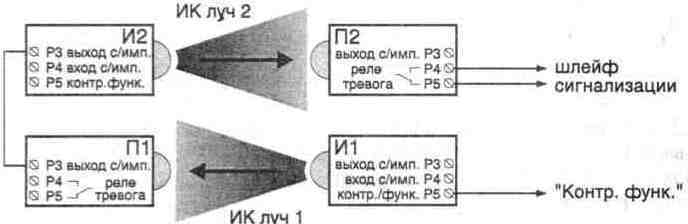

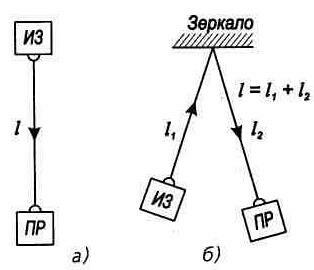

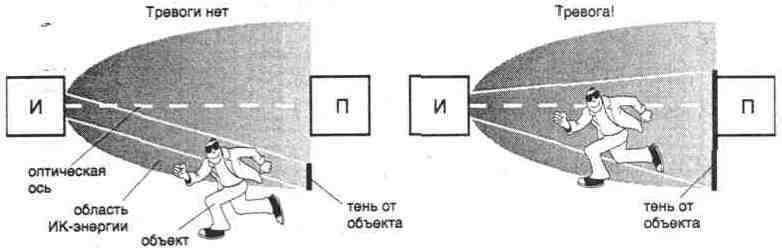

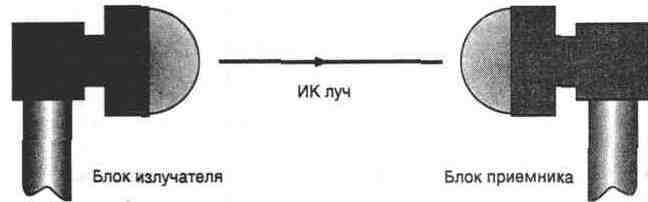

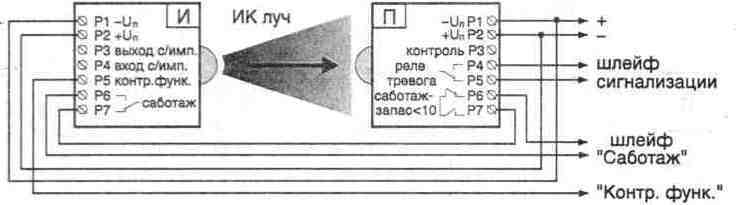

Фотоэлектрические датчики

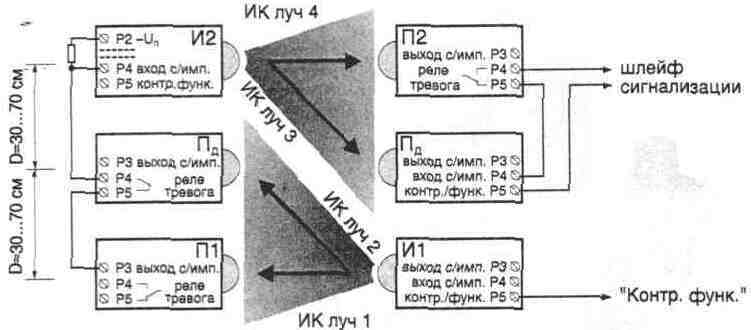

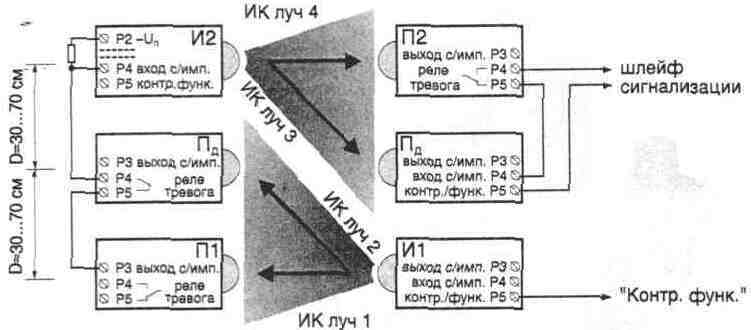

Фотоэлектрические датчики предназначены для охраны внутреннего и внешнего периметров, бесконтактного блокирования пролетов, дверей, коридоров и т. п. Они состоят из передатчика и приемника, разнесенных вдоль линии охраны, и используют сигнал инфракрасного диапазона с длиной волны порядка 1 мкм.

Детекторы битого стекла

Детекторы битого стекла (ДБС) предназначены для регистрации преднамеренного разрушения стеклянных конструкций: окон, витрин и др. Они реагируют на звук бьющегося стекла и удара о стекло, а также анализируют спектр звуковых шумов в помещении, позволяют бесконтактно контролировать целостность стекла размером более 20х20 см.

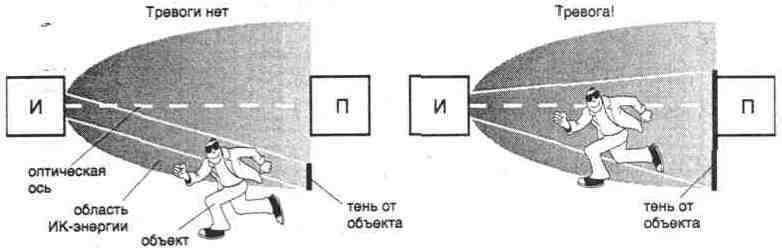

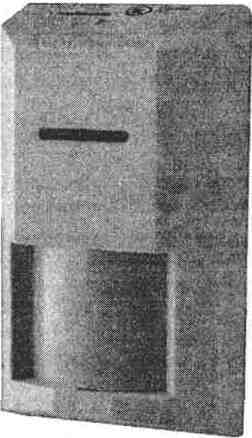

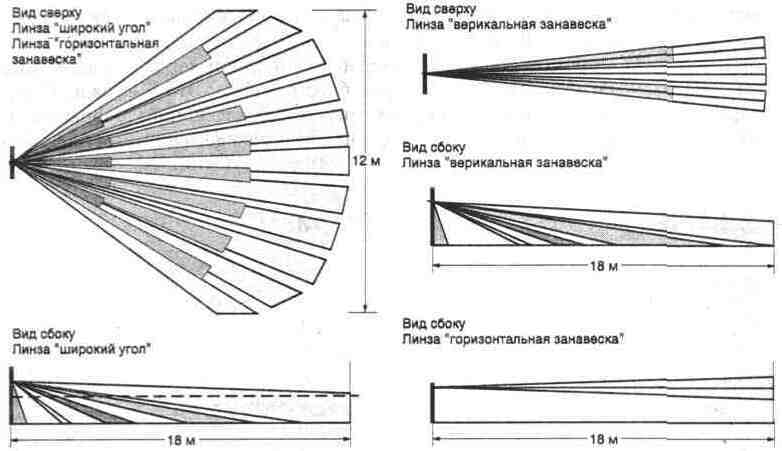

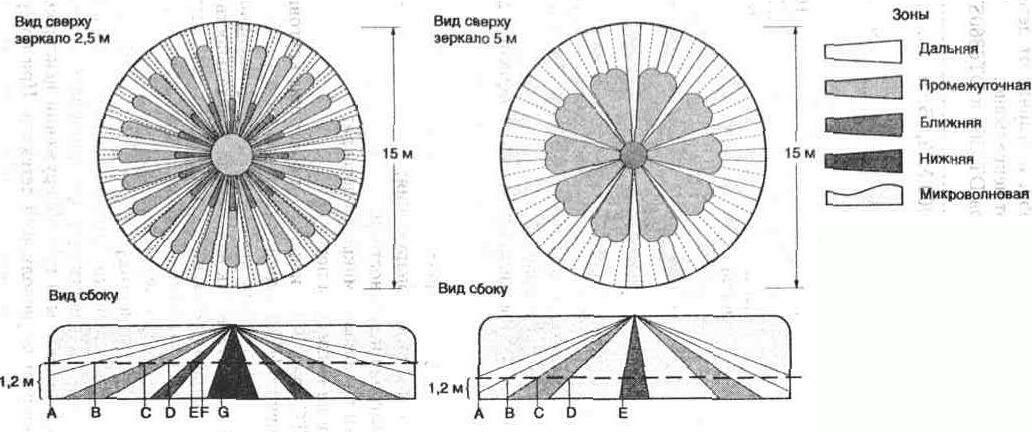

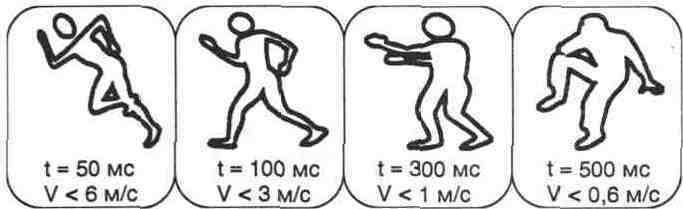

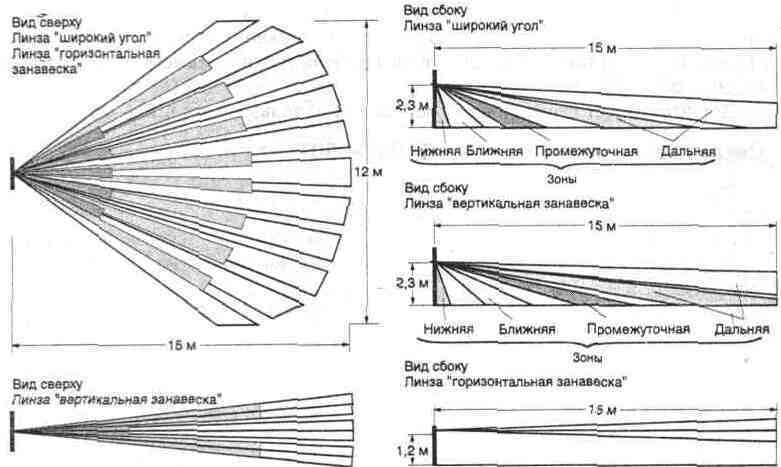

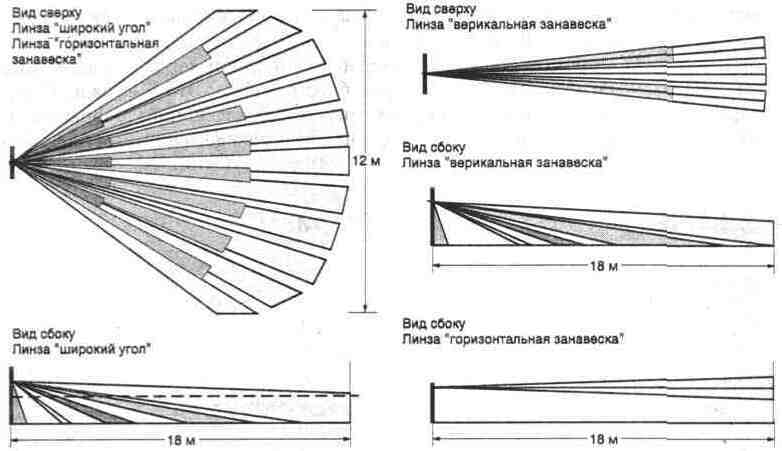

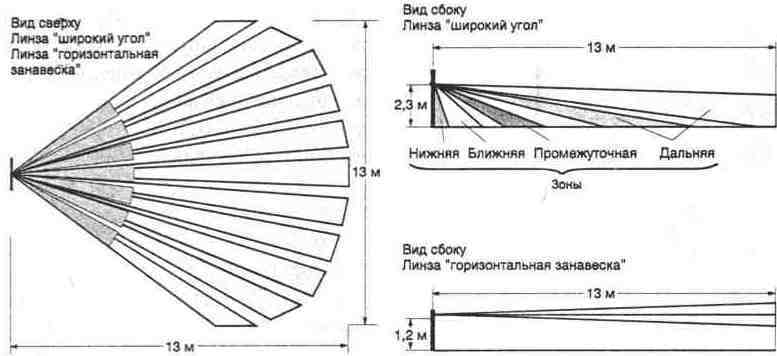

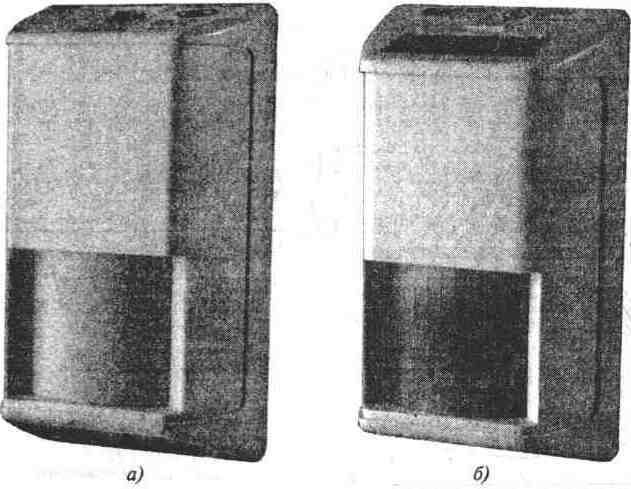

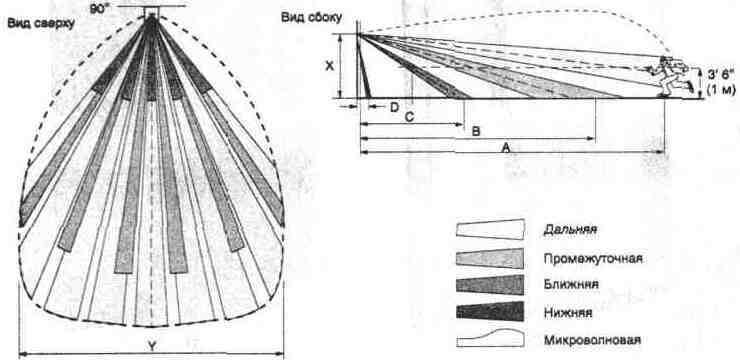

Пассивные и активные ИК детекторы движения

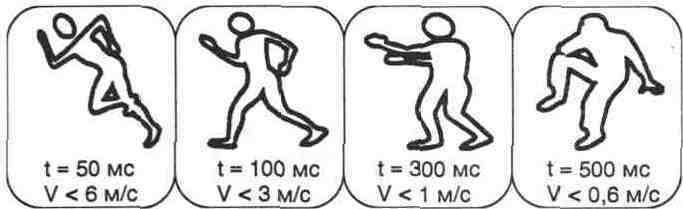

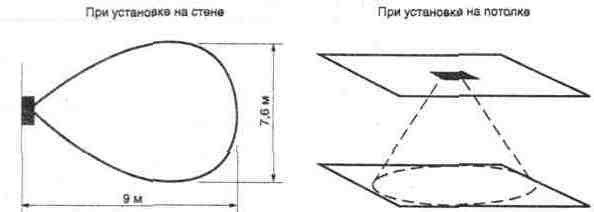

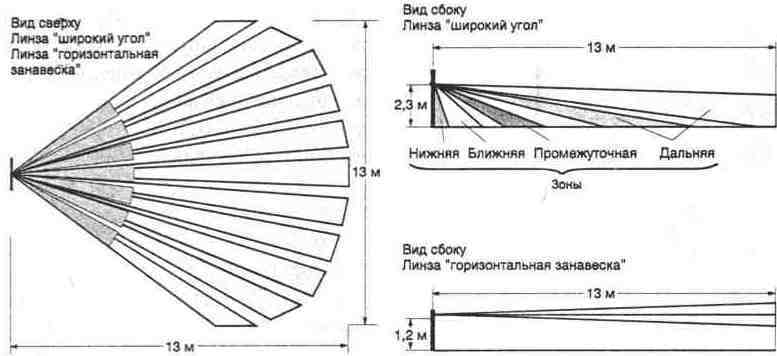

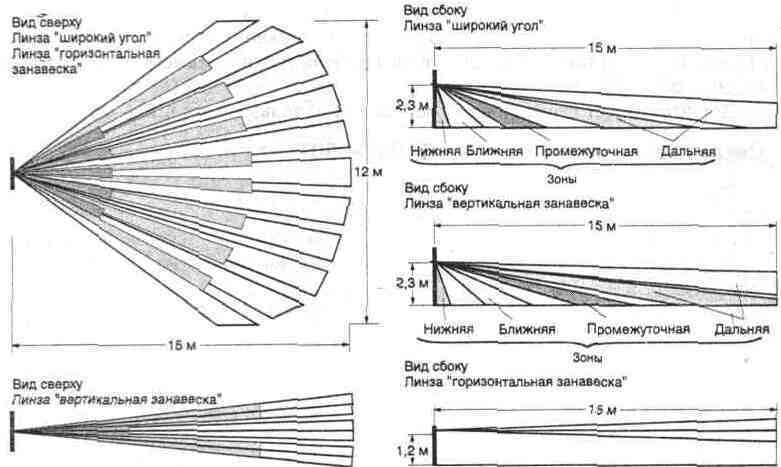

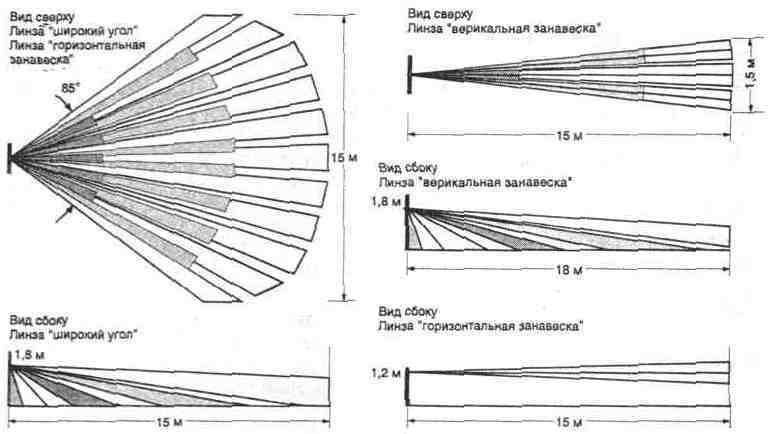

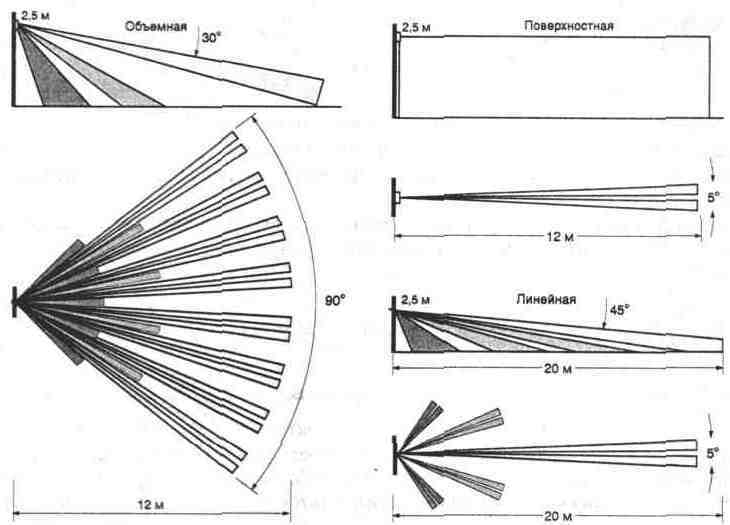

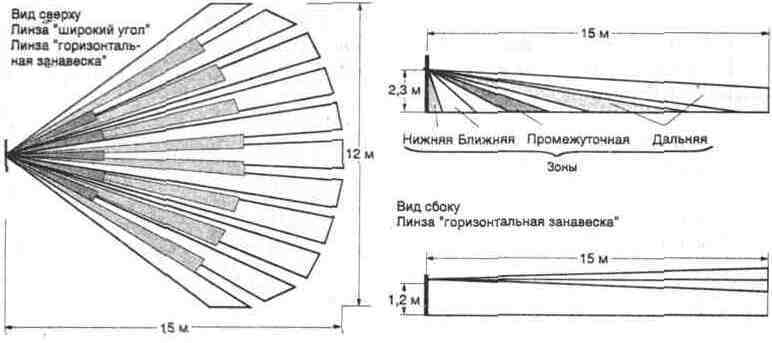

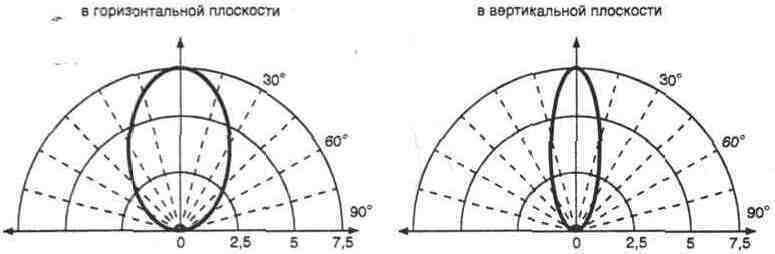

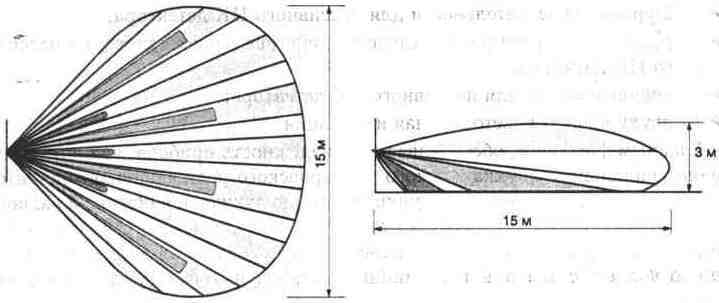

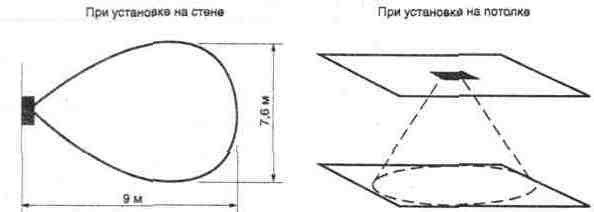

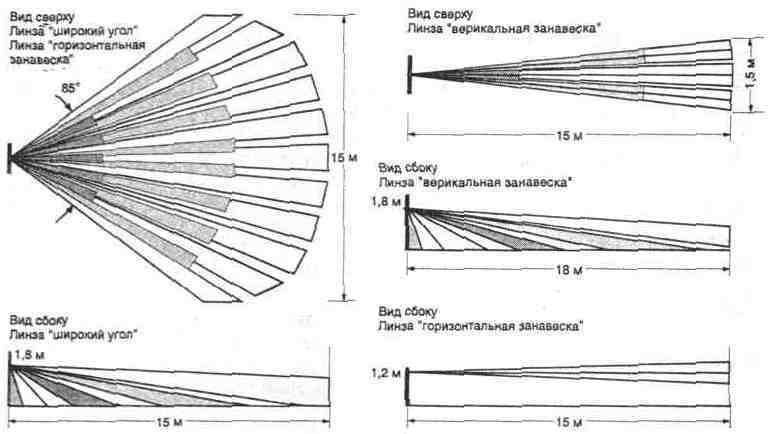

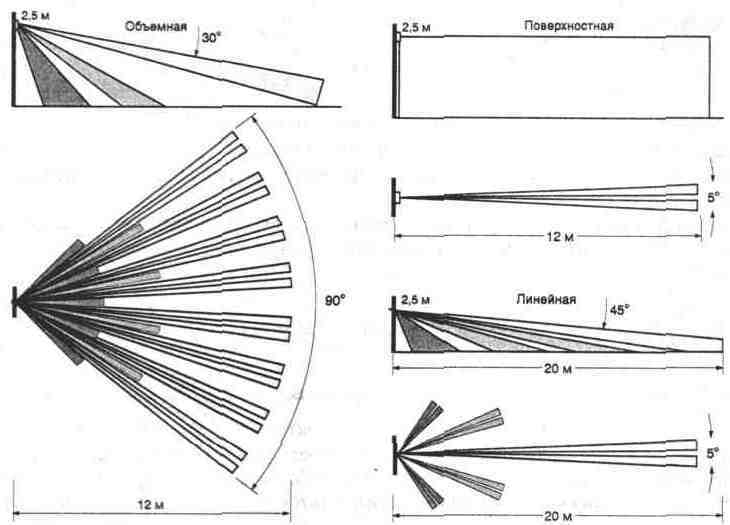

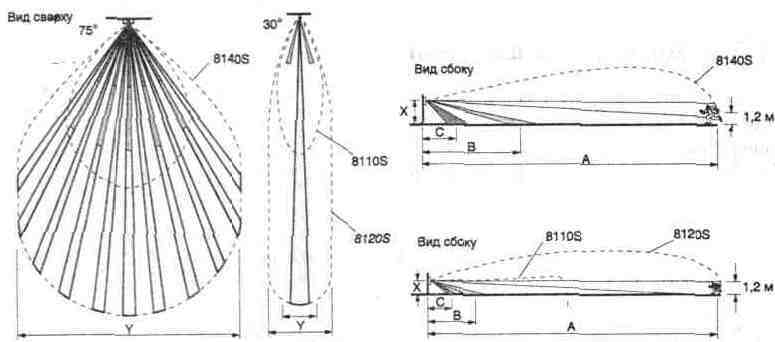

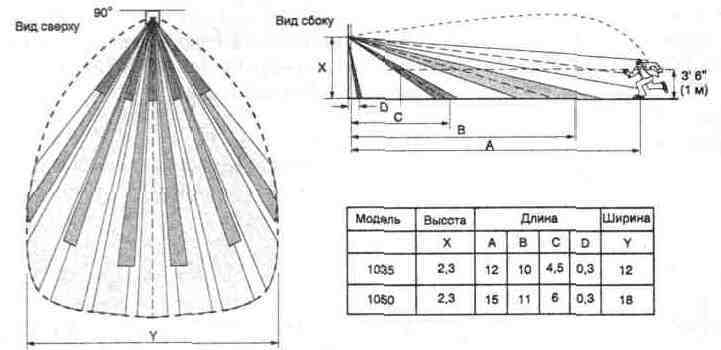

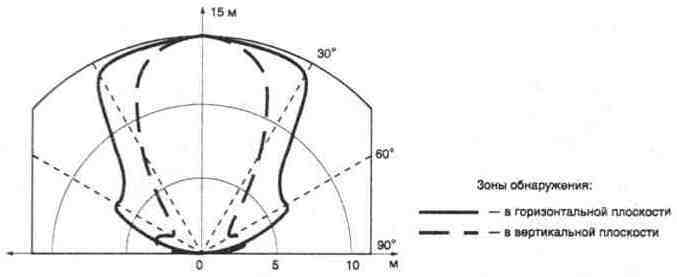

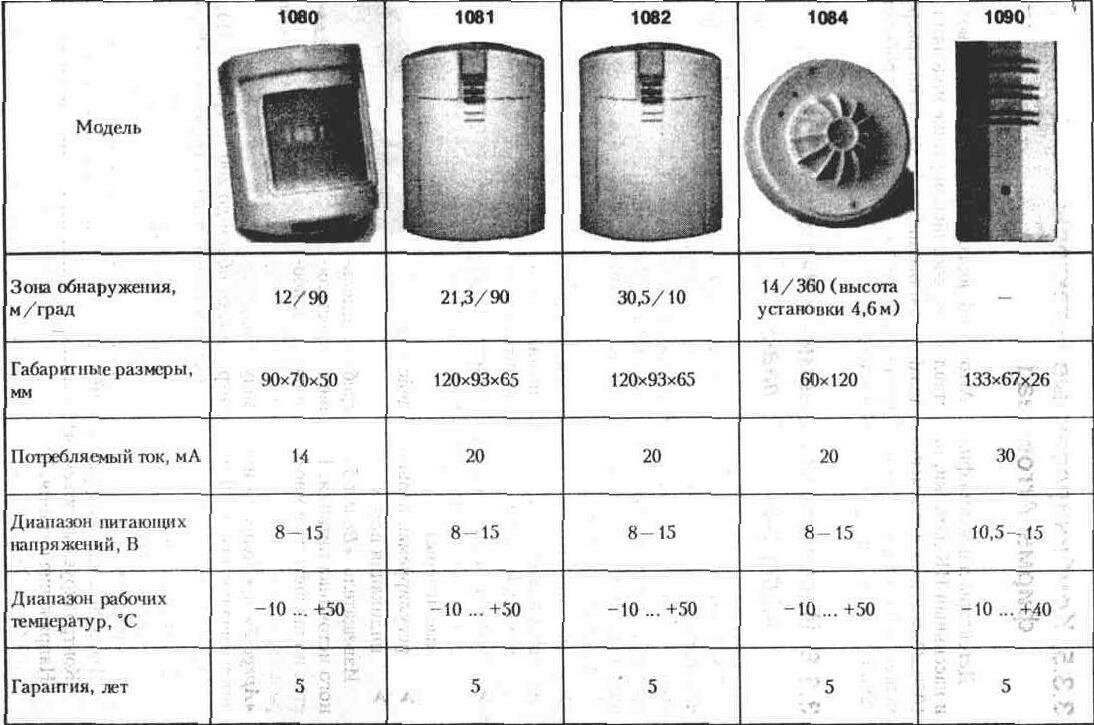

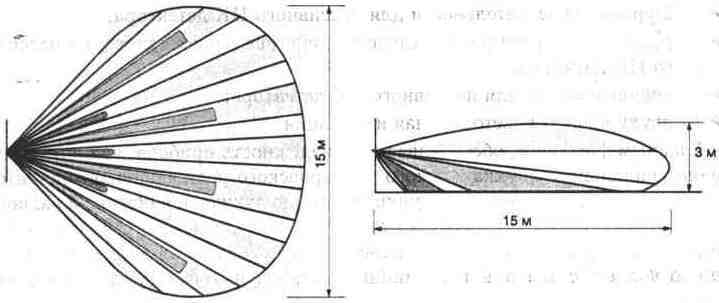

Детекторы движения предназначены для обнаружения движения теплового объекта в охраняемой зоне. По принципу действия они подразделяются на пассивные и активные. В настоящее время первые находят более широкое применение. Они имеют регулируемые зоны обнаружения, защиту от ложных срабатываний, вызываемых домашними животными и насекомыми. Различаются пассивные детекторы размером зоны обнаружения (20—360°), методами обработки сигнала, конструкцией и т. п. Активные детекторы используются, как правило, для охраны периметров объектов.

Недостатком самых простых и дешевых ИК детекторов движения является низкая помехоустойчивость — они срабатывают даже при возникновении теплового потока, например, из-за прогрева солнцем помещения.

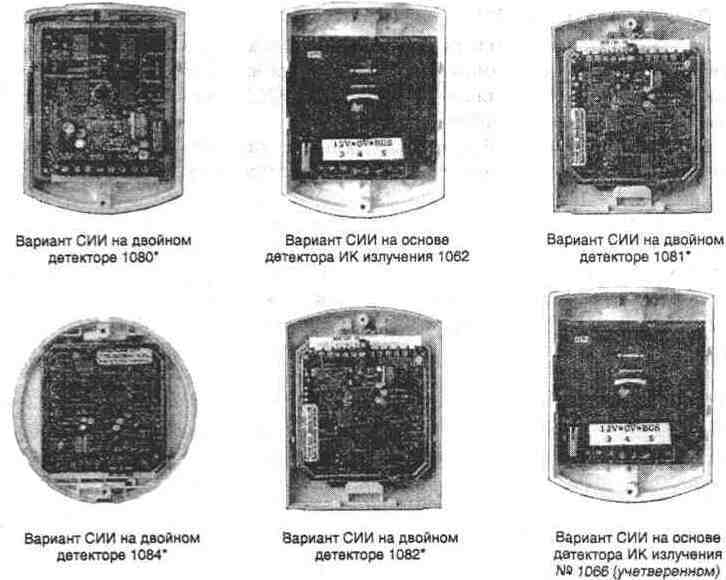

Более совершенные детекторы лишены этого недостатка. Их надежность и стойкость к тепловым помехам обеспечивается многоканальными пироэлементами и сложной электронной обработкой сигнала в самом детекторе. В простых моделях обработка сигналов осуществляется аналоговыми методами, а в более сложных — цифровыми, например, с помощью встроенного процессора.

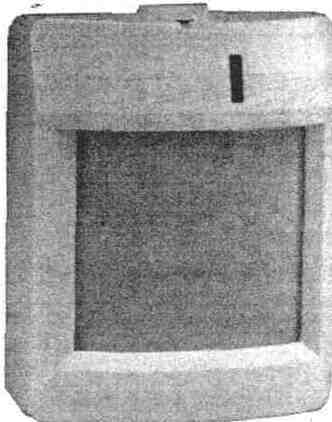

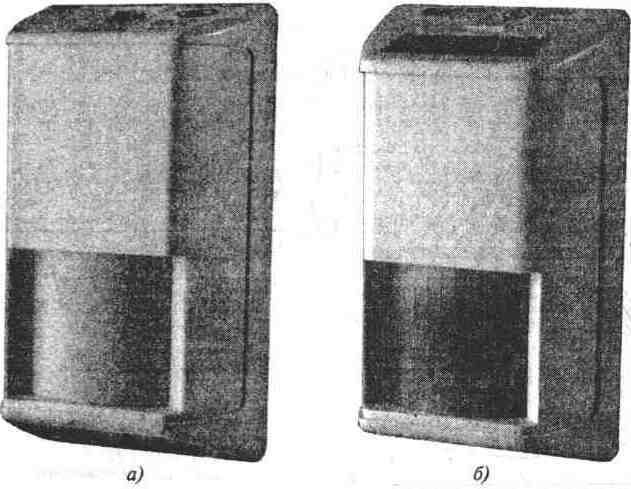

Комбинированные детекторы

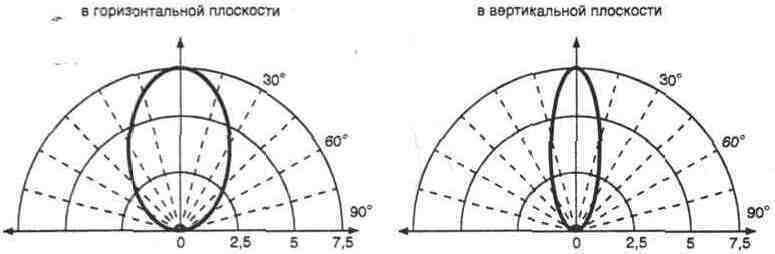

Комбинированные детекторы - это устройства, использующие два разных физических принципа обнаружения движения. В подавляющем большинстве подобных устройств реализованы пассивный ИК и радиоволновый принципы обнаружения движения. Такие приборы, прежде всего, отличает значительно более высокие характеристики обнаружения при крайне низкой вероятности ложных тревог, по сравнению с приборами, использующими только один из принципов обнаружения движения.

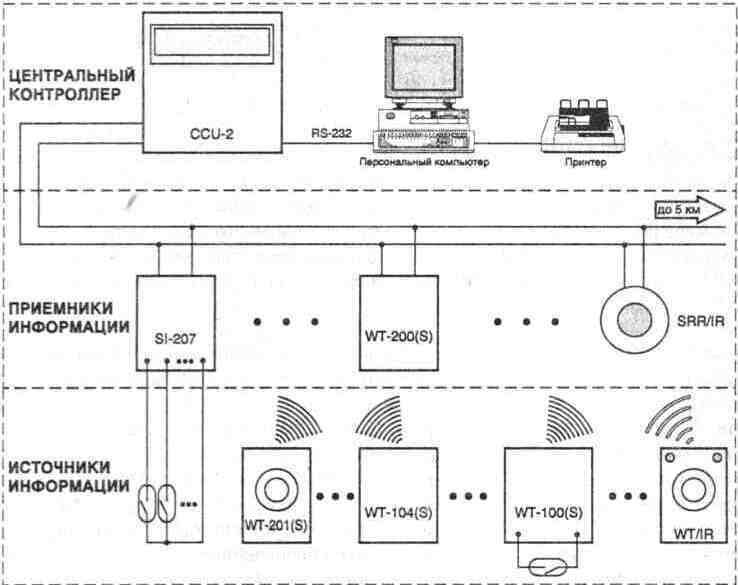

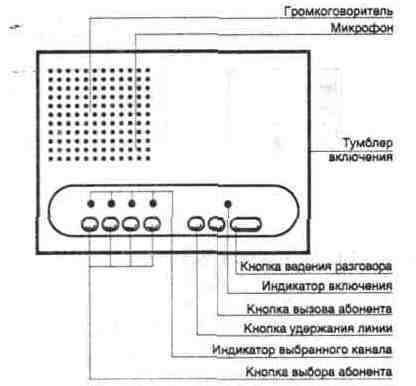

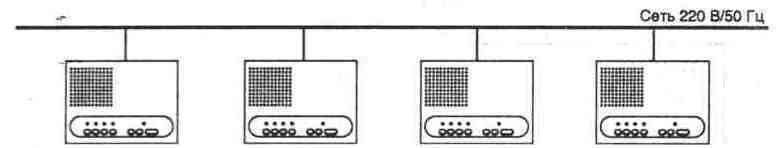

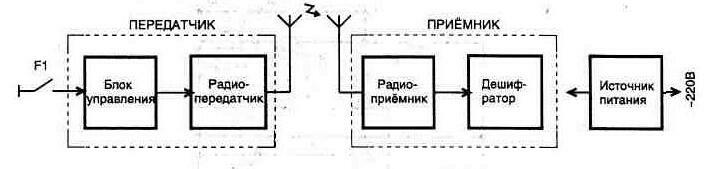

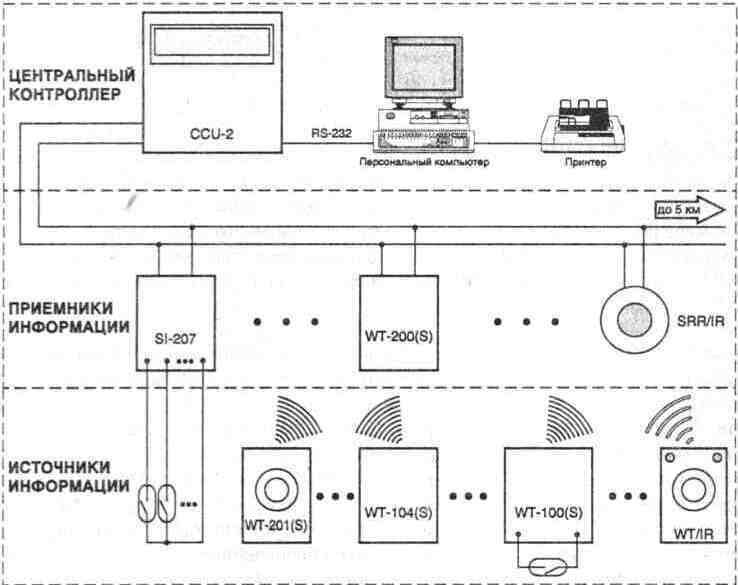

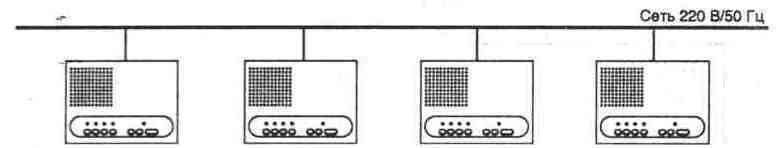

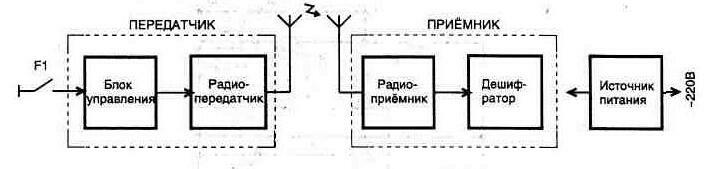

Способы подключения извещателей

Системы охранно-пожарной сигнализации по способу подключения извещателей подразделяются на проводные и беспроводные. В первых связь между всеми устройствами системы осуществляется по проводам. Совокупность соединительных проводов, датчиков, детекторов, соединительных коробок, разъемов и т. п. называется шлейфом. С помощью шлейфов формируются зоны охраны. При своей надежности проводные системы менее гибкие, чем беспроводные. В беспроводных системах каждый извещателъ оснащается собственным передатчиком, а контрольная панель — многоканальным приемником. Надежность связи определяется характеристиками приемника и передатчиков, архитектурой здания и уровнем промышленных радиопомех. Дальность связи обычно составляет от 30 до 1000 м. Беспроводные системы сигнализации более удобны при монтаже и использовании, они могут дополняться устройствами дистанционного управления. На отечественном рынке появились беспроводные системы, использующие для связи и питания промышленную сеть переменного тока напряжением 220 В.

Исполнительные устройства

Исполнительные устройства предназначены для передачи информации пользователю или компетентным органам о срабатывании системы охраны путем подачи звукового и (или) светового сигналов или путем автоматического дозвона по телефонной линии связи до заранее определенных абонентов, а также для управления различными механизмами, обеспечивающими усиление безопасности.

К исполнительным устройствам относятся лампы наружного освещения, прожекторы, стробоскопы, сирены, автодозвонщики, блоки электромагнитных реле, электрозамки и т. п.

Прожекторы, лампы наружного освещения и стробоскопы освещают охраняемую территорию и включаются в случае срабатывания сигнализации, привлекая внимание окружающих. Яркая вспышка стробоскопа в темное время суток или в плохо освещенном помещении может ошеломить преступника и на некоторое время вывести его из строя.

Сирены или ревуны издают громкий звуковой сигнал мощностью до 130 дБ, который может быть услышан на расстоянии нескольких сотен метров. Сирены имеют различное оформление и размеры, некоторые из них оборудованы автономным источником питания. Длительность звучания сирены может быть различной и устанавливается по желанию пользователя.

Устройства автоматического дозвона (автодозвонщики, или коммуникаторы) подключаются к телефонной линии и могут дозваниваться в автоматическом режиме до одного или нескольких абонентов в зависимости от логики работы системы охраны. Блоки электромагнитных реле обеспечивают включение мощных исполнительных механизмов и приборов.

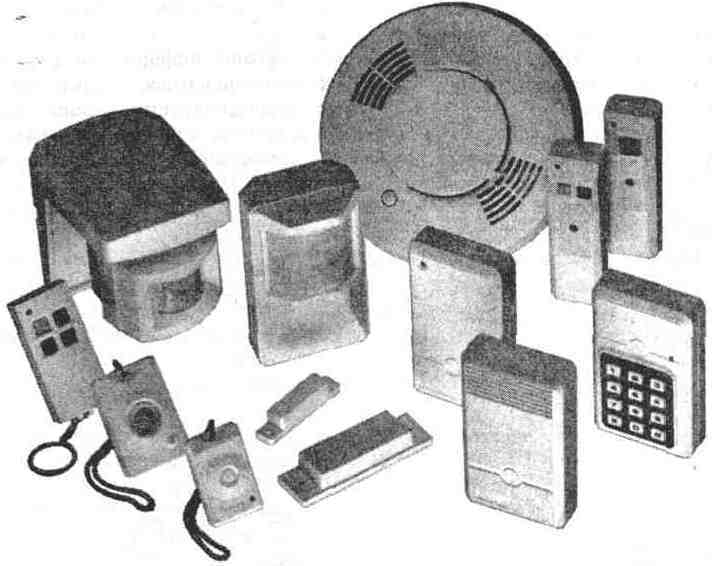

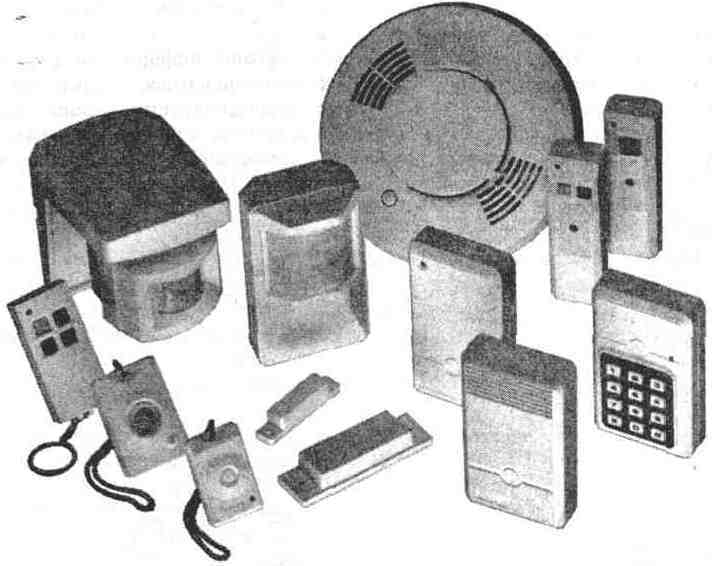

Системы ограничения доступа

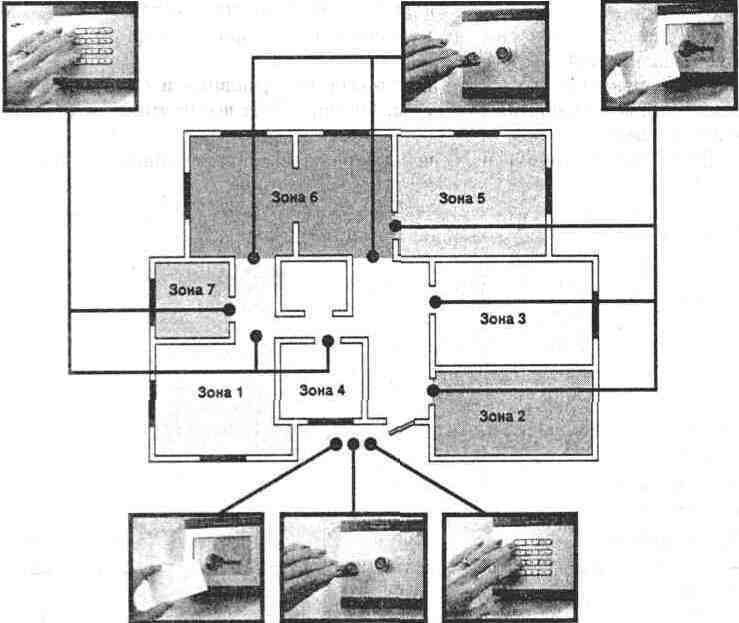

Системы ограничения доступа предназначены для автоматизированного допуска в помещения только тех пользователей, которым разрешено посещение данного помещения. Они основаны на использовании аппаратно-программных средств, управляющих передвижением людей и транспорта через контролируемые точки прохода. Это могут быть небольшие системы, на 1—3 двери, или системы, контролирующие перемещение нескольких тысяч человек. Идентификация пользователя происходит посредством предъявления электронной или магнитной карточки либо путем ввода определенного цифрового кода. Система ограничения доступа включает в себя считыватели и контроллеры. Кроме того, к системам ограничения доступа можно отнести и аудиодомофонные системы с дистанционным открыванием двери.

Считыватели

Считыватели необходимы для считывания идентификационного кода и передачи его в контроллер. Эти устройства предназначены для преобразования уникального кода кодового ключа в код стандартного формата, передаваемый для анализа и принятия решения в дверной контроллер. Считыватели различаются физическими принципами реализации (пластиковые карточки с магнитной полосой, штриховым кодом, бесконтактные карточки Proximity, ключи и карточки со встроенными интегральными микросхемами и т. п.). Эти устройства располагаются непосредственно возле дверей и других точек прохода, ограничивающих перемещение пользователей (турникет, шлюз и т. п.). Кроме того, они могут выполнять еще ряд таких функций, как управление открыванием дверей, контроль времени открытия двери, контроль одной зоны охраны.

Контроллеры

Контроллер необходим для управления считывателями и исполнительными устройствами. Он принимает решение о доступе конкретного пользователя, предъявившего устройство идентификации, через конкретную точку прохода в конкретное время на основании хранящейся в нем информации о конфигурации системы и правах пользователей системы ограничения доступа. Устройством идентификации является аналог ключа, подтверждающий полномочность прав его владельца и служащий для управления точкой прохода. Контроллер может обслуживать один или несколько считывателей и располагаться на удалении от них. Несколько контроллеров могут образовывать группу, обслуживающую территориально и логически выделяемую часть системы ограничения доступа (этаж, здание, организацию), и именоваться объектом.

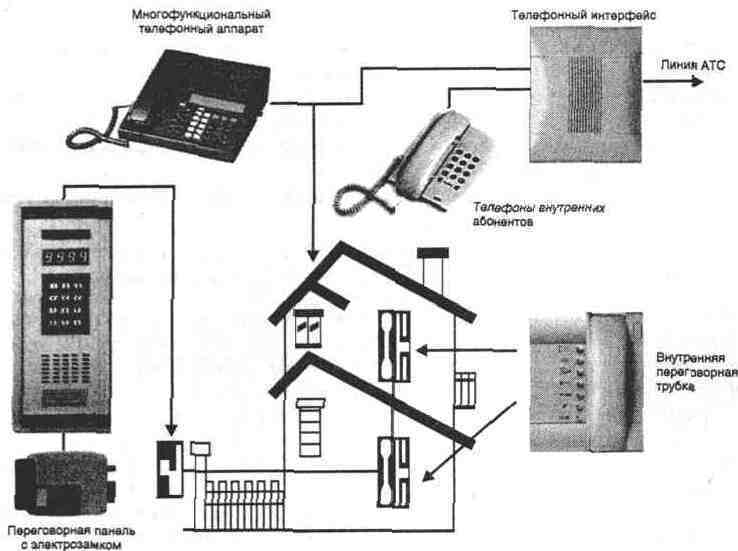

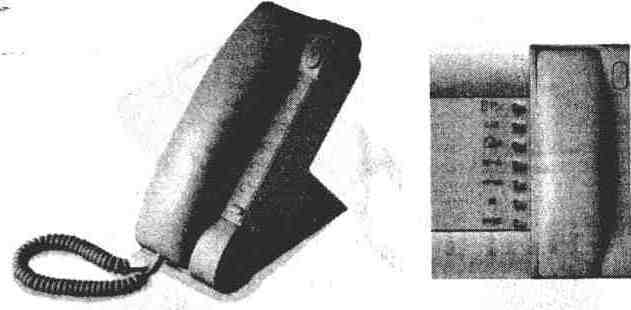

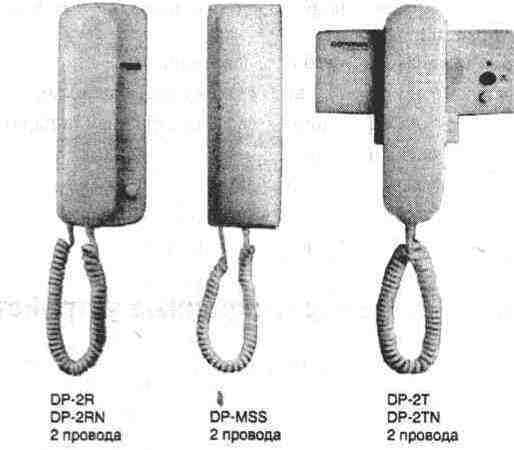

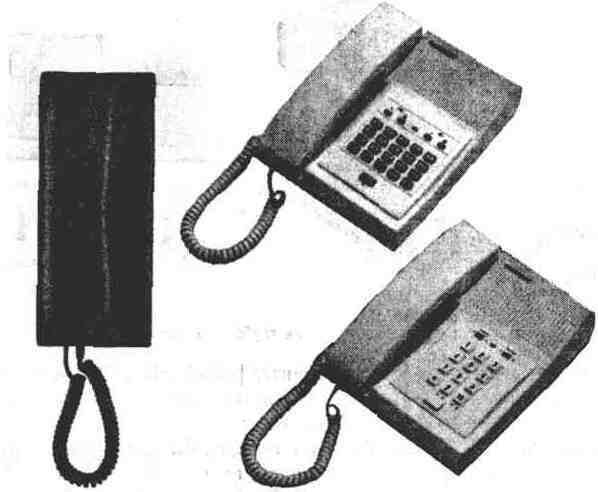

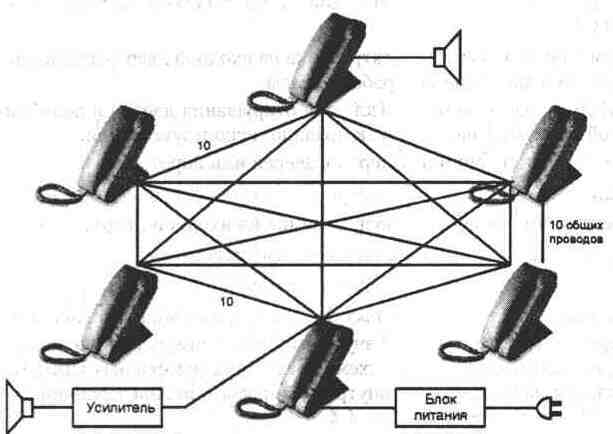

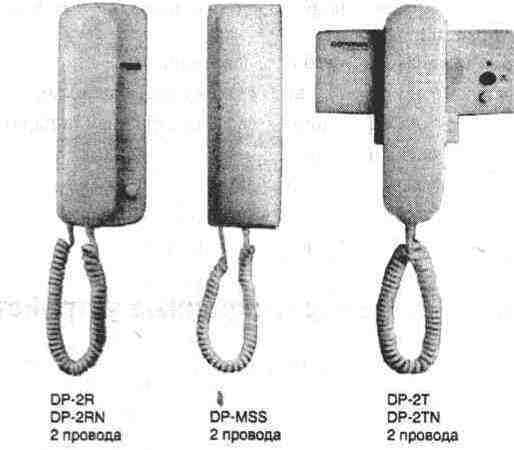

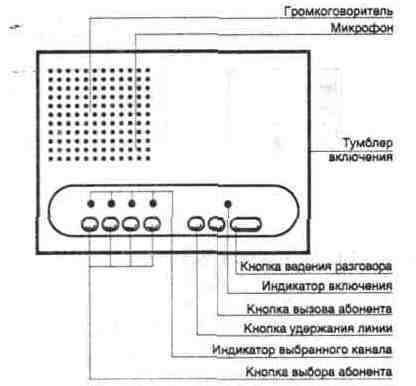

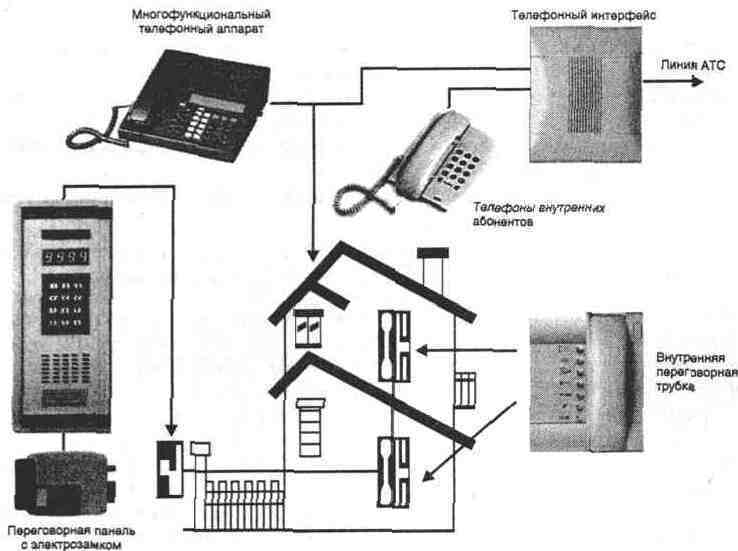

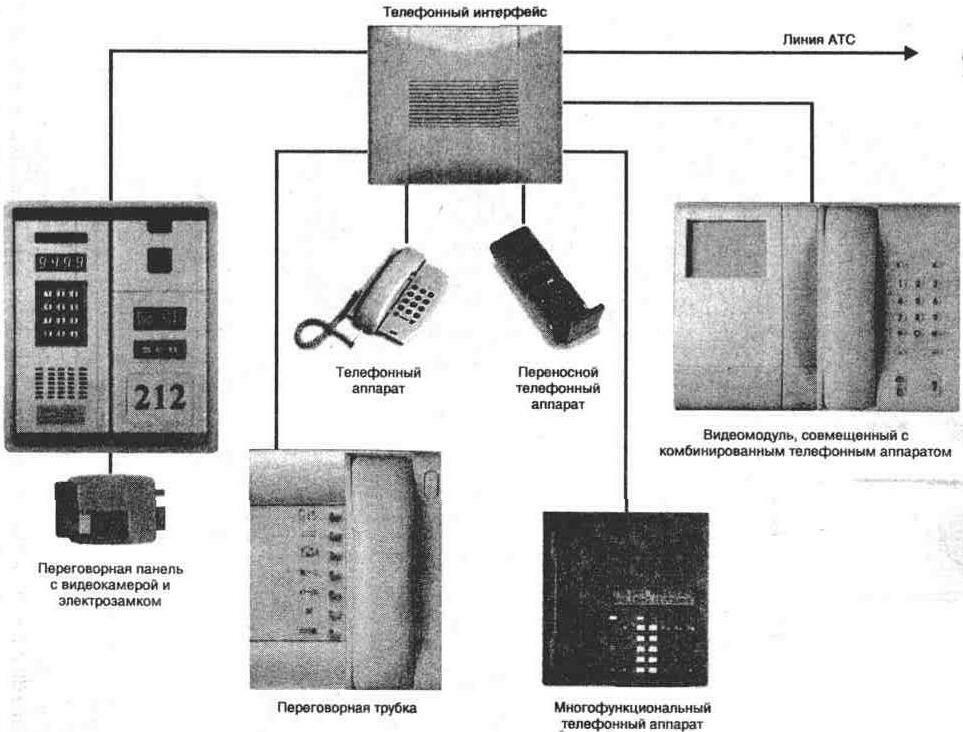

Аудиодомофонная система

Аудиодомофонная система предназначена для ограничения доступа посторонних лиц в частные квартиры, дачи, подъезды многоэтажных домов, офисов, банков, медицинских учреждений и др. Она позволяет вести переговоры с посетителями и дистанционно открывать входную дверь в случае необходимости. Кроме того, современные аудиодомофонные устройства позволяют выполнять функции охранной системы.

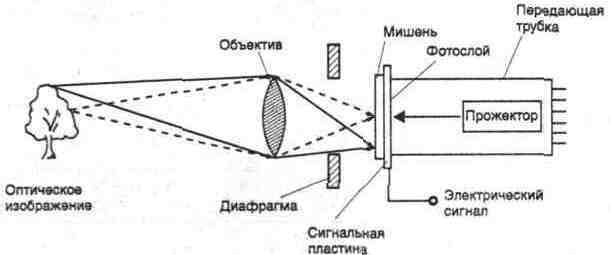

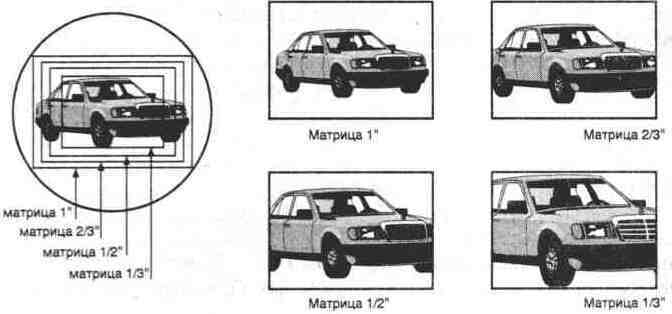

Системы видеонаблюдения

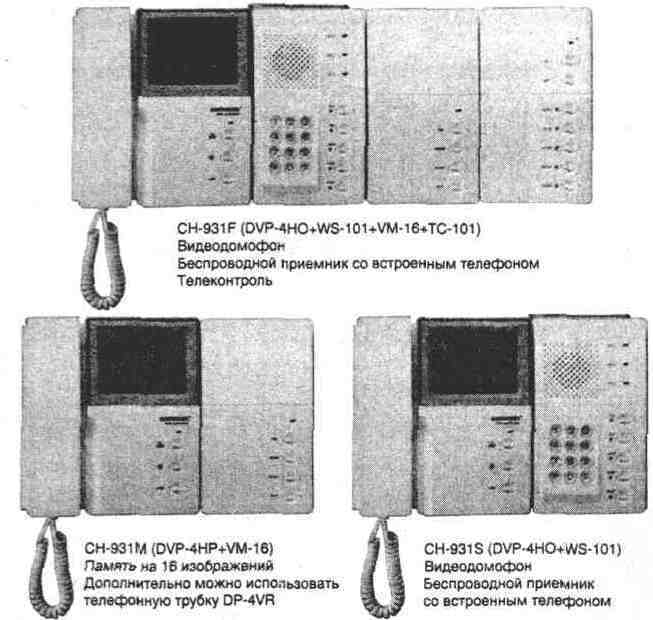

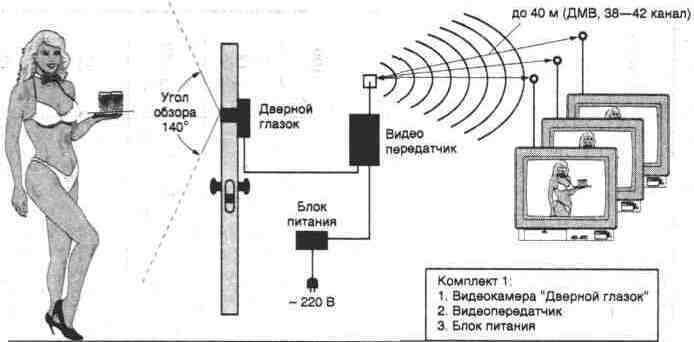

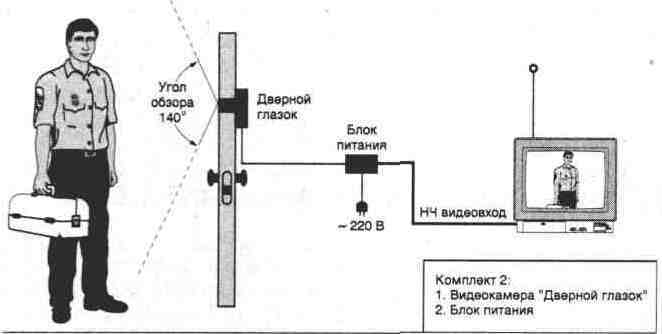

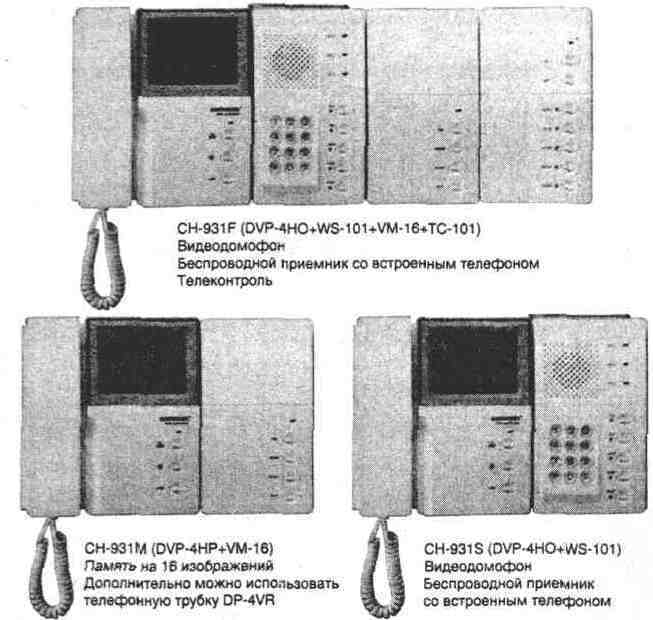

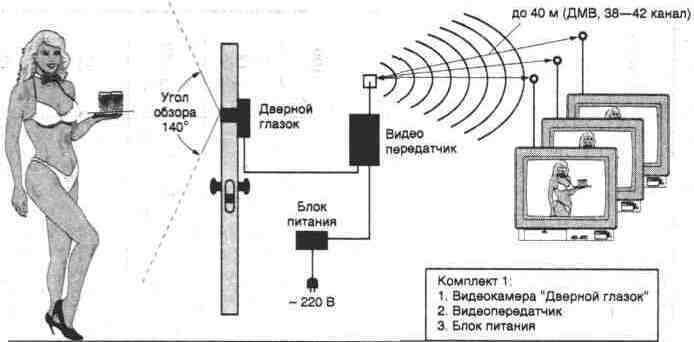

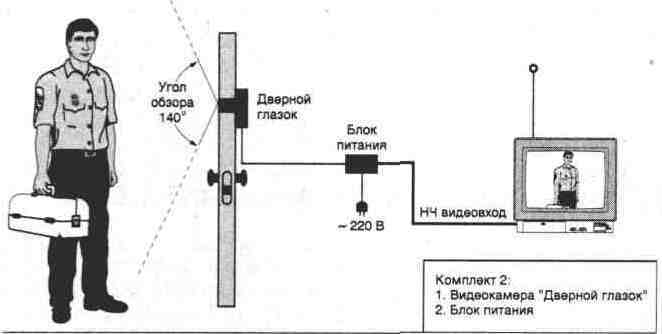

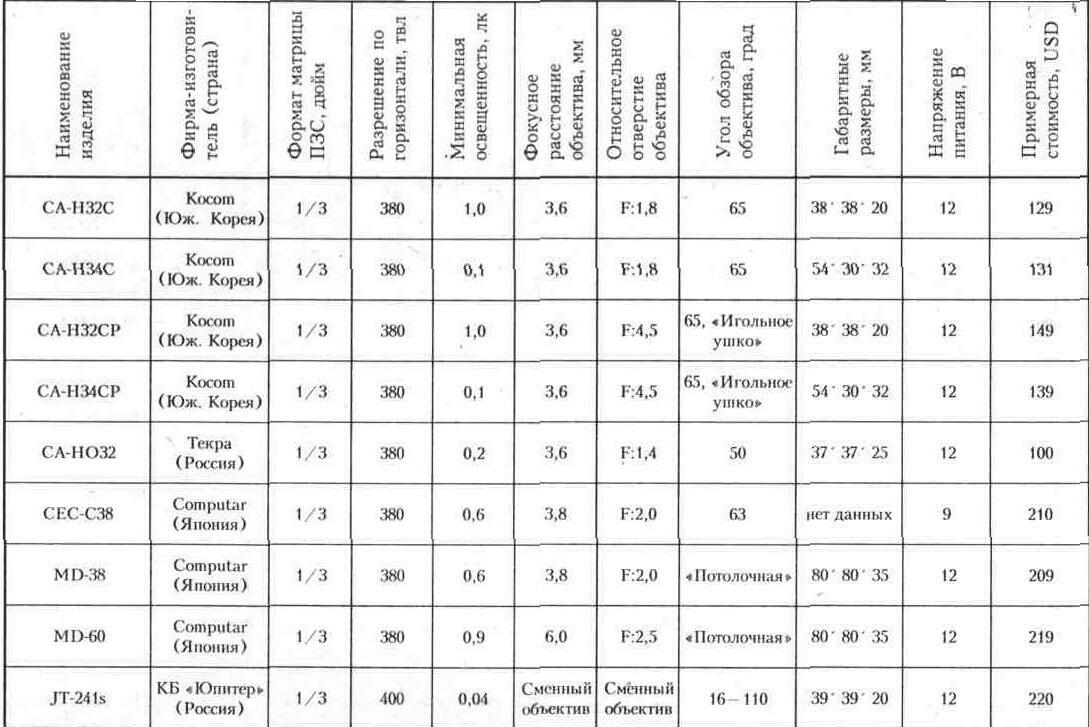

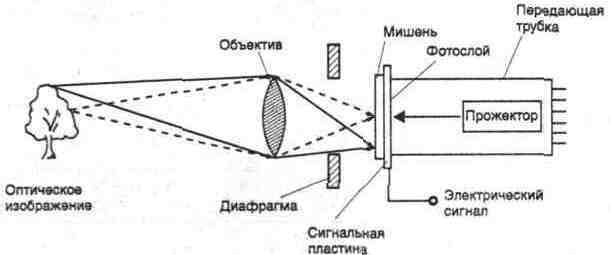

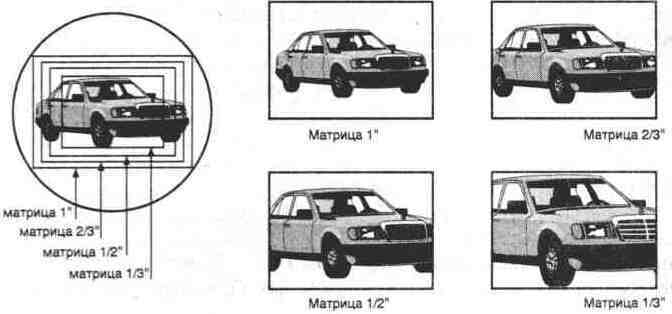

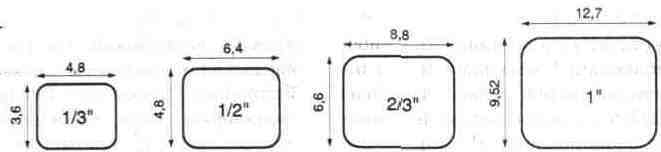

Системы видеонаблюдения предназначены для визуального наблюдения за охраняемым объектом с помощью телекамер. Они позволяют следить одновременно за одним или несколькими объектами. Камеры наблюдения могут располагаться как внутри помещения, так и снаружи. Задача системы видеонаблюдения состоит в наглядном представлении видеоинформации об оперативной обстановке на контролируемом объекте. Одной из разновидностей таких систем являются видеодомофоны, выполняющие функции дверного глазка и переговорного устройства одновременно. Системы скрытого наблюдения используют миниатюрные видеокамеры с инфракрасной подсветкой для работы в условиях плохого освещения.

Телевизионные системы наблюдения

Самая простейшая система телевизионного (ТВ) наблюдения включает в себя одну или несколько телевизионных камер и монитор или телевизор. Камеры могут устанавливаться на поворотных устройствах снаружи или внутри помещения и позволяют осуществлять круглосуточное наблюдение за охраняемой территорией. Управление системами телевизионного наблюдения в зависимости от их сложности и обстановки на объекте может быть автоматическим или ручным. Совместно с этими системами можно использовать детекторы движения, системы освещения и другие дополнительные устройства.

В системах видеонаблюдения, рассчитанных на использование нескольких камер, на экране одного монитора можно одновременно отображать изображения от всех камер. Для этих целей используются устройства, именуемые квадраторами (делителями экрана). При необходимости изображение от любой камеры можно оперативно развернуть на весь экран. Для последовательного вывода изображений используются мультиплексоры (коммутаторы), которые последовательно подключают видеокамеры к монитору или телевизору.

Системы ТВ наблюдения позволяют создать гибкую и наращиваемую систему безопасности, в которую могут входить не только компоненты телевизионных систем, но и системы сигнализации и ограничения доступа.

Системы скрытого наблюдения

Системы скрытого наблюдения используются для повышения эффективности охраны и устанавливаются там, где необходимо скрыть факт наблюдения. Задача систем скрытого наблюдения — не изучать посетителей, а контролировать ситуацию на охраняемой территории.

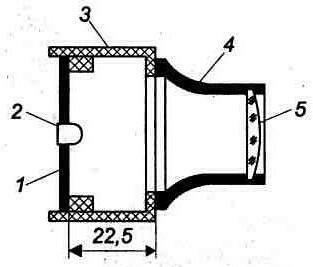

С помощью плоской, размером со спичечный коробок, камеры со специальным объективом типа Pin-Hole (камера с вынесенным входным зрачком) и диаметром входного зрачка 0, 8—2, 0 мм можно вести скрытое наблюдение за любой частью помещения. Такие камеры могут устанавливаться в корпусе часов, на дверном косяке, под обоями и т. п.

Другим, более простым, способом такого наблюдения является использование так называемых видеоглазков со сверхширокоугольной оптикой, предназначенных для монтажа в двери. Внешне они ничем не отличаются от обычных дверных глазков. Питание и передача видеосигнала от этих устройств осуществляется по кабелю или радиоканалу.

Видеодомофоны

Видеодомофон — это устройство, которое выполняет функции дверного глазка и переговорного устройства. Видеодомофон позволяет наблюдать пространство перед входной дверью и беседовать с посетителем, находящимся за дверью. Видеокамеру обычно располагают так, чтобы в ее поле зрения попадал максимум околодверного пространства. Многие видеокамеры оснащены инфракрасной подсветкой для работы в условиях плохой освещенности. При оборудовании видеодомофонами жилых домов полезно создавать два уровня охраны:

входной двери подъезда (этажа) и входной двери каждой квартиры.

Рис. 1.2. Состав технических средств охраны и безопасности

1.3. Выбор системы охранной сигнализации.

1. 3. Выбор системы охранной сигнализации

Выбирая какую-либо систему сигнализации, прежде всего, необходимо подумать о том, как соотносятся затраты на ее покупку, сборку и установку с ее надежностью и ценностью того, что она будет охранять. Для большинства из нас наиболее ценными являются собственный дом, квартира, автомобиль и (или) дача. Сохранить их от огня и уберечь от кражи можно многими способами, но если злоумышленник — профессионал в своем деле, то никто не сможет полностью гарантировать надежность охраны. Необходимо помнить, что условия его (злоумышленника) деятельности, как нигде, приучают его к осторожности и оттачивают мастерство. Ошибка для него означает быть пойманным, с поличным или в позже, по оставленным уликам.

Единственным способом перехитрить опытного преступника остается установка такой охранной системы, которую бы он никогда до сих пор не встречал. Поэтому к организации защиты своей собственности необходимо подходить творчески. Не пожалейте времени на обдумывание своей идеи перед тем, как потратить хотя бы рубль на приобретение каких-либо компонентов. В зависимости от того, какие функции будут возложены на систему охраны, вы можете выбрать и скомпоновать различные виды устройств и датчиков в единое целое. Ваша система может использовать контактные и магнитные датчики, датчики движения и битого стекла, видеоглазки с видеомагнитофонами, тревожные кнопки, электронные и кодовые замки.

Задачу защиты помещений нужно решать комплексно, чтобы по нескольку раз не переделывать дизайн помещения и коммуникации. Все системы охраны и сигнализации должны устанавливаться с учетом следующих факторов:

> обеспечения высокой надежности;

> обеспечения минимальной стоимости;

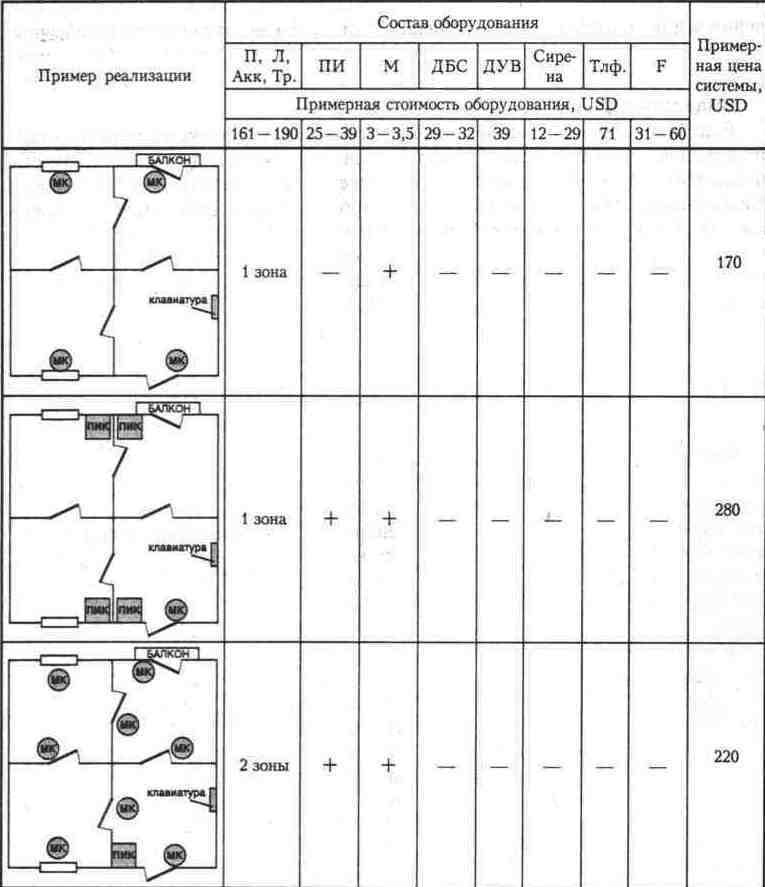

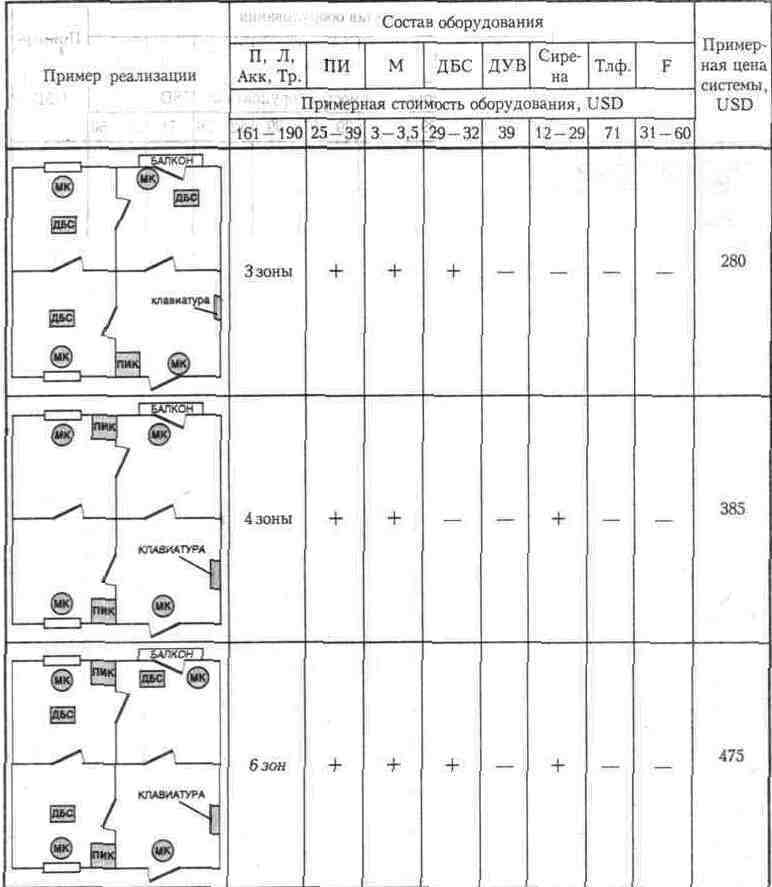

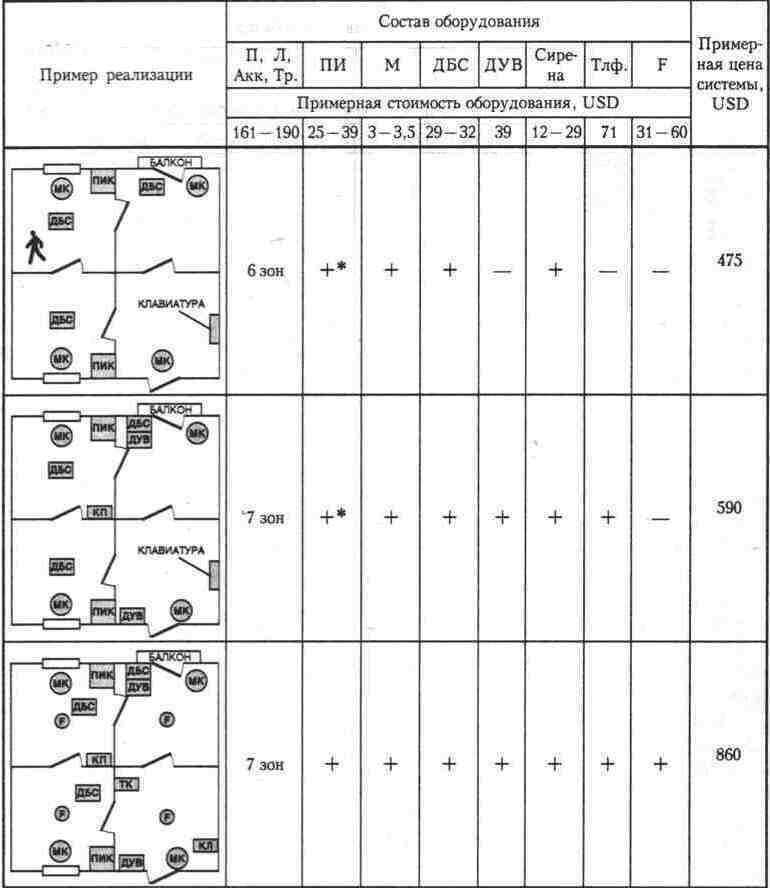

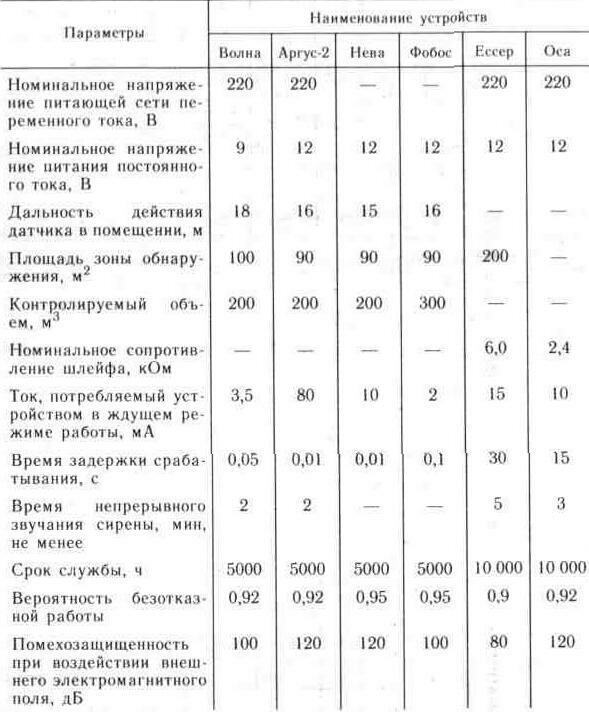

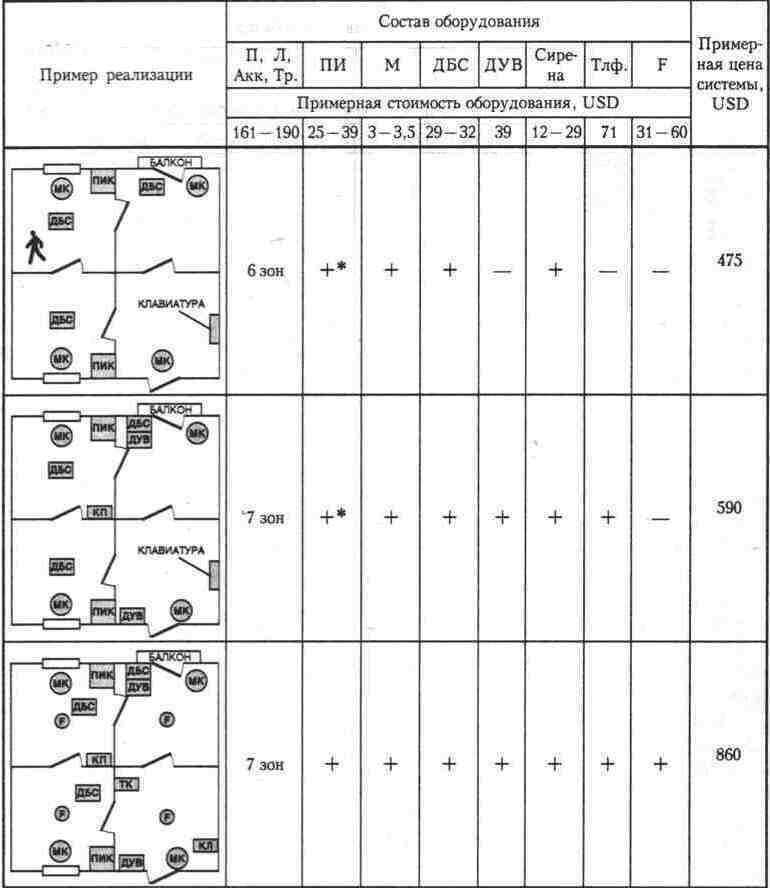

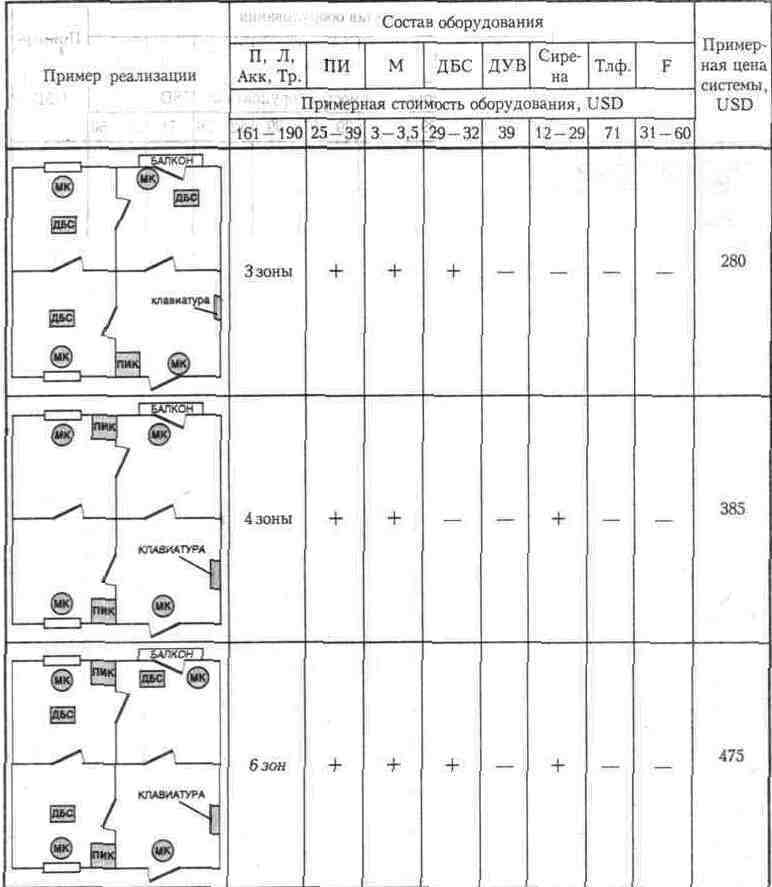

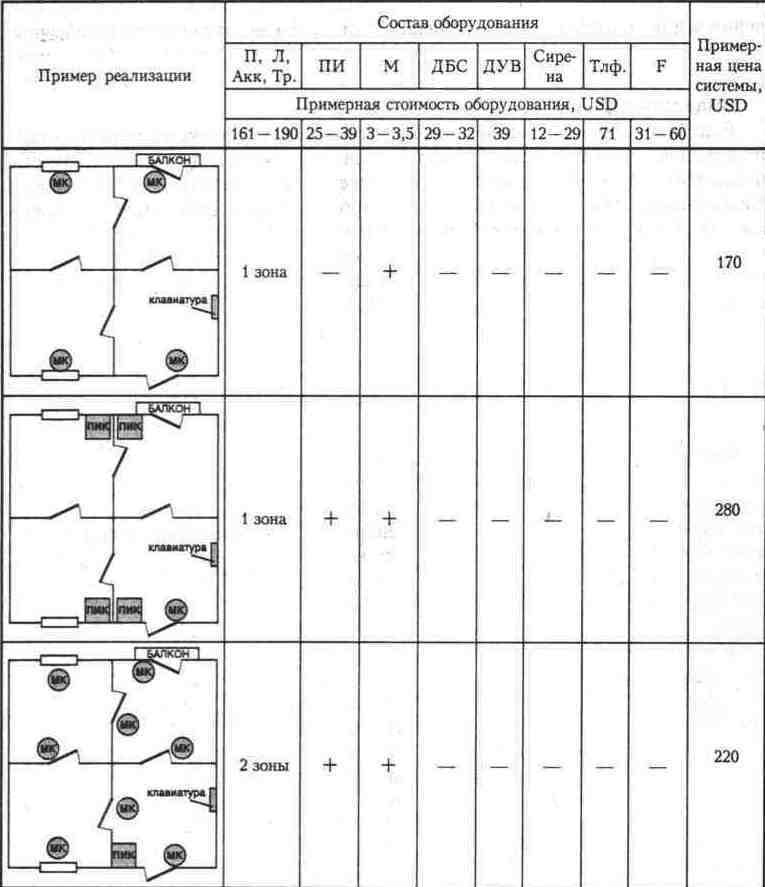

Таблица 1. 1. Пример построения охранных систем

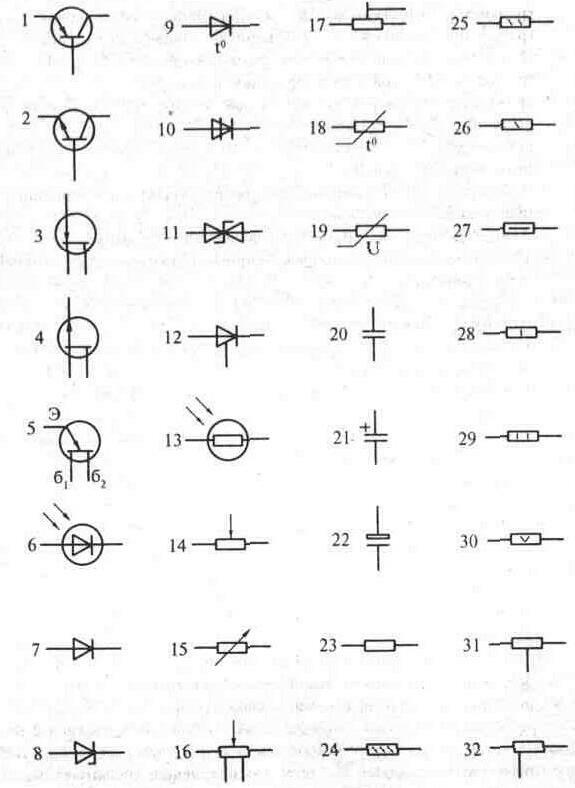

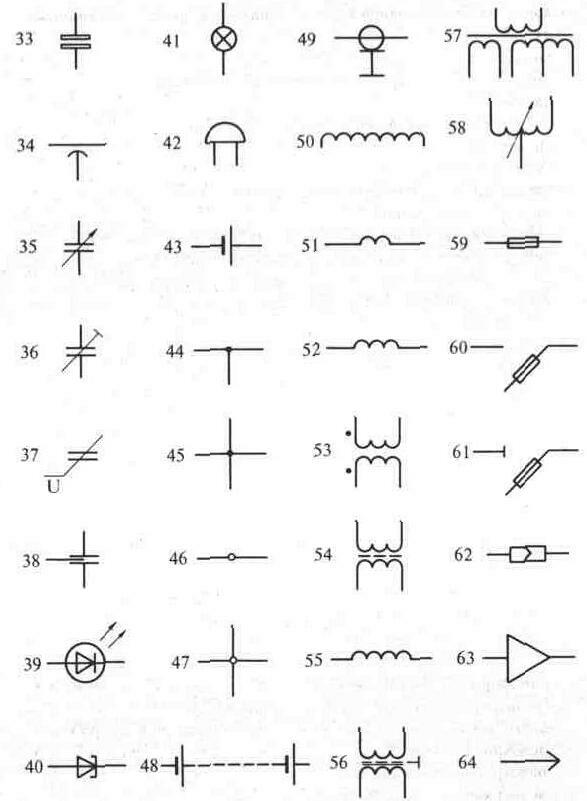

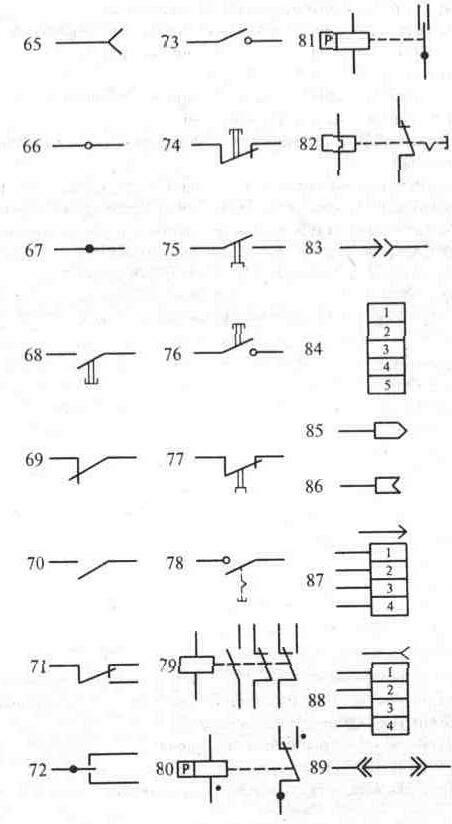

Условные обозначения

ДБС — детектор битого стекла, КЛ — клавиатура;

Акк — аккумулятор; ДУВ — вибродатчик,

КП — контрольная панель; Тр. — трансформатор;

ПИК — пассивный ИК детектор, ТК — тревожная кнопка;

Тлф. — телефон с автодозвоном; МК — магнитный контакт;

F — пожарный датчик,

+ — наличие устройства в системе охраны,

+* — извещатель может быть отключен в режиме присутствия

Продолжение таблицы 1.1

> удобства использования;

> исключения возможного влияния их друг на друга;

> возможности модернизации.

В табл. 1. 1 представлены примерные варианты комплектования систем охраны жилых помещений, приведены ориентировочные стоимости ее составных элементов. Кроме того, показано наиболее логичное, с точки зрения охраны, расположение всех составных частей системы: датчиков, контрольных панелей и

Окончание таблицы 1. 1

устройств набора кода. Помните, что от правильности выбора и использования защитных устройств во многом зависит безопасность лично ваша и вашего имущества. Поэтому при оборудовании помещений охранными системами лучше обратиться к специалистам.

Основные методы «работы» квартирных воров заключены в подборе ключей или взломе двери или окна. Особенно внимательным следует быть жителям первого и последнего этажей многоэтажных домов. В настоящее время участились

кражей с балконов, а также кражи с использованием альпинистского снаряжения. Однако большинство преступников проникают в квартиры через дверь. Типовую дверь в наших квартирах взрослый мужчина может выбить плечом, если она недостаточно укреплена. Поэтому защиту своей собственности следует начинать с дверных запоров и укрепления входной двери. Дверь необходимо запирать на два замка разных систем. Замки должны располагаться на расстоянии не менее 50 см друг от друга. При этом лучше использовать накладные замки, т. к. они не ослабляют полотно двери при установке.

В последнее время граждане все большее предпочтение отдают металлическим дверям, которые при правильной установке обеспечивают высокую степень защиты помещения. Стальные двери выпускаются как отечественными, так и зарубежными производителями. На эти двери устанавливаются, как правило, по два замка: ригельный и «цербер».

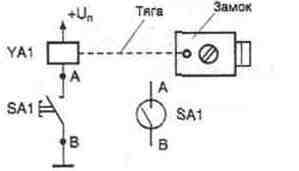

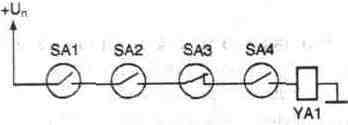

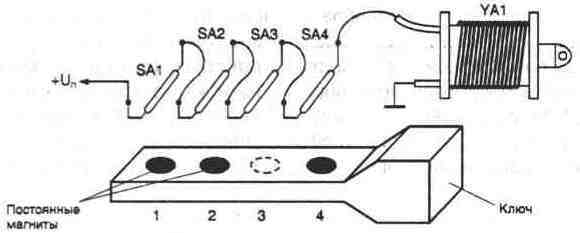

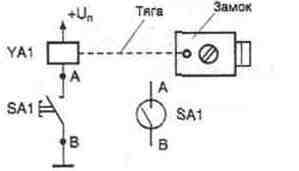

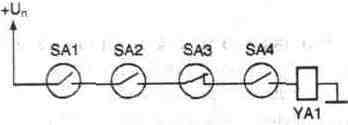

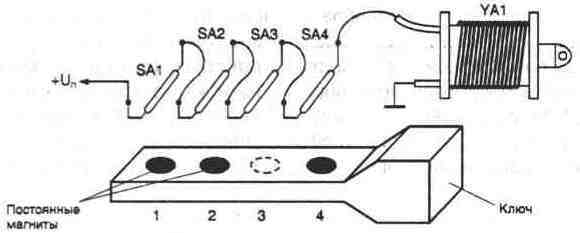

При использовании электромеханических замков появляется возможность дистанционного управления входной дверью. Это можно сделать, используя домофонную систему. Сочетание электромеханического замка и такой системы позволит вам, не отрываясь от домашних дел или не покидая рабочего места, выяснить личность, намерение посетителя и впустить его, нажав кнопку открывания двери, если вы этого пожелаете.

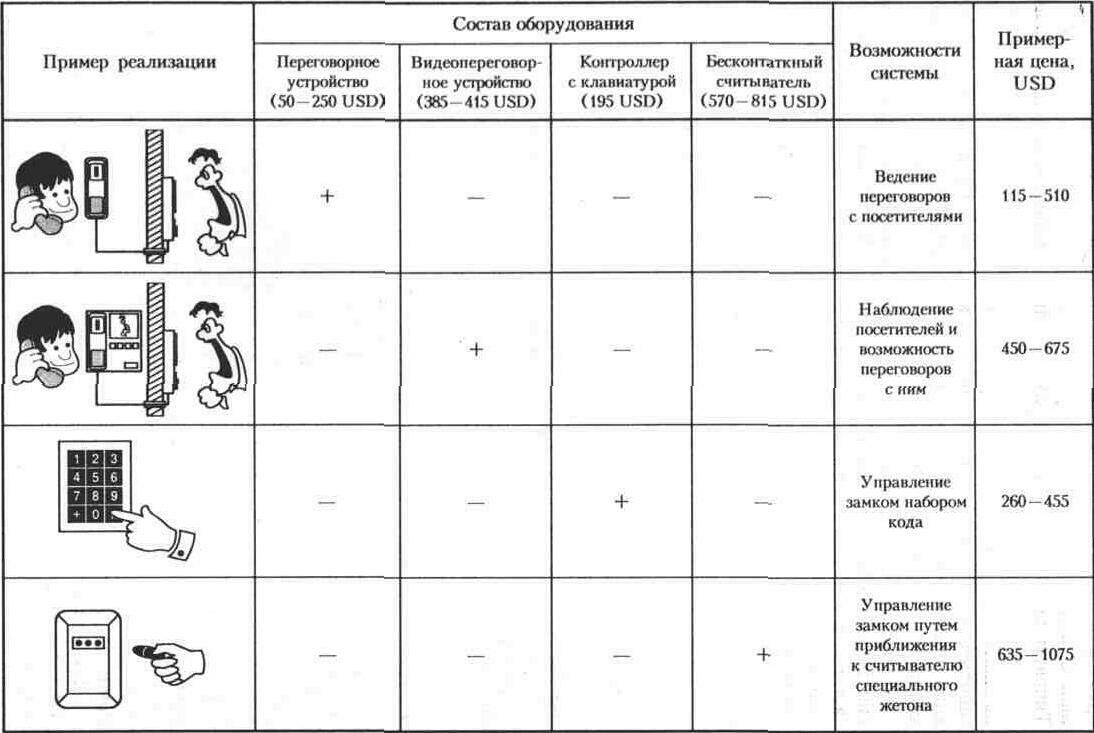

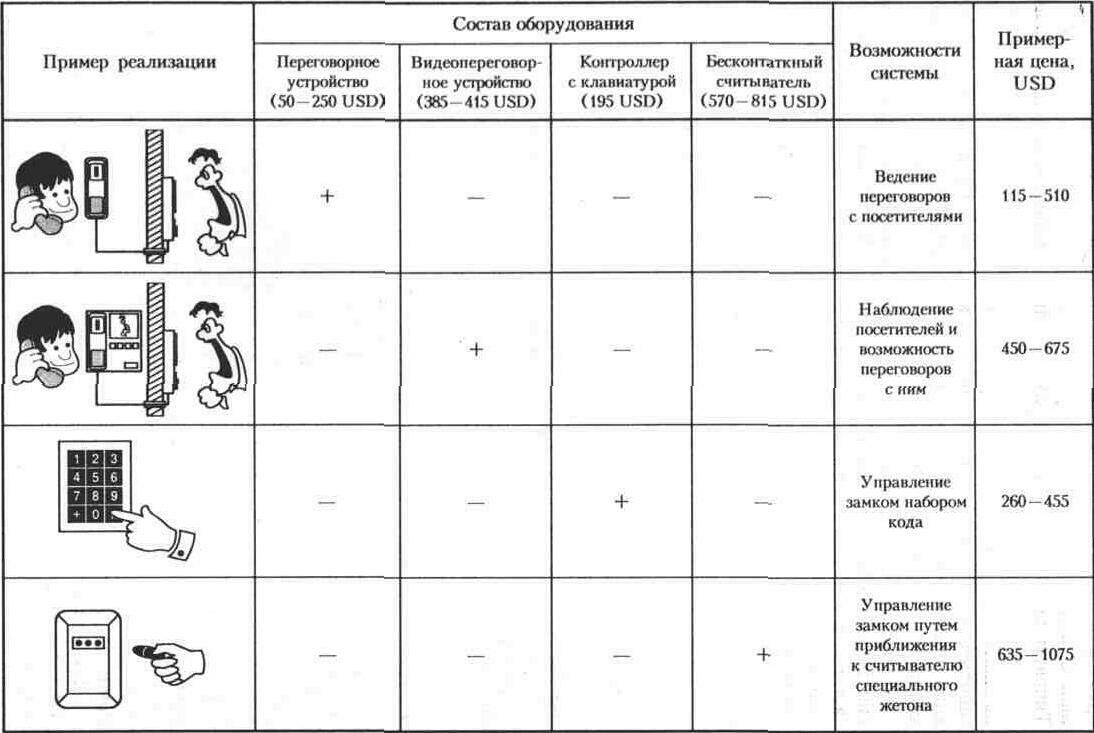

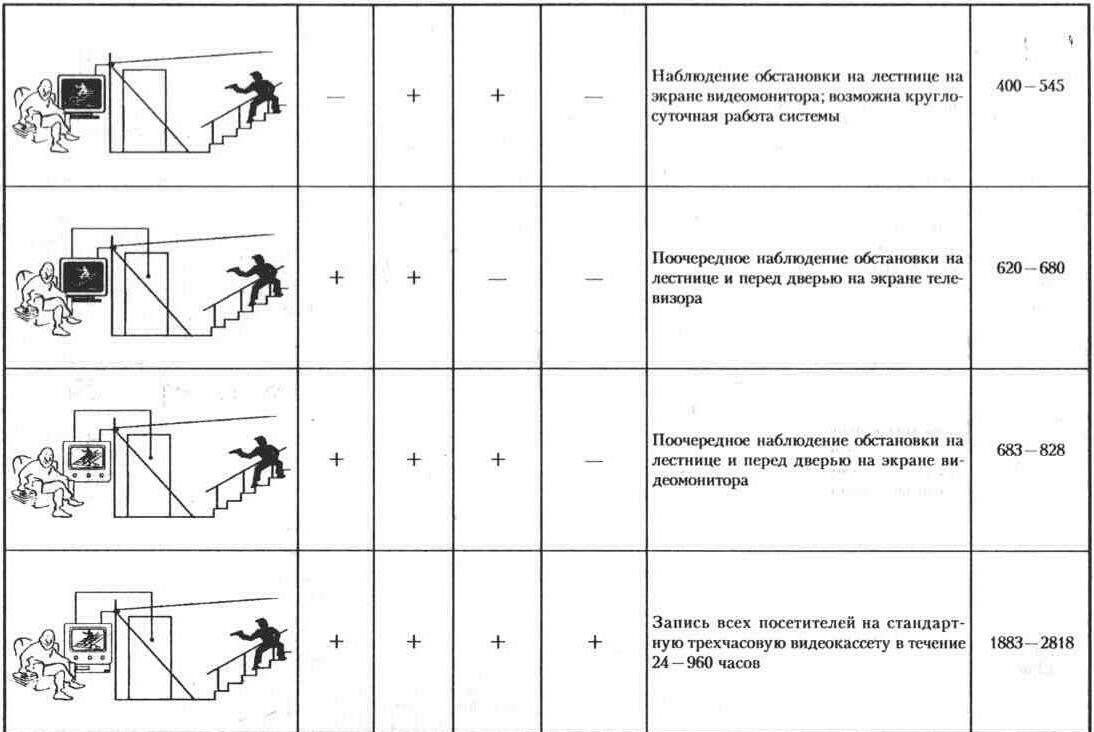

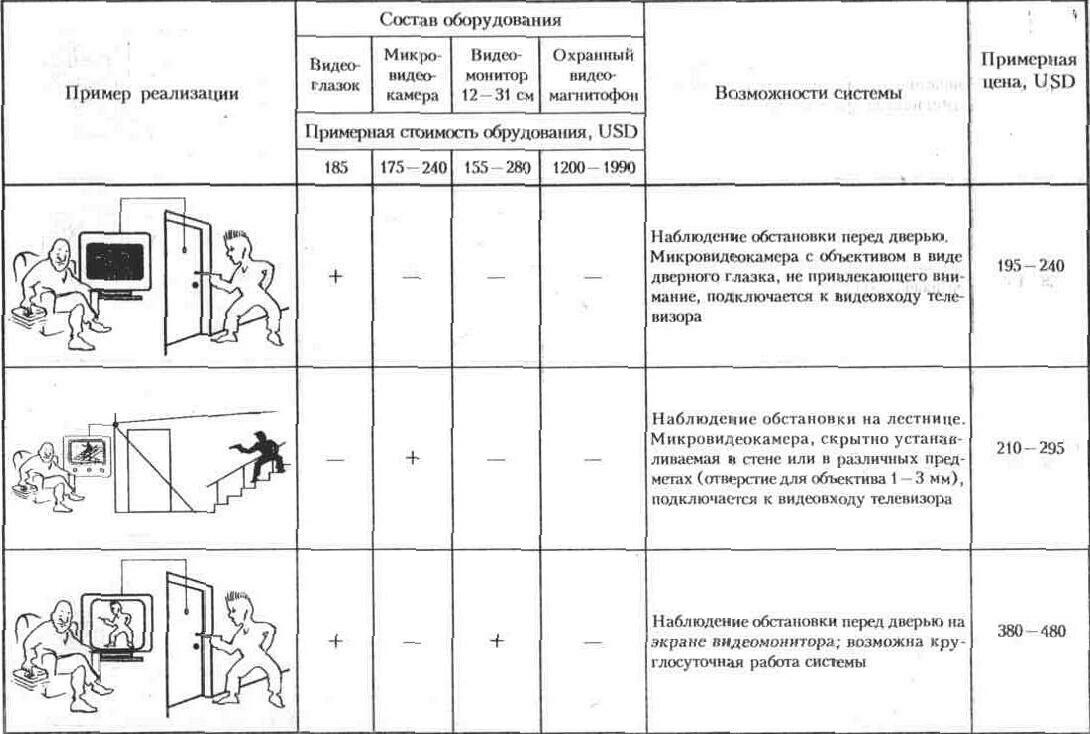

В табл. 1. 2 приведены примеры систем дистанционного управления замком входной двери с использованием аудио-, видеодомофонов, специальных карточек-жетонов и устройств набора кодов.

Дистанционное управление замком может осуществляться и при помощи устройств ограничения доступа. При этом двери оснащаются устройствами набора кода (клавиатурами) или считывателями. В первом случае пользователь набирает свой личный код и при наличии права доступа открывает двери. Кодовая клавиатура также позволяет вводить код тревоги в случае угрозы пользователю от постороннего лица. Во втором случае используются специальные кодовые бесконтактные или контактные ключи или карточки.

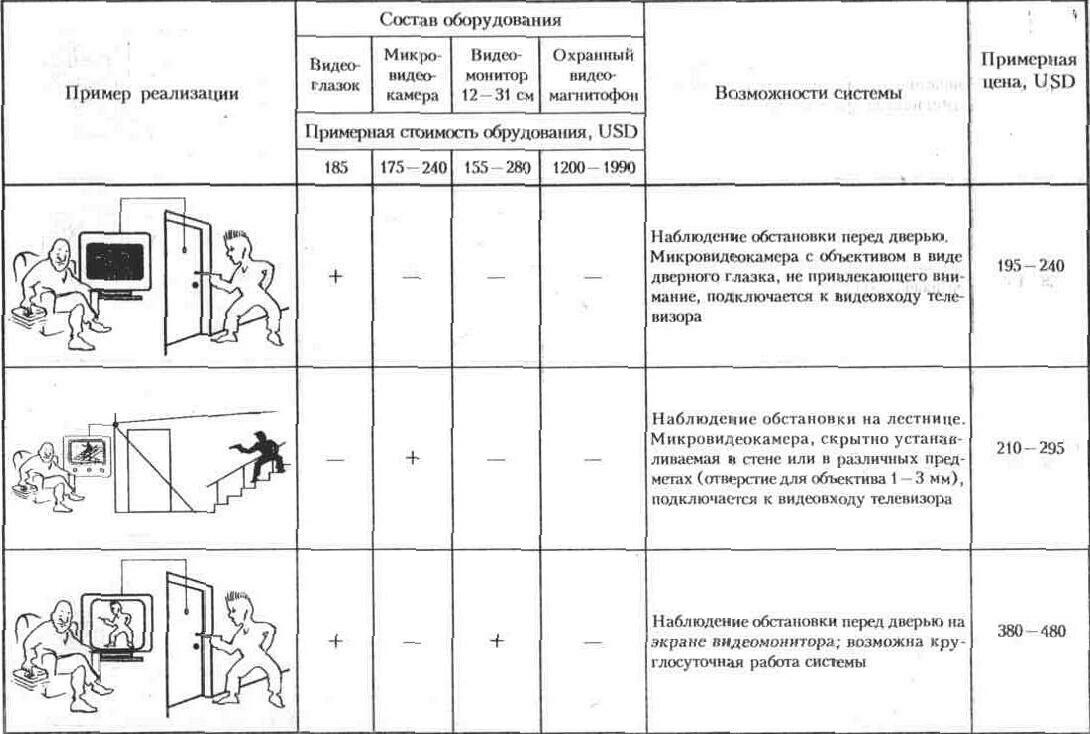

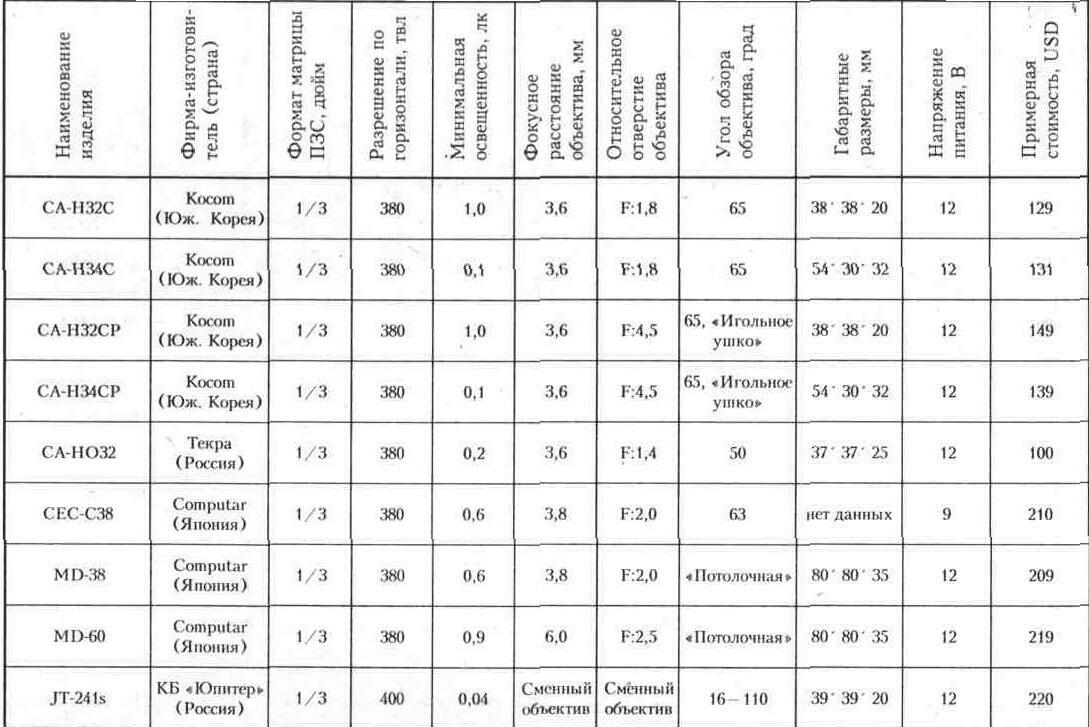

Отдельно можно выделить системы видеонаблюдения и охраны, примеры построения которых и состав оборудования приведены в табл. 1. 3.

В настоящее время системы телевизионного наблюдения не являются экзотикой. Стоимость наиболее простых систем позволяет использовать их в качестве, например, дверного глазка. Наиболее простая система телевизионного наблюдения включает телекамеру и монитор. Вместо монитора можно использовать обычный телевизор, что еще больше уменьшает стоимость системы. Такая система позволяет наблюдать пространство перед входной дверью или на лестничной площадке. Многие телевизионные камеры оснащены инфракрасной подсветкой, что дает возможность получить качественное изображение даже при отсутствии освещения.

Для того чтобы быть компетентным в вопросах выбора и применения какой-либо охранной системы, необходимо знать разновидности выпускаемых промышленностью систем, их технические характеристики и область применения.

Таблица 1. 2. Дистанционное управление замком входной двери

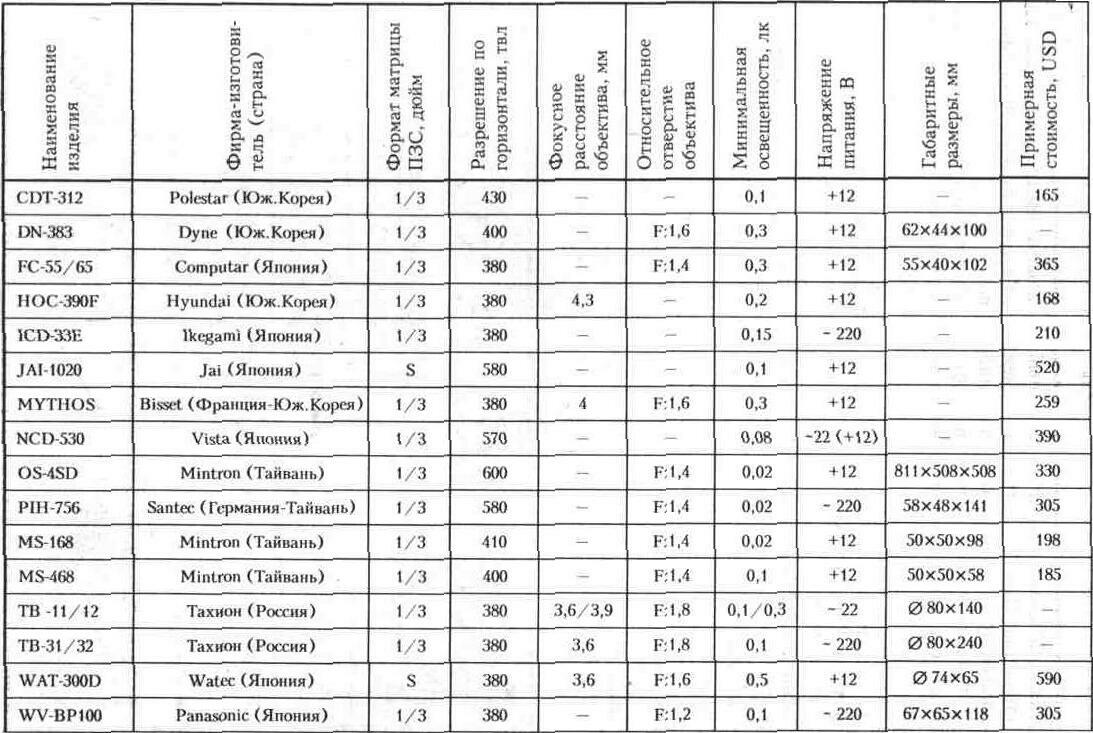

Таблица 1. 3. Системы видеонаблюдения и охраны

Таблица 1.1. Пример построения охранных систем (окончание)

Таблица 1.1. Пример построения охранных систем (продолжение)

Таблица 1.1. Пример построения охранных систем

Таблица 1.2. Дистанционное управление замком входной двери

Таблица 1.3. Системы видеонаблюдения и охраны (окончание)

Таблица 1.3. Системы видеонаблюдения и охраны

1.4. Установка систем охранной сигнализации.

1. 4. Установка систем охранной сигнализации

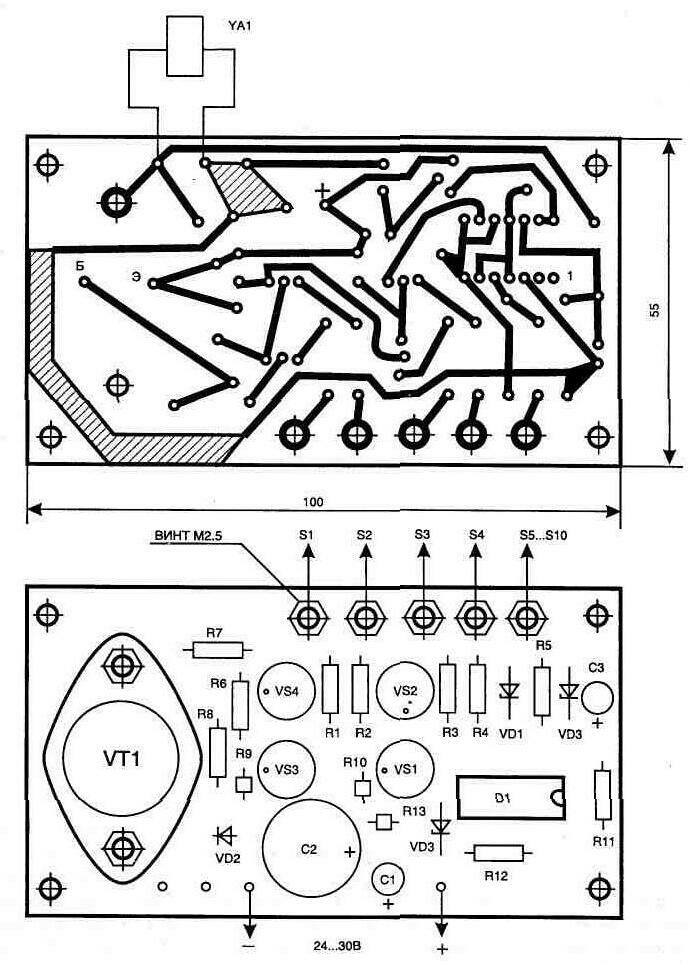

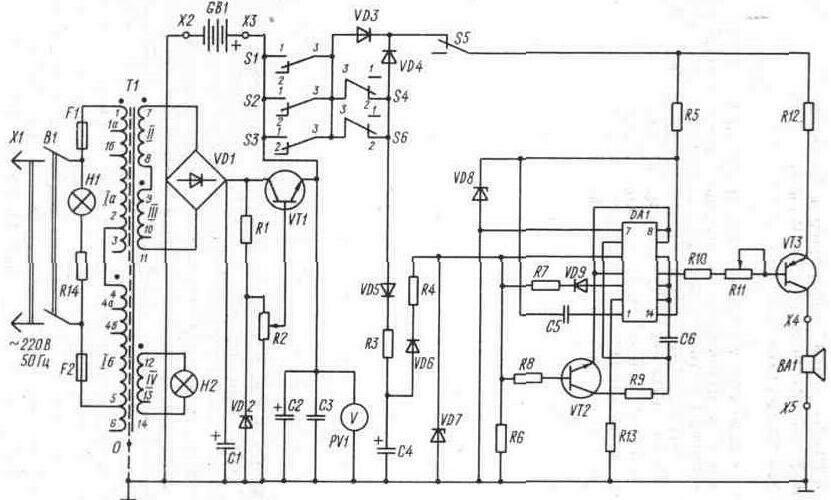

Установка сигнализации является не таким простым делом, как это может показаться с первого взгляда. Ведь для этого необходимо знать, как и где установить тот или иной датчик, каким проводом сделать соединения и как его проложить по помещению, как проверить работоспособность датчиков и всей системы в целом. Неправильно установленная система охранно-пожарной сигнализации, какой бы совершенной она ни была, — это своеобразный «кусок железа», не способный решить в полном объеме все поставленные задачи по охране помещения, и впустую потраченные деньги. Лучше всего, если такие системы будут устанавливать специалисты-профессионалы вневедомственной охраны или других охранных структур, дающих гарантию на свою работу.

Если все-таки вы считаете, что в состоянии самостоятельно установить охранную систему, потратьте еще несколько минут и ознакомьтесь с приводимыми ниже рекомендациями по данному вопросу.

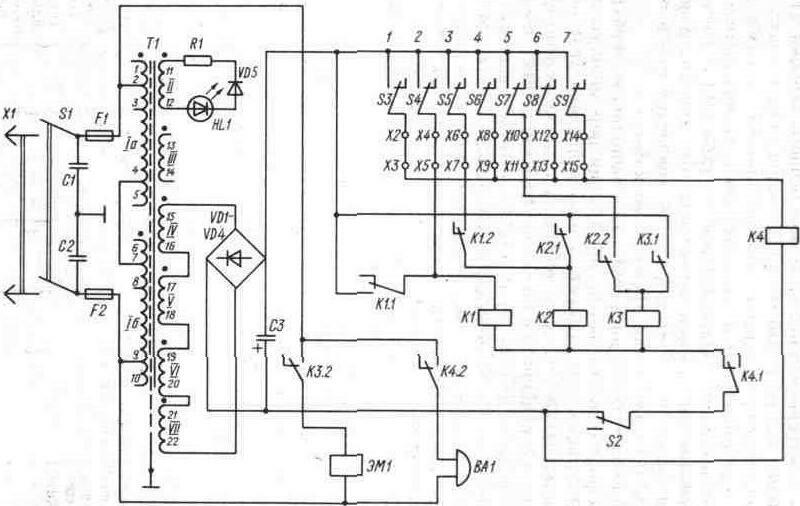

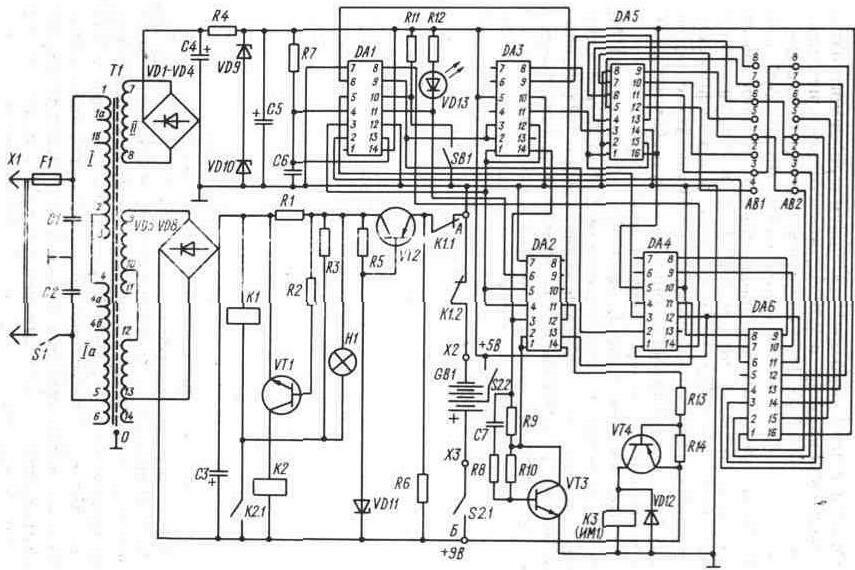

Предположим, что система охранно-пожарной сигнализации вами уже выбрана и приобретена в какой-либо торговой организации или фирме. В вашем распоряжении имеется контрольная панель, набор датчиков и исполнительных устройств. Количество необходимого соединительного провода вы должны определить самостоятельно. Для этого нужно определить места установки всех компонентов системы и с помощью рулетки замерить расстояние от контрольной панели до каждого элемента с учетом всех изгибов при прокладке кабеля. Сложив полученные значения вы определите общую длину соединительных проводов. Увеличив эту длину примерно на 10% (для учета непредвиденных затрат кабеля), вы определите то количество провода, которое необходимо приобрести. Наиболее часто при монтаже таких систем используют двухжильный телефонный провод типа ТРП. При его отсутствии можно использовать любой другой низковольтный провод.

Перед установкой сигнализации желательно провести проверку ее работоспособности. Магнитные датчики можно проверить любым тестером, датчики движения имеют встроенную систему контроля.

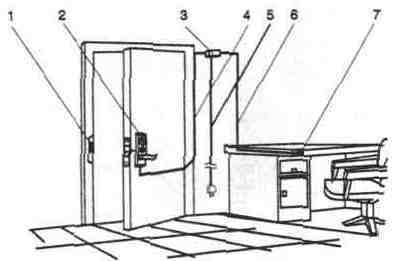

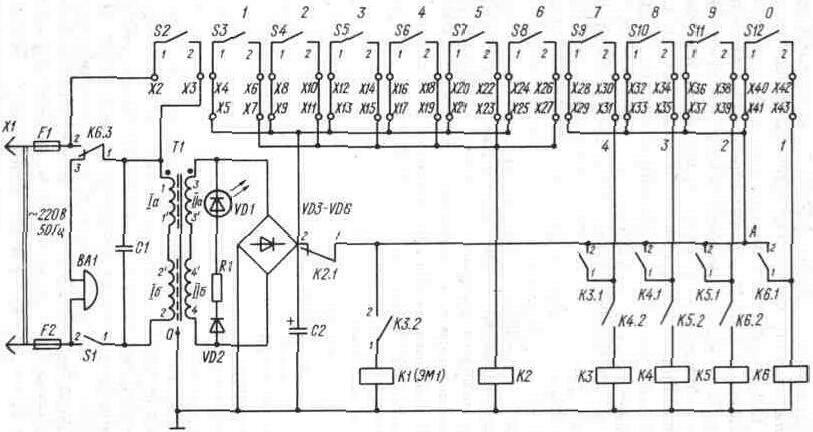

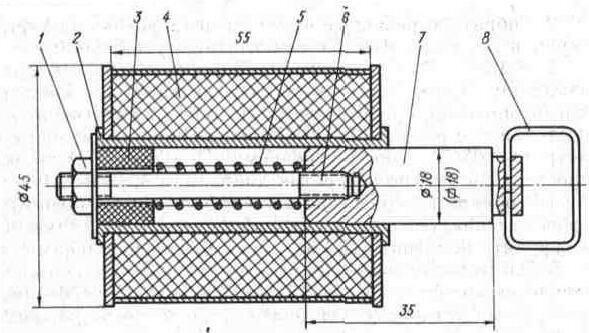

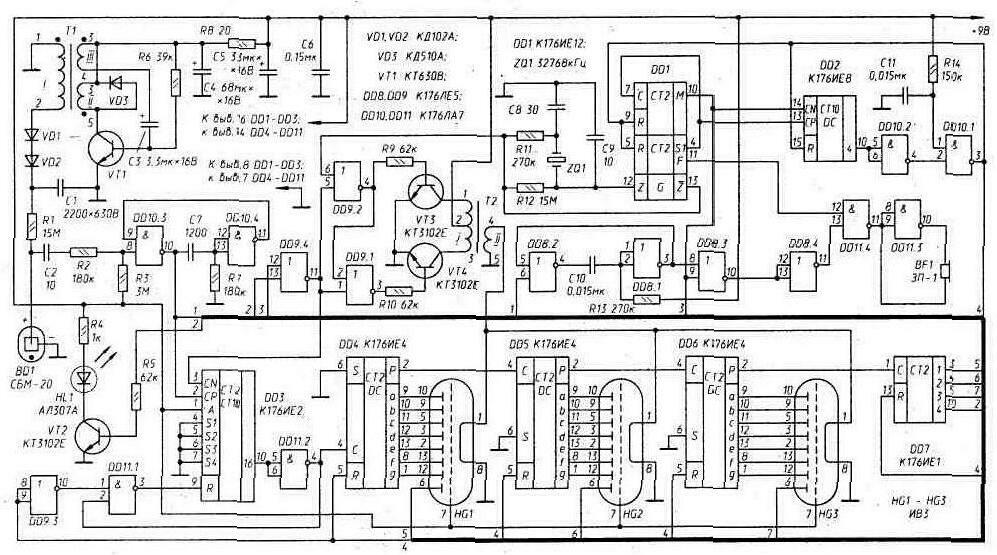

Монтаж системы следует начать с установки ее «мозга» — контрольной панели. Как правило, системы сигнализации включаются и выключаются поворотом специального ключа или путем набора определенного цифрового кода на контрольной панели (пульте управления). Поэтому контрольная панель должна устанавливаться в легко доступном, но незаметном месте, например под лестницей. Для ее питания и подзарядки аккумуляторов в месте установки контрольной панели необходимо предусмотреть наличие напряжения промышленной сети. Пример размещения контрольной панели (пульта), датчиков, исполнительных устройств и разводки соединительных проводов показан на рис. 1. 3.

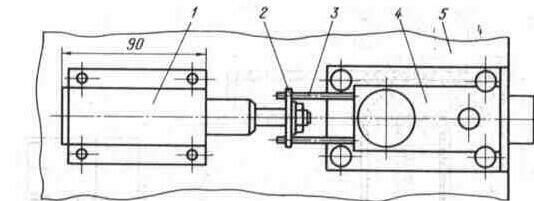

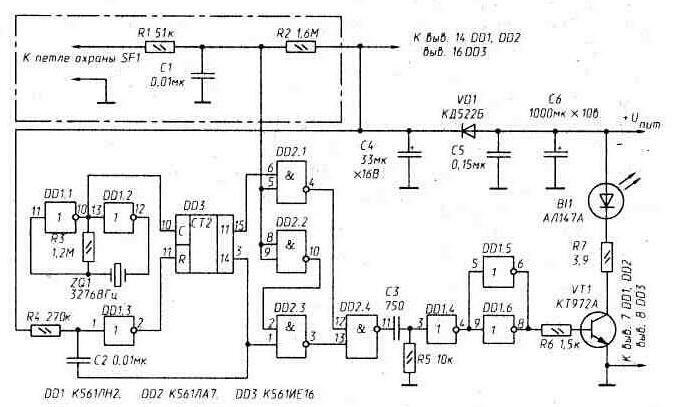

Рис. 1. 3. Возможный вариант установки системы охранно-пожарной сигнализации:

1 — контрольная панель; 2 — пассивный ИК детектор; 3 — шлейф (фольга); 4 — магнитный датчик; 5 — стробоскоп; 6 — кнопка тревоги; 7 — сирена; 8 — прожектор; 9 — вибродатчик; 10 — фотоэлектрический датчик; 11 — видеокамера; 12 — видеоглазок; 13 — мультиплексор, или квадратор; 14 — монитор; 15 — пожарный извещатель

Магнитные датчики 4 на окна и двери устанавливаются следующим образом. Контакты датчика подключаются к проводу, а сам датчик устанавливается на коробке окна или косяке двери с помощью шурупов. Магнит закрепляется на оконной раме или полотне двери.

Шлейфы из фольги 3 устанавливаются на стеклах неоткрывающихся окон. Нанесение на стекло фольги на клейкой основе требует осторожности и некоторых навыков, т. к. малейшее изменение натяжения фольги толщиной 0, 008—0, 04 мм может привести к ее обрыву и операцию придется повторять заново. Для наклейки фольги нужно на несколько сантиметров снять защитную бумагу, немного натянуть фольгу и плотно прижать к стеклу. Фольгу нужно разгладить кусочком картона. Для изменения направления шлейфа в углах стекла нужно сначала отогнуть фольгу в обратную сторону (клейкой стороной наружу), а затем сделать загиб под углом 45° по отношению к первому.

Для установки клемм, необходимых для подключения фольги к проводному контуру сигнализации, нужно оставить свободные концы фольги длиной около 50 мм. Клеммы приклеиваются на границе стекла и рамы. Концы фольги складываются пополам и накладываются на клеммы, где и закрепляются пластиной и винтом. Для придания фольге особой хрупкости она покрывается специальным лаком. После установки клемм тестером нужно проверить целостность электрической цепи. Пассивный ИК детектор движения 2 устанавливается в углу помещения на высоте около 2 м. Детектор нельзя направлять на батареи отопления, окна и другие участки помещения, где возможен резкий перепад температур. Прибор крепится к стене с помощью специального кронштейна, входящего в комплект поставки или приобретаемого отдельно. Провода подключаются согласно прилагаемой схеме на прибор или систему. Такой детектор требует настройки для установки необходимой зоны охраны.

Кнопка тревоги 6 может быть врезной или накладной и обычно устанавливается в спальне или у входа в помещение в удобном для пользователя месте. Она нужна для того, чтобы вручную включить сирену, если система охраны не сработала по каким-либо причинам.

Сирену 7 можно установить как внутри, так и снаружи помещения. В первом случае она размещается в таком месте, где ее услышит любой, находящийся в доме. Во втором случае сирену нужно закрепить в труднодоступном для правонарушителей месте, например под крышей или на большой высоте. Там же может быть закреплен стробоскоп 5 или прожектор 8. При подключении этих исполнительных устройств нужно обязательно соблюдать полярность.

Скрытая телевизионная камера (видеоглазок) 12 монтируется на полотне входной двери так, чтобы обеспечить максимальный угол обзора околодверного пространства. Выходной зрачок камеры необходимо защитить, например, стеклом толщиной не менее 5 мм.

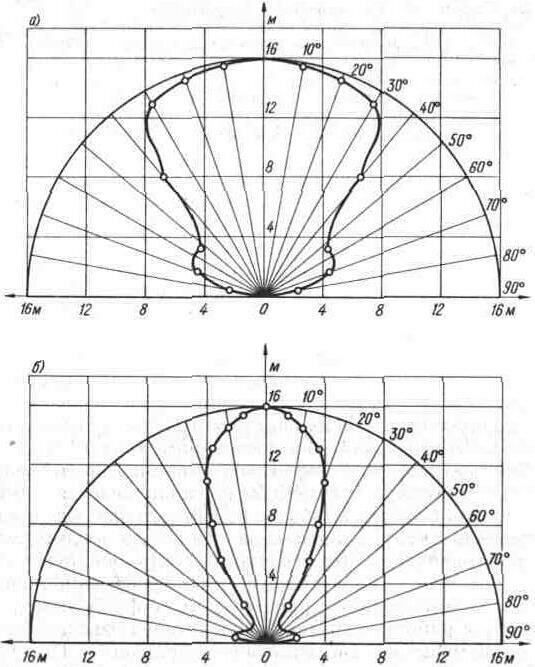

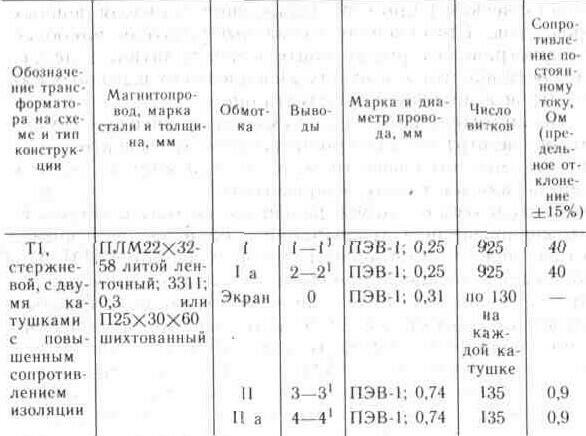

Телевизионные камеры наблюдения 11 устанавливаются на кронштейнах на высоте, затрудняющей доступ к ним, и в местах, обеспечивающих наилучший обзор охраняемой территории, например на углу здания. Так, при высоте установки ТВ камеры 2, 8 м, она может обеспечить обзор с углами по вертикали до 100° и по горизонтали до 80° на расстоянии до 20 м от камеры. Если необходимо обеспечить больший угол обзора, рекомендуется использовать поворотные устройства, скорость перемещения которых находится в переделах 0—12° в секунду. В этом случае при выбранном среднем расстоянии до объекта, например, 10м можно отслеживать перемещение предметов, движущихся со скоростью не более 2 м/с Мультиплексор (квадратор) 13 устанавливается в помещении рядом с монитором 14.

Охрана периметра, кроме телевизионной системы наблюдения, осуществляется с помощью фотоэлектрических датчиков 10. Эти датчики размещают вдоль ограждения (обычно по углам периметра) с таким расчетом, чтобы нельзя было перелезть или перепрыгнуть через ограждение и не пересечь при этом ИК луч. Защита ограждения от разрушения с целью проникновения на охраняемую территорию осуществляется с помощью вибродатчиков 9. Устанавливаются они согласно инструкции по монтажу.

Извещатели пожарной сигнализации 15, если они необходимы, лучше располагать между спальней и очагами возможного возгорания: гостиной, кухней, столовой. Для дополнительной защиты помещения эти приборы можно разместить и в других помещениях. Пожарные извещатели крепятся вдали от нагревательных приборов, вентиляционных отверстий и флуоресцентных ламп. В большинстве помещений они устанавливаются на потолке на расстоянии не менее 300 мм от стен и осветительных приборов. Настенные извещатели крепятся на расстоянии не менее 150—300 мм от потолка. На потолках с поперечными балками толщиной менее 100 мм они крепятся к основанию одной из них, а не между ними. Пожарные извещатели следует проверять не реже одного раза в месяц.

Прокладка соединительных проводов — это одна из наиболее трудоемких операций. Провода можно прокладывать везде, где это удобно, но не ближе 225 мм от силовых кабелей. Обычно провода прокладываются под плинтусом (или по нему), под ковровым покрытием, под полом и т. д. Двухжильный провод закрепляется специальными скобами или прибивается небольшими гвоздями с интервалом не более 300 мм.

Подключение контрольной панели требует скорее терпения и выдержки, чем специальных навыков. Большое количество проводов может вызвать некоторую растерянность и неуверенность в своих силах, что и приводит, как правило, к ошибкам в подключении. Выполняйте монтаж строго в соответствии с прилагаемой инструкцией и монтажной схемой, а в случае необходимости без стеснения обращайтесь к специалистам.

В следующих главах мы рассмотрим устройства и системы охраны отечественного и зарубежного производства, представленные на российском рынке. Вы познакомитесь с описанием и характеристиками электромеханических и-электронных замков, электронных устройств и систем контроля и ограничения доступа, различных систем охраны и наблюдения, а также извещателей, использующихся в них, систем видеонаблюдения, аудио- и видеодомофонов.

Рис. 1.3. Возможный вариант установки системы охранно-пожарной сигнализации:

Рис. 1.1. Организация безопасности

2. Глава 2. ЭЛЕКТРОННЫЕ ЗАМКИ И СИСТЕМЫ ОГРАНИЧЕНИЯ ДОСТУПА.

ГЛАВА 2.ЭЛЕКТРОННЫЕ ЗАМКИ И СИСТЕМЫ ОГРАНИЧЕНИЯ ДОСТУПА.

2.1. Электронные и электромеханические замки.

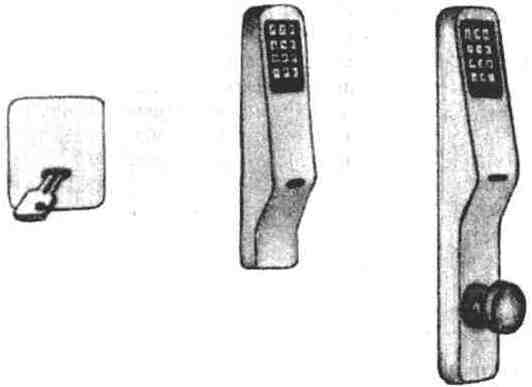

Электронные и электромеханические замки.

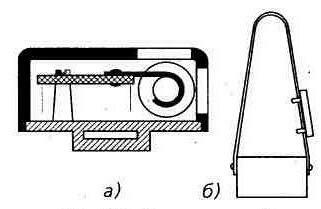

2.1.1. Электронно-механические замки системы Codic.

2. 1. 1. Электронно-механические замки системы Codic

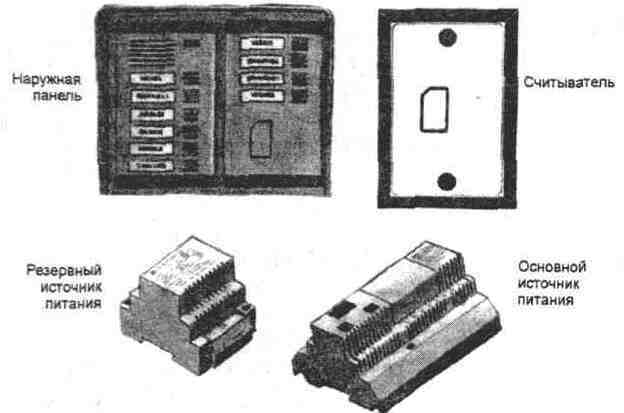

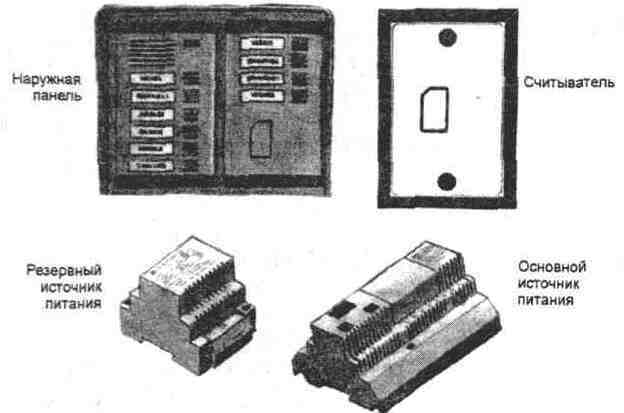

Механика является неотъемлемой, а порой, и важнейшей частью любой охранной системы, которая должна обладать высокой надежностью, иметь современный дизайн и в то же время быть доступной по стоимости. Определяющим фактором при выборе замка должна быть не цена, а степень его защищенности и надежности. Для увеличения степени защиты механические замки объединяются с электронными устройствами набора кода или считывателями магнитных или электронных карточек и ключей. Для открывания двери с таким замком уже не достаточно наличия только ключа. Дверь открывается ключом только в случае правильного набора кода или после идентификации (т. е. определения правильности кода) магнитной или электронной карточки, поднесенной к замку или вставленной в соответствующее гнездо замка. Охранные системы немецкой фирмы Dorma, основанной более 80 лет назад, отвечают всем вышеперечисленным качествам. Они надежно защищают от несанкционированного доступа в помещения посторонних лиц и обеспечивают неприкосновенность и безопасность собственности и людей. Типичным представителем таких охранных систем является электронная система ограничения доступа Codic. Она включает в себя:

> устройства управления открыванием всех типов дверей;

> устройства блокировки аварийных выходов;

> устройства управления открыванием аварийных выходов в случае чрезвычайных ситуаций.

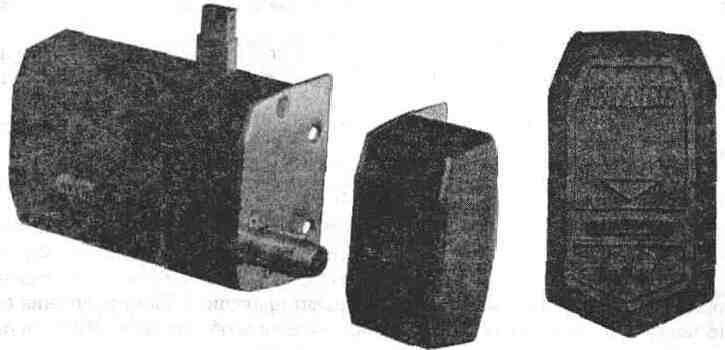

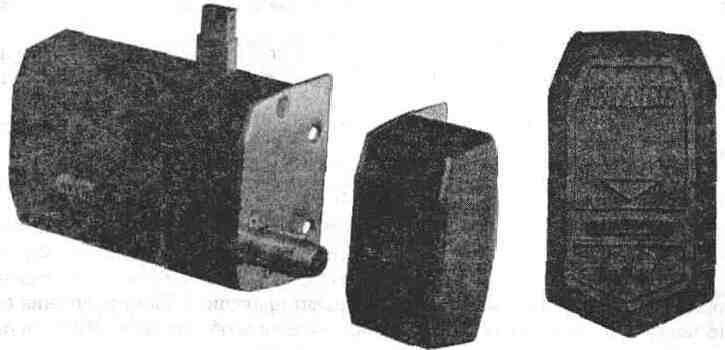

Для обеспечения высокой степени защищенности охраняемых помещений в электронных системах ограничения доступа Codic применяются электронно-

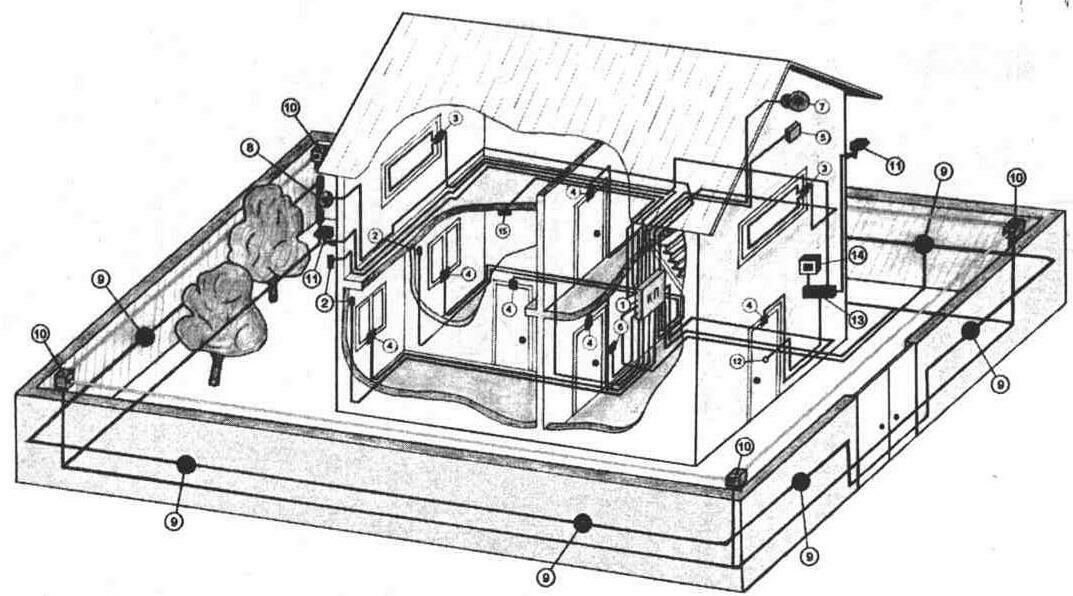

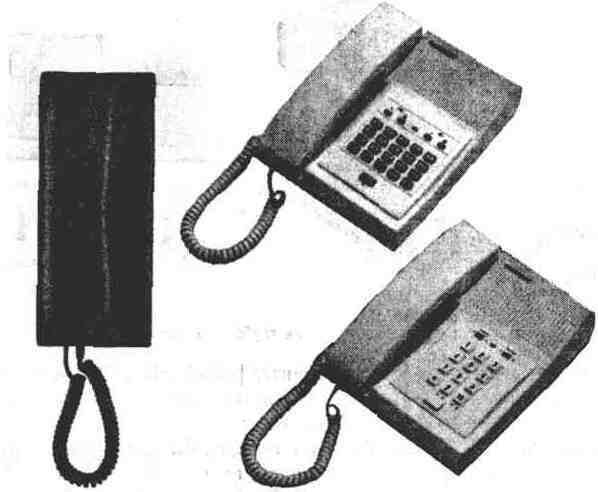

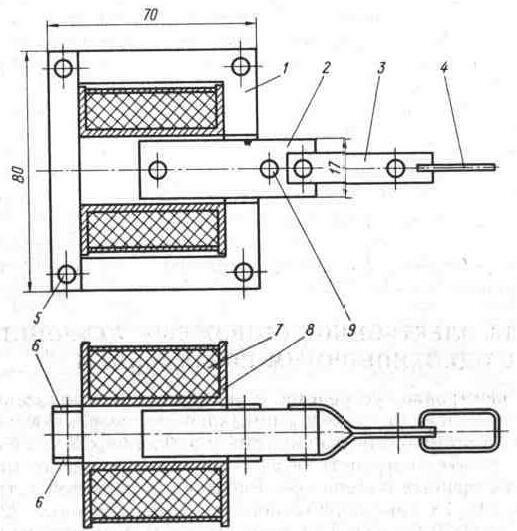

Рис. 2.1. Электронно-механические замки Codic

механические замки с повышенной секретностью управляющих кодов. Они снабжены устройствами автоматического контроля состояния дверей (открыты/закрыты), а также устройствами автоматического (аварийного) открывания дверей и устройствами оперативного управления замками дверей аварийного выхода в случае, например, пожара.

Система ограничения доступа Codic предлагает максимальную механическую защиту и высокую степень секретности электронного кода для ограничения доступа в дома и квартиры, административные здания и на промышленные предприятия. Эти изделия могут использоваться как индивидуально, так и в составе различных систем ограничения доступа. Внешний вид некоторых электронно-механических замков Codic, обеспечивающих надежную защиту охраняемых помещений, представлен на рис. 2. 1.

Электронно-механические замки используются для обеспечения защиты личной собственности, оборудования, информации от краж и вандализма. Они легко устанавливаются на любые двери.

В замках Codic электронно-механический блок защищен стальной пластиной, предотвращающей его взлом.

Управление электронно-механическим замком осуществляется при помощи вспомогательной клавишной панели — клавиатуры, для этого достаточно набрать определенный код (слово или номер) или вставить специальный ключ, выполненный в виде магнитной или электронной идентификационной карточки в считывающий блок. Считывающий блок (считыватель) производит считывание кода, введенного с карточки, и его идентификацию. Для увеличения безопасности для открывания замка можно совместить оба способа. Микропроцессор, вмонтированный внутрь считывателя, проверяет код и, если он соответствует коду, запрограммированному пользователем, т. е. идентичен, открывает электронно-механический замок. Использование определенной кодовой комбинации может быть изменено пользователем самостоятельно. Для этого достаточно перепрограммировать считыватель. Для повышения защищенности системы предусмотрено автономное питание, независимое от основного. Таким образом, отключение основного питания не нарушит выполнение функций системы и не понизит уровень безопасности. Кроме того, это облегчает установку системы, т. к. отпадет необходимость в прокладке кабеля питания.

Электронная система доступа Codic осуществляет контроль за состоянием запасных выходов и защиту от несанкционированного пользования ими, в тоже время обеспечивая быстрый и безопасный выход из здания в угрожающей ситуации. Благодаря сигнальному устройству, установленному рядом с дверью, любая попытка несанкционированного входа или выхода автоматически вызывает звуковой сигнал тревоги.

Рис. 2.1. Электронно-механические замки Codic

2.1.2. Электронный кодовый замок Guard-3.

2. 1. 2. Электронный кодовый замок Guard-3

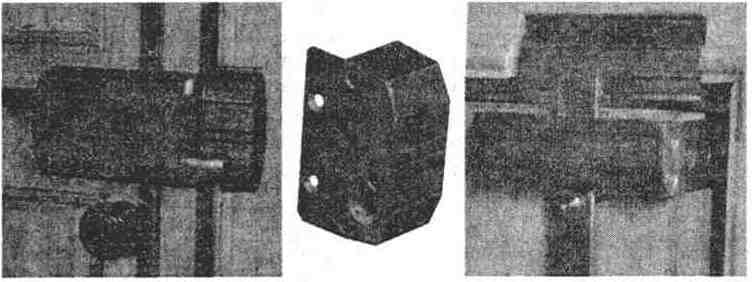

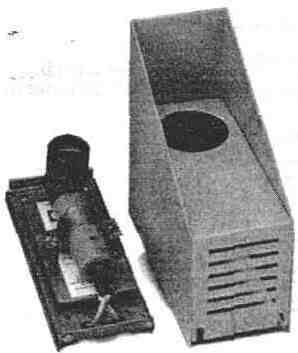

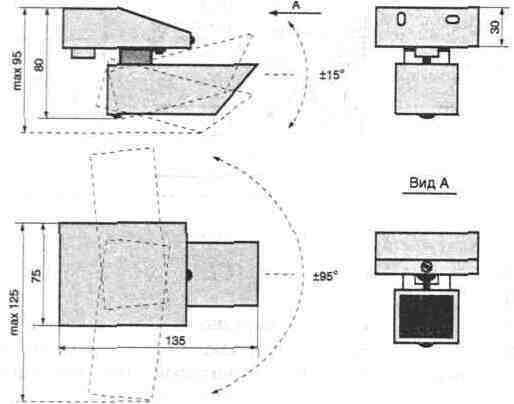

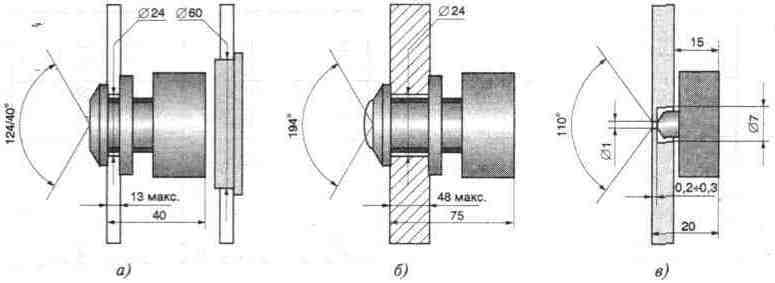

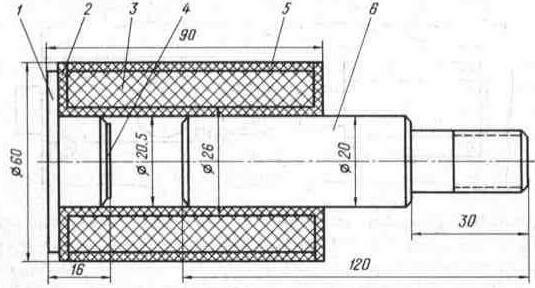

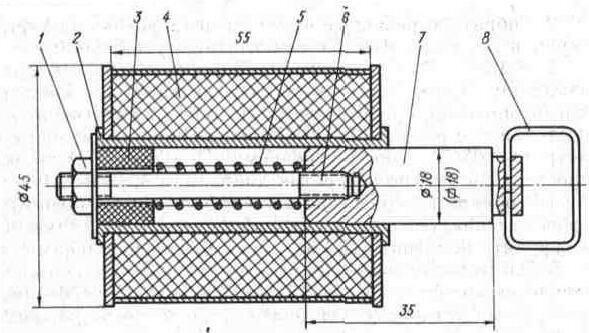

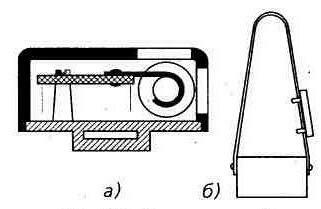

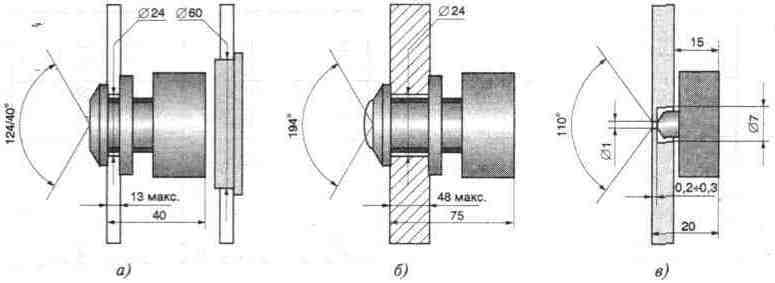

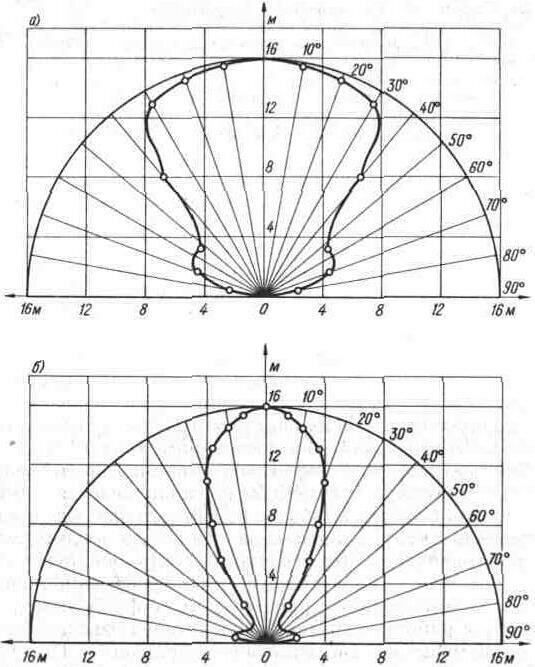

Электронный кодовый замок Guard-3 — это электромеханический замок с микропроцессорным управлением, обеспечивающий высокую степень защиты. Внешний вид замка представлен на рис. 2. 2. Замок обеспечивает надежное механическое запирание любой двери в трех направлениях стальными ригелями, приводимыми в движение встроенным микроэлектродвигателем. Такое запирание двери, при достаточной ее прочности, обеспечивает высокую устойчивость к взлому. Варианты крепления и установки замка на двери представлены на рис. 2. 3.

Надежность электроники обеспечивается исключительными свойствами конверсионных комплектующих элементов и отработанной в течение ряда лет оригинальной электронной схемой. В состав комплекта замка Guard-3 входят пять дистанционных кодовых ключей без источников питания, аналогичных по своему

устройству идентификационным карточкам ,описанных выше.Поскольку число возможных комбинаций кода составляет 4.5 млрд.,то подбор кода техническими

средствами практически невозможен.Кроме того ,при попытке подбора

кода срабатывает звуковая сигнализация.

Замок имеет встроенный резервный источник питания и электрозвонок. Все режимы работы замка, а также состояние источников питания индицируются

определенным звуковым сигналом. В системе управления замком предусмотрен

режим перепрограммирования — удаление из памяти замка кода утеренного ключа и ввод нового. На наружной части замка отсутствует традиционное отверстие под ключ (см. рис. 2.2, справа). Имеется возможность подключения к компьютеру для организации автоматической.регистрации всех входящих и выходящих с выдачей протокола в любой момент времени.

Рис. 2.2 Электронный кодовый замок Guard-3

Рис. 2.3 Варианты крепления и установки замка на двери

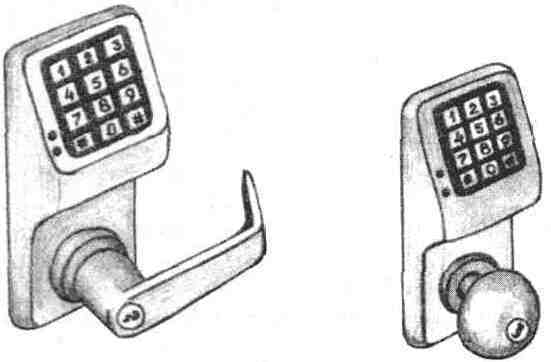

2.1.3. Кодовые замки фирмы Alarm Look.

2.1.3. Кодовые замки фирмы Alarm Look.

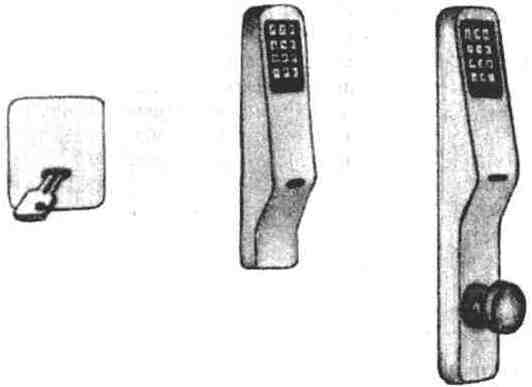

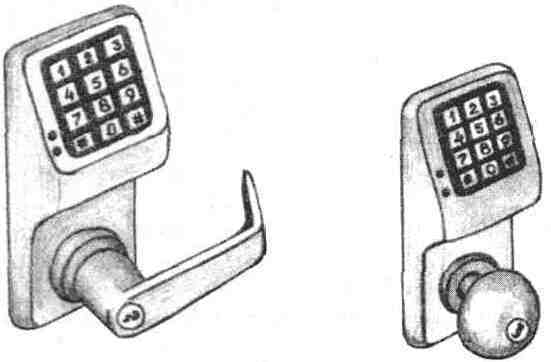

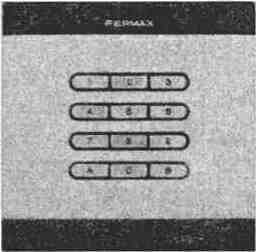

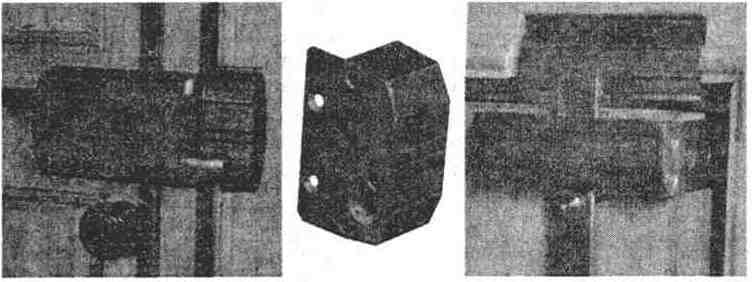

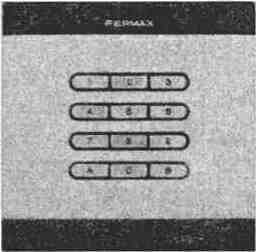

Кодовые замки фирмы Alarm Look — это программируемые электронные

цифровые замки с тремя уровнями доступа, с автономным питанием электро-двигателя, предназначенного для управления задвижкой запроного устройства. Эти замки очень удобны для офисов, квартир, общежитий и т.д.

Установка нескольких замков Alarm Look в офисе с успехом заменяет сложную систему ограничения доступа, управляемую с помощью компьютера . Три разных уровня доступа позволяют управлять входом в различные помещения: :

> основной уровень позволяет открывать все замки в помещении и перепрограммировать их;

> служебный уровень позволяет пользоваться только частью помещений.

> пользовательский уровень — позволяет открывать только определенные замки. Замки имеют современный дизайн (рис. 2.4). Специальный замковый механизм позволяет проворачиваться внешней ручке на двери, не открывая замка,

что снижает нагрузку на электропривод типа Flex Drive. Замок открывается при повороте этой ручки только после ввода соответствующего кода. Кроме того, имеется. возможность открывания замка с внешней стороны при помощи ключа. Основные характеристики замков фирмы Alarm Look:

> высоконадежный замковый механизм;

> звуковая индикация о понижении напряжения питания;

> звуковая и световая индикация открывания двери;

> дистанционное управление замком;

^ защита от подбора кода;

> возможность использования в помещении и на улице;

> возможность параллельного открывания обычным ключом;

> программирование кодов доступа и функций системы.

Программирование кодов доступа и функций системы осуществляется при помощи цифровой клавиатуры, которая позволяет создать три уровня доступа:

основной (на все замки офиса) — один код или одна карточка, именуемая мастер-картой; служебный — один основной и 15 пользовательских кодов. Основной уровень позволяет открывать все двери (для всех дверей код общий), а также изменять пользовательские коды. На основном и служебном уровнях можно установить временной доступ длительностью от 5 до 20 с на все или какую-либо конкретную дверь. На этих же уровнях устанавливается код пользователя, действительный только для одноразового прохода, а также индивидуальный или групповой запрет прохода.

Кодовые замки фирмы Alarm Look рассчитаны для установки на двери толщиной от 3, 5 до 5, 5 см, правые или левые, открывающиеся наружу или внутрь, плоские или фигурные. Питание замка осуществляется от 5 алкалиновых батареек, которые обеспечивают 45000 циклов открывания. Цилиндрический замковый

Рис. 2. 4. Кодовые замки фирмы Alarm Look

механизм выполнен из антикоррозийного материала (закаленный металл холодной прокатки) и совместим с цилиндрическими замками типа Sclage, Arrow, Falcon, Unican/Simplox.

Рис. 2.4. Кодовые замки фирмы Alarm Look

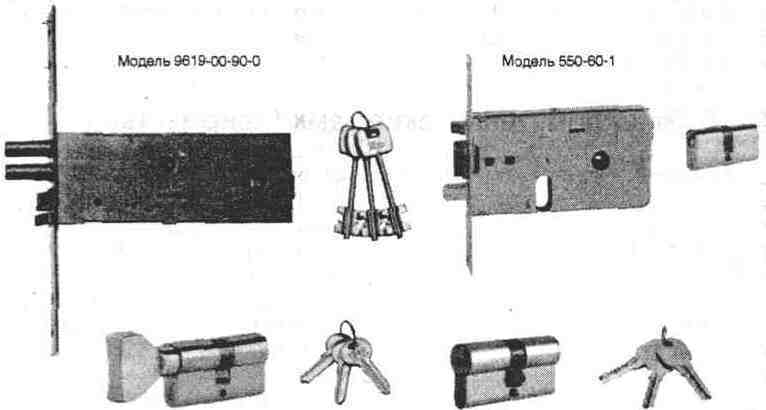

2.1.4. Электромеханические замки фирмы Iseo.

2.1.4. Электромеханические замки фирмы Iseo

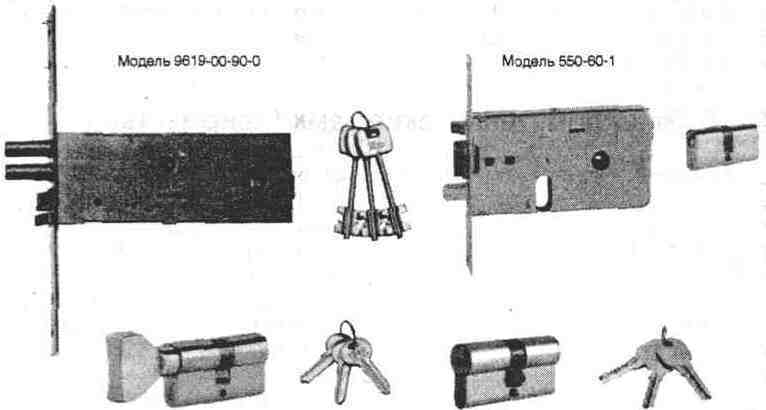

Электромеханические дистанционно управляемые накладные и врезные замки итальянской фирмы Iseo могут устанавливаться на деревянные, пластиковые, стальные, алюминиевые двери различных типов, на решетки, калитки и ворота. Все врезные замки — универсальные, они имеют переворачиваемые ригели и могут устанавливаться на двери любых типов: открывающиеся внутрь или наружу, право- или левосторонние, оснащенные дверными доводчиками.

Электромеханические замки управляются дистанционно, путем подачи напряжения 12 В (15 Вт) постоянного или переменного тока, и могут быть использованы совместно с аудио- и видеодомофонами любых типов, кодовыми панелями, считывателями магнитных карт и электронных ключей, системами радиоуправления с миниатюрными радиобрелками и т. п. Замки применяются для построения «шлюзовых» систем из двух и более дверей, а также в любых других случаях, когда необходимо дистанционно открывать дверь.

Для открывания замка используется встроенный механизм с двухсторонним ключом (DK) или цилиндр. Цилиндры бывают стандартного (ST) и овального (SP) профиля. Все врезные замки имеют взводящий ригель и ригель-защелку, а также ригель-задвижку. Ригель-задвижка может быть выдвижной (в стандартных замках) или поворотной (в узких вертикальных замках). Замок типа 9639-00-90-0 имеет механизм трехточечного запирания (приводы для вертикальных ригелей). Для открывания ригеля-защелки изнутри без подачи напряжения на замок может устанавливаться механическая кнопка или ручка. Конструктивные особенности врезных замков приведены в табл. 2. 1, а внешний вид некоторых из них показан на рис. 2. 5.

Примечание: параметр Е указывает расстояние от края двери до центра цилиндра. Он особенно важен для узких вертикальных замков, которые удобны для алюминиевых, пластиковых и деревянных застекленных дверей.

Таблица 2. 1. Конструктивные особенности врезных замков фирмы Iseo

|

Тип замка |

Е, мм |

Тип цилиндра |

Тип ригеля-задвижки и количество |

Установка ручки |

|

550-60-1 |

60 |

SP |

Выдвижная, 1 |

+ |

|

791-25-1В |

25 |

ST |

Поворотная, 1 |

- |

|

791-35-1В |

35 |

ST |

Поворотная, 1 |

- |

|

9619-00-90-0 |

90 |

DK |

Выдвижная, 2 |

+ |

|

9639-00-90-0 |

90 |

DK |

Выдвижная, 2 |

+ |

Рис. 2. 5. Врезные электромеханические замки и цилиндры фирмы Iseo

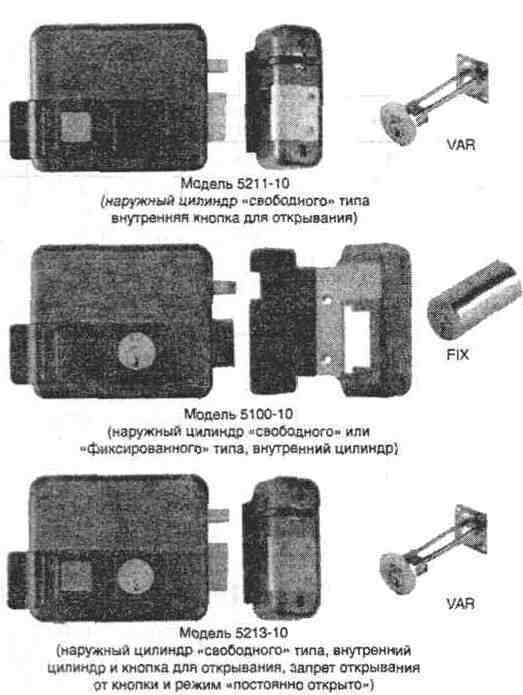

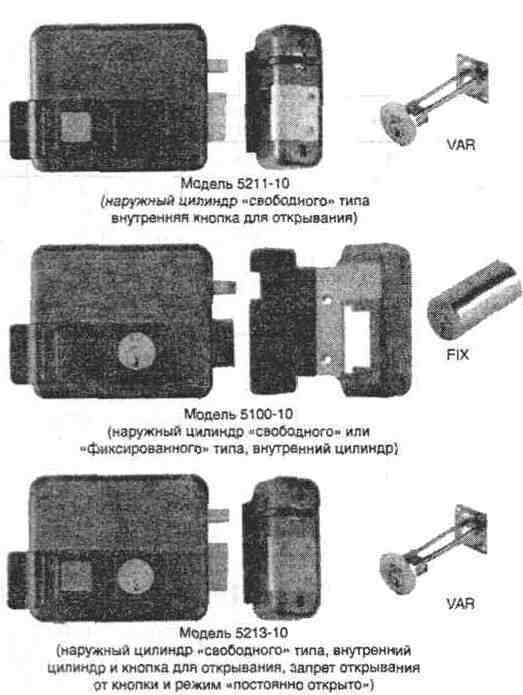

Накладные замки фирмы Iseo, представленные на рынке, имеют стальной корпус, покрытый эмалью. На корпусе замка может размещаться внутренний цилиндр или механическая кнопка. При наличии внутреннего цилиндра механическая кнопка может быть заблокирована ключом или зафиксирована в нажатом состоянии (замок открыт).

Таблица 2. 2. Конструктивные особенности накладных замков

|

Обозначение (тип замка) |

Тип |

Внутренний цилиндр |

Внутренняя кнопка |

|

|

двери |

наружного цилиндра |

|||

|

511-50-5 |

1,2 |

VAR |

— |

+ |

|

5211-10-50-5 |

1 |

VAR |

— |

+ |

|

5211-20-50-5 |

2 |

VAR |

— |

+ |

|

5111-10-50-5 |

3 |

VAR |

— |

+ |

|

5111-20-50-5 |

4 |

VAR |

— |

+ |

|

5210-10-50-5 |

1 |

VAR |

+ |

— |

|

5210-20-50-5 |

2 |

VAR |

+ |

— |

|

5100-10-50-5 |

3 |

FIX |

+ |

— |

Окончание таблицы 2. 2

|

.Обозначение (тип замка) |

Тип |

Внутренний цилиндр |

Внутренняя кнопка |

|

|

двери |

наружного цилиндра |

|||

|

5100-20-50-5 |

4 |

FIX |

+ |

— |

|

5213-10-50-5 |

1 |

VAR |

+ |

+ |

|

5213-20-50-5 |

2 |

VAR |

+ |

+ |

|

5103-10-50-5 |

3 |

FIX |

+ |

+ |

|

5103-20-50-5 |

4 |

FIX |

+ |

+ |

|

5214-10-50-5 |

1 |

VAR |

+ |

— |

|

5214-20-50-5 |

2 |

VAR |

+ |

— |

|

5104-10-50-5 |

3 |

FIX |

+ |

— |

|

5104-20-50-5 |

4 |

FIX |

+ |

— |

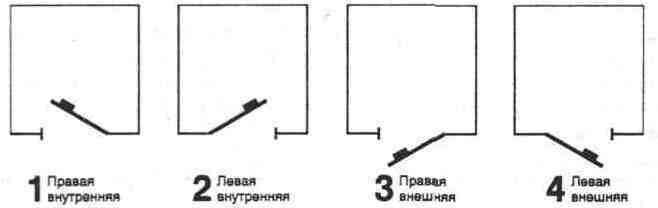

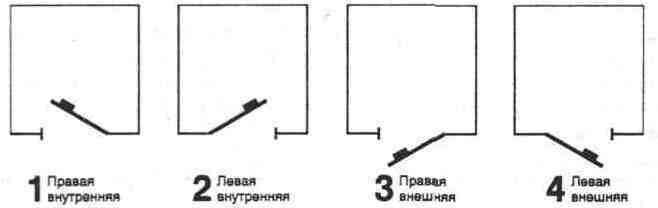

Примечание: параметр «Тип двери» определяется конструкцией двери, для которой предназначен замок (рис. 2. 6).

Рис. 2. 6. Типы дверей

Наружный цилиндр может иметь фиксированную (FIX) или свободную (VAR) конструкцию. Цилиндр FIX жестко связан с корпусом замка и может устанавливаться на дверь толщиной до 50 мм. Цилиндр VAR связан с замком осью, длина которой может изменяться в больших пределах. Такой цилиндр может быть установлен на дверь толщиной до 85 мм. Конструктивные особенности накладных замков представлены в табл. 2.2, а внешний вид некоторых моделей — на рис. 2.7.

Замки могут комплектоваться цилиндрами повышенной степени секретности. Для управления электрозамками предназначены специальные блоки питания с регулируемым выходным напряжением в диапазоне от 7 до 18 В при токе 1,25 А. Это позволяет управлять замками различного типа на значительном расстоянии, используя при этом провод небольшого сечения. Для выполнения проводки питания к замку между косяком и дверным полотном пред-

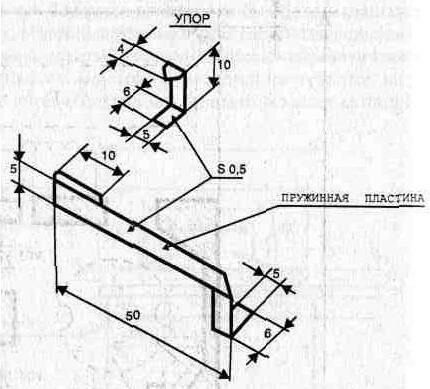

Рис. 2. 7. Накладные электромеханические замки и цилиндры

назначены специальные пружинные контакты типа 050-060(Iseo),металлорукав

типа DLT 103/WH или гибкая теокопроводящая петля .Пружинные контакты ПОЗВОЛЯЮТ ПОЛНОСТЬЮ скрыть подводку питания к замку.

Рис. 2.5. Врезные электромеханические замки и цилиндры фирмы Iseo

Рис. 2.6. Типы дверей

Рис. 2.7. Накладные электромеханические замки и цилиндры

2.2. Электронные системы ограничения доступа.

2.2. Электронные системы ограничения доступа

Надежно запертая и закрытая дверь — основа безопасности. Если это малопосещаемый кабинет, то хороший механический замок избавит вас от проблем. Однако при частом перемещении большого количества людей из одного помещения в другое постоянно приходится пользоваться ключами или запоминать несколько кодов и набирать их на клавиатуре, что чрезвычайно затрудняет поддержание режима безопасности на должном уровне. В таких случаях для обеспечения безопасности необходим автоматизированный контроль доступа. Эта мера позволяет предотвратить воровство, саботаж, промышленный шпионаж, умышленное повреждение имущества и создает барьер для любопытных.

Контроль доступа осуществляется с помощью электронных устройств, называемых системами ограничения доступа. Работа этих систем основана на использовании электронных, магнитных и других идентификационных карточек или ключей и считывателей, обеспечивающих высокий уровень секретности. Для участков, к которым предъявляются повышенные требования безопасности, считыватели дополнительно оснащаются электронными устройствами набора персонального кода. Эти системы позволяют осуществлять охранные функции, разграничение доступа в помещение по времени, регистрацию проходов сотрудников с указанием даты, времени и направления прохода. Предусматривается возможность формирования и контроля базы данных пользователей системы на персональном компьютере.

2. 2. 3. Модуль электронной проходной регистратора комплекса "Менуэт".

2.2.3. Модуль электронной проходной-регистратора комплекса «Менуэт»

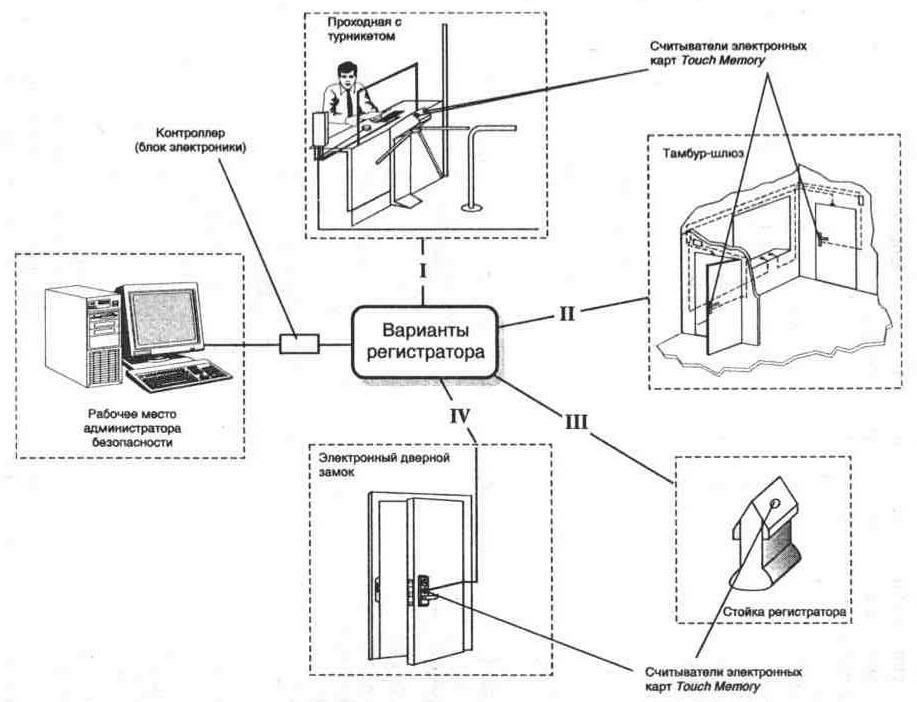

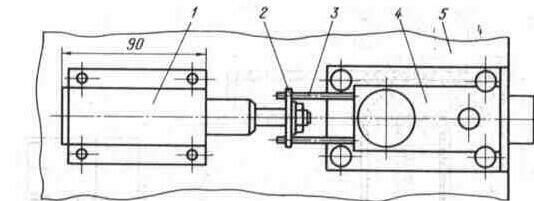

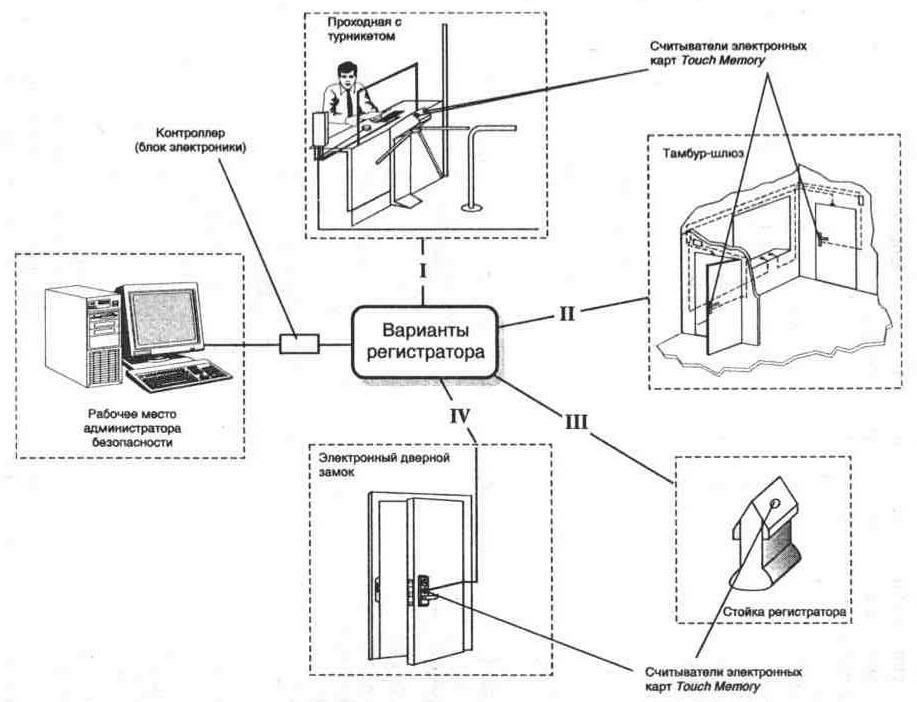

Электронная проходная-регистратор предназначена для установки при входе на объект или в местах массового прохода персонала для пропуска его на объект и регистрации.

Устройство представляет собой специализированный контроллер, управление которым осуществляется компьютеризированным комплексом управления доступом "Менуэт".

Электронный регистратор позволяет по идентификационным карточкам автоматически контролировать посещаемость, выявлять опоздавших, не вышедших на работу лиц, производить учет рабочего времени. Этот же регистратор сообщает службе безопасности о лицах, не вышедших из здания по окончании рабочего дня, о нарушителях режима охраны, сохраняет информацию о посещении пользователями помещений.

Регистратор устанавливается на пути массового прохода персонала и выполняет следующие функции:

> разрешение прохода пользователям, имеющим зарегистрированные идентификационные карточки;

> автоматическую регистрацию пользователей с указанием даты, времени, направления прохода;

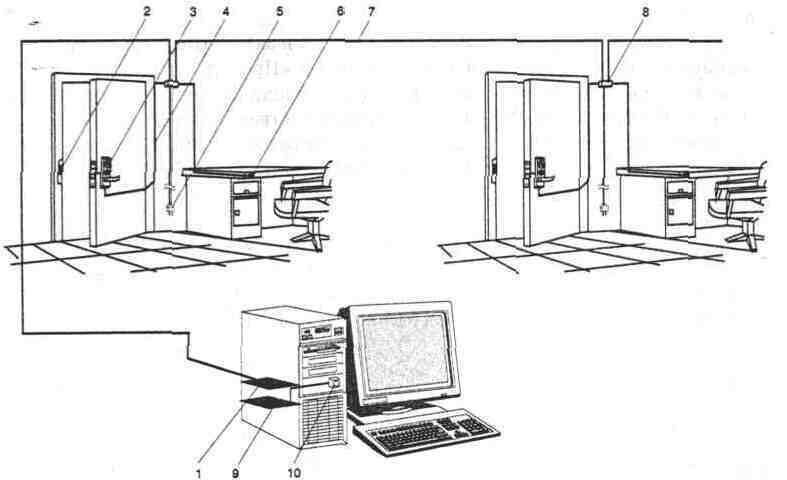

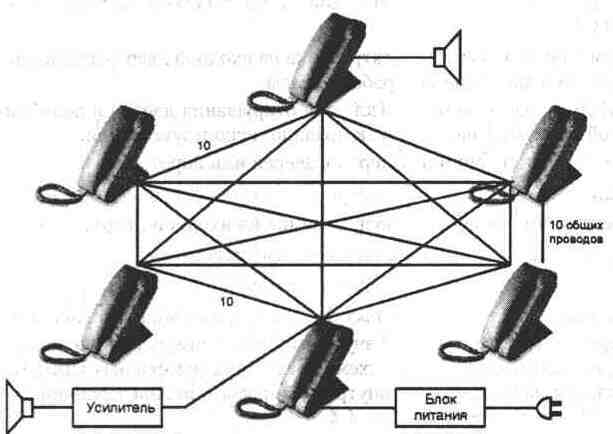

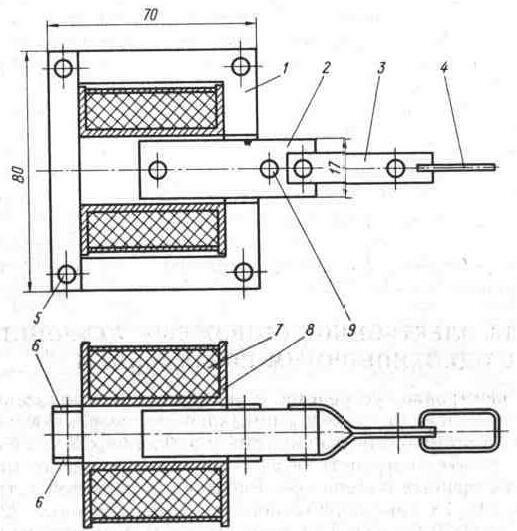

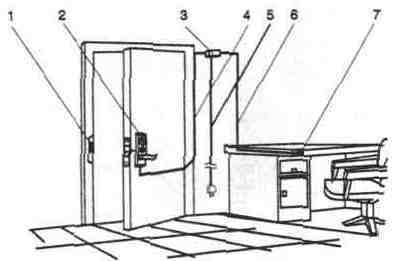

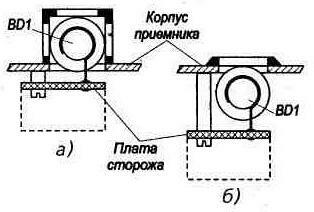

Рис. 2.12. Состав системы электронной проходной-регистратора и варианты ее применения

> централизованное разграничение доступа пользователей по спискам, ут вержденным администратором;

> - ведение протоколов несанкционированных действий пользователей с ука занием даты и времени нарушений;

> управление электромеханическим замком или турникетом;

> организация проходов в тамбур-шлюзах.

Состав системы электронной проходной-регистратора и варианты ее применения показаны на рис. 2. 12.

Регистратор может работать в автономном режиме, без компьютера, накапливая данные в своей памяти. При включении компьютера и загрузке программного обеспечения данные из памяти регистратора автоматически считываются в память компьютера для последующей обработки.

При функционировании системы под управлением компьютера информация о проходе персонала передается и обрабатывается в реальном масштабе времени. При этом на экран монитора администратора безопасности выводится информация о проходящем сотруднике.

Регистратор можно использовать в четырех вариантах: в виде двух миниатюрных считывателей; в виде электронного дверного замка; в виде проходной с турникетом или тамбур-шлюза.

Рис. 2.12. Состав системы электронной проходной-регистратора и варианты ее применения

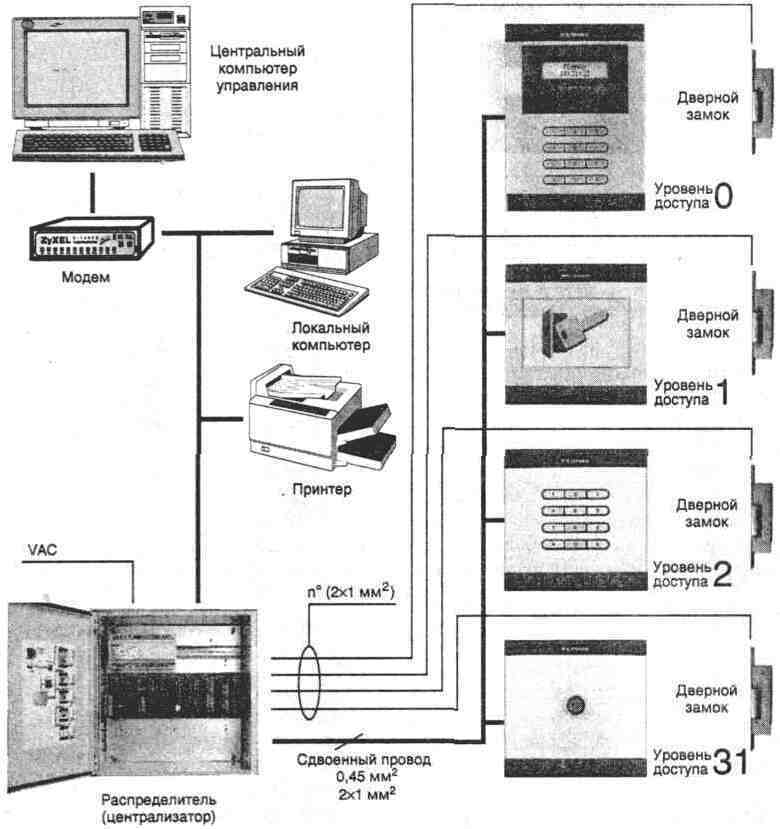

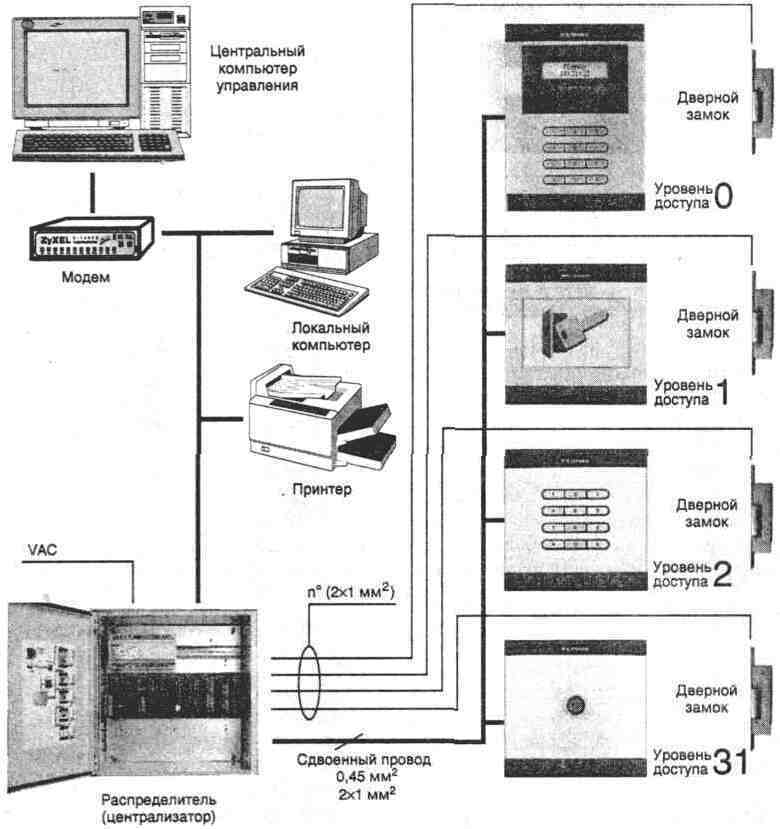

2. 2. 4. Системы контроля доступа серии PERCo-MS-1000.

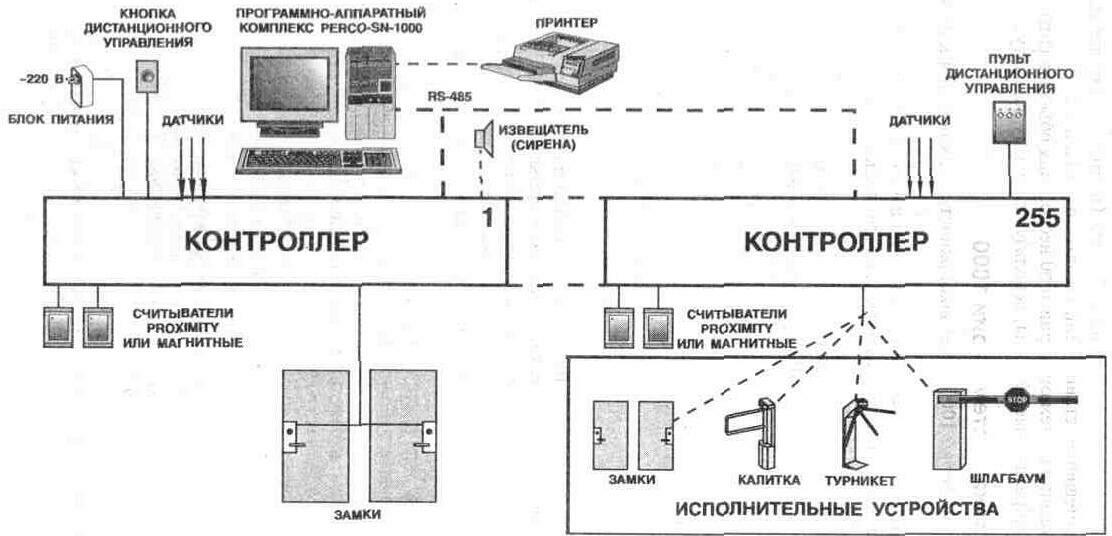

2.2.4. Системы контроля доступа серии PERCo-MS-1000

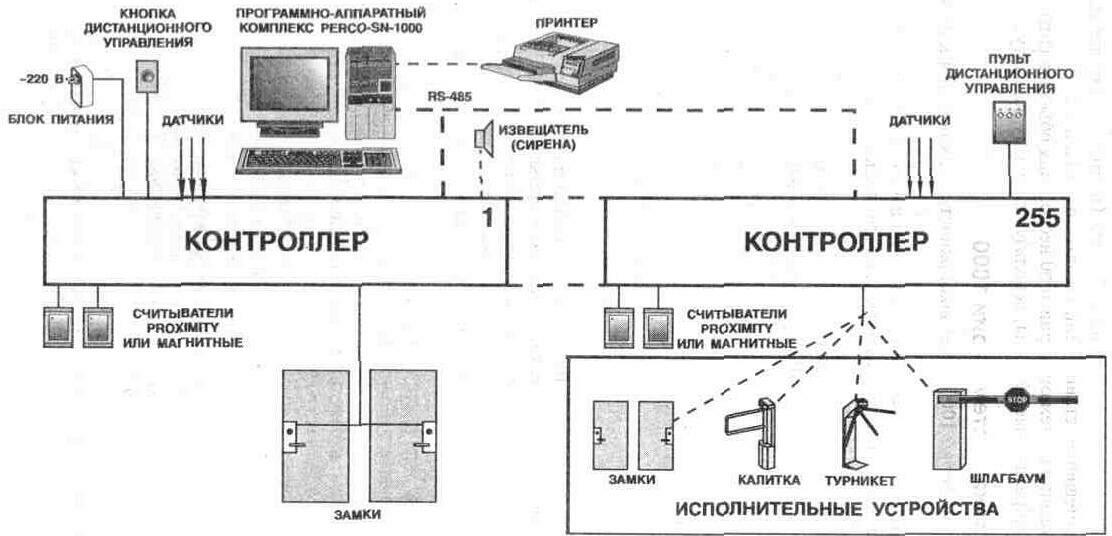

Системы контроля доступа серии PERCo-MS-1000 с использованием пластиковых карточек вместо ключей и пропусков предназначены для решения задач обеспечения безопасности и дисциплины. Системы этой серии являются оптимальным выбором, если задачи рациональной организации труда выходят за рамки простого ограничения доступа и необходимо:

> определить для сотрудников не только помещения, в которые разрешен доступ, но и время, в которое этот доступ можно осуществить;

> иметь информацию о том, что происходит в помещениях или на территории;

> обеспечить выполнение охранных функций.

Системы эффективны при установке на входе в различные учреждения, начиная с оборудования наружной двери небольшого офиса и до оснащения проходной предприятия. Они устанавливаются также на двери кабинетов и других внутренних помещений офисов, банков, учреждений, предприятий.

При оборудовании входных дверей и проходных особого внимания заслуживает то, что, помимо защиты от посторонних, имеется возможность контроля за соблюдением трудовой дисциплины.

При установке на дверях кабинетов и других внутренних помещений, помимо удобства пользования и престижного внешнего вида, большое значение приобретает возможность постановки помещения на охрану с помощью карточки и получение информации о последних событиях (например, кто последним входил в данное помещение, ставил/снимал его с охраны и т. д.).

При оборудовании системами серии 1000 нескольких объектов сотрудники могут проходить на различные объекты, используя одну и ту же карту.

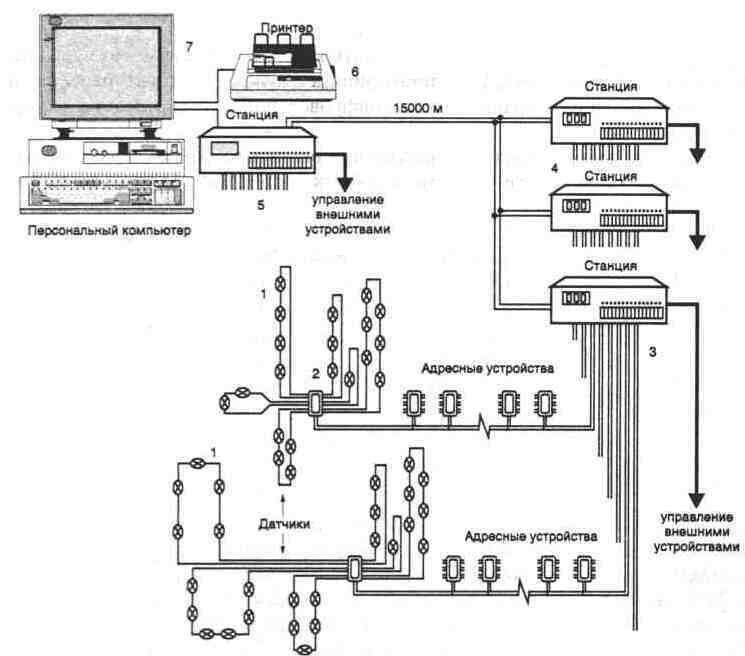

Характеристика систем серии 1000

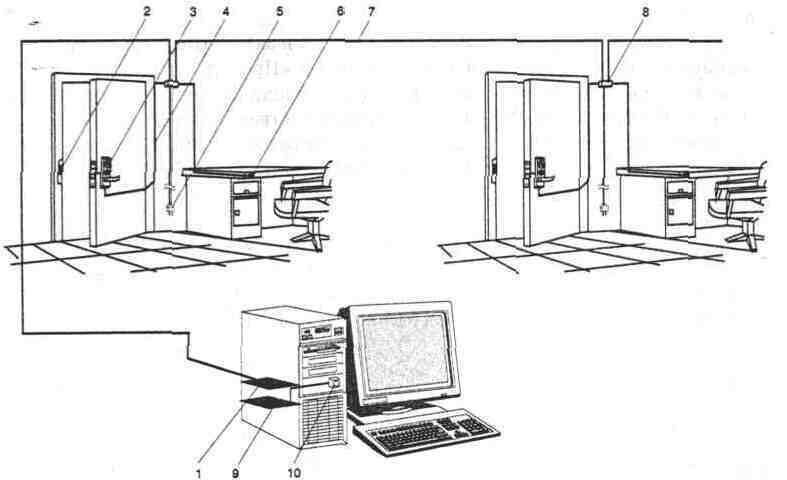

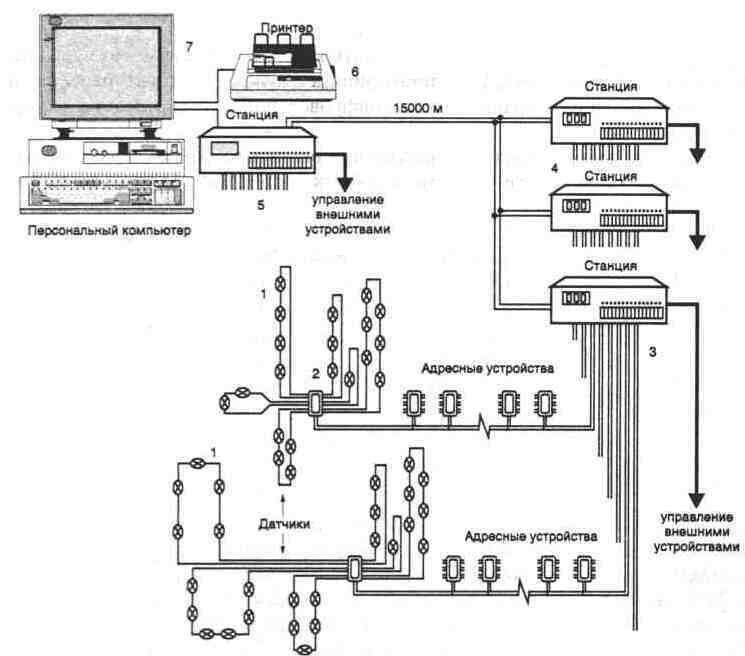

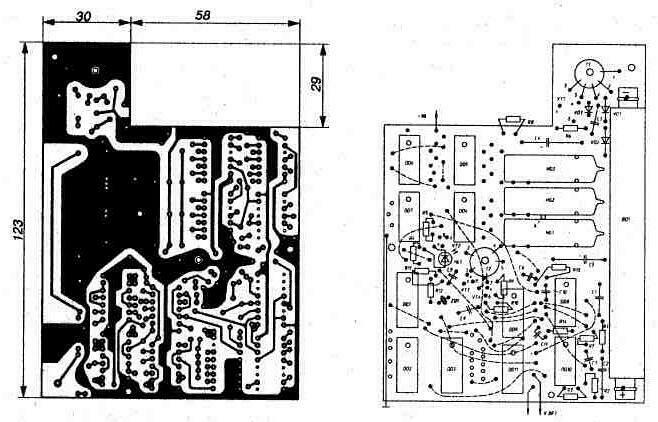

Любая система серии 1000 имеет возможность подключения к персональному компьютеру (ПК), что упрощает работу с ней и предоставляет пользователю дополнительные возможности. При оснащении нескольких помещений системами серии 1000 можно объединить системы в сеть, подключив их к одному компьютеру (рис. 2. 13).

Следует отметить, что все возможности систем по разграничению доступа и выполнению охранных функций могут быть реализованы и без ПК. Это чрезвычайно удобно в случаях, когда компьютер расположен далеко или не предполагается к использованию в целях контроля доступа.

Кроме того, достоинствами систем серии 1000 являются:

> широкий выбор моделей, различных по цене, что позволяет оптимизировать затраты на оборудование объекта;

> легкость и низкая стоимость монтажа систем;

> простота демонтажа и переустановки систем при переезде или изменении

назначения помещения.

В качестве исполнительных устройств в системах серии PERCo-MS-1000 используются электромеханические замки, турникеты, ворота, шлагбаумы и т. п. При организации линий контроля в качестве исполнительных устройств используются различные датчики.

Для идентификации пользователей используются бесконтактные или магнитные карты доступа.

Системы решают следующие задачи.

1. Разграничение доступа на объект:

> список сотрудников, имеющих право доступа на объект, устанавливается и может быть оперативно изменен ответственным лицом;

> имеется возможность указать, в какое именно время сотруднику разрешено входить в помещение или на территорию предприятия;

> для руководителей, ответственных лиц и охраны может быть разрешен проход в любое время («свободный доступ»);

> все события, в том числе входы/выходы сотрудников, запоминаются системой. Впоследствии эта информация может быть просмотрена, например, с целью контроля за соблюдением дисциплины (кто, когда пришел/ушел и пр.).

2. Охрана.

> в системах имеется специальный режим «Охрана». Ставить с помощью карточек помещение на охрану, снимать его с охраны могут только сотрудники с определенным уровнем доступа. Это позволяет

Рис. 2.13. Система контроля доступа серии PERCo-MS-1000

> разделить персонал на две (по уровню предоставляемого доступа) иерархические группы;

> в режиме «Охрана» в случае нештатных ситуаций система выдает сигнал тревоги;

> все тревоги, факты постановки/снятия помещения с охраны запоминаются системой и впоследствии могут быть просмотрены. Это позволяет осуществлять контроль в целях обеспечения безопасности.

Выбор модели системы серии PERCo-MS-1000

Система PERCo-MS-1103KD необходима для осуществления полного контроля за доступом в помещения с получением информации о том, кто и когда в него входил и выходил, без использования компьютера.

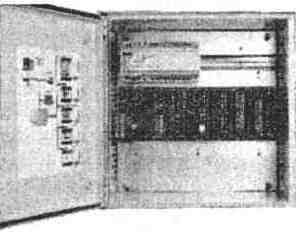

Контроллер этой модели имеет клавиатуру и дисплей, которые удобно использовать для занесения в систему и последующей корректировки списков сотрудников, имеющих право доступа в помещение, а также для просмотра информации о последних событиях. Системой можно оборудовать одну дверь с контролем входа или входа/выхода либо две двери с контролем входа. Система оснащена встроенными сиреной и аккумулятором. При необходимости ее можно подключить к компьютеру и объединить с другими системами серии 1000.

Применение системы PERCo-MS-1102 со встроенными аккумулятором и сиреной, но без клавиатуры и дисплея, является более дешевым вариантом при тех же функциональных возможностях, если планируется сразу подключить систему к компьютеру или объединить несколько систем в сеть.

PERCo-MS-1101 является еще более оптимальным и дешевым вариантом, если нет опасности пропадания сетевого питания и не нужна встроенная сирена.

PERCo-MS-1203KD с клавиатурой и дисплеем необходима для оборудования проходной с турникетом и организации контроля за перемещением персонала без использования компьютера. Эта универсальная мощная система также позволяет управлять шлагбаумом, воротами и другими исполнительными механизмами. При необходимости ее можно подключить к компьютеру и объединить в сеть с другими системами серии 1000.

Применение модели PERCo-MS-1201 без клавиатуры и дисплея будет более дешевым вариантом, если планируется сразу подключить систему к компьютеру или объединить в сеть с другими системами серии 1000.

Объединение систем серии PERCo-MS-1000

Для обеспечения дополнительного удобства эксплуатации систем контроля доступа серии 1000, их можно объединить в сеть, подключив к одному компьютеру.

Объединение систем предоставляет дополнительные возможности:

> централизованно формировать и редактировать списки сотрудников для каждого объекта;

> централизованно изменять установки систем, например время звучания сирены;

> - централизованно изменять режимы работы объектов, например ставить/снимать помещения с охраны.

Особенно это важно в случае, если на предприятии большое число объектов оборудовано такими системами.

К достоинствам объединения систем серии PERCo-MS-1000 в сеть следует отнести:

> единый принцип работы с системами различных моделей;

> легкость добавления к сети новых систем и увеличения числа контролируемых объектов;

> простое в использовании рускоязычное программное обеспечение.

Все это позволяет создавать и совершенствовать систему управления доступом, отвечающую потребностям конкретной организации.

Рис. 2.13. Система контроля доступа серии PERCo-MS-1000

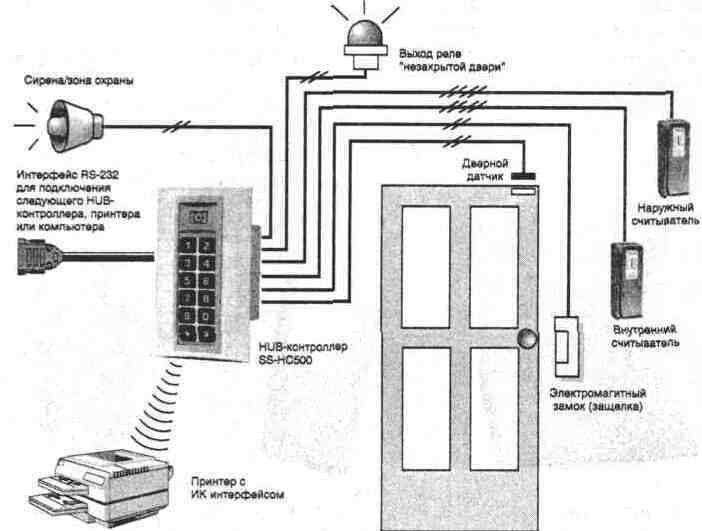

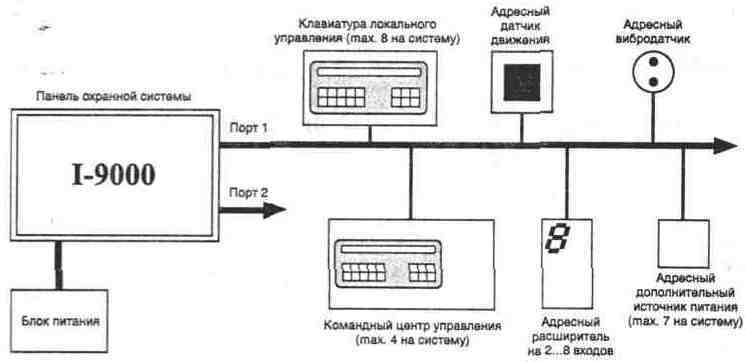

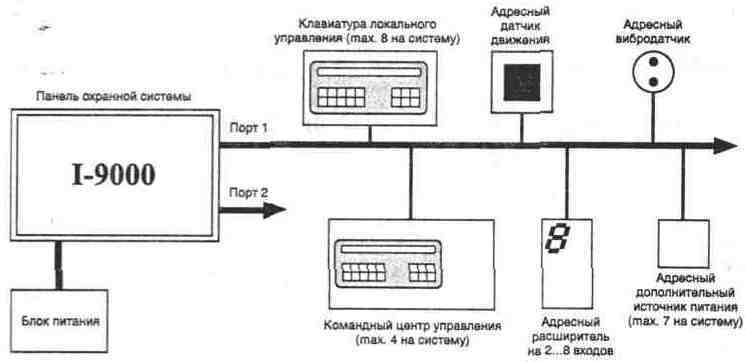

2. 2. 5. Электронная система ограничения доступа Magikey.

2.2.5. Электронная система ограничения доступа Magikey

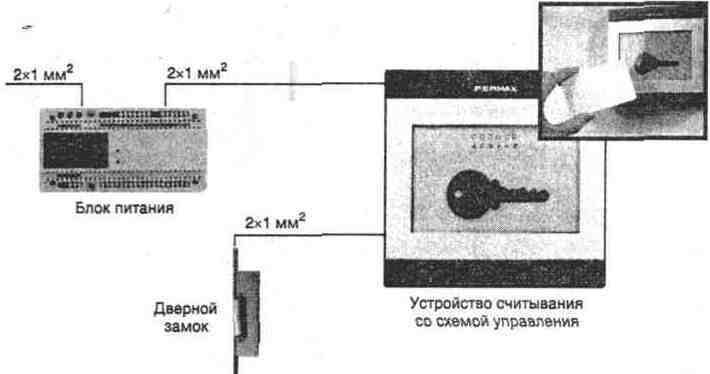

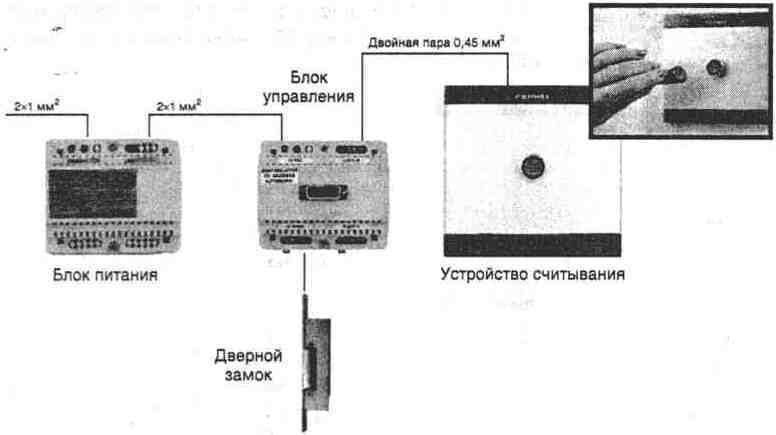

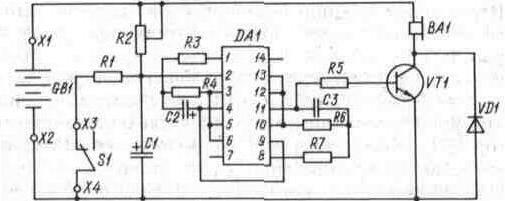

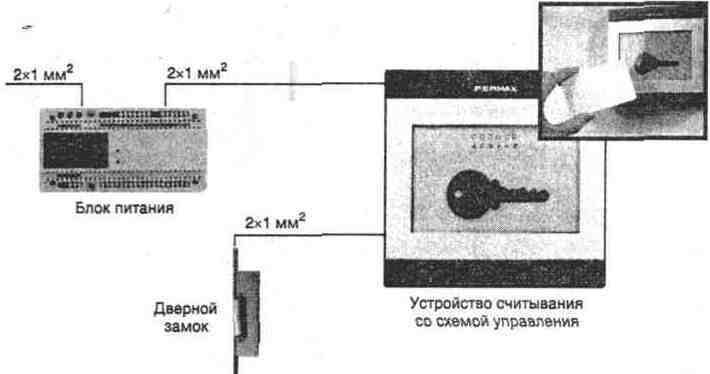

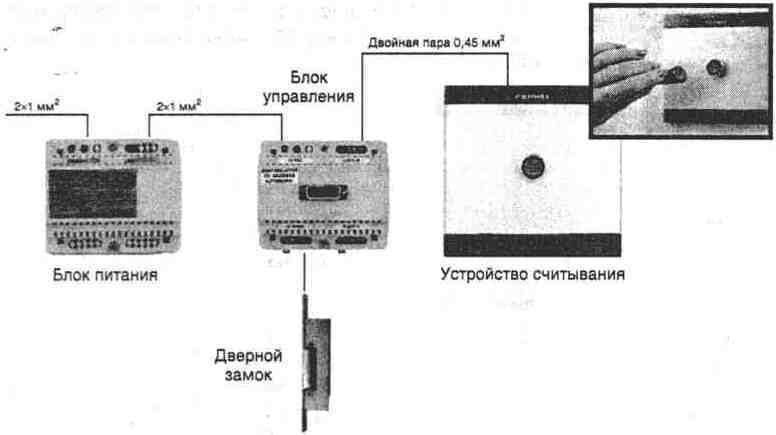

Электронная система ограничения доступа Magikey известной итальянской фирмы Urmet Domus S. p. A. позволяет ограничивать доступ в помещения офиса, предприятия, в жилое помещение. Она позволяет управлять одним и более электромеханическими замками без использования механических ключей. Для открытия дверей используется идентификационный электронный ключ или карточка, которые прикладываются к наружной панели считывателя.

Рис. 2. 14. Комплект оборудования Magickey, совмещенный с домофонной системой.

Рис.2.15. Варианты использования системы Magickey

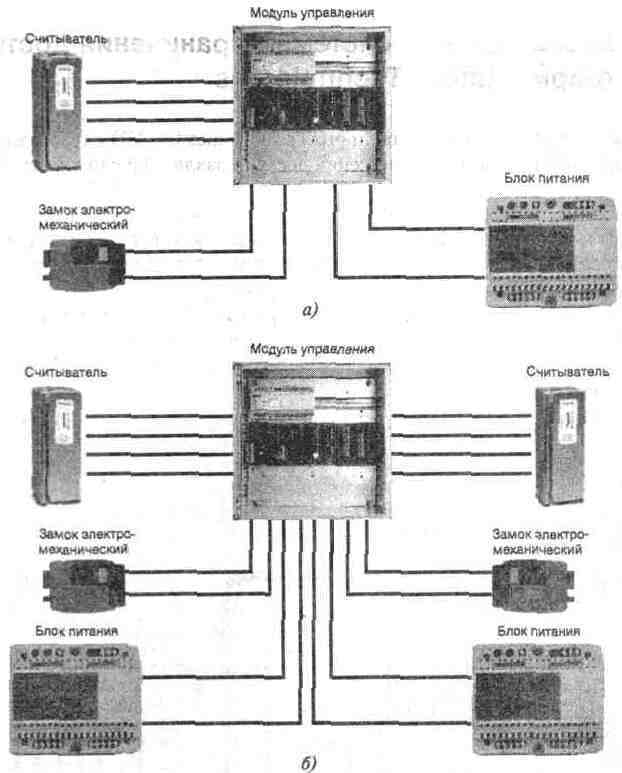

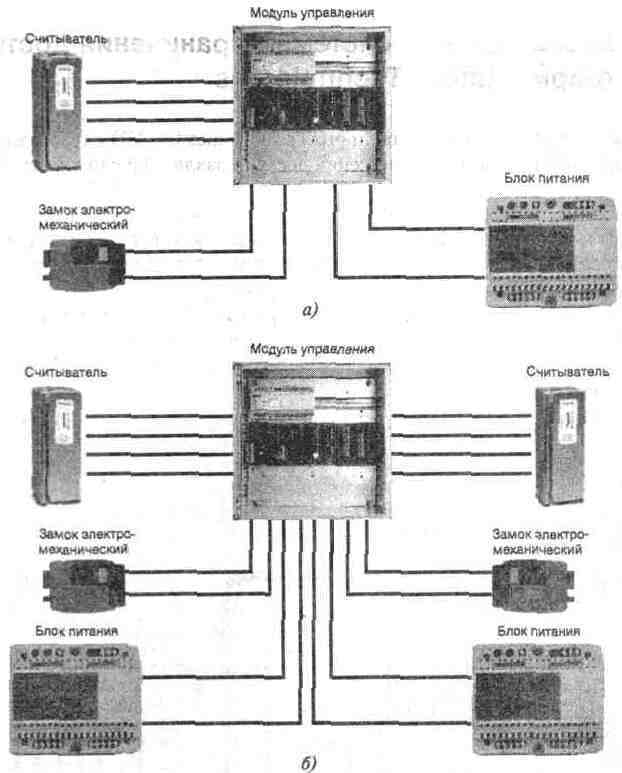

Система состоит из следующих элементов: считывателя, модуля управления, блока питания и электромеханического замка

Устройство Magikey может использоваться совместно с аудио- или видео-домофонной системой ограничения доступа. Модуль управления может работать с четырьмя наружными считывателями и четырьмя замками. В памяти модуля управления хранится до 511 кодов ключей. Комплект оборудования Magickey, совмещенный с домофонной системой, представлен на рис. 2. 14, а варианты

использования системы — на рис. 2. 15.

Фирма-производитель гарантирует качество этого оборудования в соответствии

со стандартом ЕЭС и национальным стандартом Италии, а также соответствие стандартам Российской Федерации.

Рис. 2.14. Комплект оборудования Magickey, совмещенный с домофонной системой.

Рис.2.15. Варианты использования системы Magickey

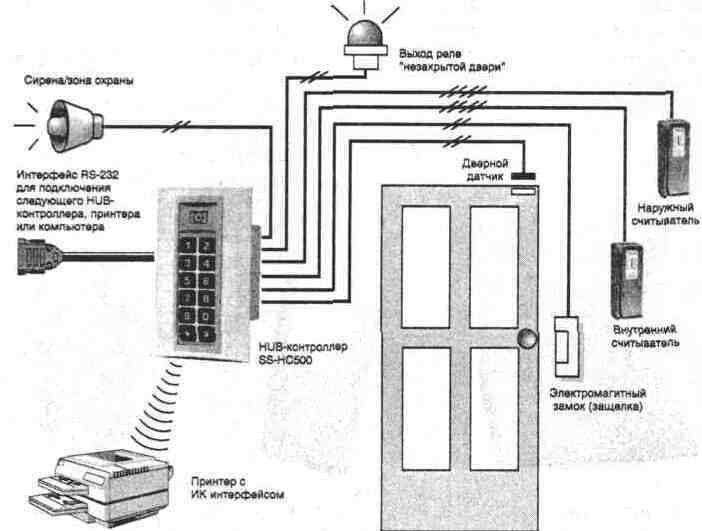

2. 2. 6. Бесконтактные системы ограничения доступа фирмы Impro Technologies.

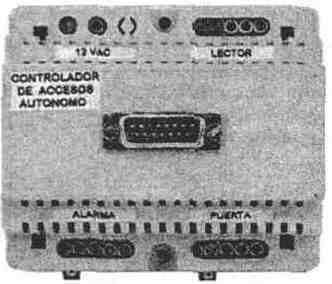

2.2.6. Бесконтактные системы ограничения доступа фирмы Impro Technologies

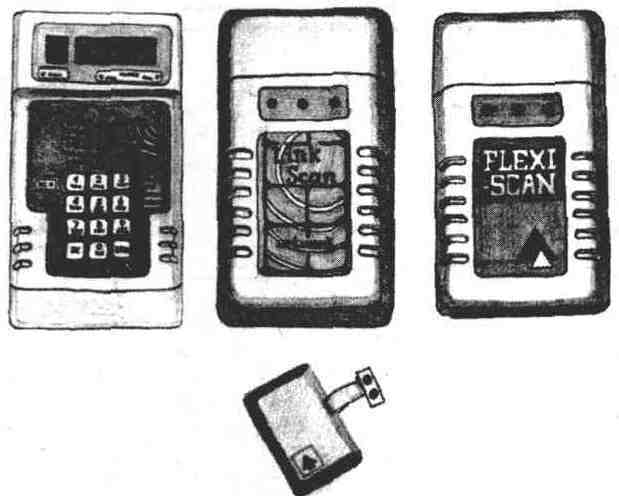

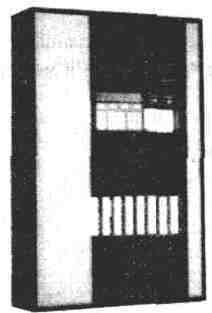

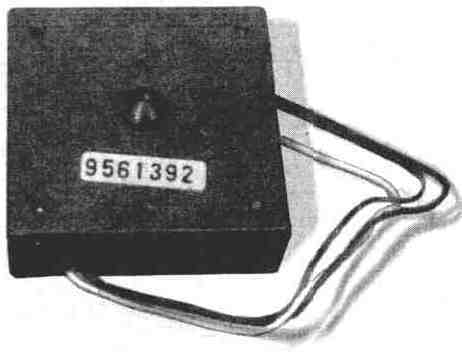

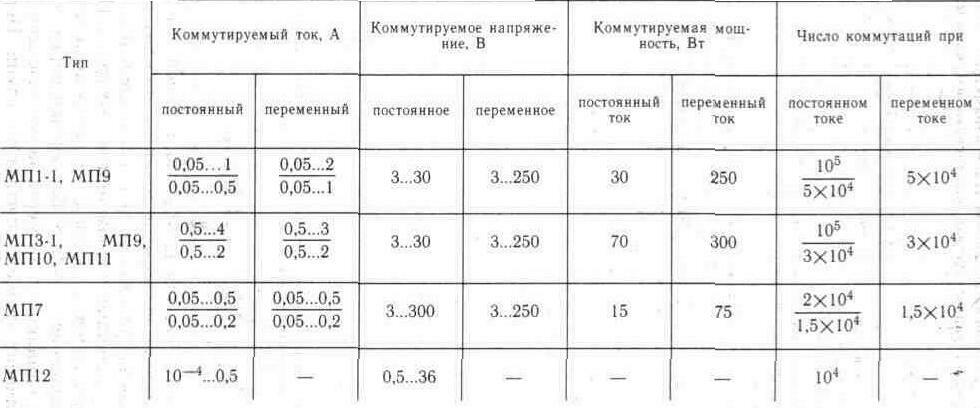

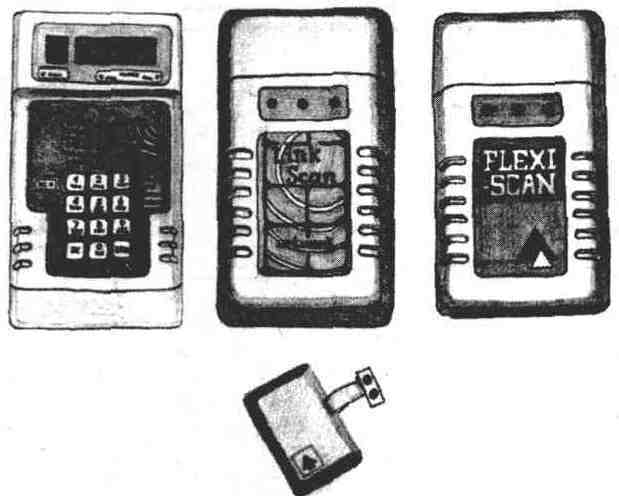

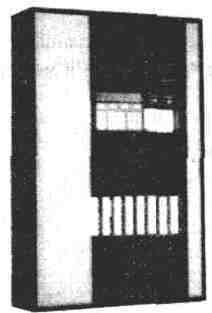

Приборы и устройства фирмы Impro Technologies (ЮАР) служат для создания бесконтактных систем ограничения доступа различной сложности. Для автоматического управления исполнительным механизмом (электрозащелкой, электрозамком, турникетом, шлагбаумом и т. п.) в приборах предусмотрен силовой выход на который при приближении к считывателю специального зарегистрированного кодового ключа, выполненного в виде жетона (рис. 2. 16) или пластиковой карточки, подается управляющее напряжение.

Принцип работы считывателя заключается в следующем. Он непрерывно излучает электромагнитные колебания, которые наводят ЭДС в катушке кодового ключа. Благодаря этому обеспечивается питание встроенной в ключ микросхемы, которая, в свою очередь, по определенному закону оказывает воздействие на излучаемое считывателем поле.

Кодовая последовательность, идентифицируемая считывателем, индивидуальна для каждого кодового ключа и имеет одну из 34 млрд. возможных комбинаций, что практически исключает ее подбор. Кодовые комбинации устанавливаются на заводе-изготовителе. Кодовый ключ имеет ударопрочный герметичный корпус с неограниченным сроком службы.

Рис. 2.16. Внешний вид считывателей и жетонов фирмы Impro Technologies

-Таким образом, если в памяти считывателя хранится код определенного кодового ключа, то при приближении последнего к считывателю код идентифицируется, что дает возможность владельцу этого ключа пройти через соответствующую дверь, проходную и т.п.

Кодовые ключи фирмы Impro Technologies выпускаются двух типов: круглый в виде жетона и в форме кредитной карточки. Они обладают уникальной совместимостью: один и тот же ключ может использоваться для разрешения прохода в помещениях, офисах, квартирах, дачах и т. д., оборудованных различными типами считывателей фирмы Impro Technologies.

С помощью описанной выше технологии можно организовать ограничение доступа не только для людей, но и для транспортных средств. Это достигается с помощью специальных кодовых ключей:

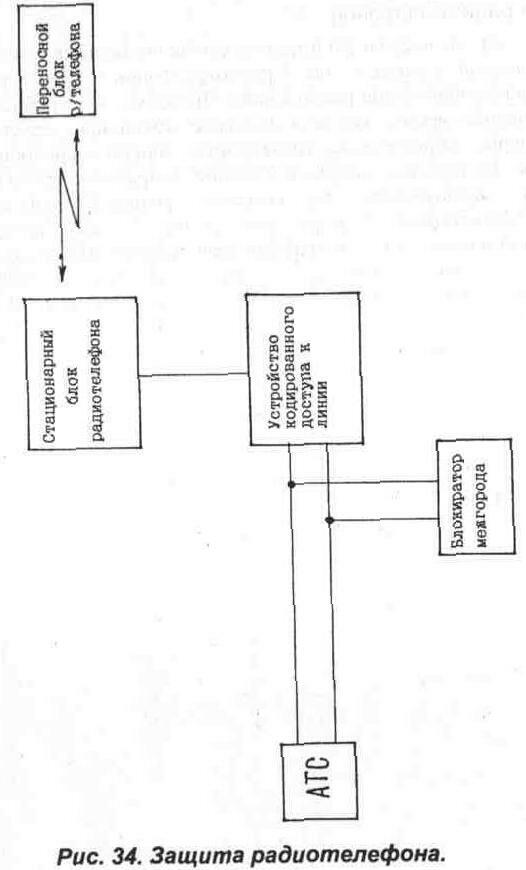

> VTP01RU078 — ключ с кнопкой, предназначенный для открывания ворот, шлагбаумов и т. п.;